ssh 反向代理 |

您所在的位置:网站首页 › 反向ssh › ssh 反向代理 |

ssh 反向代理

|

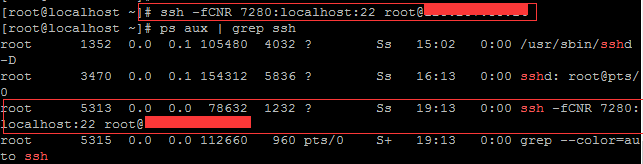

系统版本:Centos7 这篇文章主要介绍了如何利用SSH 反向隧道穿透NAT,并演示了如何维持一条稳定的SSH 隧道。 1. 描述一下目前的机器状况,梳理梳理: 机器IP用户名备注A10.21.32.106gdut728目标服务器,处于内网B123.123.123.123root外网服务器,相当于桥梁的作用 2. 解决方法:通俗地说:就是在机器A上做到B机器的反向代理;然后在B机器上做正向的代理实现本地端口的转发 2.1 实现前的准备 每台都要安装ssh的客户端。 在这里我使用的是centos7,都自带ssh。如果是使用其他版本Linux,请手动Google一下咯。 2.2 介绍一下使用到的ssh参数: 反向代理 ssh -fCNR 正向代理 ssh -fCNL -f 后台执行ssh指令 -C 允许压缩数据 -N 不执行远程指令 -R 将远程主机(服务器)的某个端口转发到本地端指定机器的指定端口 -L 将本地机(客户机)的某个端口转发到远端指定机器的指定端口 -p 指定远程主机的端口 *大小写注意区分 3. 首先在A上面操作:建立A机器到B机器的反向代理,具体指令为 ssh -fCNR [B机器IP或省略]:[B机器端口]:[A机器的IP]:[A机器端口] [登陆B机器的用户名@服务器IP] 在这里我使用了B机器的7280端口,以及A机器的22端口,按照上面的指令就是这样子的操作 ssh -fCNR 7280:localhost:22 [email protected] 检验是否已经启动了可以使用ps aux | grep ssh指令来查看:

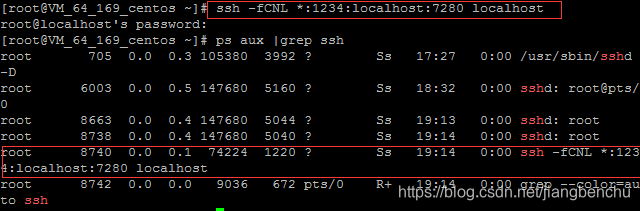

在使用SSH反向代理的时候,可以从公网ssh localhost连接到内网。这样做需要先登录到公网服务器,因此对于只想要给其他人提供一个跳板的人来说,不希望别人能登录自己的服务器。所以就需要在反向代理的时候,将绑定的端口开放到公网,而非127.0.0.1。所以需要在sshd_config中设置GatewayPorts为yes 首先,在VPS进行设置,修改/etc/ssh/sshd_config加入 GatewayPorts yes这样就完了吗?当然没有,经过测试,我们是无法让这个代理保持一直在线的,SSH在一定时间没有任何的操作后就会自动的断开,那么我们同样再次修改配置文件: 找到 ClientAliveInterval 0和ClientAliveCountMax 3并将注释符号(”#”)去掉, 将ClientAliveInterval对应的0改成60,ClientAliveInterval指定了服务器端向客户端请求消息的时间间隔, 默认是0,不发送. ClientAliveInterval 60表示每分钟发送一次, 然后客户端响应, 这样就保持长连接了. ClientAliveCountMax, 使用默认值3即可.ClientAliveCountMax表示服务器发出请求后客户端没有响应的次数达到一定值, 就自动断开. 这样的配置就能让一个SSH的配置保持长连接了,代理就能稳定的在线。 GatewayPorts 是否允许远程主机连接本地的转发端口。默认值是"no"。 sshd(8) 默认将远程端口转发绑定到loopback地址。这样将阻止其它远程主机连接到转发端口。 GatewayPorts 指令可以让 sshd 将远程端口转发绑定到非loopback地址,这样就可以允许远程主机连接了。 "no"表示仅允许本地连接,"yes"表示强制将远程端口转发绑定到统配地址(wildcard address), ClientAliveCountMax sshd(8) 在未收到任何客户端回应前最多允许发送多少个"alive"消息。默认值是 3 。 到达这个上限后,sshd(8) 将强制断开连接、关闭会话。 需要注意的是,"alive"消息与 TCPKeepAlive 有很大差异。 "alive"消息是通过加密连接发送的,因此不会被欺骗;而 TCPKeepAlive 却是可以被欺骗的。 如果 ClientAliveInterval 被设为 15 并且将 ClientAliveCountMax 保持为默认值, 那么无应答的客户端大约会在45秒后被强制断开。这个指令仅可以用于SSH-2协议。 ClientAliveInterval 设置一个以秒记的时长,如果超过这么长时间没有收到客户端的任何数据, sshd(8) 将通过安全通道向客户端发送一个"alive"消息,并等候应答。 默认值 0 表示不发送"alive"消息。这个选项仅对SSH-2有效。 4. 接着在B上面操作:建立B机器的正向代理,用来做转发,具体指令为 ssh -fCNL [A机器IP或省略]:[A机器端口]:[B机器的IP]:[B机器端口] [登陆B机器的用户名@B机器的IP] 按照第3那里输入的指令,这里的B机器的端口和上面的B机器的端口是一致的,端口1234的也是B机器的。 ssh -fCNL *:1234:localhost:7280 localhost 1检验是否已经启动了可以使用ps aux | grep ssh指令来查看:

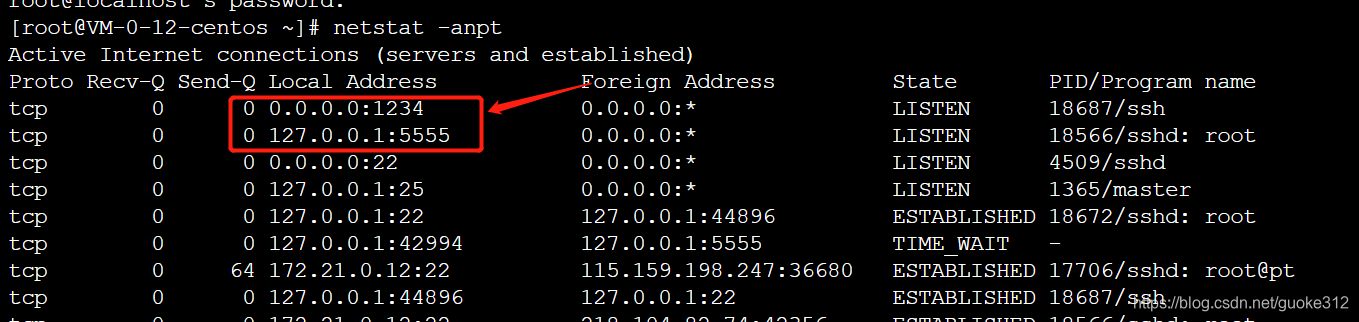

netstat -anpt

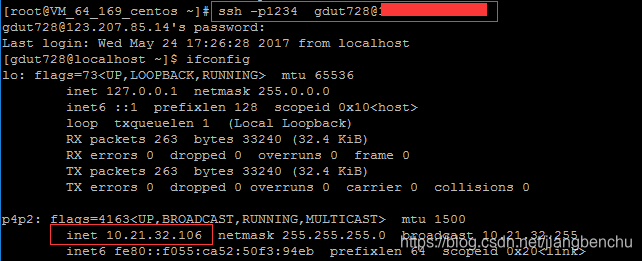

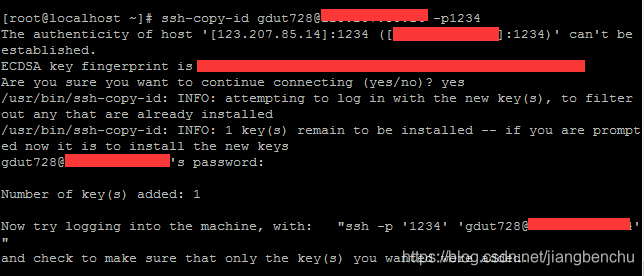

在此1234端口为本地转发端口,负责和外网进行通信,并将数据转发的7280这个端口,实现了可以从其他机器访问的功能。同时,*号表示可以接受任何IP的访问。 5. 展现奇迹的时候到了至此我们都配置好了AB机器,那么我们就可以从一部外网的电脑登陆到内网里面去啦。鉴于我目前的电脑在内网,而服务器都是外网的(也就是配置的B机器),所以可以通过B机器连接到我内网的A中,具体指令为: ssh -p1234 [email protected] 在此-p参数为指定登陆的IP,我们在上面指定了1234端口为转发端口,故用1234端口登陆,然后gdut728是内网A机器的用户名,123.123.123.123为外网B机器的IP地址。 不幸的是这种ssh反向链接会因为超时而关闭,如果关闭了那从外网连通内网的通道就无法维持了,为此我们需要另外的方法来提供稳定的ssh反向代理隧道。 6.1 ssh每次重连都需要键入密码,故在此首先设置免密码登陆到内网 在内网的机器A上面执行: ssh-copy-id 外网用户名@外网IP 按照之前我设定的端口,这个指令就是如下 ssh-copy-id [email protected]

|

【本文地址】

今日新闻 |

推荐新闻 |

那以后这台内网的A机器ssh登陆我外网的B机器就可以免密码登陆啦~ 检验是否已经可以使用免密码登陆可以使用如下指令来检验:

那以后这台内网的A机器ssh登陆我外网的B机器就可以免密码登陆啦~ 检验是否已经可以使用免密码登陆可以使用如下指令来检验: