僵尸网络的组建 |

您所在的位置:网站首页 › 僵尸是怎么组成的 › 僵尸网络的组建 |

僵尸网络的组建

|

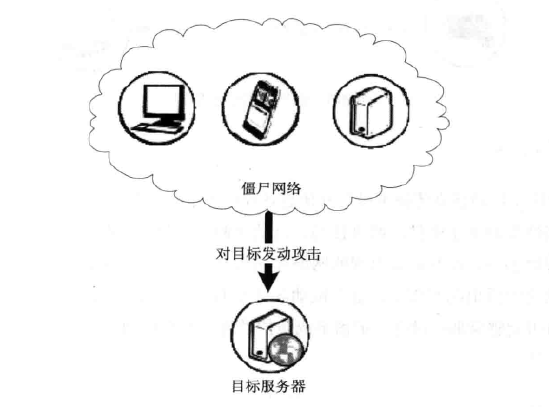

无论多么庞大的系统,都是由一个个具体的元素组成的,僵尸网络也不例外。我们在讨论系统的组建时,一般会讨论两个方面——“组成系统的元素都是什么”以及“这些元素是如何相互联系起来的”。对于僵尸网络来说,则分别对应着僵尸网络的节点和控制方式。本节会对这两个方面分别进行介绍。 节点僵尸网络由大量功能节点共同组成,这些节点可能是普通PC、服务器或者移动设备

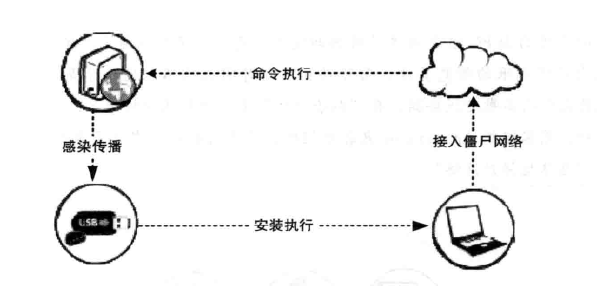

这三种节点分别有其各自的特性,下面依次进行介绍。 误区:DDoS攻击都来自PC组成的僵尸网络 “ DDoS攻击都是由僵尸网络发起的”,这几乎是一个安全领域的“常识”。然而,事实并非如此,至少并不完全是由PC组成的僵尸网络发起的。 随着技术的进步,服务提供商所使用的高性能服务器在处理性能和带宽方面快速提升,而传统的由PC组成的僵尸网络却发展缓慢。除了处理能力方面的因素外,PC通常只有非常有限的带宽资源,而可供利用的时间也很不确定。于是,一些“黑客”开始把目光移向高性能服务器,在“燕子行动”中,他们就这样做了。 此外,黑客组织Anonymous更喜欢组织众多真实的参与者共同发起攻击,我们也称其为“自愿型僵尸网络”。 1.普通PC由于普通的个人计算机( Personal Computer,PC)经历了数十年的发展,数量庞大,而且安全性参差不齐。利用普通PC作为节点组建僵尸网络依然是最主流的方法。 通常,僵尸程序将一台普通PC变成僵尸网络的节点,一般要经历四个步骤(见图2-6),即感染传播、安装执行、接入僵尸网络以及命令执行。

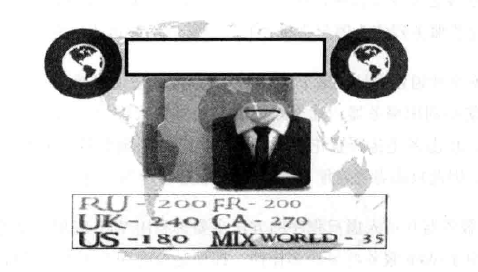

僵尸程序所用的感染传播手段与其他恶意程序(蠕虫、木马、后门等)类似,通常包括带有欺骗性质的电子邮件、网页挂马、自动化的漏洞扫描、即时通信、内网的文件共享和移动存储感染,以及最新出现的网络存储与共享等。它在传播形式上有主动出击型的,如自动化的溢出漏洞攻击,也有被动等待型的,如网页挂马。通过上述手段,僵尸程序就极有可能感染那些没有防护措施或防护措施弱的普通PC,进而将其发展成为僵尸网络中的一员。 (2)安装执行僵尸程序一旦在受害主机上执行,就会进行一系列的自我复制、实现自启动以及隐藏等行为。通常僵尸程序会将自身复制到系统特定的目录下并设置其隐藏属性,部分程序还会修改文件生成时间,创建或修改注册表以保证程序开机自启动,如服务创建等。为了避免侦测,多数僵尸程序都进行了免杀处理,并采用远程代码注入的方式,以免产生新进程。基于上述手段,僵尸程序将可以在受害者主机上做到长期安全稳定地运行。 (3)接入僵尸网络当僵尸程序在受害者主机上完成各种安装和隐藏后,便通过解析内置的域名和端口进行通信,构建C&C通道加入僵尸网络,而这大多是通过发送搜集的被感染系统主机信息开始的。 ( 4)命令执行接入僵尸网络的僵尸程序将执行Botmastcr预先设置好的指令,如对特定目标发动DDoS攻击等。在没有收到指令时,僵尸程序会静静等待(这时用Wireshark捕获可见大量的保活数据包),直到Botmaster有指令下发为止。 通过上面的四个步骤,一台普通PC就变成了任人宰割的僵尸主机(又称“肉鸡”),也成为黑客攻击或再入侵的跳板。 事实上,随着网络犯罪独有系统的完善,已经出现了“肉鸡”销售服务,上述过程也得到了大大简化。图2-7是这种服务的一个广告截图。

“肉鸡”的价格如下:每1000台“肉鸡”,俄罗斯200美元/天,英国240美元/天,美国180美元/天,法国200美元/天,加拿大270美元/天,国际混合35美元/天,每天限量供应2万台。这种服务的出现使得组建僵尸网络的门槛大为降低,甚至能够让新手迅速实施一个复杂、精密的网络攻击活动。 普通PC是最基本的僵尸网络节点,对普通PC的感染和控制技术已经非常成熟。许多攻击者能够快速地利用普通PC组建僵尸网络并展开攻击。 ① 2000多本网络安全系列电子书 ② 网络安全标准题库资料 ③ 项目源码 ④ 网络安全基础入门、Linux、web安全、攻防方面的视频 ⑤ 网络安全学习路线图 【点击这里】 |

【本文地址】

今日新闻 |

推荐新闻 |