观察 |

您所在的位置:网站首页 › 伊朗核设施遭到什么攻击过 › 观察 |

观察

|

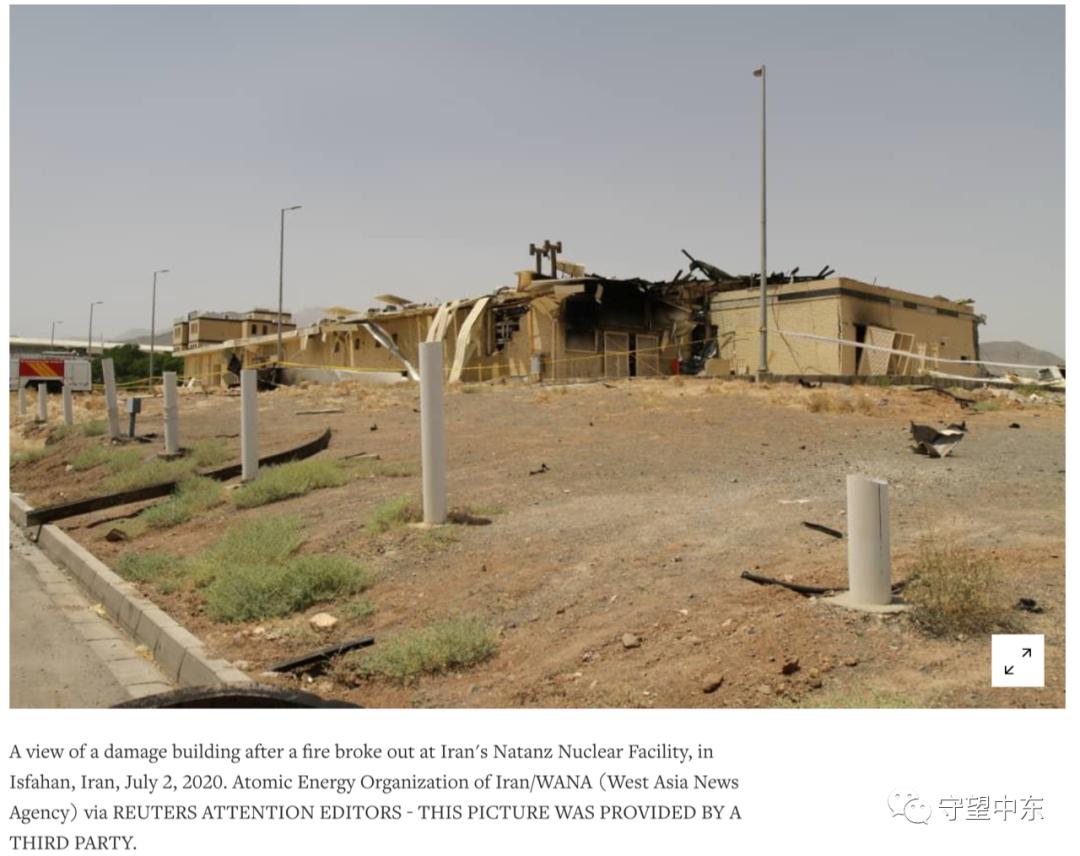

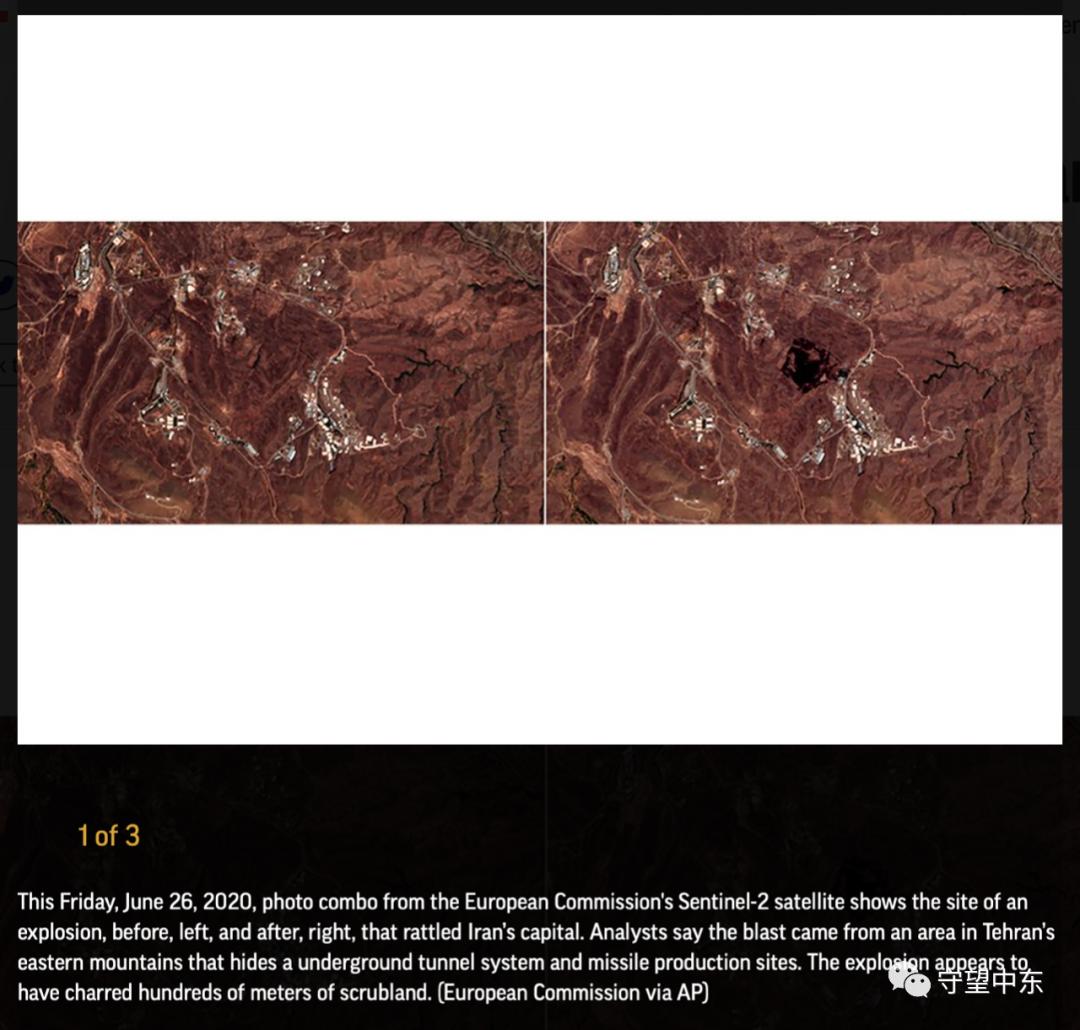

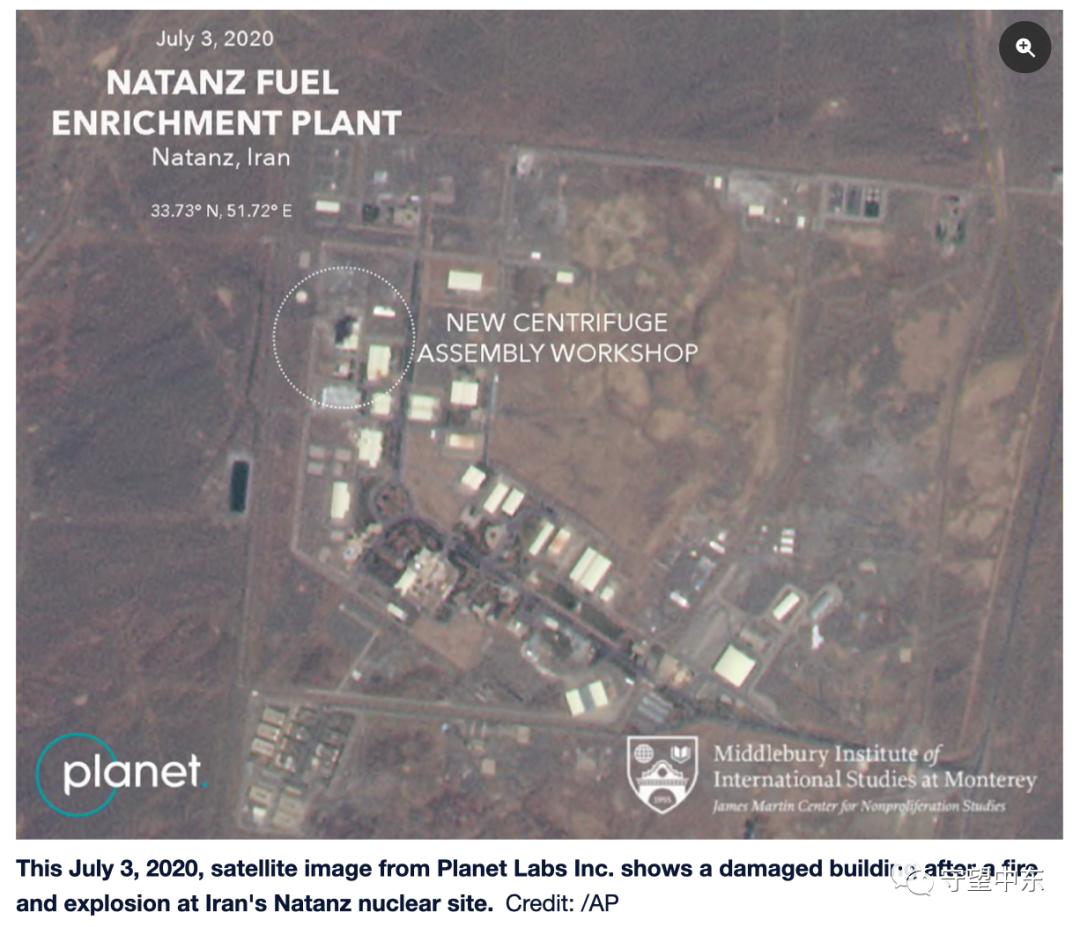

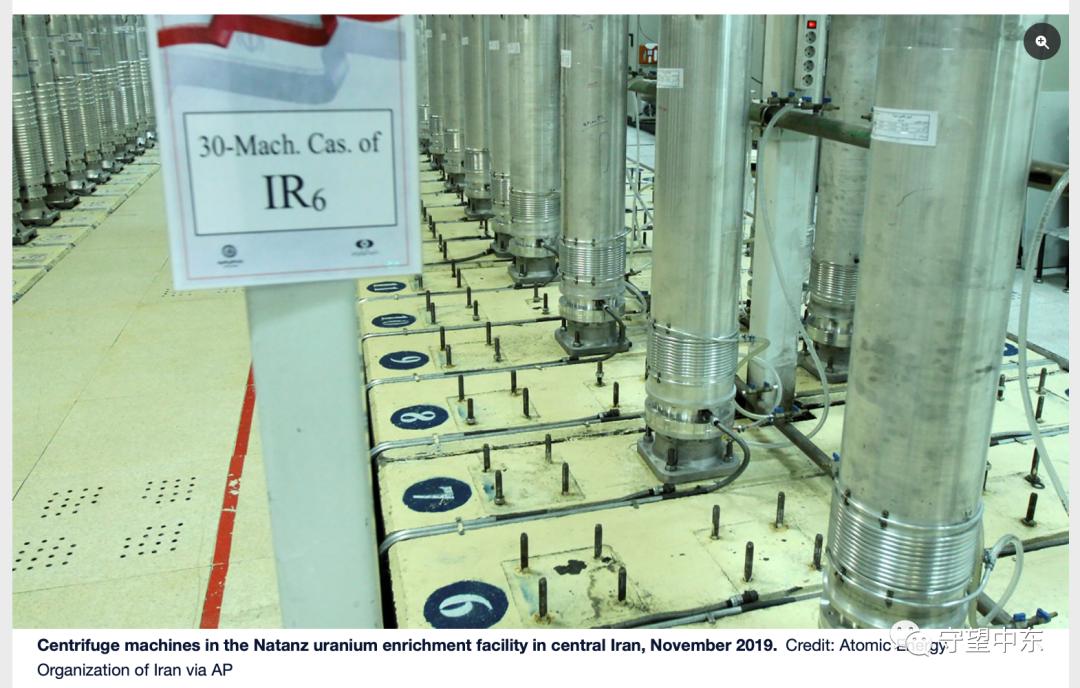

原创 MKLA 守望中东 来自专辑觀察 ME Watch  阅读时间 约 8 min 阅读时间 约 8 min导读:十年前,纳坦兹核设施曾遭到“震网”病毒攻击。The Natanz Facility was targeted by Stuxnet back in 2010. 简报:伊朗纳坦兹核设施或遭网络攻击_ - 概览:七月初,伊朗境内发生五起事件,包括7月5日变电站爆炸及石化工厂氯气泄漏、7月2日纳坦兹核设施爆炸起火、6月29日德黑兰北部医院燃气泄漏起火、6月28日德黑兰以东武器研发基地燃气泄漏起火。 - 时间:2020年7月2日,当地时间约凌晨2点 - 地点:伊朗中部伊斯法罕省,纳坦兹试点燃料浓缩厂 - 事件:爆炸起火,可能是网络攻击导致。无人员伤亡报道。核设施仍在正常运转,未造成核污染。 - 影响:纳坦兹核设施曾于2010年遭到疑似美国和以色列发出的“震网”病毒袭击。一自称为境外伊朗人团体的组织宣称为核设施爆炸事件负责,但其措辞糅合了其他已知团体的言论,有外国攻击者刻意模仿的可能性。该事件可能导致伊朗与美国/以色列之间新一轮的网络攻击。 Briefing: Possible Cyberattack on Natanz_ - Situation: Five incidents took place across Iran in early July, including an explosion at one of Iran's largest electric power stations and a chlorine gas leak at a petrochemical plant on July 5, an explosion at the Natanz nuclear enrichment facility on July 2, a gas leak/explosion at a medical clinic in North Tehran on June 29, and a gas leak/explosion near a military and weapons development base east of Tehran on June 28. - When: July 2, 2020, around 0200 local time - Where: Iran Centrifuge Assembly Center, Natanz Pilot Fuel Enrichment Plant, Isfahan Province - What: Explosion and fire, allegedly caused by a cyberattack. No casualty has been reported. The nuclear plant is under normal operation with no nuclear pollution detected. - Significance: Natanz is Iran's main site and was affected by the Stuxnet malware in 2010. The latest claims of responsibility came from a self-proclaimed expatriate group but its mixed messages suggest possible foreign involvement. The event raises alert for future exchanges of cyberattacks between Iran and Israel/the US.  伊朗原子能机构发布的照片显示,一栋地上一层的砖房屋顶和墙壁有被火灼烧的痕迹。地面上散有碎片,照片右侧,几扇错位的门勉强挂在门框并向外倾斜,推测内部曾经发生爆炸。 伊朗原子能机构发布的照片显示,一栋地上一层的砖房屋顶和墙壁有被火灼烧的痕迹。地面上散有碎片,照片右侧,几扇错位的门勉强挂在门框并向外倾斜,推测内部曾经发生爆炸。1/3 伊朗的回应 伊朗官方曾经试图掩盖事态的严重性。 周四早间,官员的统一口径是,在某处“工棚”发生了一起“事件”,反应炉没有受到损坏。根据美国国家海洋和大气管理局火情监控卫星记录下的数据,美国分析人士推定火灾发生在纳坦兹核设施新建的离心机组装厂房内。但在当时,伊朗核事务官员拒绝回应。 当天,伊朗国营媒体《伊朗伊斯兰通讯社》在一篇评论员文章中提到了以色列和美国等敌国制造破坏的可能性:“截至目前,伊朗都在尽力阻止危机升级,防止无法预期的情况发生。但是,如果敌国跨越红线——尤其是犹太复国主义政权和美国,那么我们将必要修正当下的战略。” 周五,伊朗政府表示,起火原因已经查明,但“出于安全原因”暂不公布。 周六,伊朗政府承认,纳坦兹核设施起火造成“重大损失”。受损建筑是纳坦兹核设施2013年新建、2018年启用的离心机组装中心。大火破坏了离心机组装中心的精密测量仪器,可能延误先进离心机的研发和生产。 一名情报官员对《纽约时报》称,建筑内被安插了爆炸装置。另有三位匿名伊朗官员接受了《路透社》采访,认为火灾可能是由网络攻击导致。 2/3 网络袭击的谜团 一周内接连发生了五起“意外”,令人不免浮想联翩。但是,五起事件是否都是袭击造成,又或者,袭击是否出自同一幕后组织之手,仍然不得而知。 周四,BBC波斯语频道在新闻播出前收到一封邮件,宣称对核设施爆炸起火负责。 组织自称为“家园猎豹”,成员包括力图“在政权安全部门最中心”阻止伊朗获得核武器的战士。然而,这一初次亮相以及附件中的视频却给整起事件蒙上了更为扑朔迷离的疑云: 首先,视频的内容疑似拼凑了不同反对派的观点。 据分析人士指出,视频中的措辞与流亡海外的伊朗左翼伊斯兰团体“人民圣战组织” (Mujahedeen-e-Khalq, MEK) 十分相似。 MEK 诞生于1960年代,是反对沙阿独裁统治的浪潮中的一员。1979年伊斯兰革命后,它又与霍梅尼伊朗伊斯兰共和国政权决裂,并于1981年被驱逐出境,自此对保守派和改革派都抱有强烈的敌意。1970-90年代,该组织曾频频刺杀伊朗政府官员、袭击伊朗驻外使领馆和美国人,并造成平民伤亡,因此被美欧列为恐怖组织。 21世纪后,MEK 几乎停止了暴力活动,还有像美国靠拢的迹象。2012年,克林顿政府将 MEK 移出外国恐怖组织名单。有研究认为,MEK 近年来在美国选举和外交政策游说中相当活跃,甚至与特朗普政府也发展了密切的关系。 另一方面,视频的内容似乎在传达,沙阿时代的伊朗比起伊斯兰共和国还是略胜一筹。不过,从 MEK 的官方网站可以很明确的看到,这个组织仍然是明确反对1979年前的沙阿统治的。这一点与许多有些怀旧乡愁的海外伊朗反政府团体明显不同。在接受美联社记者问询时,MEK 否认与事件有关,而伊朗沙阿的儿子也表示与“家园猎豹”组织没有过联系。 视频中甚至出现了广受改革派和国内外反对派一致推崇的爱国主义歌曲《哦伊朗》(Ey Iran)。 此外,视频还将纳坦兹核设施称为“卡珊”核设施。卡珊是位于核设施附近的城市,曾经住有庞大的犹太人口。可以说,不论始作俑者的身份为何,这个地名让视频带上了特别的犹太色彩——除了伊朗犹太人之外,所有伊朗人都将这个地方叫做“纳坦兹”。 再者,“家园猎豹”这个名字也颇为蹊跷 ——这正是伊朗足球国家队的昵称,得名于2014年世界杯期间伊朗球衣印上的亚洲猎豹,旨在唤起对极危物种的保护(由于近现代的人类捕杀和栖息地变化,亚洲猎豹在野外几乎灭绝,保护区内仅存不到百只)。  2016年伊朗队的猎豹球衣 2016年伊朗队的猎豹球衣虽然民族事业与诙谐幽默、环保、甚至足球并不冲突,但也有人嗅到了阴谋的味道——以色列调查记者和摩萨德秘史《先下手为强》(Rise and Kill First) 一书作者伯格曼 (Ronen Bergman) 就在推特中暗示,这个看似不正经的名字或许埋藏着某种警告:“发动网络攻击的人也希望人们意识到,幕后主使可不是什么伊朗反对派组织。”  6月26日的卫星图像,伊朗首都德黑兰东部山区,地下导弹生产基地的爆炸痕迹 6月26日的卫星图像,伊朗首都德黑兰东部山区,地下导弹生产基地的爆炸痕迹 7月3日的卫星图像,纳坦兹核设施地面部分有一处焦黑的毁损痕迹 7月3日的卫星图像,纳坦兹核设施地面部分有一处焦黑的毁损痕迹3/3 纳坦兹核设施 18年前,2002年8月,纳坦兹地下铀浓缩设施的存在首次被公之于众。曝光者为总部位于巴黎的伊朗反对派综合机构“伊朗反抗力量全国议会” (The National Council of Resistance of Iran)。 与未签署《核不扩散条约》的以色列、印度、巴基斯坦、朝鲜和北苏丹不同,伊朗有义务向国际原子能机构 (IAEA) 披露所有核设施、设备和材料。伊朗是该条约最早的签署国之一,1968年签署,1970年正式通过。 亦有外媒认为,是以色列情报机构(包括摩萨德和隶属于国防军情报部队的8200部门)和其他间谍机构率先发现了核设施,然后借伊朗流亡反对派之手向外传播。 美国中情局和英国军情六处称,为伊朗核科学家建造铀浓缩离心设施提供技术指导和部件的人包括巴基斯坦原子弹之父阿卜杜勒·卡迪尔汗 (Abdul Qadeer Khan)。 自2003年起,纳坦兹核设施便不得不接受 IAEA 监察员的不定期巡查。以色列和美国也加紧了对伊朗核设施的监控和阻挠,比如:提供错误技术信息、破坏运往伊朗的核设施部件,乃至刺杀研发人员。 2009年,情报显示,伊朗核科学家的研发已经超出了巴基斯坦专家当年提供的技术水平。对于担忧伊朗获得核武器的国家来说,更具打击性的行动迫在眉睫。 纳坦兹成为了网络战争的第一个目标。2009-2010年,纳坦兹铀浓缩设施频频传出故障信息。据以色列《国土报》报道,纳坦兹核设施的离心能力降低了30%。据美国科学与国际安全研究会 (The Institute for Science and International Security),病毒可能破坏了大约1000台离心设备,占总量10%。虽然见效缓慢,但确实以极其隐蔽的方式将伊朗的铀浓缩能力倒退了数年。 “震网” (Stuxnet) 于2010年6月首次被白俄罗斯网络安全公司发现,是已知最早可以破坏硬件的病毒。 这种多模块蠕虫病毒通过U盘感染微软Windows系统的电脑上,首先是与核设施相关的工程公司,接着进入纳坦兹内网传播,然后寻找西门子数据采集与监控系统的 Step 7 软件,向可编程逻辑控制器 (PLC) 写入代码并进行隐藏。 据报道,原本以1064赫兹转速运转的离心机,在受到震网病毒感染后,会在15分钟内以1410赫兹高速运转,随后恢复正常。近一个月后,又以几百赫兹的慢速运转50分钟。不规律的速度控制使得铝制管道变形膨胀,最终导致机器损毁。 震网病毒的复杂性相当罕见,不仅需要结合多种编程语言、伪装网络安全公司数字签名,还需要病毒编写者对工业生产过程和基础设施非常了解。因此,2010年的病毒攻击恐怕不是普通黑客所为,而是需要许多人工作数月乃至数年才能完成。虽然病毒至今无人认领,但泄露的档案显示,美国中情局和国家安全局可能以“奥运会”的行动代号 (Operation Olympic Games) 筹划了此次网络攻击,以色列摩萨德和国防军8200部门或许也有参与。  纳坦兹的铀浓缩离心机组 纳坦兹的铀浓缩离心机组十年后,如今的纳坦兹是伊朗进行铀浓缩的主要场所。 为抗议特朗普政府单方面退出伊朗核计划、增加对伊朗的制裁,伊朗目前以略高于计划规定的丰度进行浓缩,从3.67%提升至4.5%。这仍然远远低于制造核武器所需要的90%丰度。此外,伊朗也仍然允许 IAEA 的巡查和拍摄取证。 4/3 在臆测与真相之间 与2010年慢工出细活的震网相比,十年后的这场爆炸不免显得有些粗暴—— 在层层迷雾之中,事件发生的原因无外乎两大类: 1)事故 2)人为破坏 其中幕后主使又分为两种可能性: 伊朗国内外反对派,动机或许是让现政府难堪、表达对政策的不满; 以色列/美国等外部势力,从客观上来说,存在牵制伊朗核研究对进程的动机。 《以色列时报》在一则未经证实的报道中宣称,是以色列的网络攻击导致了纳坦兹核设施爆炸起火,直接目的是报复伊朗攻击以色列水利设施。不过值得注意的是,6月28日在德黑兰东部山区的“燃气爆炸起火”,正位于伊朗固体燃料火箭制造商的设施,与部分国家所怀疑的核武器研发机关十分相近。 加州明德大学蒙特雷国际研究学院核不扩散研究中心研究员辛茨 (Fabian Hinz) 认为,爆炸发生的位置“非常、非常可疑”——毕竟知识是难以销毁的,只能在铀浓缩研究取得进展之前尽力阻止。 以色列国家安全研究院 (Institute for National Security Studies) 资深研究员、以色列总理办公室伊朗问题顾问古赞斯基 (Yoel Guzansky) 表示,并不清楚以色列是否有正在进行当中的破坏行动。但是,他感觉,这一系列的爆炸“不像是巧合”:”如果伊朗不适可而止,我们今后可能会在伊朗看到更多事故发生。“ 至于发布波斯语视频认领袭击的“家园猎豹”,伊朗专家都闻所未闻,各新闻社也无法证实视频传播者就是攻击者,但发布者也只有三大类情况: 1)美国和以色列等外国势力:目的是掩盖真相、动摇伊朗国内民心—— 以色列国防部长甘茨曾在采访中指出,以色列“并不总是”与伊朗核设施的任何一起事件有关。 只是,如果一个国家选择了隐蔽的破坏方式而非空袭,那么自然也没有必要大张旗鼓地进行“认领”。在不扩大冲突的情况下,让伊朗政府收到警告和威胁才是更重要的效果。 2)伊朗国内外反对派:目的是鼓舞士气、动摇伊朗国内民心—— 如果爆炸真的是由伊朗反对派所为,反对派组织是可能为了保护在伊斯兰共和国内部里应外合的成员,所以才选用了全新的、甚至荒诞的组织名称; 也有可能,在事故或外国袭击发生后,流亡海外的一些伊朗人决定进行投机取巧的即兴表演,试图削弱伊朗政府对民众对思想控制。 3)伊朗政府的即兴表演: 作为阴谋中的阴谋,高阶玩家可能会考虑制造被袭击的假象来为事故遮羞; 同时,这一则波斯语视频,以及其中提到的在伊朗国内的活动,也可以为伊朗政权新一轮的政治清洗提供借口。 无论过程如何,从结果来看,在各国仍然忙于防治新冠肺炎的日子里,包括纳坦兹核设施爆炸起火的这一系列“事件”,为地区局势增添了紧张的气氛。 所幸,除了唇枪舌战和潜在的网络战之外,出于常规战争成本的考虑,以色列和伊朗暂时都没有引爆正面军事冲突的决心。 下一步,伊朗可能会在继续遵守伊核协议框架、争取欧盟认可、减轻制裁压力的同时,通过铀浓缩程度、军事演习、干预叙利亚内战等方式表达抗议,以色列也会继续打击伊朗在叙利亚的目标作为回应。 不管怎么说,跨越了各种纪元的几个千禧和这么多世纪,末日也没有必要在2020降临。 ■ Bibliography Amos Harel, “The Explosion at Natanz Is a Direct Hit on Iran’s Nuclear Program,” Haaretz, July 5, 2020, accessed July 5, 2020, https://www.haaretz.com/middle-east-news/iran/.premium-iran-blames-israel-for-striking-at-its-nuclear-program-and-is-likely-to-retaliate-1.8970307?utm_source=Push_Notification&utm_medium=web_push&utm_campaign=General#. David Albright, et al, “Did “Stuxnet Take Out 1,000 Centrifuges at the Natanz Enrichment Plant?” Institute for Science and International Security, December 22, 2010, accessed July 12, 2020. https://isis-online.org/uploads/isis-reports/documents/stuxnet_FEP_22Dec2010.pdf. Farid Mahoutchi, “A primer on the history of the People’s Mojahedin Organization of Iran,“ PMOI, April 9, 2019, accessed July 7, 2020, https://english.mojahedin.org/i/primer-the-history-the-peoples-mojahedin-organization-iran. “Iran threatens retaliation after what it calls possible cyber attack on nuclear site,” REUTERS, July 3, 2020, accessed July 5, 2020, https://www.reuters.com/article/us-iran-nuclear-natanz/iran-threatens-retaliation-after-what-it-calls-possible-cyber-attack-on-nuclear-site-idUSKBN2441VY. Jack Khoury, “Fire Breaks Out at Iranian Power Plant, Latest in Series of Incidents,” Haaretz, July 5, 2020, accessed July 5, 2020, https://www.haaretz.com/middle-east-news/iran/.premium-explosion-fire-break-out-at-iranian-electric-power-station-state-media-report-1.8969551. Jeffery Heller, “Israel says ‘not necessarily’ behind all Iran nuclear site incidents,” REUTERS, July 5, 2020, accessed July 14, 2020, https://in.reuters.com/article/iran-nuclear-natantz-israel-idINKBN246087. Jeremiah Goulka et al., “The Mujahedin-e Khalq in Iraq: A Policy Conundrum,” RAND, 2009, https://www.rand.org/content/dam/rand/pubs/monographs/2009/RAND_MG871.pdf. John Reed, “Unit 8200: Israel’s cyber spy agency,” Financial Times, July 10, 2015, accessed July 23, 2020, https://www.ft.com/content/69f150da-25b8-11e5-bd83-71cb60e8f08c. Jon Gambrell, “Analysts: Fire at Iran nuclear site hit centrifuge facility,” AP, July 3, 2020, accessed July 6, 2020, https://apnews.com/50c3e7f6445ae99def6bdc65fbce6c42. Jon Gambrell, “Iran declines to disclose cause of mysterious nuke site fire,” July 4, 2020, accessed July 12, 2020, https://apnews.com/f137b336311efa708ffbce47c0703c1b. Jon Gambrell, “Messages claiming Iran nuclear site fire deepen mystery,” AP, July 3, 2020, accessed July 6, 2020, https://www.msn.com/en-us/news/world/messages-claiming-iran-nuclear-site-fire-deepen-mystery/ar-BB16i5VM. Jon Gambrell, “Satellite image: Iran blast was near suspected missile site,” AP, June 28, 2020, accessed July 12, 2020, https://apnews.com/8d2517ff364bb395f0385859f0fa9d0f. Kate O’Flaherty, “Iran Nuclear Facility Explosion: Accident, Sabotage, Or Cyber-Attack?” Forbes, July 3, 2020, accessed July 12, 2020, https://www.forbes.com/sites/kateoflahertyuk/2020/07/03/iran-nuclear-facility-explosion-accident-sabotage-or-cyber-attack/#24c0a60ee4fa. Kate O’Flaherty, “Stuxnet 2? Iran Hints Nuclear Site Explosion Could Be A Cyberattack,” July 4, 2020, accessed July 12, 2020, https://www.forbes.com/sites/kateoflahertyuk/2020/07/04/stuxnet-2-iran-hints-nuclear-site-explosion-could-be-a-cyberattack/#656ab0125ad2. Kim Zetter, “An Unprecedented Look at Student, the World’s First Digital Weapon,” WIRED, March 14, 2011, accessed July 12, 2020, https://www.wired.com/2014/11/countdown-to-zero-day-stuxnet/. “Mujahedin-e Khalq Organization (MEK or MKO),” Global Security, accessed July 7, 2020, https://www.globalsecurity.org/military/world/para/mek.htm. “National Council of Resistance of Iran — The Viable Democratic Alternative,” NCRI, September 24, 2019, accessed July 12, 2020, https://www.ncr-iran.org/en/about-ncri/alternative/. “People’s Mujahedin of Iran (MEK)”, Militarist Monitor, October 23, 2018, accessed July 6, 2020, https://militarist-monitor.org/profile/peoples_muhajedin_of_iran_mek/. “What did the Stuxnet worm do?” McAfee, accessed July 12, 2020, https://www.mcafee.com/enterprise/en-us/security-awareness/ransomware/what-is-stuxnet.html. Yossi Melman, “Iran’s centrifuges Are in the Crosshairs Again,” HAARETZ, July 8, 2020, accessed July 12, 2020, https://www.haaretz.com/middle-east-news/.premium-iran-s-centrifuges-are-in-the-crosshairs-again-1.8974472#. 刘中民, “MESI·观点 | 刘中民教授就伊朗纳坦兹核设施爆炸事件接受《解放日报》采访,” 上外中东研究所, July 8, 2020, accessed July 13, 2020, . 吳洛瑩, “伊朗重要濃縮鈾提煉設備爆炸 德黑蘭淡化事故、調查有否外力介入,” UP MEDIA, July 4, 2020, accessed July 5, 2020, https://www.upmedia.mg/news_info.php?SerialNo=90824. “伊朗纳坦兹核设施一处厂房起火,” Xinhua Net, July 2, 2020, accessed July 5, 2020, http://www.xinhuanet.com/2020-07/02/c_1126189867.htm. 赵卓昀, “巴基斯坦“原子弹之父”泄密?” 北京晨报, December 24, 2003, accessed July 12, 2020, http://news.sina.com.cn/w/2003-12-24/17571422265s.shtml. /// 推荐阅读 /// 200112 观察 | 伊斯兰革命卫队与伊朗改革的局限 191127 阿拉伯语新闻 | 热锅上的伊朗:暴动与断网;最高领袖:反对派在利用乱局 190904 观察 | 代理战争,从叙利亚燃烧到以色列与黎巴嫩的边境? 180109 影片 | 伊朗2009,沙滩上的绿浪 191127 中东音乐 | 今天晚上,彻夜无眠,到天明 (波斯语)  原标题:《观察 | 关于伊朗核设施爆炸与21世纪的网络战争》 阅读原文 |

【本文地址】

今日新闻 |

推荐新闻 |