pwn基础之ctfwiki |

您所在的位置:网站首页 › 代码text › pwn基础之ctfwiki |

pwn基础之ctfwiki

|

文章目录

前言原理ret2text发现漏洞利用漏洞

书写exp总结

前言

刚开始自己的二进制生涯,想记录一下自己的学习,如有错误还请大佬们斧正。 原理ret2text 即控制程序执行程序本身已有的的代码 (.text)。其实,这种攻击方法是一种笼统的描述。我们控制执行程序已有的代码的时候也可以控制程序执行好几段不相邻的程序已有的代码 (也就是 gadgets),这就是我们所要说的 ROP。 这时,我们需要知道对应返回的代码的位置。当然程序也可能会开启某些保护,我们需要想办法去绕过这些保护。 ret2text 发现漏洞通过ubuntu下的checksec命令去检查文件的类型和保护状况。 main函数代码如下 int __cdecl main(int argc, const char **argv, const char **envp) { char s; // [esp+1Ch] [ebp-64h] setvbuf(stdout, 0, 2, 0); setvbuf(_bss_start, 0, 1, 0); puts("There is something amazing here, do you know anything?"); gets(&s); printf("Maybe I will tell you next time !"); return 0; }发现到危险函数gets(),gets函数只会接受输入,但不会对输入的函数进行长度上的限制,这就形成了栈溢出漏洞。 利用漏洞我们在看一下文件的secure函数,代码如下 void secure() { unsigned int v0; // eax int input; // [esp+18h] [ebp-10h] int secretcode; // [esp+1Ch] [ebp-Ch] v0 = time(0); srand(v0); secretcode = rand(); __isoc99_scanf((const char *)&unk_8048760, &input); if ( input == secretcode ) system("/bin/sh"); }存在一个函数system("/bin/sh"); 执行这个语句会返回一个shell给我们,那么我们的利用思路来了!只需要将栈填满,然后覆盖返回地址为system("/bin/sh");的地址。 这只是我学习pwn的第一步,还望大佬斧正。 参考自:https://ctf-wiki.org/pwn/linux/stackoverflow/basic-rop/ |

【本文地址】

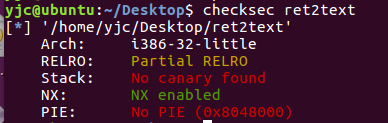

发现文件为32位,开启了NX(堆栈不可执行)保护。 那么我们就用ida去分析这个文件。

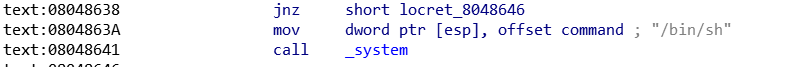

发现文件为32位,开启了NX(堆栈不可执行)保护。 那么我们就用ida去分析这个文件。 查看汇编会发现system("/bin/sh")的地址为0804863A 再查看栈内需要覆盖的长度就可以利用漏洞得到靶机的shell了。

查看汇编会发现system("/bin/sh")的地址为0804863A 再查看栈内需要覆盖的长度就可以利用漏洞得到靶机的shell了。

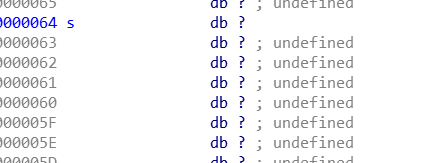

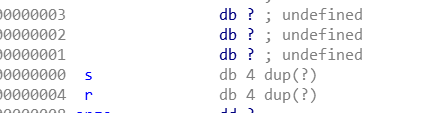

查看s需要的长度为0x64,那么若需要覆盖返回地址则需要填充0x68长度的空间,知道了这些信息我们就可以写利用脚本了。

查看s需要的长度为0x64,那么若需要覆盖返回地址则需要填充0x68长度的空间,知道了这些信息我们就可以写利用脚本了。