|

1.背景及简单分析

插播恰饭广告:可以加我qq 2967615343随便打赏点,我把js代码和post服务器可用脚本,一起发你

这几天想用Django写一个接口,但不知道写啥,写每天天气推送太俗,烂大街,我把目光放到了代刷平台,发现有的网站提交的时候有极验滑块,以我现在的js逆向能力还还原不了,然后找了几个不涉及极验滑块的代刷网站,  大概是这个样子, 大概是这个样子, 我在经过抓包后发现这两个文件比较有用 我在经过抓包后发现这两个文件比较有用

2.抓包

第一次请求

正常请求,会返回图示的json,但我用fiddler,就无法请求,会返回fiddler,随后,我用postman,请求,可以正常返回主页的数据,html, 正常请求,会返回图示的json,但我用fiddler,就无法请求,会返回fiddler,随后,我用postman,请求,可以正常返回主页的数据,html,

2.建立链接之后,

用第一次请求的sessionid进行第二次访问,获取帐户信息,经过我的观察,这是没用的 用第一次请求的sessionid进行第二次访问,获取帐户信息,经过我的观察,这是没用的

3.跨域请求疑惑

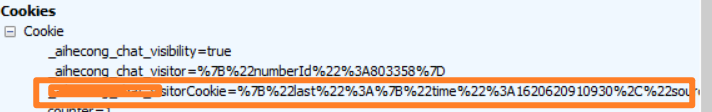

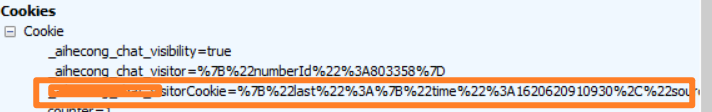

这两个请求,之后返回了vistorid, numberid,在向服务器发送post请求的时候还带上了这个网站的cookie, 这两个请求,之后返回了vistorid, numberid,在向服务器发送post请求的时候还带上了这个网站的cookie, 一开始,我模拟请求的时候,我发现请求主页时候,有一个也需要带hashsalt, 但那个随便写就行,不会校验,post请求的时候不行,我怀疑两个地方,最大嫌疑是哪个cookie,其次是hashsalt,我尝试过用hook方法,只hook到里面两个我想要的cookie, 一开始,我模拟请求的时候,我发现请求主页时候,有一个也需要带hashsalt, 但那个随便写就行,不会校验,post请求的时候不行,我怀疑两个地方,最大嫌疑是哪个cookie,其次是hashsalt,我尝试过用hook方法,只hook到里面两个我想要的cookie, 这条hook,不到,全局搜索也没有,打断点追踪也没有, 这条hook,不到,全局搜索也没有,打断点追踪也没有,

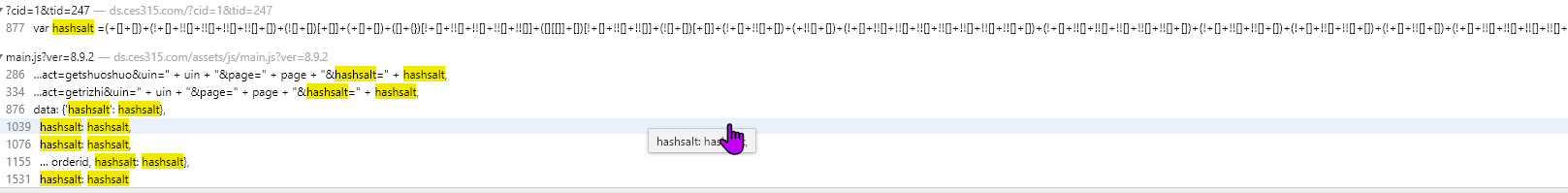

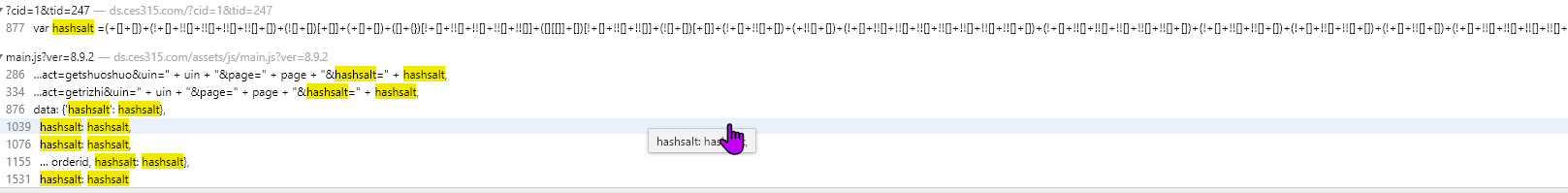

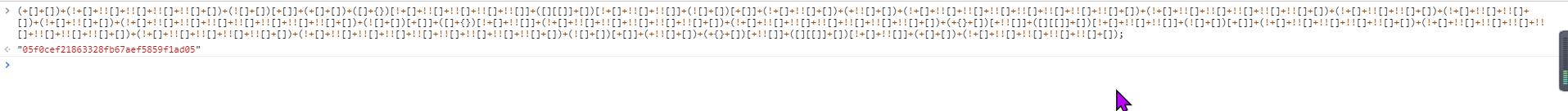

4.转战hashsalt

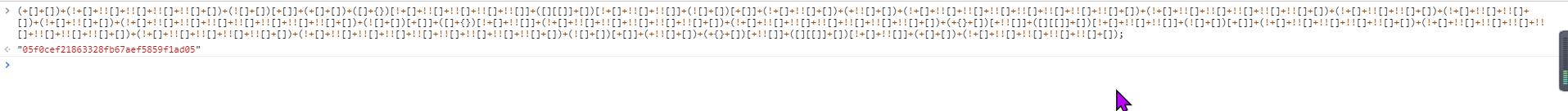

全局搜索有发现, 上面第一个就是,第二个文件里面全是请求前对hashsalt变量进行赋值, 复制关键行,输入到控制台, 全局搜索有发现, 上面第一个就是,第二个文件里面全是请求前对hashsalt变量进行赋值, 复制关键行,输入到控制台,  一段jsfuck,挺高兴,生成的字符串很像md5,而且每次刷新网页都会变, 我把这段代码放进pycharm,用node执行,结果能执行出来,但是结果是定值,不会变,我试着用他进行post请求,结果失败。 后面随便加个字母寻思爆个错看看源码,结果,看不到源码, 我又在各个jsfuck解密平台解,都不行,我怀疑是不是被魔改了, 一段jsfuck,挺高兴,生成的字符串很像md5,而且每次刷新网页都会变, 我把这段代码放进pycharm,用node执行,结果能执行出来,但是结果是定值,不会变,我试着用他进行post请求,结果失败。 后面随便加个字母寻思爆个错看看源码,结果,看不到源码, 我又在各个jsfuck解密平台解,都不行,我怀疑是不是被魔改了,

然后我在控制台写了个立即执行函数,

(function(val){

debugger;

var res = (!+[]+!![]+!![]+!![]+!![]+!![]+!![]+[])+(![]+[])[+[]]+(+[]+[

|  大概是这个样子,

大概是这个样子, 我在经过抓包后发现这两个文件比较有用

我在经过抓包后发现这两个文件比较有用

正常请求,会返回图示的json,但我用fiddler,就无法请求,会返回fiddler,随后,我用postman,请求,可以正常返回主页的数据,html,

正常请求,会返回图示的json,但我用fiddler,就无法请求,会返回fiddler,随后,我用postman,请求,可以正常返回主页的数据,html, 用第一次请求的sessionid进行第二次访问,获取帐户信息,经过我的观察,这是没用的

用第一次请求的sessionid进行第二次访问,获取帐户信息,经过我的观察,这是没用的 这两个请求,之后返回了vistorid, numberid,在向服务器发送post请求的时候还带上了这个网站的cookie,

这两个请求,之后返回了vistorid, numberid,在向服务器发送post请求的时候还带上了这个网站的cookie, 一开始,我模拟请求的时候,我发现请求主页时候,有一个也需要带hashsalt, 但那个随便写就行,不会校验,post请求的时候不行,我怀疑两个地方,最大嫌疑是哪个cookie,其次是hashsalt,我尝试过用hook方法,只hook到里面两个我想要的cookie,

一开始,我模拟请求的时候,我发现请求主页时候,有一个也需要带hashsalt, 但那个随便写就行,不会校验,post请求的时候不行,我怀疑两个地方,最大嫌疑是哪个cookie,其次是hashsalt,我尝试过用hook方法,只hook到里面两个我想要的cookie, 这条hook,不到,全局搜索也没有,打断点追踪也没有,

这条hook,不到,全局搜索也没有,打断点追踪也没有, 全局搜索有发现, 上面第一个就是,第二个文件里面全是请求前对hashsalt变量进行赋值, 复制关键行,输入到控制台,

全局搜索有发现, 上面第一个就是,第二个文件里面全是请求前对hashsalt变量进行赋值, 复制关键行,输入到控制台,  一段jsfuck,挺高兴,生成的字符串很像md5,而且每次刷新网页都会变, 我把这段代码放进pycharm,用node执行,结果能执行出来,但是结果是定值,不会变,我试着用他进行post请求,结果失败。 后面随便加个字母寻思爆个错看看源码,结果,看不到源码, 我又在各个jsfuck解密平台解,都不行,我怀疑是不是被魔改了,

一段jsfuck,挺高兴,生成的字符串很像md5,而且每次刷新网页都会变, 我把这段代码放进pycharm,用node执行,结果能执行出来,但是结果是定值,不会变,我试着用他进行post请求,结果失败。 后面随便加个字母寻思爆个错看看源码,结果,看不到源码, 我又在各个jsfuck解密平台解,都不行,我怀疑是不是被魔改了,