信息安全体系结构 |

您所在的位置:网站首页 › 云计算中的安全体系主要考虑哪些层面 › 信息安全体系结构 |

信息安全体系结构

|

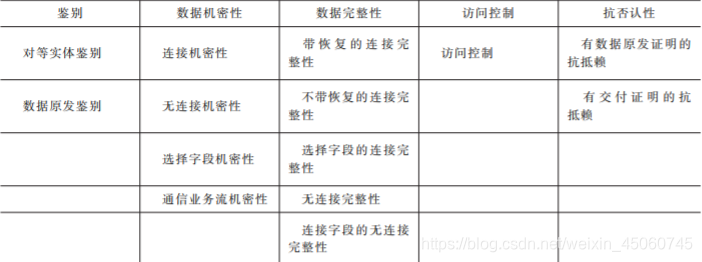

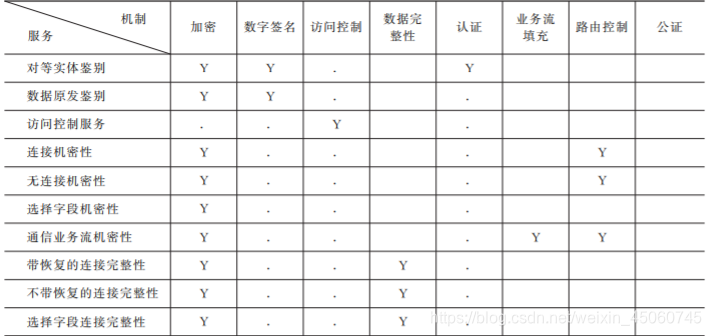

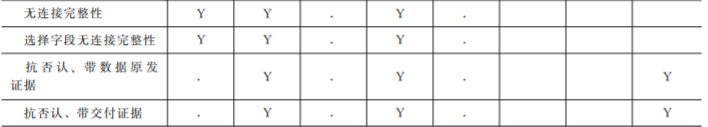

五大类安全服务:鉴 别 服 务、访 问 控 制 服 务、数 据 机 密 性 服 务、数 据 完 整 性 服 务 和 抗 否 认 性 服 务。 八大类安全机制包括括加密机制、数据签名机制、访问控制机制、数据完整性机制、 认证机制、业务流填充机制、路由控制机制、公正机制。 (1)加密机制:确保数据安全性的基本方法,在 OSI安全体系结构中应根据加密所在的 层次及加密对象的不同而采用不同的加密方法。 (2)数据签名机制:确保数据真实性的基本方法,利用数字签名技术可进行用户的身份 认证和消息认证,它具有解决收、发双方纠纷的能力 (3)访问控制机制:从计算机系统的处理能力方面对信息提供保护。访问控制按照事先 确定的规则决定主体对客体的访问是否合法,当一主体试图非法使用一个未经给出的访问 时,则产生报警并记录日志档案。 (4)数据完整性机制:破坏数据完整性的主要因素有数据在信道中传输时受信道干扰影 响而产生错误,数据在传输和存储过程中被非法入侵者篡改,计算机病毒对程序和数据的传 染等。纠错编码和差错控制是对付信道干扰的有效方法。对付非法入侵者主动攻击的有效方 法是访问认证,对付计算机病毒采用各种病毒检测、杀毒和免疫方法。 (5)认证机制:在计算机网络中认证主要有用户认证、消息认证、站点认证和进程认证 等,可用于认 证 的 方 法 有 已 知 信 息 (如 口 令)、共 享 密 钥、数 字 签 名、生 物 特 征 (如 指 纹)等。 (6)业务流填充机制:攻击者通过分析网络中由一路径上的信息流量和流向来判断某些 事件的发生,为了对付这种攻击,一些关键站点间再无正常信息传送时,持续传递一些随机 数据,使攻击者不知道哪些数据是有用的,哪些数据是无用的,从而挫败攻击者的信息流 分析。 (7)路由控制机制:在大型计算机网络中,从源点到目的地往往存在多条路径,其中有 些路径是安全的,有些路径是不安全的,路由控制机制可根据信息发送者的申请选择安全路 径,以确保数据安全。 (8)公正机制:在大型计算机网络中,并不是所有的用户都是诚实可信的,同时也可能 由于设备故障等技术原因造成信息丢失、延迟等,用户之间很可能引起责任纠纷,为了解决 这个问题,需要有一个各方都认可的第三方以提供公证仲裁,仲裁数字签名技术是对这种公 正机制的一种技术支持。 .OSI安全服务与安全机制的关系 安全机制和安全服务关系密切、不可分割,安全服务利于一种或多种安全机制进行反击。 如下图所示: |

【本文地址】

今日新闻 |

推荐新闻 |