CTF show 信息收集篇 |

您所在的位置:网站首页 › zip源码泄露 › CTF show 信息收集篇 |

CTF show 信息收集篇

|

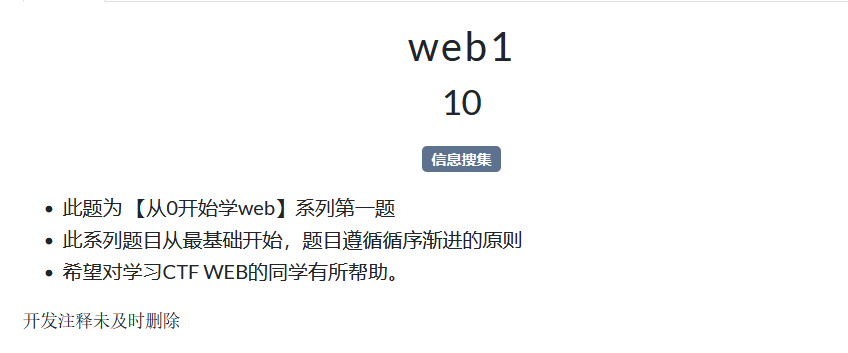

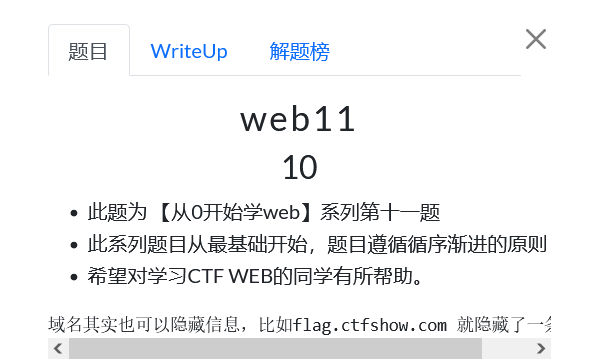

web1

f12查看网页源代码

方法2:打开空白网页提前f12查看源代码然后复制url打开

方法3:Ctrl+u查看

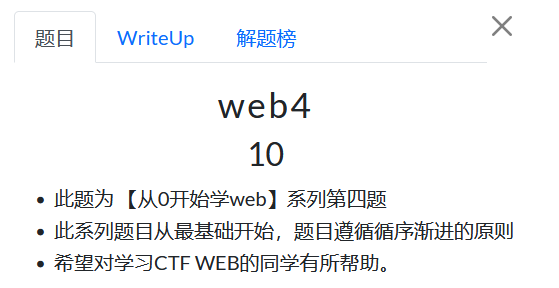

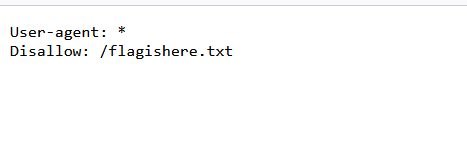

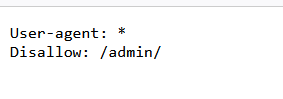

打开网页访问robots.txt文件

根据robots.txt内容访问flagishere.txt文件

robots.txt是一个文本文件,位于网站根目录下,用于告诉搜索引擎爬虫哪些网页可以被爬取,哪些网页不可以被爬取。该文件包含了一些指令,告诉爬虫哪些页面可以访问、哪些页面不可以访问,以及爬虫的访问频率等信息。 web5

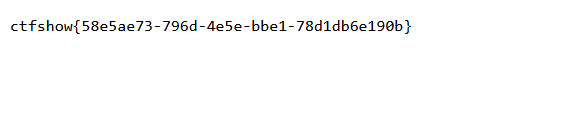

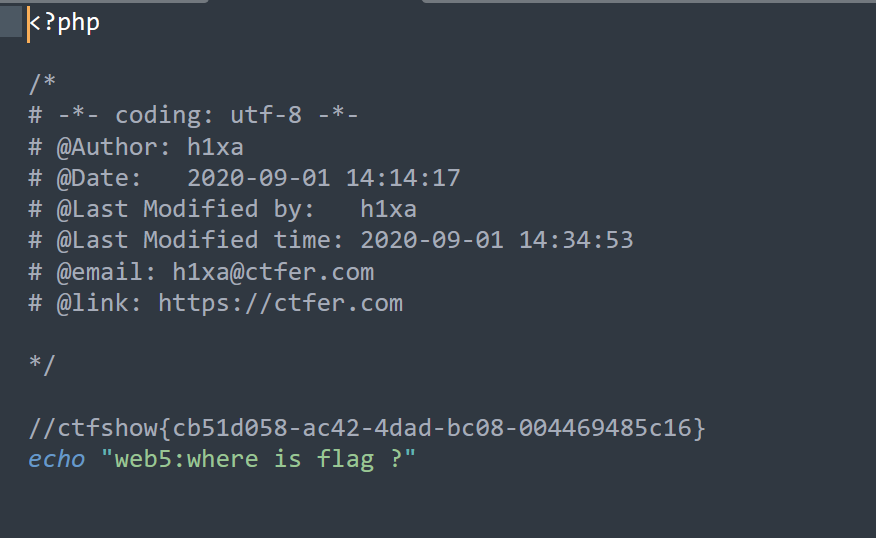

.phps" 后缀,这是 PHP 源码文件的一种特殊形式,它会将代码高亮显示并以只读方式呈现。在一些 web 服务器的配置中,如果访问的是 PHP 源码文件而不是已解析的 PHP 文件,可以通过在文件扩展名后添加 "s" 来强制以只读方式显示代码,从而避免源代码泄露。 访问index.phps

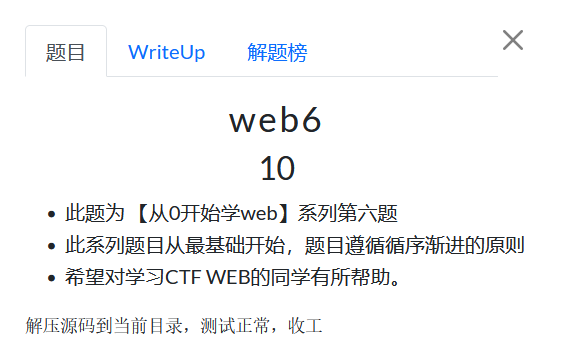

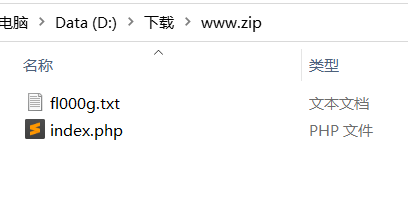

题目描述解压源码,通常来说源码会打包成www.zip所以直接访问下载zip

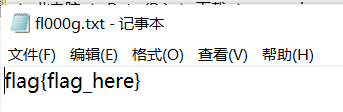

打开txt文档得到flag

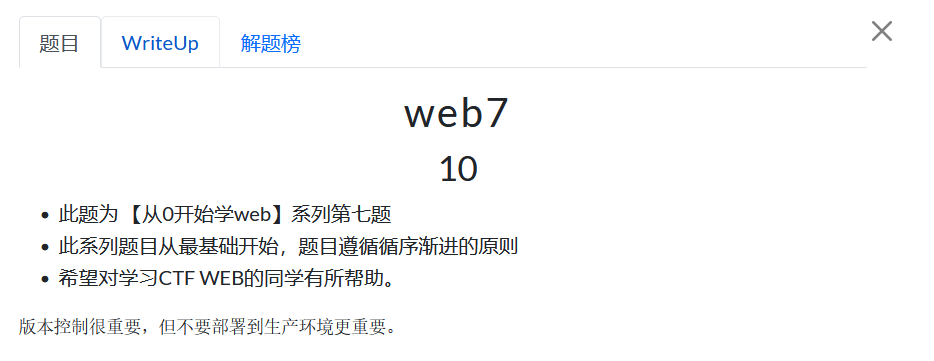

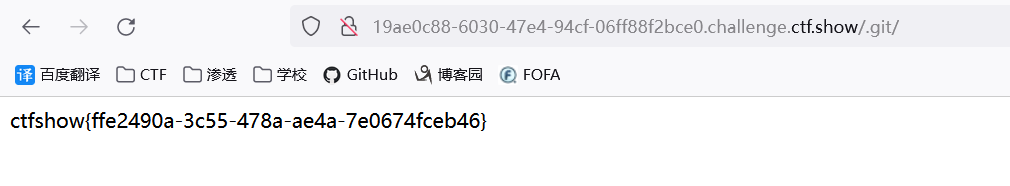

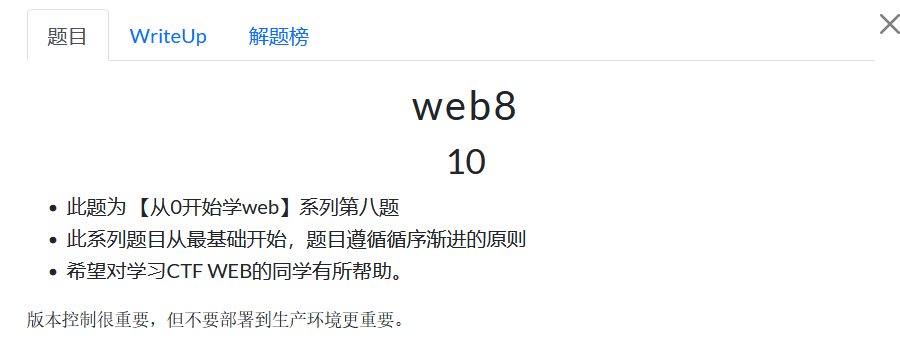

版本控制常用的有git和svn,访问.git获得flag

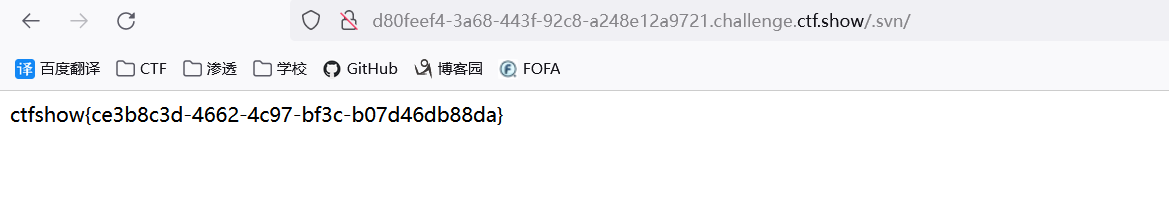

访问/.svn

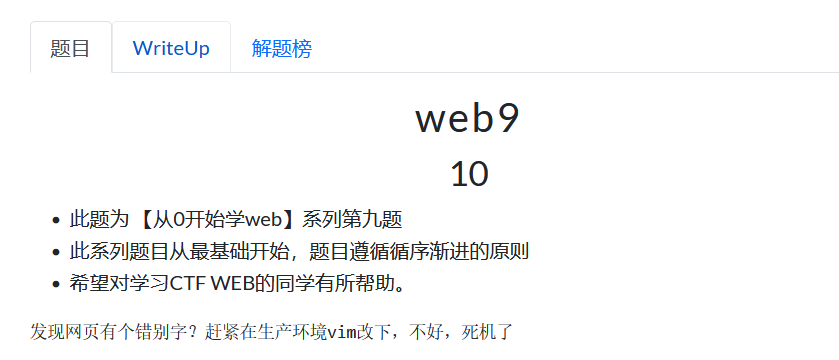

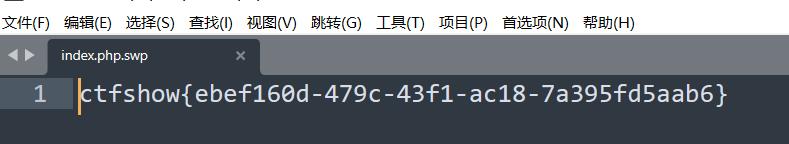

源码泄露文章 web9

在Linux中使用vim编辑时,如果出现编辑器崩溃或系统崩溃,则会自动备份,如果开发环境没有删除则会导致泄露 可能的备份文件(index.php为例): .index.php.swp .index.php.swo index.php~ index.php.bak index.php.txt index.php.old 访问index.php.swp

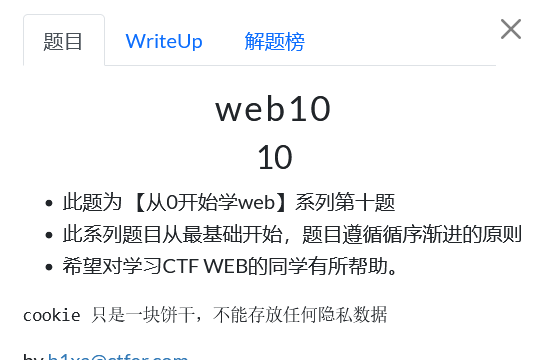

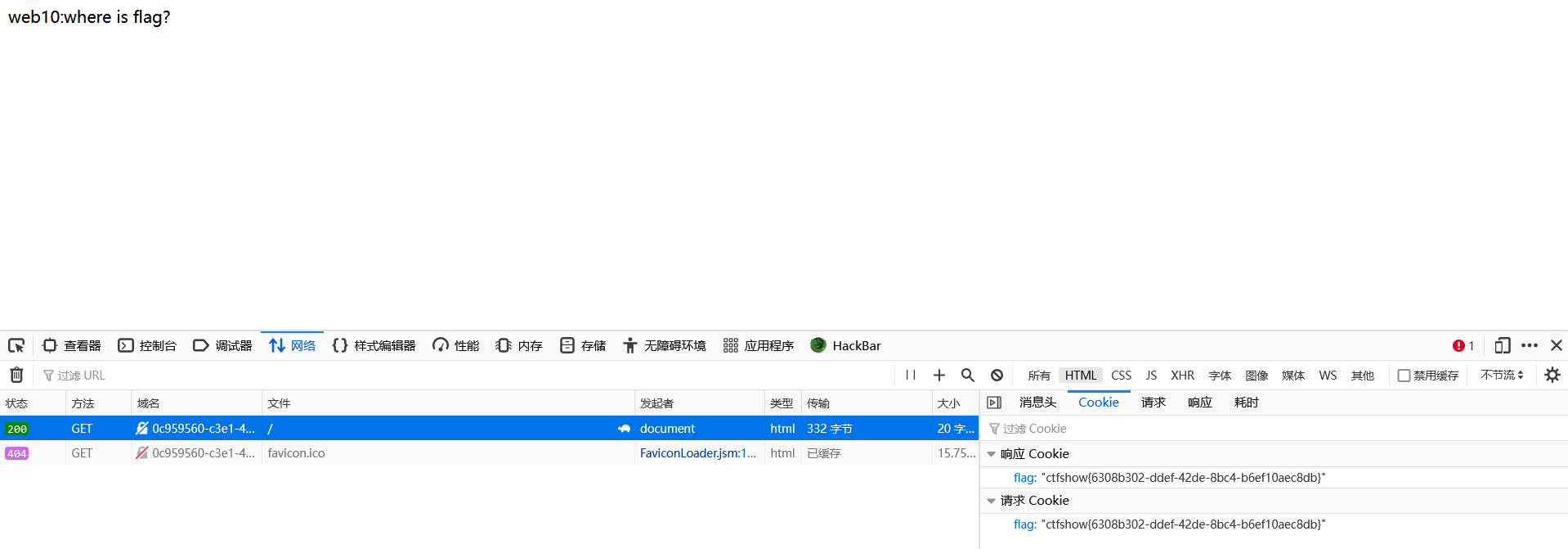

f12-》网络-》查看cookie

DNS中也会存在信息

打开网页进行查看

没有什么有效信息,考虑搜索其他可能存在泄露信息的网页

搜索robots.txt

得到一个不允许访问的网页,那么访问一下

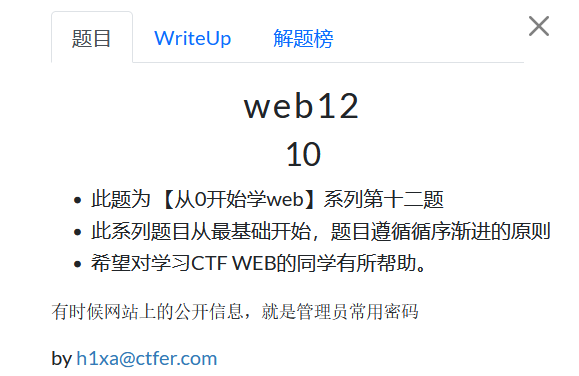

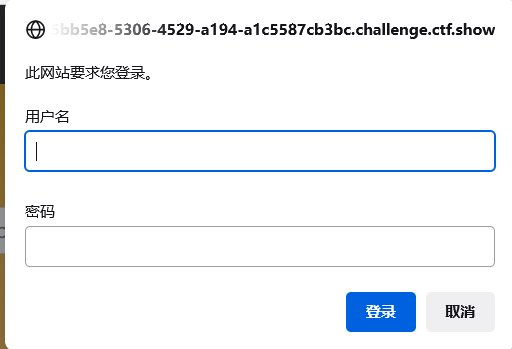

需要登录

再结合题目提示网上公布的信息就是密码

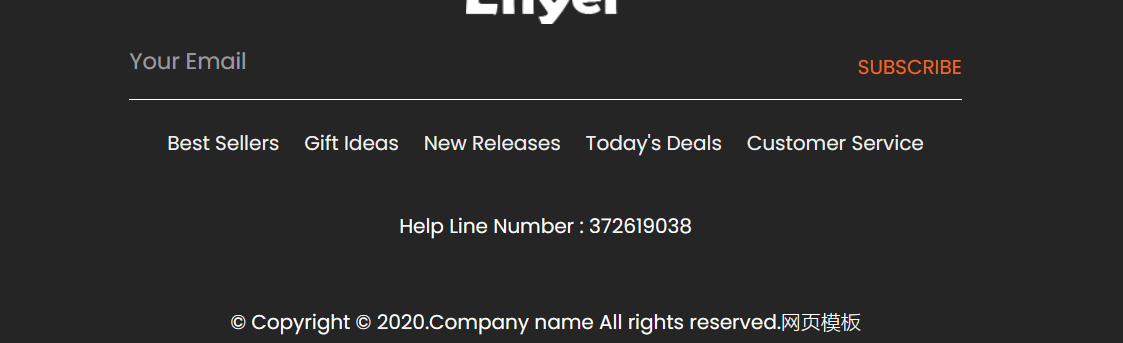

滑到最后有一串数字,进行登录

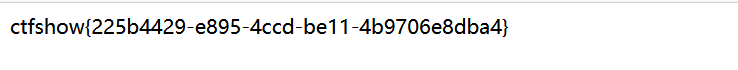

获取到flag

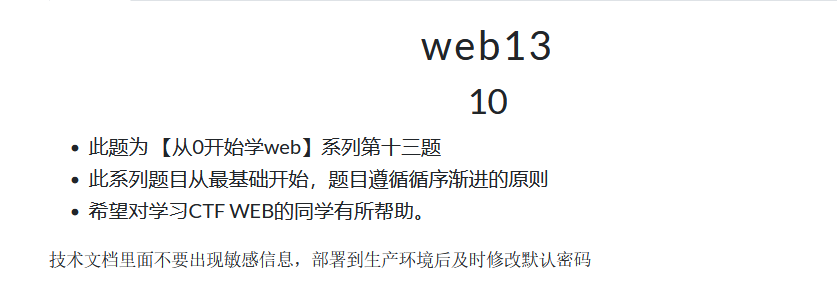

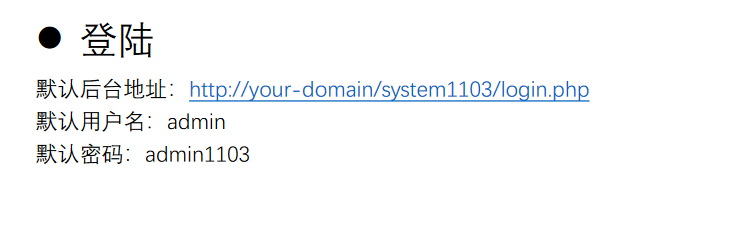

根据题目在页面内查找技术文档

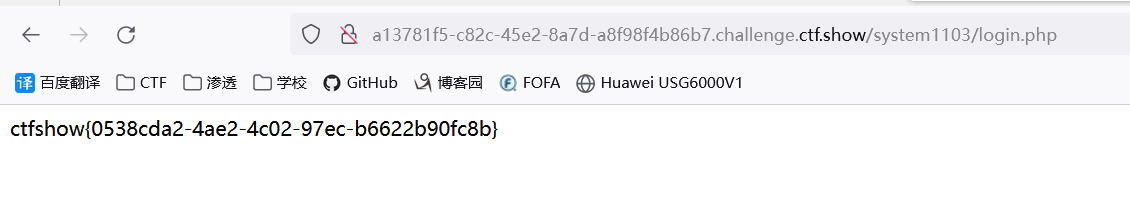

打开文档后可以获取后台登录地址以及账号密码

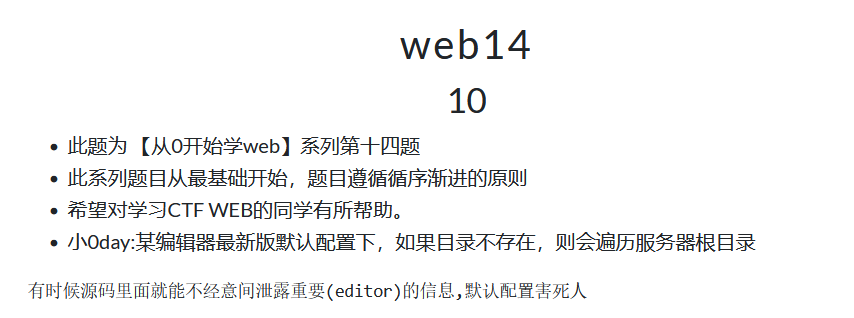

editor目录遍历

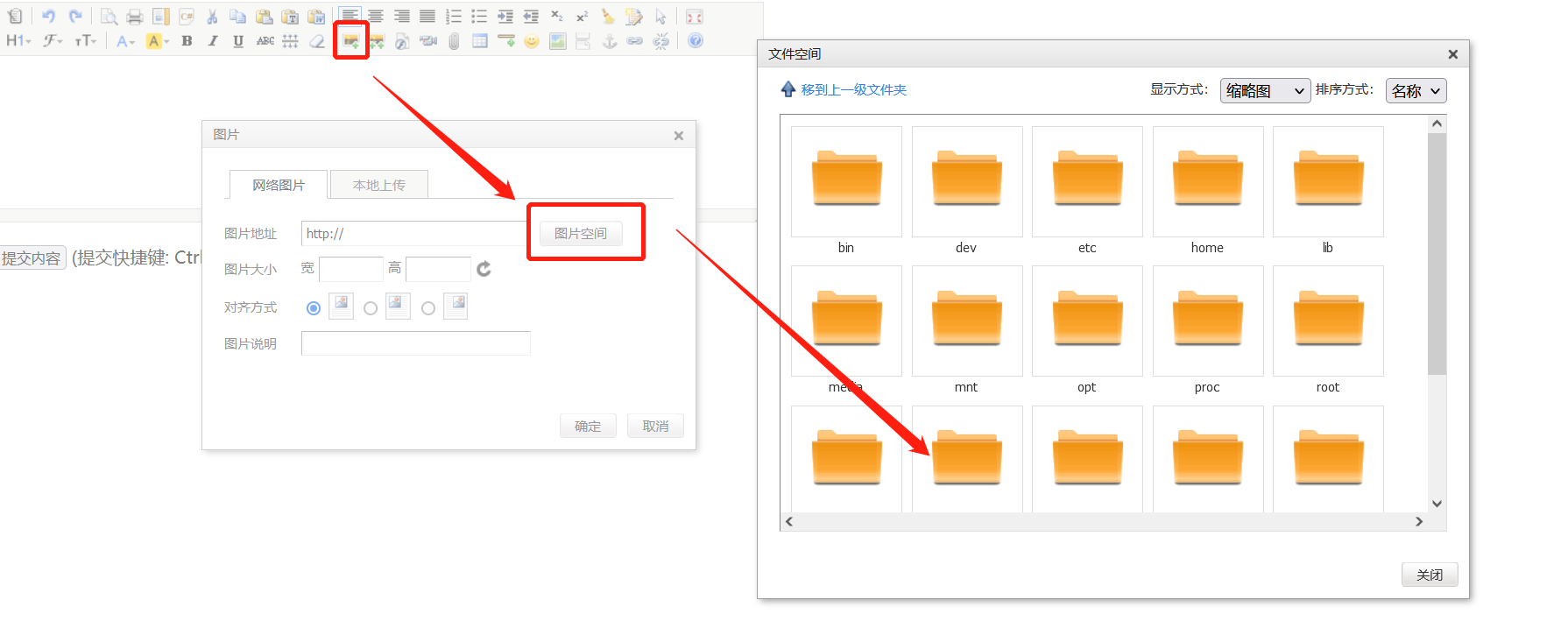

按照题目提示访问/editor目录

提示编辑器有遍历目录的漏洞

上传图片-》图片空间-》查找flag

flag在/var/www/html/nothinghere/fl000g.txt

直接URL上访问/nothinghere/fl000g.txt

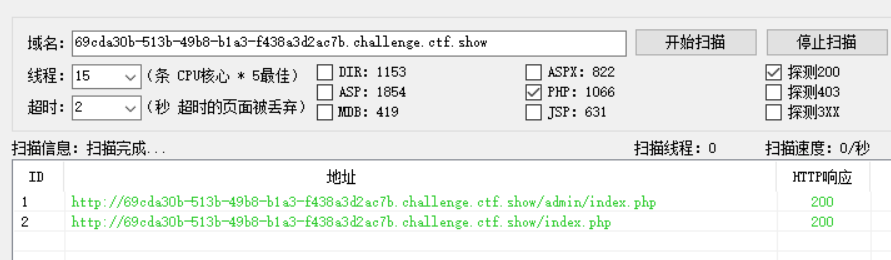

先拿御剑扫一下后台看看有没有什么可以访问的目录

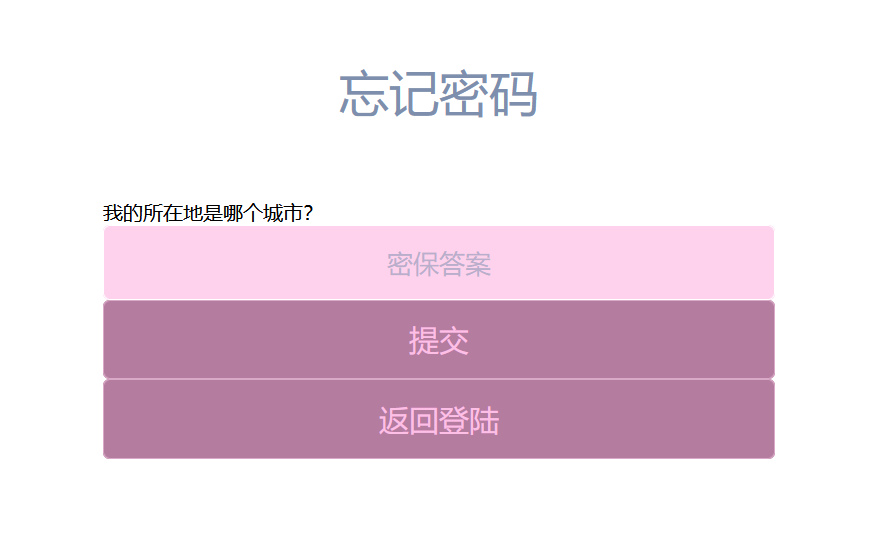

扫到一个后台登录界面,点进去有一个忘记密码

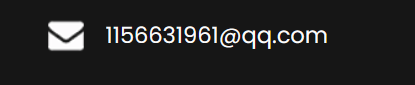

再根据题目所说的邮箱的信息泄露,返回页面查看是否有邮箱

搜索QQ号是,获取到城市信息

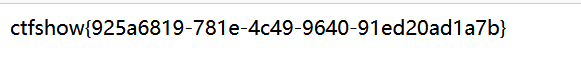

选择重置密码,然后进行登录

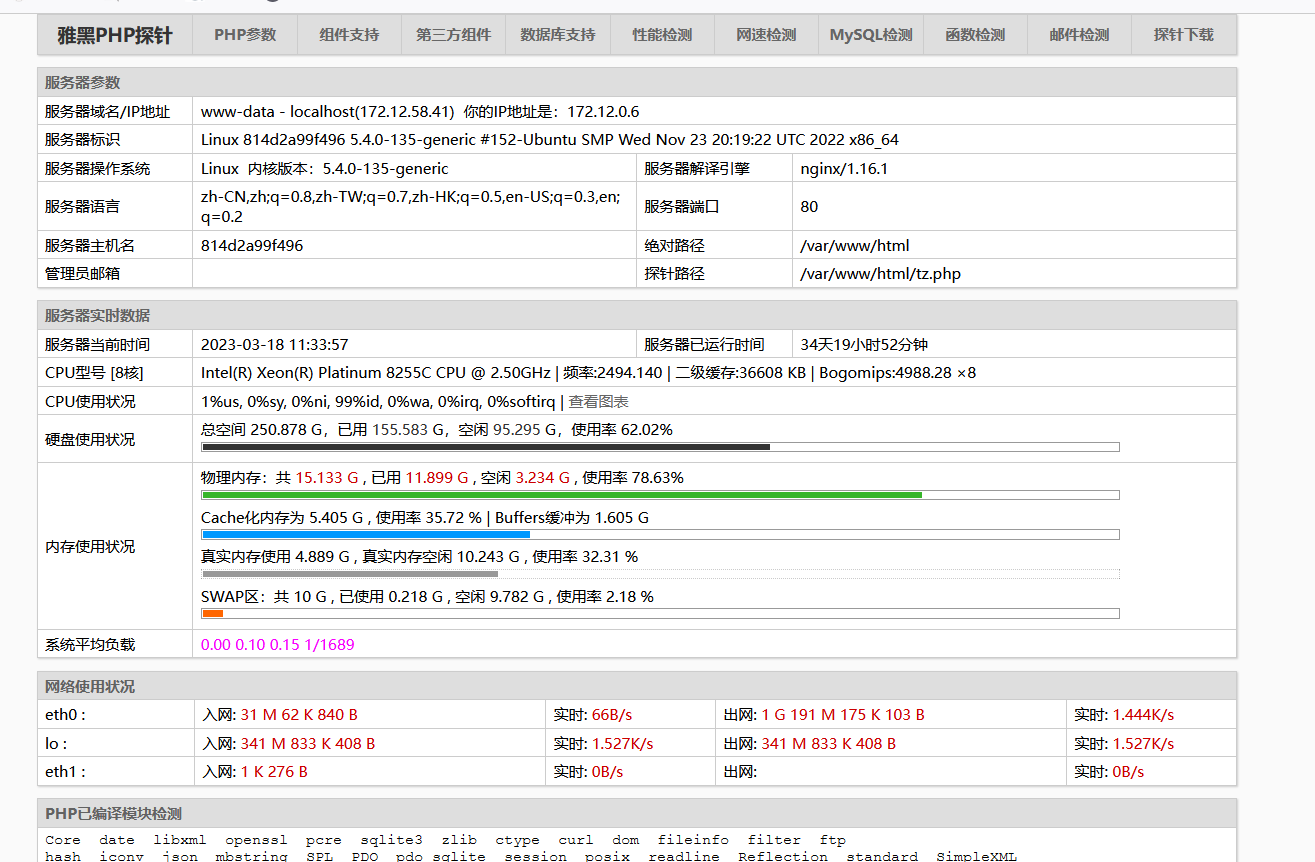

常用的探针有PHPinfo探针,雅黑探针,UPUPW PHP探针(基于web服务端的探针)

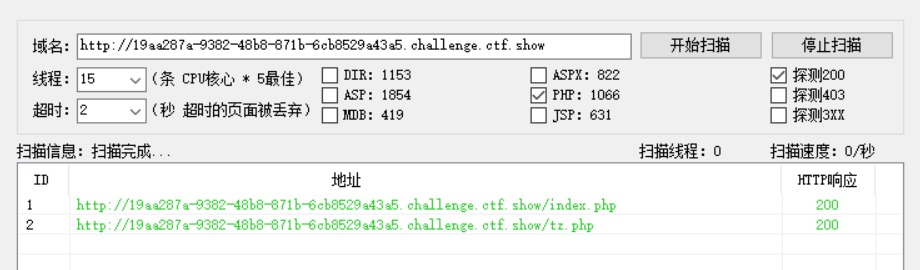

既然是信息泄露还是老样子先扫描后台文件

tz.php就是雅黑探针直接访问

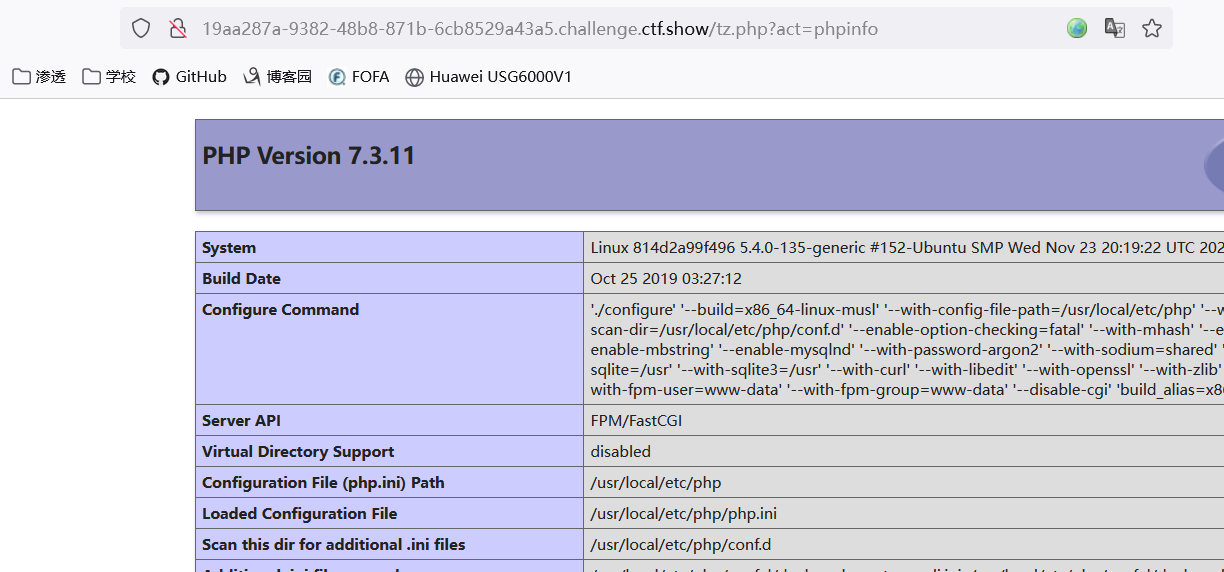

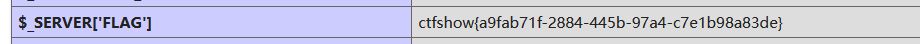

全局搜索ctfshow没有发现,并且雅黑探针的系统参数相对来说没有那么全,那么在php参数页面可以看到phpinfo,访问

全局搜索ctfshow

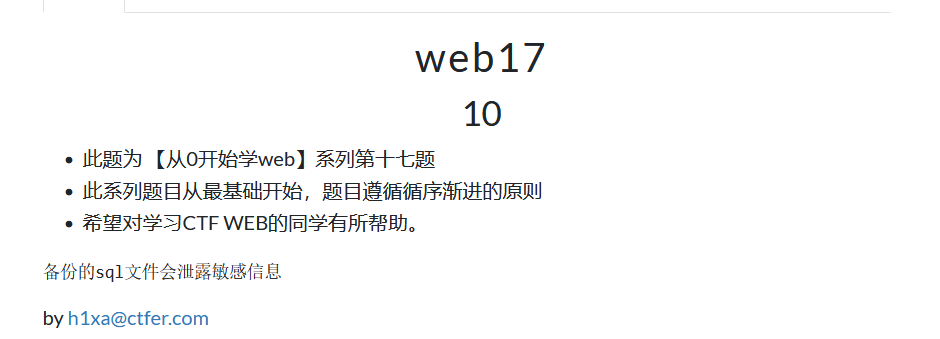

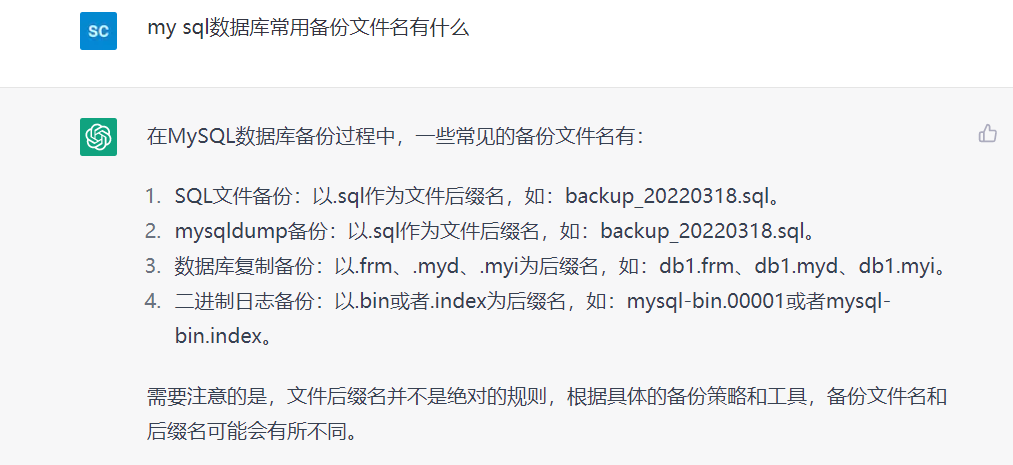

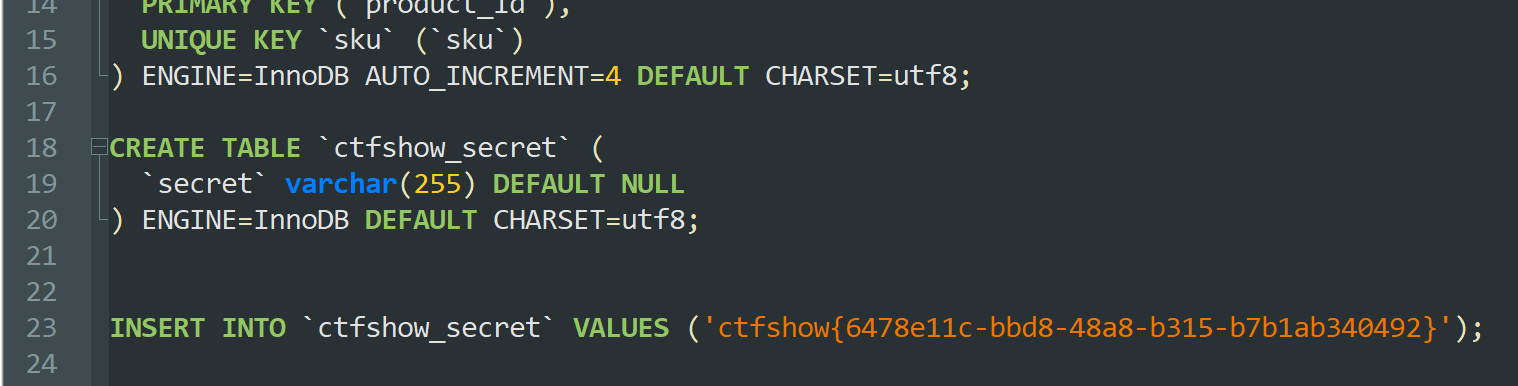

根据题目搜索以及网站语言类型判断数据库可能是mysql数据库,所以直接搜索MySQL数据库的备份文件名

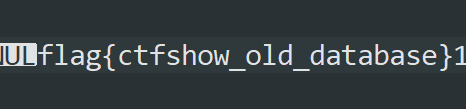

猜测题目的备份文件名为backup.sql,访问后直接下载

打开文件就可以看到flag

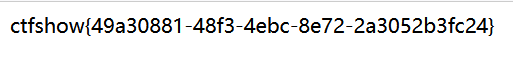

打开是个小游戏,直接f12看js源代码,查看判断逻辑

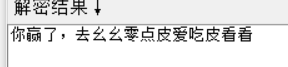

分数大于100分就会弹出一句话,这是用Unicode编写的,解码得到

访问110.php得到flag

f12查看源代码,可以看到题目的一个判断思路

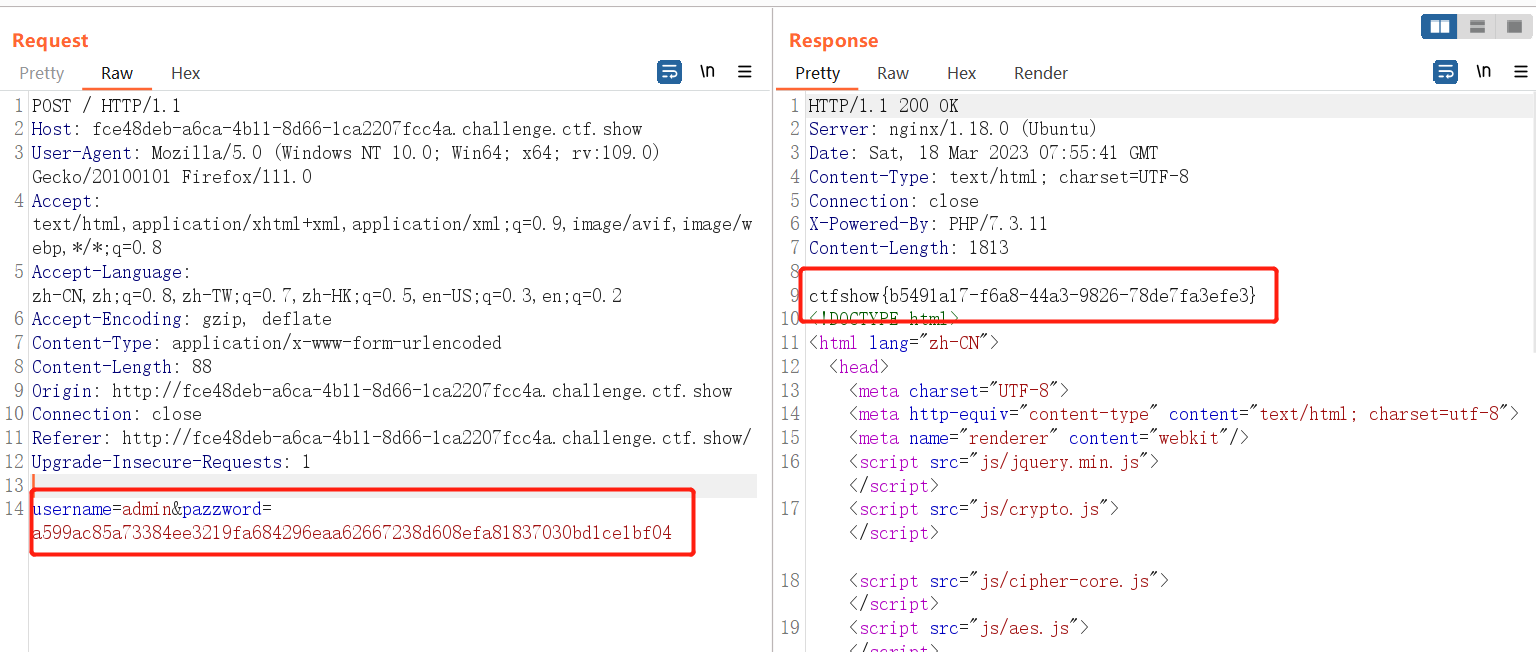

使用burp抓包修改username和pazzword的值就可以得到flag

关键词db,访问/db网页显示403,说明可能存在文件。

再访问db.mdb就可以下载数据库文件

全局搜索flag

|

【本文地址】

今日新闻 |

推荐新闻 |

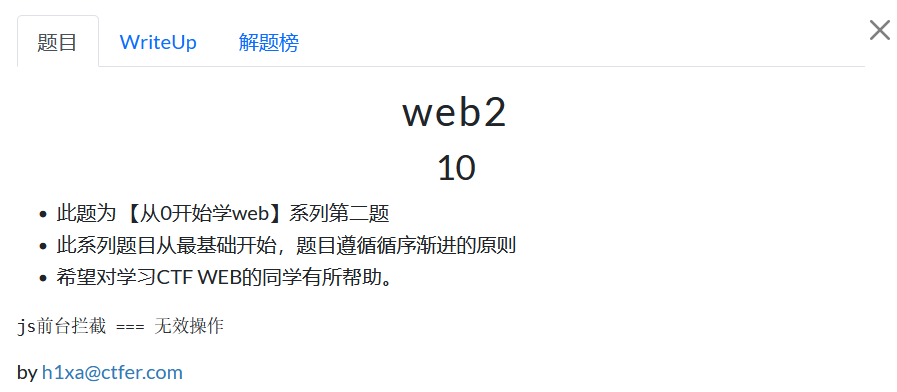

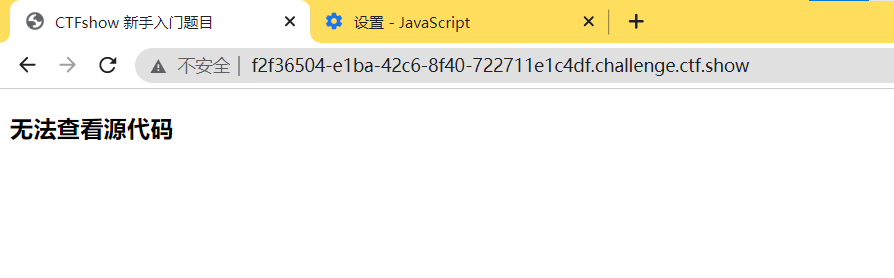

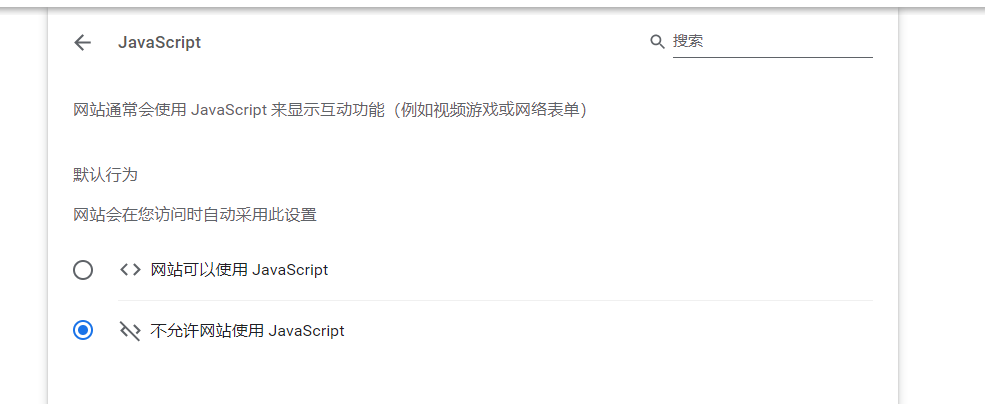

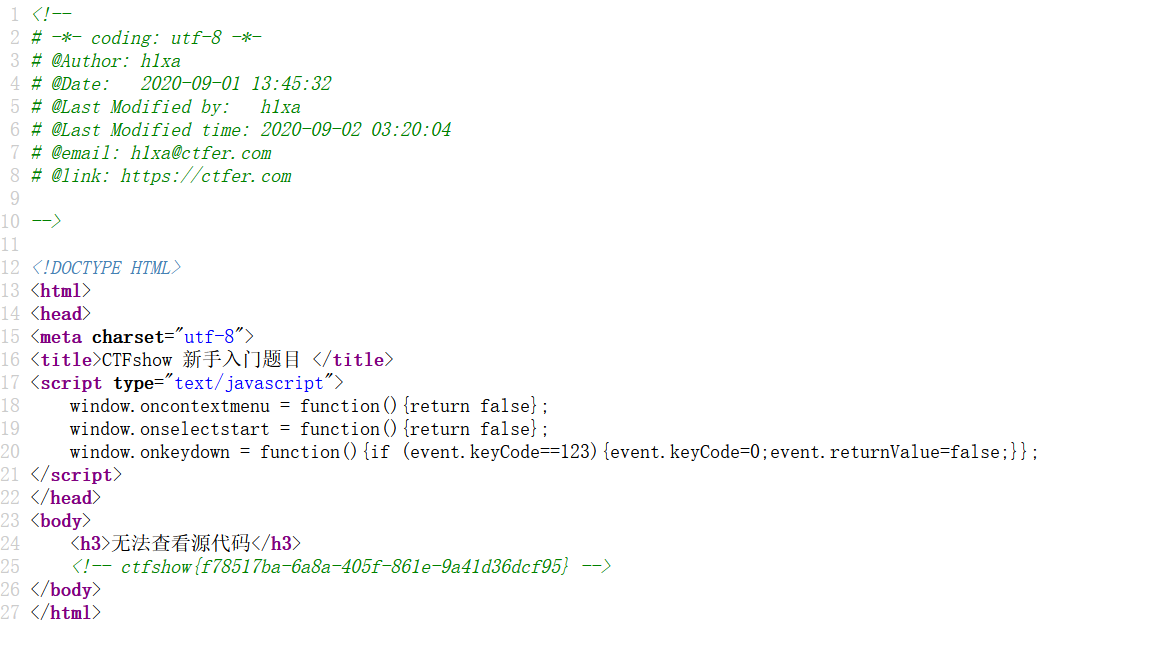

打开发现无法f12查看源代码

打开发现无法f12查看源代码

方法1:禁用js

方法1:禁用js

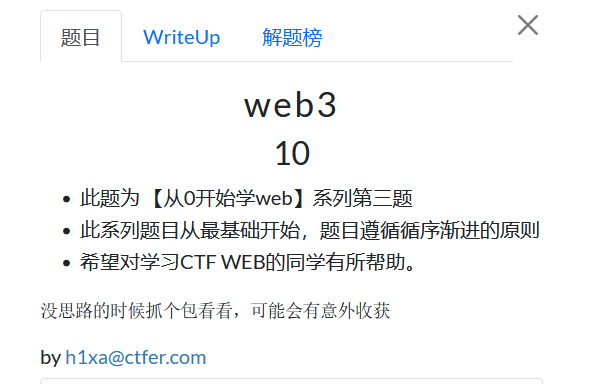

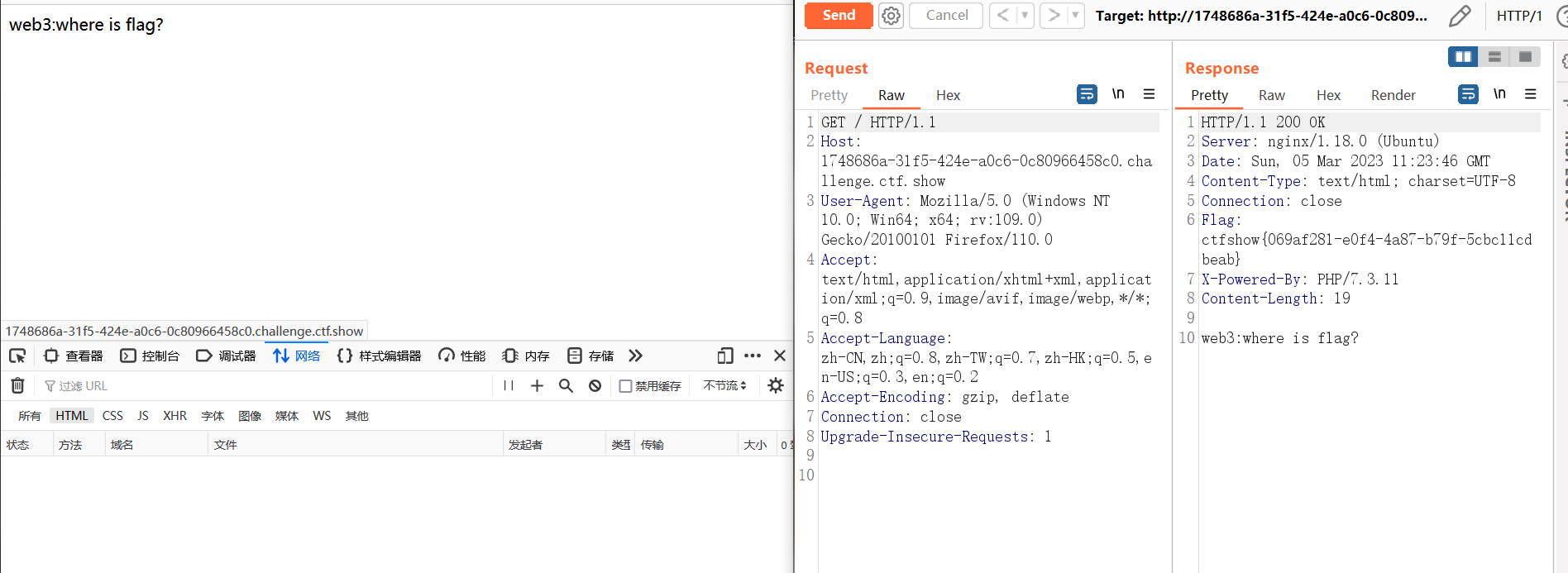

burp抓包

burp抓包

域名解析网站

域名解析网站

将账号密码以post的方式复制给u和$p,当u和p等于特定值就输出flag

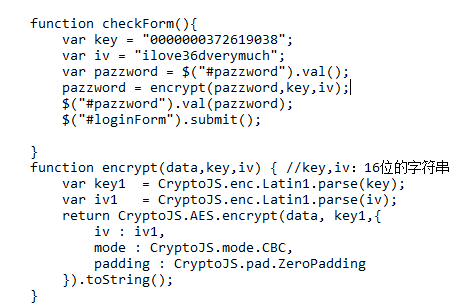

然后根据抓包或网页源代码可以看出,密码在客户端会经过aes加密然后传给服务器

将账号密码以post的方式复制给u和$p,当u和p等于特定值就输出flag

然后根据抓包或网页源代码可以看出,密码在客户端会经过aes加密然后传给服务器