tcpdump命令详解 |

您所在的位置:网站首页 › tcpdump监听网卡eth0 › tcpdump命令详解 |

tcpdump命令详解

|

基础命令学习目录首页

http://starsliao.blog.163.com/blog/static/89048201062333032563/ TCPdump抓包命令 tcpdump是一个用于截取网络分组,并输出分组内容的工具。tcpdump凭借强大的功能和灵活的截取策略,使其成为类UNIX系统下用于网络分析和问题排查的首选工具。 tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。tcpdump存在于基本的Linux系统中,由于它需要将网络界面设置为混杂模式,普通用户不能正常执行,但具备root权限的用户可以直接执行它来获取网络上的信息。因此系统中存在网络分析工具主要不是对本机安全的威胁,而是对网络上的其他计算机的安全存在威胁。 一、概述顾名思义,tcpdump可以将网络中传送的数据包的“头”完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。引用# tcpdump -vvtcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes11:53:21.444591 IP (tos 0x10, ttl 64, id 19324, offset 0, flags [DF], proto 6, length: 92) asptest.localdomain.ssh > 192.168.228.244.1858: P 3962132600:3962132652(52) ack 2726525936 win 1266asptest.localdomain.1077 > 192.168.228.153.domain: [bad udp cksum 166e!] 325+ PTR? 244.228.168.192.in-addr.arpa. (46)11:53:21.446929 IP (tos 0x0, ttl 64, id 42911, offset 0, flags [DF], proto 17, length: 151) 192.168.228.153.domain > asptest.localdomain.1077: 325 NXDomain q: PTR? 244.228.168.192.in-addr.arpa. 0/1/0 ns: 168.192.in-addr.arpa. (123)11:53:21.447408 IP (tos 0x10, ttl 64, id 19328, offset 0, flags [DF], proto 6, length: 172) asptest.localdomain.ssh > 192.168.228.244.1858: P 168:300(132) ack 1 win 1266347 packets captured1474 packets received by filter745 packets dropped by kernel不带参数的tcpdump会收集网络中所有的信息包头,数据量巨大,必须过滤。 二、选项介绍引用-A 以ASCII格式打印出所有分组,并将链路层的头最小化。 -c 在收到指定的数量的分组后,tcpdump就会停止。 -C 在将一个原始分组写入文件之前,检查文件当前的大小是否超过了参数file_size 中指定的大小。如果超过了指定大小,则关闭当前文件,然后在打开一个新的文件。参数 file_size 的单位是兆字节(是1,000,000字节,而不是1,048,576字节)。 -d 将匹配信息包的代码以人们能够理解的汇编格式给出。 -dd 将匹配信息包的代码以c语言程序段的格式给出。 -ddd 将匹配信息包的代码以十进制的形式给出。 -D 打印出系统中所有可以用tcpdump截包的网络接口。 -e 在输出行打印出数据链路层的头部信息。 -E 用spi@ipaddr algo:secret解密那些以addr作为地址,并且包含了安全参数索引值spi的IPsec ESP分组。 -f 将外部的Internet地址以数字的形式打印出来。 -F 从指定的文件中读取表达式,忽略命令行中给出的表达式。 -i 指定监听的网络接口。 -l 使标准输出变为缓冲行形式,可以把数据导出到文件。 -L 列出网络接口的已知数据链路。 -m 从文件module中导入SMI MIB模块定义。该参数可以被使用多次,以导入多个MIB模块。 -M 如果tcp报文中存在TCP-MD5选项,则需要用secret作为共享的验证码用于验证TCP-MD5选选项摘要(详情可参考RFC 2385)。 -b 在数据-链路层上选择协议,包括ip、arp、rarp、ipx都是这一层的。-n 不把网络地址转换成名字。-nn 不进行端口名称的转换。-N 不输出主机名中的域名部分。例如,‘nic.ddn.mil‘只输出’nic‘。 -t 在输出的每一行不打印时间戳。 -O 不运行分组分组匹配(packet-matching)代码优化程序。 -P 不将网络接口设置成混杂模式。 -q 快速输出。只输出较少的协议信息。 -r 从指定的文件中读取包(这些包一般通过-w选项产生)。 -S 将tcp的序列号以绝对值形式输出,而不是相对值。 -s 从每个分组中读取最开始的snaplen个字节,而不是默认的68个字节。 -T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc远程过程调用)和snmp(简单网络管理协议;)。 -t 不在每一行中输出时间戳。 -tt 在每一行中输出非格式化的时间戳。 -ttt 输出本行和前面一行之间的时间差。 -tttt 在每一行中输出由date处理的默认格式的时间戳。 -u 输出未解码的NFS句柄。 -v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息。 -vv 输出详细的报文信息。 -w 直接将分组写入文件中,而不是不分析并打印出来。 三、tcpdump的表达式介绍表达式是一个正则表达式,tcpdump利用它作为过滤报文的条件,如果一个报文满足表 达式的条件,则这个报文将会被捕获。如果没有给出任何条件,则网络上所有的信息包 将会被截获。 在表达式中一般如下几种类型的关键字: 引用第一种是关于类型的关键字,主要包括host,net,port,例如 host 210.27.48.2, 指明 210.27.48.2是一台主机,net 202.0.0.0指明202.0.0.0是一个网络地址,port 23 指明端口号是23。如果没有指定类型,缺省的类型是host。 第二种是确定传输方向的关键字,主要包括src,dst,dst or src,dst and src, 这些关键字指明了传输的方向。举例说明,src 210.27.48.2 ,指明ip包中源地址是 210.27.48.2 , dst net 202.0.0.0 指明目的网络地址是202.0.0.0。如果没有指明 方向关键字,则缺省是src or dst关键字。 第三种是协议的关键字,主要包括fddi,ip,arp,rarp,tcp,udp等类型。Fddi指明是在FDDI (分布式光纤数据接口网络)上的特定的网络协议,实际上它是”ether”的别名,fddi和ether 具有类似的源地址和目的地址,所以可以将fddi协议包当作ether的包进行处理和分析。 其他的几个关键字就是指明了监听的包的协议内容。如果没有指定任何协议,则tcpdump 将会 监听所有协议的信息包。 除了这三种类型的关键字之外,其他重要的关键字如下:gateway, broadcast,less, greater, 还有三种逻辑运算,取非运算是 ‘not ' '! ‘, 与运算是’and’,’&&';或运算是’or’ ,’||’; 这些关键字可以组合起来构成强大的组合条件来满足人们的需要。 四、输出结果介绍下面我们介绍几种典型的tcpdump命令的输出信息 (1) 数据链路层头信息 使用命令: #tcpdump --e host ICEICE 是一台装有linux的主机。它的MAC地址是0:90:27:58:AF:1A H219是一台装有Solaris的SUN工作站。它的MAC地址是8:0:20:79:5B:46; 上一条命令的输出结果如下所示:引用21:50:12.847509 eth0 < 8:0:20:79:5b:46 0:90:27:58:af:1a ip 60: h219.33357 > ICE. telne t 0:0(0) ack 22535 win 8760 (DF)21:50:12是显示的时间, 847509是ID号,eth0 表示从网络接口设备发送分组, 8:0:20:79:5b:46是主机H219的MAC地址, 它表明是从源地址H219发来的分组. 0:90:27:58:af:1a是主机ICE的MAC地址, 表示该分组的目的地址是ICE。 ip 是表明该分组是IP分组,60 是分组的长度, h219.33357 > ICE. telnet 表明该分组是从主机H219的33357端口发往主机ICE的 TELNET(23)端口。 ack 22535 表明对序列号是222535的包进行响应。 win 8760表明发 送窗口的大小是8760。 (2) ARP包的tcpdump输出信息 使用命令: #tcpdump arp得到的输出结果是:引用22:32:42.802509 eth0 > arp who-has route tell ICE (0:90:27:58:af:1a)22:32:42.802902 eth0 < arp reply route is-at 0:90:27:12:10:66 (0:90:27:58:af:1a)22:32:42是时间戳, 802509是ID号, eth0 >表明从主机发出该分组,arp表明是ARP请求包, who-has route tell ICE表明是主机ICE请求主机route的MAC地址。 0:90:27:58:af:1a是主机 ICE的MAC地址。(3) TCP包的输出信息 用tcpdump捕获的TCP包的一般输出信息是: 引用src > dst: flags data-seqno ack window urgent optionssrc > dst:表明从源地址到目的地址, flags是TCP报文中的标志信息,S 是SYN标志, F (FIN), P (PUSH) , R (RST) "." (没有标记); data-seqno是报文中的数据 的顺序号, ack是下次期望的顺序号, window是接收缓存的窗口大小, urgent表明 报文中是否有紧急指针。 Options是选项。 (4) UDP包的输出信息用tcpdump捕获的UDP包的一般输出信息是: 引用route.port1 > ICE.port2: udp lenthUDP十分简单,上面的输出行表明从主机route的port1端口发出的一个UDP报文 到主机ICE的port2端口,类型是UDP, 包的长度是lenth。 五、举例(1) 想要截获所有210.27.48.1 的主机收到的和发出的所有的分组: #tcpdump host 210.27.48.1 (2) 想要截获主机210.27.48.1 和主机210.27.48.2或210.27.48.3的通信,使用命令(注意:括号前的反斜杠是必须的): #tcpdump host 210.27.48.1 and 210.27.48.2or210.27.48.3(3) 如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令: #tcpdump ip host 210.27.48.1 and ! 210.27.48.2(4) 如果想要获取主机192.168.228.246接收或发出的ssh包,并且不转换主机名使用如下命令: #tcpdump -nn -n src host 192.168.228.246 and port 22 and tcp(5) 获取主机192.168.228.246接收或发出的ssh包,并把mac地址也一同显示:# tcpdump -e src host 192.168.228.246 and port 22 and tcp -n -nn(6) 过滤的是源主机为192.168.0.1与目的网络为192.168.0.0的报头:tcpdump src host 192.168.0.1 and dst net 192.168.0.0/24 (7) 过滤源主机物理地址为XXX的报头:tcpdump ether src 00:50:04:BA:9B and dst……(为什么ether src后面没有host或者net?物理地址当然不可能有网络喽)。 (8) 过滤源主机192.168.0.1和目的端口不是telnet的报头,并导入到tes.t.txt文件中:Tcpdump src host 192.168.0.1 and dst port not telnet -l > test.txtip icmp arp rarp 和 tcp、udp、icmp这些选项等都要放到第一个参数的位置,用来过滤数据报的类型。

tcpdump采用命令行方式,它的命令格式为:tcpdump [-nn] [-i 接口] [-w 储存档名] [-c 次数] [-Ae] [-qX] [-r 文件] [所欲捕获的数据内容]参数:-nn,直接以 IP 及 Port Number 显示,而非主机名与服务名称。-i,后面接要「监听」的网络接口,例如 eth0, lo, ppp0 等等的接口。-w,如果你要将监听所得的数据包数据储存下来,用这个参数就对了。后面接文件名。-c,监听的数据包数,如果没有这个参数, tcpdump 会持续不断的监听, 直到用户输入 [ctrl]-c 为止。-A,数据包的内容以 ASCII 显示,通常用来捉取 WWW 的网页数据包资料。-e,使用资料连接层 (OSI 第二层) 的 MAC 数据包数据来显示。-q,仅列出较为简短的数据包信息,每一行的内容比较精简。-X,可以列出十六进制 (hex) 以及 ASCII 的数据包内容,对于监听数据包内容很有用。-r,从后面接的文件将数据包数据读出来。那个「文件」是已经存在的文件, 并且这个「文件」是由 -w 所制作出来的。所欲捕获的数据内容:我们可以专门针对某些通信协议或者是 IP 来源进行数据包捕获。 那就可以简化输出的结果,并取得最有用的信息。常见的表示方法有。 'host foo', 'host 127.0.0.1' :针对单台主机来进行数据包捕获。 'net 192.168' :针对某个网段来进行数据包的捕获。 'src host 127.0.0.1' 'dst net 192.168':同时加上来源(src)或目标(dst)限制。 'tcp port 21':还可以针对通信协议检测,如tcp、udp、arp、ether 等。 除了这三种类型的关键字之外,其他重要的关键字如下:gateway, broadcast,less,greater,还有三种逻辑运算,取非运算是 'not ' '! ', 与运算是'and','&&';或运算 是'or' ,'||'; 范例一:以 IP 与 Port Number 捉下 eth0 这个网卡上的数据包,持续 3 秒[root@linux ~]# tcpdump -i eth0 -nntcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes01:33:40.41 IP 192.168.1.100.22 > 192.168.1.11.1190: P 116:232(116) ack 1 win 964801:33:40.41 IP 192.168.1.100.22 > 192.168.1.11.1190: P 232:364(132) ack 1 win 9648 192.168.1.11.1240:P 1:21(20) ack 1 win 5840 01:54:38.12 IP 192.168.1.11.1240 > 192.168.1.100.21:. ack 21 win 65515 01:54:42.79 IP 192.168.1.11.1240 > 192.168.1.100.21:P 1:17(16) ack 21 win 65515 01:54:42.79 IP 192.168.1.100.21 > 192.168.1.11.1240: . ack 17 win 5840 01:54:42.79 IP 192.168.1.100.21 > 192.168.1.11.1240: P 21:55(34) ack 17 win 5840 看!这样就仅取出port 21的信息,如果仔细看的话,你会发现数据包的传递都是双向的,Client端发出请求而Server端则予以响应,所以,当然是有去有回了。而我们也就可以经过这个数据包的流向来了解到数据包运动的过程了。例如: · 我们先在一个终端机窗口输入“tcpdump-i lo-nn”的监听。 · 再另开一个终端机窗口来对本机(127.0.0.1)登录“ssh localhost”,那么输出的结果会是如何? [root@linux ~]# tcpdump -i lo -nn 1 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode 2 listening on lo, link-type EN10MB (Ethernet), capture size 96 bytes 3 11:02:54.253777 IP 127.0.0.1.32936 > 127.0.0.1.22: S 933696132:933696132(0) win 32767 4 11:02:54.253831 IP 127.0.0.1.22 > 127.0.0.1.32936: S 920046702:920046702(0) ack 933696133 win 32767 5 11:02:54.253871 IP 127.0.0.1.32936 > 127.0.0.1.22: . ack 1 win 8192 6 11:02:54.272124 IP 127.0.0.1.22 > 127.0.0.1.32936: P 1:23(22) ack 1 win 8192 7 11:02:54.272375 IP 127.0.0.1.32936 > 127.0.0.1.22: . ack 23 win 8192 代码显示的头两行是tcpdump的基本说明,然后: · 第3行显示的是来自Client端带有SYN主动联机的数据包。 · 第4行显示的是来自Server端,除了响应Client端之外(ACK),还带有SYN主动联机的标志。 · 第5行则显示Client端响应Server确定联机建立(ACK)。· 第6行以后则开始进入数据传输的步骤。 从第3~5行的流程来看,熟不熟悉啊?没错。那就是3次握手的基础流程,有趣吧。不过tcpdump之所以被称为黑客软件之一远不止上面介绍的功能。上面介绍的功能可以用来作为我们主机的数据包联机与传输的流程分析,这将有助于我们了解到数据包的运作,同时了解到主机的防火墙设置规则是否有需要修订的地方。 还有更神奇的用法。当我们使用tcpdump在Router上面监听明文的传输数据时,例如FTP传输协议,你觉得会发生什么问题呢?我们先在主机端执行“tcpdump -i lo port 21 -nn –X”,然后再以FTP登录本机,并输入账号与密码,结果你就可以发现如下的状况: [root@linux ~]# tcpdump -i lo -nn -X 'port 21' 0x0000: 4500 0048 2a28 4000 4006 1286 7f00 0001 E..H*(@.@....... 0x0010: 7f00 0001 0015 80ab 8355 2149 835c d825 .........U!I.\.% 0x0020: 8018 2000 fe3c 0000 0101 080a 0e2e 0b67 .............2' 0x0030: 0e2e 1b38 5041 5353 206d 7970 6173 7377 ...8PASS.mypassw 0x0040: 6f72 6469 7379 6f75 0d0a ordisyou.. 上面的输出结果已经被简化过了,你需要自行在你的输出结果中搜索相关的字符串才行。从上面输出结果的特殊字体中,我们可以发现该FTP软件使用的是 vsFTPd,并且用户输入dmtsai这个账号名称,且密码是mypasswordisyou。如果使用的是明文方式来传输你的网络数据呢? 另外你得了解,为了让网络接口可以让tcpdump监听,所以执行tcpdump时网络接口会启动在“混杂模式(promiscuous)”,所以你会在 /var/log/messages里面看到很多的警告信息,通知你说你的网卡被设置成为混杂模式。别担心,那是正常的。至于更多的应用,请参考man tcpdump了。

例题:如何使用tcpdump监听来自eth0适配卡且通信协议为port 22,目标来源为192.168.1.100的数据包资料? 答:tcpdump -i eth0 -nn 'port 22 and src host 192.168.1.100'。 ##############例子2#######################################

普通情况下,直接启动tcpdump将监视第一个网络界面上所有流过的数据包。# tcpdumptcpdump: listening on fxp011:58:47.873028 202.102.245.40.netbios-ns > 202.102.245.127.netbios-ns: udp 5011:58:47.974331 0:10:7b:8:3a:56 > 1:80:c2:0:0:0 802.1d ui/C len=430000 0000 0080 0000 1007 cf08 0900 00000e80 0000 902b 4695 0980 8701 0014 0002000f 0000 902b 4695 0008 0011:58:48.373134 0:0:e8:5b:6d:85 > Broadcast sap e0 ui/C len=97ffff 0060 0004 ffff ffff ffff ffff ffff0452 ffff ffff 0000 e85b 6d85 4008 00020640 4d41 5354 4552 5f57 4542 0000 00000000 00使用-i参数指定tcpdump监听的网络界面,这在计算机具有多个网络界面时非常有用,使用-c参数指定要监听的数据包数量,使用-w参数指定将监听到的数据包写入文件中保存 A想要截获所有210.27.48.1 的主机收到的和发出的所有的数据包:#tcpdump host 210.27.48.1 B想要截获主机210.27.48.1 和主机210.27.48.2 或210.27.48.3的通信,使用命令:(在命令行中适用 括号时,一定要#tcpdump host 210.27.48.1 and \ (210.27.48.2 or 210.27.48.3 \) C如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令:#tcpdump ip host 210.27.48.1 and ! 210.27.48.2 D如果想要获取主机210.27.48.1接收或发出的telnet包,使用如下命令:#tcpdump tcp port 23 host 210.27.48.1 E 对本机的udp 123 端口进行监视 123 为ntp的服务端口# tcpdump udp port 123 F 系统将只对名为hostname的主机的通信数据包进行监视。主机名可以是本地主机,也可以是网络上的任何一台计算机。下面的命令可以读取主机hostname发送的所有数据:#tcpdump -i eth0 src host hostname G 下面的命令可以监视所有送到主机hostname的数据包:#tcpdump -i eth0 dst host hostname H 我们还可以监视通过指定网关的数据包:#tcpdump -i eth0 gateway Gatewayname I 如果你还想监视编址到指定端口的TCP或UDP数据包,那么执行以下命令:#tcpdump -i eth0 host hostname and port 80 J 如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令:#tcpdump ip host 210.27.48.1 and ! 210.27.48.2 K 想要截获主机210.27.48.1 和主机210.27.48.2 或210.27.48.3的通信,使用命令:(在命令行中适用 括号时,一定要#tcpdump host 210.27.48.1 and \ (210.27.48.2 or 210.27.48.3 \) L 如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令:#tcpdump ip host 210.27.48.1 and ! 210.27.48.2 M 如果想要获取主机210.27.48.1接收或发出的telnet包,使用如下命令:#tcpdump tcp port 23 host 210.27.48.1 第三种是协议的关键字,主要包括fddi,ip ,arp,rarp,tcp,udp等类型除了这三种类型的关键字之外,其他重要的关键字如下:gateway, broadcast,less,greater,还有三种逻辑运算,取非运算是 ‘not ‘ ‘! ‘, 与运算是‘and‘,‘&&‘;或运算 是‘or‘ ,‘||‘;第二种是确定传输方向的关键字,主要包括src , dst ,dst or src, dst and src ,如果我们只需要列出送到80端口的数据包,用dst port;如果我们只希望看到返回80端口的数据包,用src port。#tcpdump –i eth0 host hostname and dst port 80 目的端口是80或者#tcpdump –i eth0 host hostname and src port 80 源端口是80 一般是提供http的服务的主机如果条件很多的话 要在条件之前加and 或 or 或 not#tcpdump -i eth0 host ! 211.161.223.70 and ! 211.161.223.71 and dst port 80 如果在ethernet 使用混杂模式 系统的日志将会记录 May 7 20:03:46 localhost kernel: eth0: Promiscuous mode enabled.May 7 20:03:46 localhost kernel: device eth0 entered promiscuous modeMay 7 20:03:57 localhost kernel: device eth0 left promiscuous mode tcpdump对截获的数据并没有进行彻底解码,数据包内的大部分内容是使用十六进制的形式直接打印输出的。显然这不利于分析网络故障,通常的解决办法是先使用带-w参数的tcpdump 截获数据并保存到文件中,然后再使用其他程序进行解码分析。当然也应该定义过滤规则,以避免捕获的数据包填满整个硬盘。 除了过滤语句,还有一个很重要的参数,也就是说,如果这个参数不设置正确,会导致包数据的丢失! 它就是-s 参数,snaplen, 也就是数据包的截取长度,仔细看man就会明白的!默认截取长度为60个字节,但一般ethernet MTU都是1500字节。所以,要抓取大于60字节的包时,使用默认参数就会导致包数据丢失! 只要使用-s 0就可以按包长,截取数据! tcpdump介绍 tcpdump 是一个运行在命令行下的抓包工具。它允许用户拦截和显示发送或收到过网络连接到该计算机的TCP/IP和其他数据包。tcpdump 适用于 大多数的类Unix系统操作系统(如linux,BSD等)。类Unix系统的 tcpdump 需要使用libpcap这个捕捉数据的库就像 windows下的WinPcap。 在学习tcpdump前最好对基本网络的网络知识有一定的认识。 tcpdump命令格式及常用参数 Tcpdump的大概形式如下: 例:tcpdump –i eth0 ’port 1111‘ -X -c 3 -X告诉tcpdump命令,需要把协议头和包内容都原原本本的显示出来(tcpdump会以16进制和ASCII的形式显示),这在进行协议分析时是绝对的利器。

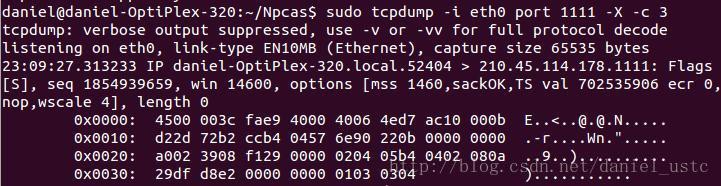

tcpdump采用命令行方式,它的命令格式为: tcpdump [ -adeflnNOpqStvx ] [ -c 数量 ] [ -F 文件名 ] [ -i 网络接口 ] [ -r 文件名] [ -s snaplen ] [ -T 类型 ] [ -w 文件名 ] [表达式 ] tcpdump的选项介绍 -a 将网络地址和广播地址转变成名字; -d 将匹配信息包的代码以人们能够理解的汇编格式给出; -dd 将匹配信息包的代码以c语言程序段的格式给出; -ddd 将匹配信息包的代码以十进制的形式给出; -e 在输出行打印出数据链路层的头部信息,包括源mac和目的mac,以及网络层的协议; -f 将外部的Internet地址以数字的形式打印出来; -l 使标准输出变为缓冲行形式; -n 指定将每个监听到数据包中的域名转换成IP地址后显示,不把网络地址转换成名字; -nn: 指定将每个监听到的数据包中的域名转换成IP、端口从应用名称转换成端口号后显示 -t 在输出的每一行不打印时间戳; -v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息; -vv 输出详细的报文信息; -c 在收到指定的包的数目后,tcpdump就会停止; -F 从指定的文件中读取表达式,忽略其它的表达式; -i 指定监听的网络接口; -p: 将网卡设置为非混杂模式,不能与host或broadcast一起使用 -r 从指定的文件中读取包(这些包一般通过-w选项产生); -w 直接将包写入文件中,并不分析和打印出来; -s snaplen snaplen表示从一个包中截取的字节数。0表示包不截断,抓完整的数据包。默认的话 tcpdump 只显示部分数据包,默认68字节。 -T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc (远程过程调用)和snmp(简单网络管理协议;) -X 告诉tcpdump命令,需要把协议头和包内容都原原本本的显示出来(tcpdump会以16进制和ASCII的形式显示),这在进行协议分析时是绝对的利器。 ------------------------------------------------ 1、抓取回环网口的包:tcpdump -i lo 2、防止包截断:tcpdump -s0 3、以数字显示主机及端口:tcpdump -n 如键入命令: tcpdump –i eth0 ‘port 1111’ -X -c 3

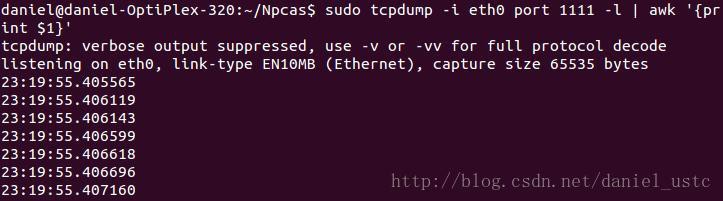

-i 是interface的含义,是指我们有义务告诉tcpdump希望他去监听哪一个网卡, -X告诉tcpdump命令,需要把协议头和包内容都原原本本的显示出来(tcpdump会以16进制和ASCII的形式显示),这在进行协议分析时是绝对的利器。 port 1111我们只关心源端口或目的端口是1111的数据包. -c 是Count的含义,这设置了我们希望tcpdump帮我们抓几个包。 其中还有另外一个比较重要的参数– l 使得输出变为行缓冲 -l选项的作用就是将tcpdump的输出变为“行缓冲”方式,这样可以确保tcpdump遇到的内容一旦是换行符即将缓冲的内容输出到标准输出,以便于利用管道 或重定向方式来进行后续处理。 Linux/UNIX的标准I/O提供了全缓冲、行缓冲和无缓冲三种缓冲方式。 标准错误是不带缓冲的,终端设备常为行缓冲,而其他情况默认都是全缓冲的。

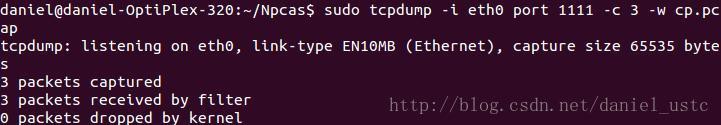

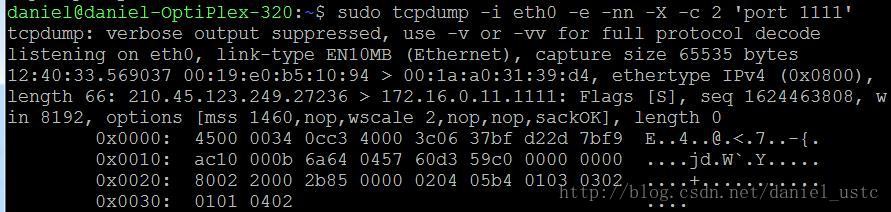

例如我们只想提取包的每一行的第一个域(时间域),这种情况下我们就需要-l将默认的全缓冲变为行缓冲了。 tcpdump -i eth0 port 1111 -l | awk '{print $1}' 参数–w -r -w 直接将包写入文件中(即原始包,如果使用 重定向 > 则只是保存显示的结果,而不是原始文件),即所谓的“流量保存”---就是把抓到的网络包能存储到磁盘上, 保存下来,为后续使用。参数-r 达到“流量回放”---就是把历史上的某一时间段的流量,重新模拟回放出来,用于流量分析。 通过-w选项将流量都存储在cp.pcap(二进制格式)文件中了.可以通过 –r 读取raw packets文件 cp.pcap. 如:sudo tcpdump i- eth0 'port 1111' -c 3 -r cp.pcap 即可进行流量回放。 问:流量回放又有啥子用? tcpdump的输出结果介绍 键入命令:sudo tcpdump -i eth0 -e -nn -X -c 2 'port1111' 所截获包内容如下: -n 不把网络地址转换成名字;

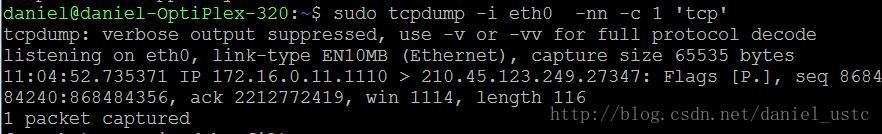

sudo tcpdump -i eth0 -e -nn -X -c 2 'port1111' 第一行:“tcpdump: verbose output suppressed, use -v or -vv for fullprotocol decode” 提示使用选项-v和-vv,可以看到更全的输出内容。 第二行“listening on eth0, link-type EN10MB (Ethernet), capture size 65535bytes” 我们监听的是通过eth0这个NIC设备的网络包,且它的链路层是基于以太网的,要抓的包大小限制是65535字节。包大小限制值可以通过-s选项来设置。 第三行”12:40:33.569037 00:19:e0:b5:10:94 > 00:1a:a0:31:39:d4, ethertypeIPv4 (0x0800),” 12:40:33.569037 分别对应着这个包被抓到的“时”、“分”、“秒”、“微妙”。 00:19:e0:b5:10:94 > 00:1a:a0:31:39:d4 表示MAC地址00:19:e0:b5:10:94发送到MAC地址为00:1a:a0:31:39:d4的主机,ethertype IPv4 (0x0800)表示 Ethernet帧的协议类型为ipv4(即代码为0x0800)。 第四行”length 66: 210.45.123.249.27236 > 172.16.0.11.1111: Flags [S],seq 1624463808, length 66表示以太帧长度为66。 210.45.123.249.27236表示这个包的源IP为210.45.123.249,源端口为27236,’>’表示数据包的传输方向, 172.16.0.11.1111, 表示这个数据包的目的端ip为172.16.0.11,目标端口为1111,1111端口是我的一个web服务器监听端口。Flags是[S],表明是syn建立连接包(即三次握手的第一次 握手),seq1624463808 序号为1624463808,这个其实就是TCP三次握手的第一次握手:client(210.45.123.249)发送syn请求建立连接包。 第五行” win 8192, options [mss 1460,nop,wscale 2,nop,nop,sackOK], length 0” win 8192 表示窗口大小为8192字节。options[mss 1460,nop,wscale 2,nop,nop,sackOK]为tcp首部可选字段mss 1460表示mss是发送端(客户端)通告的最大 报文段长度,发送端将不接收超过这个长度的TCP报文段(这个值和MTU有一定关系)。nop是一个空操作选项, wscale指出发送端使用的窗口扩大因子为2, sackOK 表示发送端支持并同意使用SACK选。 下面几行分别是IP,TCP首部 ,这里不再敷述。 tcpdump过滤语句介绍 可以给tcpdump传送“过滤表达式”来起到网络包过滤的作用,而且可以支持传入单个或多个过滤表达式。 可以通过命令 man pcap-filter 来参考过滤表达式的帮助文档 过滤表达式大体可以分成三种过滤条件,“类型”、“方向”和“协议”,这三种条件的搭配组合就构成了我们的过滤表达式。 关于类型的关键字,主要包括host,net,port, 例如 host 210.45.114.211,指定主机 210.45.114.211,net 210.11.0.0 指明210.11.0.0是一个网络地址,port 21 指明 端口号是21。如果没有指定类型,缺省的类型是host. 关于传输方向的关键字,主要包括src , dst ,dst or src, dst and src , 这些关键字指明了传输的方向。举例说明,src 210.45.114.211 ,指明ip包中源地址是210.45.114.211, dst net 210.11.0.0 指明目的网络地址是210.11.0.0 。如果没有指明 方向关键字,则缺省是srcor dst关键字。 关于协议的关键字,主要包括 ether,ip,ip6,arp,rarp,tcp,udp等类型。这几个的包的协议内容。如果没有指定任何协议,则tcpdump将会监听所有协议的 信息包。 如我们只想抓tcp的包命令为: sudo tcpdump -i eth0 -nn -c1 'tcp' 除了这三种类型的关键字之外,其他重要的关键字如下: gateway, broadcast,less,greater,还有三种逻辑运算,取非运算是 'not ' '! ', 与运算是'and','&&';或运算是'or' ,'||'; 可以利用这些关键字进行组合,从而组合为比较强大的过滤条件。下面举例说明 (1)只想查目标机器端口是21或80的网络包,其他端口的我不关注: sudo tcpdump -i eth0 -c 10 'dst port 21 or dst port 80' (2) 想要截获主机172.16.0.11 和主机210.45.123.249或 210.45.123.248的通信,使用命令(注意括号的使用): sudo tcpdump -i eth0 -c 3 'host 172.16.0.11 and (210.45.123.249 or210.45.123.248)' (3)想获取使用ftp端口和ftp数据端口的网络包 sudo tcpdump 'port ftp or ftp-data' 这里 ftp、ftp-data到底对应哪个端口? linux系统下 /etc/services这个文件里面,就存储着所有知名服务和传输层端口的对应关系。如果你直接把/etc/services里 的ftp对应的端口值从21改为了3333,那么tcpdump就会去抓端口含有3333的网络包了。 (4) 如果想要获取主机172.16.0.11除了和主机210.45.123.249之外所有主机通信的ip包,使用命令: sudo tcpdump ip ‘host 172.16.0.11 and ! 210.45.123.249’ (5) 抓172.16.0.11的80端口和110和25以外的其他端口的包 sudo tcpdump -i eth0 ‘host 172.16.0.11 and! port 80 and ! port 25 and ! port 110’

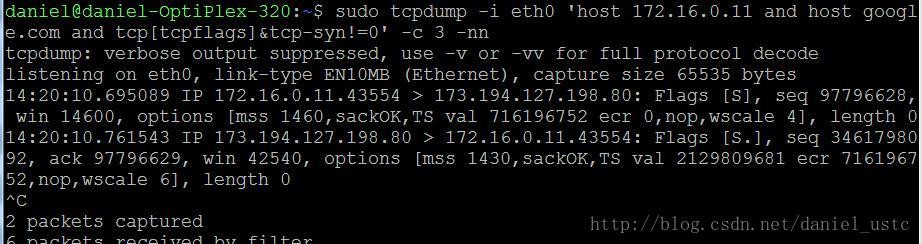

下面介绍一些tcpdump中过滤语句比较高级的用法 想获取172.16.10.11和google.com之间建立TCP三次握手中带有SYN标记位的网络包. 命令为:sudo tcpdump -i eth0 'host 172.16.0.11 andhost google.com and tcp[tcpflags]&tcp-syn!=0' -c 3 -nn

上面的命令是不是看着有点晕的感觉。 是的。 下面详细介相关知识。 其实我们理解这种语法: proto [ expr : size] ,就不难理解上面的语句了。 下面详细介绍proto [ expr : size] Proto即protocol的缩写,它表示这里要指定的是某种协议名称,如ip,tcp,udp等。总之可以指定的协议有十多种,如链路层协议 ether,fddi,tr,wlan,ppp,slip,link, 网络层协议ip,ip6,arp,rarp,icmp传输层协议tcp,udp等。 expr用来指定数据报字节单位的偏移量,该偏移量相对于指定的协议层,默认的起始位置是0;而size表示从偏移量的位置开始提取多少个字节,可以设置为 1、2、4,默认为1字节。如果只设置了expr,而没有设置size,则默认提取1个字节。比如ip[2:2],就表示提取出第3、4个字节;而ip[0]则表示提取ip协议头的 第一个字节。在我们提取了特定内容之后,我们就需要设置我们的过滤条件了,我们可用的“比较操作符”包括:>,=,> 4) 2). ((ip[2:2] - ((ip[0]&0xf)2)) != 0 表示: 整个ip数据包的长度减去ip头的长度,再减去tcp头的长度不为0, 这就意味着, ip数据包中确实是有数据.对于ipv6版本号仅仅需考虑ipv6头中的'Payload Length' 与 'tcp头的长度'的差值, 而且当中表达方式'ip[]'需换成'ip6[]'.) 打印长度超过576字节, 而且网关地址是snup的IP数据包 tcpdump 'gateway snup and ip[2:2] > 576'打印全部IP层广播或多播的数据包, 但不是物理以太网层的广播或多播数据报 tcpdump 'ether[0] & 1 = 0 and ip[16] >= 224'打印除'echo request'或者'echo reply'类型以外的ICMP数据包( 比方,须要打印全部非ping 程序产生的数据包时可用到此表达式 .(nt: 'echo reuqest' 与 'echo reply' 这两种类型的ICMP数据包通常由ping程序产生)) tcpdump 'icmp[icmptype] != icmp-echo and icmp[icmptype] != icmp-echoreply'

tcpdump 与wireshark Wireshark(曾经是ethereal)是Windows下非常easy易用的抓包工具。但在Linux下非常难找到一个好用的图形化抓包工具。还好有Tcpdump。我们能够用Tcpdump + Wireshark 的完美组合实现:在 Linux 里抓包。然后在Windows 里分析包。 tcpdump tcp -i eth1 -t -s 0 -c 100 and dst port ! 22 and src net 192.168.1.0/24 -w ./target.cap(1)tcp: ip icmp arp rarp 和 tcp、udp、icmp这些选项等都要放到第一个參数的位置。用来过滤数据报的类型(2)-i eth1 : 仅仅抓经过接口eth1的包(3)-t : 不显示时间戳(4)-s 0 : 抓取数据包时默认抓取长度为68字节。 加上-S 0 后能够抓到完整的数据包(5)-c 100 : 仅仅抓取100个数据包(6)dst port ! 22 : 不抓取目标端口是22的数据包(7)src net 192.168.1.0/24 : 数据包的源网络地址为192.168.1.0/24(8)-w ./target.cap : 保存成cap文件,方便用ethereal(即wireshark)分析

使用tcpdump抓取HTTP包 tcpdump -XvvennSs 0 -i eth0 tcp[20:2]=0x4745 or tcp[20:2]=0x48540x4745 为"GET"前两个字母"GE",0x4854 为"HTTP"前两个字母"HT"。

tcpdump 对截获的数据并没有进行彻底解码,数据包内的大部分内容是使用十六进制的形式直接打印输出的。显然这不利于分析网络故障。通常的解决的方法是先使用带-w參数的tcpdump 截获数据并保存到文件里,然后再使用其它程序(如Wireshark)进行解码分析。 当然也应该定义过滤规则。以避免捕获的数据包填满整个硬盘。 输出信息含义 首先我们注意一下。基本上tcpdump总的的输出格式为:系统时间 来源主机.port > 目标主机.port 数据包參数 tcpdump 的输出格式与协议有关.下面简要描写叙述了大部分经常使用的格式及相关样例. 链路层头对于FDDI网络, '-e' 使tcpdump打印出指定数据包的'frame control' 域, 源和目的地址, 以及包的长度.(frame control域控制对包中其它域的解析). 一般的包(比方那些IP datagrams)都是带有'async'(异步标志)的数据包,而且有取值0到7的优先级;比方 'async4'就代表此包为异步数据包。而且优先级别为4. 通常觉得,这些包们会内含一个 LLC包(逻辑链路控制包); 这时,假设此包不是一个ISO datagram或所谓的SNAP包。其LLC头部将会被打印(nt:应该是指此包内含的 LLC包的包头). 对于Token Ring网络(令牌环网络), '-e' 使tcpdump打印出指定数据包的'frame control'和'access control'域, 以及源和目的地址,外加包的长度. 与FDDI网络类似, 此数据包通常内含LLC数据包. 无论 是否有'-e'选项.对于此网络上的'source-routed'类型数据包(nt:意译为:源地址被追踪的数据包,详细含义未知,需补充), 其包的源路由信息总会被打印. 对于802.11网络(WLAN,即wireless local area network), '-e' 使tcpdump打印出指定数据包的'frame control域,包头中包括的全部地址, 以及包的长度.与FDDI网络类似, 此数据包通常内含LLC数据包. (注意: 下面的描写叙述会如果你熟悉SLIP压缩算法 (nt:SLIP为Serial Line Internet Protocol.), 这个算法能够在RFC-1144中找到相关的蛛丝马迹.) 对于SLIP网络(nt:SLIP links, 可理解为一个网络, 即通过串行线路建立的连接, 而一个简单的连接也可看成一个网络),数据包的'direction indicator'('方向指示标志')("I"表示入, "O"表示出), 类型以及压缩信息将会被打印. 包类型会被首先打印. 类型分为ip, utcp以及ctcp(nt:未知, 需补充). 对于ip包,连接信息将不被打印(nt:SLIP连接上,ip包的连接信息可能无用或未定义.reconfirm).对于TCP数据包, 连接标识紧接着类型表示被打印. 假设此包被压缩, 其被编码过的头部将被打印.此时对于特殊的压缩包,会例如以下显示:*S+n 或者 *SA+n, 当中n代表包的(顺序号或(顺序号和应答号))添加或降低的数目(nt | rt:S,SA拗口, 需再译).对于非特殊的压缩包,0个或很多其它的'改变'将会被打印.'改变'被打印时格式例如以下:'标志'+/-/=n 包数据的长度 压缩的头部长度.当中'标志'能够取下面值:U(代表紧急指针), W(指缓冲窗体), A(应答), S(序列号), I(包ID),而增量表达'=n'表示被赋予新的值, +/-表示添加或降低. 比方, 下面显示了对一个外发压缩TCP数据包的打印, 这个数据包隐含一个连接标识(connection identifier); 应答号添加了6,顺序号添加了49, 包ID号添加了6; 包数据长度为3字节(octect), 压缩头部为6字节.(nt:如此看来这应该不是一个特殊的压缩数据包). ARP/RARP 数据包 tcpdump对Arp/rarp包的输出信息中会包括请求类型及该请求相应的參数. 显示格式简洁明了. 下面是从主机rtsg到主机csam的'rlogin'(远程登录)过程開始阶段的数据包例子:arp who-has csam tell rtsgarp reply csam is-at CSAM第一行表示:rtsg发送了一个arp数据包(nt:向全网段发送,arp数据包)以询问csam的以太网地址Csam(nt:可从下文看出来, 是Csam)以她自己的以太网地址做了回应(在这个样例中, 以太网地址以大写的名字标识, 而internet地址(即ip地址)以所有的小写名字标识). 假设使用tcpdump -n, 能够清晰看到以太网以及ip地址而不是名字标识:arp who-has 128.3.254.6 tell 128.3.254.68arp reply 128.3.254.6 is-at 02:07:01:00:01:c4 假设我们使用tcpdump -e, 则能够清晰的看到第一个数据包是全网广播的, 而第二个数据包是点对点的:RTSG Broadcast 0806 64: arp who-has csam tell rtsgCSAM RTSG 0806 64: arp reply csam is-at CSAM第一个数据包表明:以arp包的源以太地址是RTSG, 目标地址是全以太网段, type域的值为16进制0806(表示ETHER_ARP(nt:arp包的类型标识)),包的总长度为64字节. TCP 数据包(注意:下面将会假定你对 RFC-793所描写叙述的TCP熟悉. 假设不熟, 下面描写叙述以及tcpdump程序可能对你帮助不大.(nt:警告可忽略,仅仅需继续看, 不熟悉的地方可回头再看.). 通常tcpdump对tcp数据包的显示格式例如以下:src > dst: flags data-seqno ack window urgent options src 和 dst 是源和目的IP地址以及对应的port. flags 标志由S(SYN), F(FIN), P(PUSH, R(RST),W(ECN CWT(nt | rep:未知, 需补充))或者 E(ECN-Echo(nt | rep:未知, 需补充))组成,单独一个'.'表示没有flags标识. 数据段顺序号(Data-seqno)描写叙述了此包中数据所相应序列号空间中的一个位置(nt:整个数据被分段,每段有一个顺序号, 全部的顺序号构成一个序列号空间)(可參考下面样例). Ack 描写叙述的是同一个连接,同一个方向,下一个本端应该接收的(对方应该发送的)数据片段的顺序号. Window是本端可用的数据接收缓冲区的大小(也是对方发送数据时需依据这个大小来组织数据).Urg(urgent) 表示数据包中有紧急的数据. options 描写叙述了tcp的一些选项, 这些选项都用尖括号来表示(如 ). src, dst 和 flags 这三个域总是会被显示. 其它域的显示与否依赖于tcp协议头里的信息. 这是一个从trsg到csam的一个rlogin应用登录的開始阶段.rtsg.1023 > csam.login: S 768512:768512(0) win 4096 csam.login > rtsg.1023: S 947648:947648(0) ack 768513 win 4096 rtsg.1023 > csam.login: . ack 1 win 4096rtsg.1023 > csam.login: P 1:2(1) ack 1 win 4096csam.login > rtsg.1023: . ack 2 win 4096rtsg.1023 > csam.login: P 2:21(19) ack 1 win 4096csam.login > rtsg.1023: P 1:2(1) ack 21 win 4077csam.login > rtsg.1023: P 2:3(1) ack 21 win 4077 urg 1csam.login > rtsg.1023: P 3:4(1) ack 21 win 4077 urg 1第一行表示有一个数据包从rtsg主机的tcpport1023发送到了csam主机的tcpportlogin上(nt:udp协议的port和tcp协议的端口是分别的两个空间, 尽管取值范围一致). S表示设置了SYN标志. 包的顺序号是768512, 而且没有包括数据.(表示格式为:'first:last(nbytes)', 其含义是'此包中数据的顺序号从first開始直到last结束。不包括last. 而且总共包括nbytes的用户数据'.) 没有捎带应答(nt:从下文来看。第二行才是有捎带应答的数据包), 可用的接受窗体的大小为4096bytes, 而且请求端(rtsg)的最大可接受的数据段大小是1024字节(nt:这个信息作为请求发向应答端csam, 以便两方进一步的协商). Csam 向rtsg 回复了基本同样的SYN数据包, 其差别仅仅是多了一个' piggy-backed ack'(nt:捎带回的ack应答, 针对rtsg的SYN数据包). rtsg 相同针对csam的SYN数据包回复了一ACK数据包作为应答. '.'的含义就是此包中没有标志被设置. 因为此应答包中不含有数据, 所以包中也没有数据段序列号. 提醒! 此ACK数据包的顺序号仅仅是一个小整数1. 有例如以下解释:tcpdump对于一个tcp连接上的会话, 仅仅打印会话两端的初始数据包的序列号,其后对应数据包仅仅打印出与初始包序列号的差异.即初始序列号之后的序列号, 可被看作此会话上当前所传数据片段在整个要传输的数据中的'相对字节'位置(nt:两方的第一个位置都是1, 即'相对字节'的開始编号). '-S'将覆盖这个功能, 使数据包的原始顺序号被打印出来.

第六行的含义为:rtsg 向 csam发送了19字节的数据(字节的编号为2到20,传送方向为rtsg到csam). 包中设置了PUSH标志. 在第7行,csam 喊到, 她已经从rtsg中收到了21下面的字节, 但不包含21编号的字节. 这些字节存放在csam的socket的接收缓冲中, 对应地,csam的接收缓冲窗体大小会降低19字节(nt:能够从第5行和第7行win属性值的变化看出来). csam在第7行这个包中也向rtsg发送了一个字节. 在第8行和第9行, csam 继续向rtsg 分别发送了两个仅仅包括一个字节的数据包, 而且这个数据包带PUSH标志. 假设所抓到的tcp包(nt:即这里的snapshot)太小了,以至tcpdump无法完整得到其头部数据, 这时, tcpdump会尽量解析这个不完整的头,并把剩下不能解析的部分显示为'[|tcp]'. 假设头部含有虚假的属性信息(比方其长度属性事实上比头部实际长度长或短), tcpdump会为该头部显示'[bad opt]'. 假设头部的长度告诉我们某些选项(nt | rt:从下文来看, 指tcp包的头部中针对ip包的一些选项, 回头再翻)会在此包中,而真正的IP(数据包的长度又不够容纳这些选项, tcpdump会显示'[bad hdr length]'. 抓取带有特殊标志的的TCP包(如SYN-ACK标志, URG-ACK标志等). 在TCP的头部中, 有8比特(bit)用作控制位区域, 其取值为:CWR | ECE | URG | ACK | PSH | RST | SYN | FIN(nt | rt:从表达方式上可判断:这8个位是用或的方式来组合的, 可回头再翻) 现如果我们想要监控建立一个TCP连接整个过程中所产生的数据包. 可回顾例如以下:TCP使用3次握手协议来建立一个新的连接; 其与此三次握手连接顺序相应,并带有相应TCP控制标志的数据包例如以下:1) 连接发起方(nt:Caller)发送SYN标志的数据包2) 接收方(nt:Recipient)用带有SYN和ACK标志的数据包进行回应3) 发起方收到接收方回应后再发送带有ACK标志的数据包进行回应 0 15 31-----------------------------------------------------------------| source port | destination port |-----------------------------------------------------------------| sequence number |-----------------------------------------------------------------| acknowledgment number |-----------------------------------------------------------------| HL | rsvd |C|E|U|A|P|R|S|F| window size |-----------------------------------------------------------------| TCP checksum | urgent pointer |----------------------------------------------------------------- 一个TCP头部,在不包括选项数据的情况下通常占用20个字节(nt | rt:options 理解为选项数据。需回译). 第一行包括0到3编号的字节,第二行包括编号4-7的字节. 假设编号从0開始算, TCP控制标志位于13字节(nt:第四行左半部分).

0 7| 15| 23| 31----------------|---------------|---------------|----------------| HL | rsvd |C|E|U|A|P|R|S|F| window size |----------------|---------------|---------------|----------------| | 13th octet | | | 让我们细致看看编号13的字节: | ||---------------||C|E|U|A|P|R|S|F||---------------||7 5 3 0| 这里有我们感兴趣的控制标志位. 从右往左这些位被依次编号为0到7, 从而 PSH位在3号, 而URG位在5号.

提醒一下自己, 我们仅仅是要得到包括SYN标志的数据包. 让我们看看在一个包的包头中, 假设SYN位被设置, 究竟在13号字节发生了什么: |C|E|U|A|P|R|S|F||---------------||0 0 0 0 0 0 1 0||---------------||7 6 5 4 3 2 1 0| 在控制段的数据中, 仅仅有比特1(bit number 1)被置位. 如果编号为13的字节是一个8位的无符号字符型,而且依照网络字节号排序(nt:对于一个字节来说。网络字节序等同于主机字节序), 其二进制值例如以下所看到的:00000010 而且其10进制值为: 0*2^7 + 0*2^6 + 0*2^5 + 0*2^4 + 0*2^3 + 0*2^2 + 1*2^1 + 0*2^0 = 2(nt: 1 * 2^6 表示1乘以2的6次方, 或许这样更清楚些, 即把原来表达中的指数7 6 ... 0挪到了以下来表达) 接近目标了, 由于我们已经知道, 假设数据包头部中的SYN被置位, 那么头部中的第13个字节的值为2(nt: 依照网络序, 即大头方式, 最重要的字节在前面(在前面,即该字节实际内存地址比較小, 最重要的字节,指数学表示中数的高位, 如356中的3) ). 表达为tcpdump能理解的关系式就是:tcp[13] 2 从而我们能够把此关系式当作tcpdump的过滤条件, 目标就是监控仅仅含有SYN标志的数据包:tcpdump -i xl0 tcp[13] 2 (nt: xl0 指网络接口, 如eth0) 这个表达式是说"让TCP数据包的第13个字节拥有值2吧", 这也是我们想要的结果. 如今, 如果我们须要抓取带SYN标志的数据包, 而忽略它是否包括其它标志.(nt:仅仅要带SYN就是我们想要的). 让我们来看看当一个含有SYN-ACK的数据包(nt:SYN 和 ACK 标志都有), 来到时发生了什么:|C|E|U|A|P|R|S|F||---------------||0 0 0 1 0 0 1 0||---------------||7 6 5 4 3 2 1 0| 13号字节的1号和4号位被置位, 其二进制的值为:00010010 转换成十进制就是: 0*2^7 + 0*2^6 + 0*2^5 + 1*2^4 + 0*2^3 + 0*2^2 + 1*2^1 + 0*2 = 18(nt: 1 * 2^6 表示1乘以2的6次方, 或许这样更清楚些, 即把原来表达中的指数7 6 ... 0挪到了以下来表达) 如今, 却不能仅仅用'tcp[13] 18'作为tcpdump的过滤表达式, 由于这将导致仅仅选择含有SYN-ACK标志的数据包, 其它的都被丢弃.提醒一下自己, 我们的目标是: 仅仅要包的SYN标志被设置即可, 其它的标志我们不理会. 为了达到我们的目标, 我们须要把13号字节的二进制值与其它的一个数做AND操作(nt:逻辑与)来得到SYN比特位的值. 目标是:仅仅要SYN 被设置即可, 于是我们就把她与上13号字节的SYN值(nt: 00000010). 00010010 SYN-ACK 00000010 SYNAND 00000010 (we want SYN) AND 00000010 (we want SYN)-------- --------= 00000010 = 00000010 我们能够发现, 无论包的ACK或其它标志是否被设置, 以上的AND操作都会给我们同样的值, 其10进制表达就是2(2进制表达就是00000010).从而我们知道, 对于带有SYN标志的数据包, 下面的表达式的结果总是真(true): ( ( value of octet 13 ) AND ( 2 ) ) ( 2 ) (nt: value of octet 13, 即13号字节的值) 灵感随之而来, 我们于是得到了例如以下的tcpdump 的过滤表达式tcpdump -i xl0 'tcp[13] & 2 2' 注意, 单引號或反斜杆(nt: 这里用的是单引號)不能省略, 这能够防止shell对&的解释或替换. UDP 数据包UDP 数据包的显示格式,可通过rwho这个详细应用所产生的数据包来说明:actinide.who > broadcast.who: udp 84 其含义为:actinide主机上的portwho向broadcast主机上的portwho发送了一个udp数据包(nt: actinide和broadcast都是指Internet地址).这个数据包承载的用户数据为84个字节. 一些UDP服务可从数据包的源或目的port来识别。也可从所显示的更高层协议信息来识别. 比方, Domain Name service requests(DNS 请求,在RFC-1034/1035中), 和Sun RPC calls to NFS(对NFSserver所发起的远程调用(nt: 即Sun RPC)。在RFC-1050中有对远程调用的描写叙述). UDP 名称服务请求 (注意:下面的描写叙述如果你对Domain Service protoco(nt:在RFC-103中有所描写叙述), 否则你会发现下面描写叙述就是天书(nt:希腊文天书,不必理会, 吓吓你的, 接着看即可)) 名称服务请求有例如以下的格式:src > dst: id op? flags qtype qclass name (len)(nt: 从下文来看, 格式应该是src > dst: id op flags qtype qclass? name (len))比方有一个实际显示为:h2opolo.1538 > helios.domain: 3+ A? ucbvax.berkeley.edu. (37) 主机h2opolo 向helios 上执行的名称server查询ucbvax.berkeley.edu 的地址记录(nt: qtype等于A). 此查询本身的id号为'3'. 符号'+'意味着递归查询标志被设置(nt: dnsserver可向更高层dnsserver查询本server不包括的地址记录). 这个终于通过IP包发送的查询请求数据长度为37字节, 当中不包含UDP和IP协议的头数据. 由于此查询操作为默认值(nt | rt: normal one的理解), op字段被省略.假设op字段没被省略, 会被显示在'3' 和'+'之间. 相同, qclass也是默认值, C_IN, 从而也没被显示, 假设没被忽略, 她会被显示在'A'之后. 异常检查会在方括中显示出附加的域: 假设一个查询同一时候包括一个回应(nt: 可理解为, 对之前其它一个请求的回应), 而且此回应包括权威或附加记录段, ancount, nscout, arcount(nt: 详细字段含义需补充) 将被显示为'[na]', '[nn]', '[nau]', 当中n代表合适的计数. 假设包中下面回应位(比方AA位, RA位, rcode位), 或者字节2或3中不论什么一个'必须为0'的位被置位(nt: 设置为1), '[b2&3]=x' 将被显示, 当中x表示头部字节2与字节3进行与操作后的值. UDP 名称服务应答 对名称服务应答的数据包。tcpdump会有例如以下的显示格式src > dst: id op rcode flags a/n/au type class data (len)比方详细显演示样例如以下:helios.domain > h2opolo.1538: 3 3/3/7 A 128.32.137.3 (273)helios.domain > h2opolo.1537: 2 NXDomain* 0/1/0 (97) 第一行表示: helios 对h2opolo 所发送的3号查询请求回应了3条回答记录(nt | rt: answer records), 3条名称server记录,以及7条附加的记录. 第一个回答记录(nt: 3个回答记录中的第一个)类型为A(nt: 表示地址), 其数据为internet地址128.32.137.3.此回应UDP数据包, 包括273字节的数据(不包括UPD和IP的头部数据). op字段和rcode字段被忽略(nt: op的实际值为Query, rcode, 即response code的实际值为NoError), 相同被忽略的字段还有class 字段(nt | rt: 其值为C_IN, 这也是A类型记录默认取值) 第二行表示: helios 对h2opolo 所发送的2号查询请求做了回应. 回应中, rcode编码为NXDomain(nt: 表示不存在的域)), 没有回答记录,但包括一个名称server记录, 不包括权威server记录(nt | ck: 从上文来看, 此处的authority records 就是上文中相应的additionalrecords). '*'表示权威server回答标志被设置(nt: 从而additional records就表示的是authority records).因为没有回答记录, type, class, data字段都被忽略. flag字段还有可能出现其它一些字符, 比方'-'(nt: 表示可递归地查询, 即RA 标志没有被设置), '|'(nt: 表示被截断的消息, 即TC 标志被置位). 假设应答(nt | ct: 可理解为, 包括名称服务应答的UDP数据包, tcpdump知道这类数据包该如何解析其数据)的'question'段一个条目(entry)都不包括(nt: 每一个条目的含义, 需补充),'[nq]' 会被打印出来. 要注意的是:名称server的请求和应答数据量比較大, 而默认的68字节的抓取长度(nt: snaplen, 可理解为tcpdump的一个设置选项)可能不足以抓取数据包的所有内容. 假设你真的须要细致查看名称server的负载, 能够通过tcpdump 的-s 选项来扩大snaplen值. SMB/CIFS 解码tcpdump 已能够对SMB/CIFS/NBT相关应用的数据包内容进行解码(nt: 分别为'Server Message Block Common', 'Internet File System''在TCP/IP上实现的网络协议NETBIOS的简称'. 这几个服务通常使用UDP的137/138以及TCP的139port). 原来的对IPX和NetBEUI SMB数据包的解码能力依旧能够被使用(nt: NetBEUI为NETBIOS的增强版本号). tcpdump默认仅仅依照最简约模式对对应数据包进行解码, 假设我们想要详尽的解码信息能够使用其-v 启动选现. 要注意的是, -v 会产生很具体的信息,比方对单一的一个SMB数据包, 将产生一屏幕或很多其它的信息, 所以此选项, 确有须要才使用. 关于SMB数据包格式的信息, 以及每一个域的含义能够參看www.cifs.org 或者samba.org 镜像网站的pub/samba/specs/ 文件夹. linux 上的SMB 补丁(nt | rt: patch)由 Andrew Tridgell ([email protected])提供. NFS 请求和回应 tcpdump对Sun NFS(网络文件系统)请求和回应的UDP数据包有例如以下格式的打印输出:src.xid > dst.nfs: len op argssrc.nfs > dst.xid: reply stat len op results 下面是一组详细的输出数据sushi.6709 > wrl.nfs: 112 readlink fh 21,24/10.73165wrl.nfs > sushi.6709: reply ok 40 readlink "../var"sushi.201b > wrl.nfs:144 lookup fh 9,74/4096.6878 "xcolors"wrl.nfs > sushi.201b:reply ok 128 lookup fh 9,74/4134.3150 第一行输出表明: 主机sushi向主机wrl发送了一个'交换请求'(nt: transaction), 此请求的id为6709(注意, 主机名字后是交换请求id号, 而不是源port号). 此请求数据为112字节, 当中不包含UDP和IP头部的长度. 操作类型为readlink(nt: 即此操作为读符号链接操作),操作參数为fh 21,24/10.73165(nt: 可按实际执行环境, 解析例如以下, fd 表示描写叙述的为文件句柄, 21,24 表示此句柄所相应设备的主/从设备号对, 10表示此句柄所相应的i节点编号(nt:每一个文件都会在操作系统中相应一个i节点, 限于unix类系统中),73165是一个编号(nt: 可理解为标识此请求的一个随机数, 详细含义需补充)). 第二行中, wrl 做了'ok'的回应, 而且在results 字段中返回了sushi想要读的符号连接的真实文件夹(nt: 即sushi要求读的符号连接事实上是一个文件夹). 第三行表明: sushi 再次请求 wrl 在'fh 9,74/4096.6878'所描写叙述的文件夹中查找'xcolors'文件. 须要注意的是, 每行所显示的数据含义依赖于当中op字段的类型(nt: 不同op 所相应args 含义不同样), 其格式遵循NFS 协议, 追求简洁明了.

假设tcpdump 的-v选项(具体打印选项) 被设置, 附加的信息将被显示. 比方:sushi.1372a > wrl.nfs:148 read fh 21,11/12.195 8192 bytes @ 24576wrl.nfs > sushi.1372a:reply ok 1472 read REG 100664 ids 417/0 sz 29388 (-v 选项一般还会打印出IP头部的TTL, ID, length, 以及fragmentation 域, 但在此例中, 都略过了(nt: 可理解为,简洁起见, 做了删减))在第一行, sushi 请求wrl 从文件 21,11/12.195(nt: 格式在上面有描写叙述)中, 自偏移24576字节处開始, 读取8192字节数据.Wrl 回应读取成功; 因为第二行仅仅是回应请求的开头片段, 所以仅仅包括1472字节(其它的数据将在接着的reply片段中到来, 但这些数据包不会再有NFS头, 甚至UDP头信息也为空(nt: 源和目的应该要有), 这将导致这些片段不能满足过滤条件, 从而没有被打印). -v 选项除了显示文件数据信息, 还会显示附加显示文件属性信息: file type(文件类型, ''REG'' 表示普通文件), file mode(文件存取模式, 8进制表示的), uid 和gid(nt: 文件属主和组属主), file size (文件大小). 假设-v 标志被多次反复给出(nt: 如-vv)。 tcpdump会显示更加具体的信息. 必需要注意的是, NFS 请求包中数据比較多, 假设tcpdump 的snaplen(nt: 抓取长度) 取太短将不能显示其具体信息. 可使用'-s 192'来添加snaplen, 这可用以监測NFS应用的网络负载(nt: traffic). NFS 的回应包并不严格的紧随之前对应的请求包(nt: RPC operation). 从而, tcpdump 会跟踪近期收到的一系列请求包, 再通过其交换序号(nt: transaction ID)与对应请求包相匹配. 这可能产生一个问题, 假设回应包来得太迟, 超出tcpdump 对对应请求包的跟踪范围,该回应包将不能被分析. AFS 请求和回应AFS(nt: Andrew 文件系统, Transarc , 未知, 需补充)请求和回应有例如以下的答应 src.sport > dst.dport: rx packet-typesrc.sport > dst.dport: rx packet-type service call call-name argssrc.sport > dst.dport: rx packet-type service reply call-name args elvis.7001 > pike.afsfs:rx data fs call rename old fid 536876964/1/1 ".newsrc.new"new fid 536876964/1/1 ".newsrc"pike.afsfs > elvis.7001: rx data fs reply rename 在第一行, 主机elvis 向pike 发送了一个RX数据包.这是一个对于文件服务的请求数据包(nt: RX data packet, 发送数据包 , 可理解为发送包过去, 从而请求对方的服务), 这也是一个RPC调用的開始(nt: RPC, remote procedure call). 此RPC 请求pike 运行rename(nt: 重命名) 操作, 并指定了相关的參数:原文件夹描写叙述符为536876964/1/1, 原文件名称为 '.newsrc.new', 新文件夹描写叙述符为536876964/1/1, 新文件名称为 '.newsrc'.主机pike 对此rename操作的RPC请求作了回应(回应表示rename操作成功, 由于回应的是包括数据内容的包而不是异常包). 一般来说, 全部的'AFS RPC'请求被显示时, 会被冠以一个名字(nt: 即decode, 解码), 这个名字往往就是RPC请求的操作名.而且, 这些RPC请求的部分參数在显示时, 也会被冠以一个名字(nt | rt: 即decode, 解码, 一般来说也是取名也非常直接, 比方,一个interesting 參数, 显示的时候就会直接是'interesting', 含义拗口, 需再翻). 这样的显示格式的设计初衷为'一看就懂', 但对于不熟悉AFS 和 RX 工作原理的人可能不是非常实用(nt: 还是不用管, 书面吓吓你的, 往下看即可). 假设 -v(具体)标志被反复给出(nt: 如-vv), tcpdump 会打印出确认包(nt: 可理解为, 与应答包有差别的包)以及附加头部信息(nt: 可理解为, 全部包, 而不不过确认包的附加头部信息), 比方, RX call ID(请求包中'请求调用'的ID),call number('请求调用'的编号), sequence number(nt: 包顺序号),serial number(nt | rt: 可理解为与包中数据相关的还有一个顺信号, 详细含义需补充), 请求包的标识. (nt: 接下来一段为反复描写叙述,所以略去了), 此外确认包中的MTU协商信息也会被打印出来(nt: 确认包为相对于请求包的确认包, Maximum Transmission Unit, 最大传输单元). 假设 -v 选项被反复了三次(nt: 如-vvv), 那么AFS应用类型数据包的'安全索引'('security index')以及'服务索引'('service id')将会被打印. 对于表示异常的数据包(nt: abort packet, 可理解为, 此包就是用来通知接受者某种异常已发生), tcpdump 会打印出错误号(error codes).但对于Ubik beacon packets(nt: Ubik 灯塔指示包, Ubik可理解为特殊的通信协议, beacon packets, 灯塔数据包, 可理解为指明通信中关键信息的一些数据包), 错误号不会被打印, 由于对于Ubik 协议, 异常数据包不是表示错误, 相反却是表示一种肯定应答(nt: 即, yes vote). AFS 请求数据量大, 參数也多, 所以要求tcpdump的 snaplen 比較大, 一般可通过启动tcpdump时设置选项'-s 256' 来增大snaplen, 以监測AFS 应用通信负载. AFS 回应包并不显示标识RPC 属于何种远程调用. 从而, tcpdump 会跟踪近期一段时间内的请求包, 并通过call number(调用编号), service ID(服务索引) 来匹配收到的回应包. 假设回应包不是针对近期一段时间内的请求包, tcpdump将无法解析该包. KIP AppleTalk协议(nt | rt: DDP in UDP可理解为, DDP, The AppleTalk Data Delivery Protocol,相当于支持KIP AppleTalk协议栈的网络层协议, 而DDP 本身又是通过UDP来传输的,即在UDP 上实现的用于其它网络的网络层。KIP AppleTalk是苹果公司开发的整套网络协议栈). AppleTalk DDP 数据包被封装在UDP数据包中, 其解封装(nt: 相当于解码)和对应信息的转储也遵循DDP 包规则.(nt:encapsulate, 封装, 相当于编码, de-encapsulate, 解封装, 相当于解码, dump, 转储, 通常就是指对其信息进行打印). /etc/atalk.names 文件里包括了AppleTalk 网络和节点的数字标识到名称的相应关系. 其文件格式通常例如以下所看到的:number name 1.254 ether16.1 icsd-net1.254.110 ace 头两行表示有两个AppleTalk 网络. 第三行给出了特定网络上的主机(一个主机会用3个字节来标识,而一个网络的标识通常仅仅有两个字节, 这也是两者标识的主要差别)(nt: 1.254.110 可理解为ether网络上的ace主机).标识与其相应的名字之间必需要用空白分开. 除了以上内容, /etc/atalk.names中还包括空行以及凝视行(以'#'開始的行). AppleTalk 完整网络地址将以例如以下格式显示:net.host.port 下面为一段详细显示:144.1.209.2 > icsd-net.112.220office.2 > icsd-net.112.220jssmag.149.235 > icsd-net.2 (假设/etc/atalk.names 文件不存在, 或者没有对应AppleTalk 主机/网络的条目, 数据包的网络地址将以数字形式显示). 在第一行中, 网络144.1上的节点209通过2port,向网络icsd-net上监听在220port的112节点发送了一个NBP应用数据包(nt | rt: NBP, name binding protocol, 名称绑定协议, 从数据来看, NBPserver会在port2提供此服务.'DDP port 2' 可理解为'DDP 相应传输层的port2', DDP本身没有port的概念, 这点未确定, 需补充). 第二行与第一行类似, 仅仅是源的所有地址可用'office'进行标识.第三行表示: jssmag网络上的149节点通过235向icsd-net网络上的全部节点的2port(NBPport)发送了数据包.(须要注意的是,在AppleTalk 网络中假设地址中没有节点, 则表示广播地址, 从而节点标识和网络标识最好在/etc/atalk.names有所差别.nt: 否则一个标识x.port 无法确定x是指一个网络上全部主机的port口还是指定主机x的port口). tcpdump 可解析NBP (名称绑定协议) and ATP (AppleTalk传输协议)数据包, 对于其它应用层的协议, 仅仅会打印出对应协议名字(假设此协议没有注冊一个通用名字, 仅仅会打印其协议号)以及数据包的大小. NBP 数据包会依照例如以下格式显示:icsd-net.112.220 > jssmag.2: nbp-lkup 190: "=:LaserWriter@*"jssmag.209.2 > icsd-net.112.220: nbp-reply 190: "RM1140:LaserWriter@*" 250techpit.2 > icsd-net.112.220: nbp-reply 190: "techpit:LaserWriter@*" 186 第一行表示: 网络icsd-net 中的节点112 通过220port向网络jssmag 中全部节点的port2发送了对'LaserWriter'的名称查询请求(nt:此处名称可理解为一个资源的名称, 比方打印机). 此查询请求的序列号为190. 第二行表示: 网络jssmag 中的节点209 通过2port向icsd-net.112节点的port220进行了回应: 我有'LaserWriter'资源, 其资源名称为'RM1140', 而且在port250上提供改资源的服务. 此回应的序列号为190, 相应之前查询的序列号. 第三行也是对第一行请求的回应: 节点techpit 通过2port向icsd-net.112节点的port220进行了回应:我有'LaserWriter'资源, 其资源名称为'techpit', 而且在port186上提供改资源的服务. 此回应的序列号为190, 相应之前查询的序列号. ATP 数据包的显示格式例如以下:jssmag.209.165 > helios.132: atp-req 12266 0xae030001helios.132 > jssmag.209.165: atp-resp 12266:0 (512) 0xae040000helios.132 > jssmag.209.165: atp-resp 12266:1 (512) 0xae040000helios.132 > jssmag.209.165: atp-resp 12266:2 (512) 0xae040000helios.132 > jssmag.209.165: atp-resp 12266:3 (512) 0xae040000helios.132 > jssmag.209.165: atp-resp 12266:5 (512) 0xae040000helios.132 > jssmag.209.165: atp-resp 12266:6 (512) 0xae040000helios.132 > jssmag.209.165: atp-resp*12266:7 (512) 0xae040000jssmag.209.165 > helios.132: atp-req 12266 0xae030001helios.132 > jssmag.209.165: atp-resp 12266:3 (512) 0xae040000helios.132 > jssmag.209.165: atp-resp 12266:5 (512) 0xae040000jssmag.209.165 > helios.132: atp-rel 12266 0xae030001jssmag.209.133 > helios.132: atp-req* 12267 0xae030002 第一行表示节点 Jssmag.209 向节点helios 发送了一个会话编号为12266的请求包, 请求helios回应8个数据包(这8个数据包的顺序号为0-7(nt: 顺序号与会话编号不同, 后者为一次完整传输的编号,前者为该传输中每一个数据包的编号. transaction, 会话, 通常也被叫做传输)). 行尾的16进制数字表示该请求包中'userdata'域的值(nt: 从下文来看, 这并没有把全部用户数据都打印出来 ). Helios 回应了8个512字节的数据包. 跟在会话编号(nt: 12266)后的数字表示该数据包在该会话中的顺序号.括号里的数字表示该数据包中数据的大小, 这不包含atp 的头部. 在顺序号为7数据包(第8行)外带了一个'*'号,表示该数据包的EOM 标志被设置了.(nt: EOM, End Of Media, 可理解为, 表示一次会话的数据回应完成). 接下来的第9行表示, Jssmag.209 又向helios 提出了请求: 顺序号为3以及5的数据包请又一次传送. Helios 收到这个请求后又一次发送了这个两个数据包, jssmag.209 再次收到这两个数据包之后, 主动结束(release)了此会话. 在最后一行, jssmag.209 向helios 发送了開始下一次会话的请求包. 请求包中的'*'表示该包的XO 标志没有被设置.(nt: XO, exactly once, 可理解为在该会话中, 数据包在接受方仅仅被精确地处理一次, 就算对方反复传送了该数据包,接收方也仅仅会处理一次, 这须要用到特别设计的数据包接收和处理机制). IP 数据包破碎(nt: 指把一个IP数据包分成多个IP数据包) 碎片IP数据包(nt: 即一个大的IP数据包破碎后生成的小IP数据包)有例如以下两种显示格式.(frag id:size@offset+)(frag id:size@offset)(第一种格式表示, 此碎片之后还有兴许碎片. 另外一种格式表示, 此碎片为最后一个碎片.) id 表示破碎编号(nt: 从下文来看, 会为每一个要破碎的大IP包分配一个破碎编号, 以便区分每一个小碎片是否由同一数据包破碎而来).size 表示此碎片的大小 , 不包括碎片头部数据. offset表示此碎片所含数据在原始整个IP包中的偏移((nt: 从下文来看,一个IP数据包是作为一个总体被破碎的, 包含头和数据, 而不仅仅是数据被切割). 每一个碎片都会使tcpdump产生对应的输出打印. 第一个碎片包括了高层协议的头数据(nt:从下文来看, 被破碎IP数据包中对应tcp头以及IP头都放在了第一个碎片中 ), 从而tcpdump会针对第一个碎片显示这些信息, 并接着显示此碎片本身的信息. 其后的一些碎片并不包括高层协议头信息, 从而仅仅会在显示源和目的之后显示碎片本身的信息. 下面有一个样例: 这是一个从arizona.edu 到lbl-rtsg.arpa途经CSNET网络(nt: CSNET connection 可理解为建立在CSNET 网络上的连接)的ftp应用通信片段:arizona.ftp-data > rtsg.1170: . 1024:1332(308) ack 1 win 4096 (frag 595a:328@0+)arizona > rtsg: (frag 595a:204@328)rtsg.1170 > arizona.ftp-data: . ack 1536 win 2560 有几点值得注意:第一, 第二行的打印中, 地址后面没有port号.这是由于TCP协议信息都放到了第一个碎片中, 当显示第二个碎片时, 我们无法知道此碎片所相应TCP包的顺序号. 第二, 从第一行的信息中, 能够发现arizona须要向rtsg发送308字节的用户数据, 而事实是, 对应IP包经破碎后会总共产生512字节数据(第一个碎片包括308字节的数据, 第二个碎片包括204个字节的数据, 这超过了308字节). 假设你在查找数据包的顺序号空间中的一些空洞(nt: hole,空洞, 指数据包之间的顺序号没有上下衔接上), 512这个数据就足够使你迷茫一阵(nt: 事实上仅仅要关注308即可,不必关注破碎后的数据总量). 一个数据包(nt | rt: 指IP数据包)假设带有非IP破碎标志, 则显示时会在最后显示'(DF)'.(nt: 意味着此IP包没有被破碎过). 时间戳tcpdump的全部输出打印行中都会默认包括时间戳信息.时间戳信息的显示格式例如以下hh:mm:ss.frac (nt: 小时:分钟:秒.(nt: frac未知, 需补充))此时间戳的精度与内核时间精度一致, 反映的是内核第一次看到相应数据包的时间(nt: saw, 就可以对该数据包进行操作). 而数据包从物理线路传递到内核的时间, 以及内核花费在此包上的中断处理时间都没有算进来. 命令使用 tcpdump採用命令行方式,它的命令格式为:

tcpdump [ -AdDeflLnNOpqRStuUvxX ] [ -c count ]

[ -C file_size ] [ -F file ]

[ -i interface ] [ -m module ] [ -M secret ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ]

[ -E spi@ipaddr algo:secret,... ]

[ -y datalinktype ] [ -Z user ]

[ expression ]

tcpdump [ -AdDeflLnNOpqRStuUvxX ] [ -c count ]

[ -C file_size ] [ -F file ]

[ -i interface ] [ -m module ] [ -M secret ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ]

[ -E spi@ipaddr algo:secret,... ]

[ -y datalinktype ] [ -Z user ]

[ expression ]

tcpdump的简单选项介绍

tcpdump的简单选项介绍

-A 以ASCII码方式显示每一个数据包(不会显示数据包中链路层头部信息). 在抓取包含网页数据的数据包时, 可方便查看数据(nt: 即Handy for capturing web pages).

-c count

tcpdump将在接受到count个数据包后退出.

-C file-size (nt: 此选项用于配合-w file 选项使用)

该选项使得tcpdump 在把原始数据包直接保存到文件里之前, 检查此文件大小是否超过file-size. 假设超过了, 将关闭此文件,另创一个文件继续用于原始数据包的记录. 新创建的文件名称与-w 选项指定的文件名称一致, 但文件名称后多了一个数字.该数字会从1開始随着新创建文件的增多而添加. file-size的单位是百万字节(nt: 这里指1,000,000个字节,并不是1,048,576个字节, 后者是以1024字节为1k, 1024k字节为1M计算所得, 即1M=1024 * 1024 = 1,048,576)

-d 以easy阅读的形式,在标准输出上打印出编排过的包匹配码, 随后tcpdump停止.(nt | rt: human readable, easy阅读的,一般是指以ascii码来打印一些信息. compiled, 编排过的. packet-matching code, 包匹配码,含义未知, 需补充)

-dd 以C语言的形式打印出包匹配码.

-ddd 以十进制数的形式打印出包匹配码(会在包匹配码之前有一个附加的'count'前缀).

-D 打印系统中全部tcpdump能够在其上进行抓包的网络接口. 每一个接口会打印出数字编号, 对应的接口名字, 以及可能的一个网络接口描写叙述. 当中网络接口名字和数字编号能够用在tcpdump 的-i flag 选项(nt: 把名字或数字取代flag), 来指定要在其上抓包的网络接口.

此选项在不支持接口列表命令的系统上非常实用(nt: 比方, Windows 系统, 或缺乏 ifconfig -a 的UNIX系统); 接口的数字编号在windows 2000 或其后的系统中非常实用, 由于这些系统上的接口名字比較复杂, 而不易使用.

假设tcpdump编译时所依赖的libpcap库太老,-D 选项不会被支持, 由于当中缺乏 pcap_findalldevs()函数.

-e 每行的打印输出中将包含数据包的数据链路层头部信息

-E spi@ipaddr algo:secret,...

可通过spi@ipaddr algo:secret 来解密IPsec ESP包(nt | rt:IPsec Encapsulating Security Payload,IPsec 封装安全负载, IPsec可理解为, 一整套对ip数据包的加密协议, ESP 为整个IP 数据包或当中上层协议部分被加密后的数据,前者的工作模式称为隧道模式; 后者的工作模式称为传输模式 . 工作原理, 另需补充).

须要注意的是, 在终端启动tcpdump 时, 能够为IPv4 ESP packets 设置密钥(secret).

可用于加密的算法包含des-cbc, 3des-cbc, blowfish-cbc, rc3-cbc, cast128-cbc, 或者没有(none).默认的是des-cbc(nt: des, Data Encryption Standard, 数据加密标准, 加密算法未知, 另需补充).secret 为用于ESP 的密钥, 使用ASCII 字符串方式表达. 假设以 0x 开头, 该密钥将以16进制方式读入.

该选项中ESP 的定义遵循RFC2406, 而不是 RFC1827. 而且, 此选项仅仅是用来调试的, 不推荐以真实密钥(secret)来使用该选项, 由于这样不安全: 在命令行中输入的secret 能够被其它人通过ps 等命令查看到.

除了以上的语法格式(nt: 指spi@ipaddr algo:secret), 还能够在后面加入一个语法输入文件名称字供tcpdump 使用(nt:即把spi@ipaddr algo:secret,... 中...换成一个语法文件名称). 此文件在接受到第一个ESP 包时会打开此文件, 所以最好此时把赋予tcpdump 的一些特权取消(nt: 可理解为, 这样防范之后, 当该文件为恶意编写时,不至于造成过大损害).

-f 显示外部的IPv4 地址时(nt: foreign IPv4 addresses, 可理解为, 非本机ip地址), 採用数字方式而不是名字.(此选项是用来对付Sun公司的NISserver的缺陷(nt: NIS, 网络信息服务, tcpdump 显示外部地址的名字时会用到她提供的名称服务): 此NISserver在查询非本地地址名字时,经常会陷入无尽的查询循环).

由于对外部(foreign)IPv4地址的測试须要用到本地网络接口(nt: tcpdump 抓包时用到的接口)及其IPv4 地址和网络掩码. 假设此地址或网络掩码不可用, 或者此接口根本就没有设置对应网络地址和网络掩码(nt: linux 下的 'any' 网络接口就不须要设置地址和掩码, 只是此'any'接口能够收到系统中全部接口的数据包), 该选项不能正常工作.

-F file

使用file 文件作为过滤条件表达式的输入, 此时命令行上的输入将被忽略.

-i interface

指定tcpdump 须要监听的接口. 假设没有指定, tcpdump 会从系统接口列表中搜寻编号最小的已配置好的接口(不包含 loopback 接口).一但找到第一个符合条件的接口, 搜寻立即结束.

在採用2.2版本号或之后版本号内核的Linux 操作系统上, 'any' 这个虚拟网络接口可被用来接收全部网络接口上的数据包(nt: 这会包含目的是该网络接口的, 也包含目的不是该网络接口的). 须要注意的是假设真实网络接口不能工作在'混杂'模式(promiscuous)下,则无法在'any'这个虚拟的网络接口上抓取其数据包.

假设 -D 标志被指定, tcpdump会打印系统中的接口编号。而该编号就可用于此处的interface 參数.

-l 对标准输出进行行缓冲(nt: 使标准输出设备遇到一个换行符就立即把这行的内容打印出来).在须要同一时候观察抓包打印以及保存抓包记录的时候非常实用. 比方, 可通过下面命令组合来达到此目的:

``tcpdump -l | tee dat'' 或者 ``tcpdump -l > dat & tail -f dat''.(nt: 前者使用tee来把tcpdump 的输出同一时候放到文件dat和标准输出中, 而后者通过重定向操作'>', 把tcpdump的输出放到dat 文件里, 同一时候通过tail把dat文件里的内容放到标准输出中)

-L 列出指定网络接口所支持的数据链路层的类型后退出.(nt: 指定接口通过-i 来指定)

-m module

通过module 指定的file 装载SMI MIB 模块(nt: SMI,Structure of Management Information, 管理信息结构MIB, Management Information Base, 管理信息库. 可理解为, 这两者用于SNMP(Simple Network Management Protoco)协议数据包的抓取. 具体SNMP 的工作原理未知, 另需补充).

此选项可多次使用, 从而为tcpdump 装载不同的MIB 模块.

-M secret 假设TCP 数据包(TCP segments)有TCP-MD5选项(在RFC 2385有相关描写叙述), 则为其摘要的验证指定一个公共的密钥secret.

-n 不正确地址(比方, 主机地址, port号)进行数字表示到名字表示的转换.

-N 不打印出host 的域名部分. 比方, 假设设置了此选现, tcpdump 将会打印'nic' 而不是 'nic.ddn.mil'.

-O 不启用进行包匹配时所用的优化代码. 当怀疑某些bug是由优化代码引起的, 此选项将非常实用.

-p 普通情况下, 把网络接口设置为非'混杂'模式. 但必须注意 , 在特殊情况下此网络接口还是会以'混杂'模式来工作; 从而, '-p' 的设与不设, 不能当做下面选现的代名词:'ether host {local-hw-add}' 或 'ether broadcast'(nt: 前者表示仅仅匹配以太网地址为host 的包, 后者表示匹配以太网地址为广播地址的数据包).

-q 高速(或许用'安静'更好?)打印输出. 即打印非常少的协议相关信息, 从而输出行都比較简短.

-R 设定tcpdump 对 ESP/AH 数据包的解析依照 RFC1825而不是RFC1829(nt: AH, 认证头, ESP, 安全负载封装, 这两者会用在IP包的安全传输机制中). 假设此选项被设置, tcpdump 将不会打印出'禁止中继'域(nt: relay prevention field). 另外,由于ESP/AH规范中没有规定ESP/AH数据包必须拥有协议版本号号域,所以tcpdump不能从收到的ESP/AH数据包中推导出协议版本号号.

-r file

从文件file 中读取包数据. 假设file 字段为 '-' 符号, 则tcpdump 会从标准输入中读取包数据.

-S 打印TCP 数据包的顺序号时, 使用绝对的顺序号, 而不是相对的顺序号.(nt: 相对顺序号可理解为, 相对第一个TCP 包顺序号的差距,比方, 接受方收到第一个数据包的绝对顺序号为232323, 对于后来接收到的第2个,第3个数据包, tcpdump会打印其序列号为1, 2分别表示与第一个数据包的差距为1 和 2. 而假设此时-S 选项被设置, 对于后来接收到的第2个, 第3个数据包会打印出其绝对顺序号:232324, 232325).

-s snaplen

设置tcpdump的数据包抓取长度为snaplen, 假设不设置默认将会是68字节(而支持网络接口分接头(nt: NIT, 上文已有描写叙述,可搜索'网络接口分接头'keyword找到那里)的SunOS系列操作系统中默认的也是最小值是96).68字节对于IP, ICMP(nt: Internet Control Message Protocol,因特网控制报文协议), TCP 以及 UDP 协议的报文已足够, 但对于名称服务(nt: 可理解为dns, nis等服务), NFS服务相关的数据包会产生包截短. 假设产生包截短这样的情况, tcpdump的对应打印输出行中会出现''[|proto]''的标志(proto 实际会显示为被截短的数据包的相关协议层次). 须要注意的是, 採用长的抓取长度(nt: snaplen比較大), 会添加包的处理时间, 而且会降低tcpdump 可缓存的数据包的数量。 从而会导致数据包的丢失. 所以, 在能抓取我们想要的包的前提下, 抓取长度越小越好.把snaplen 设置为0 意味着让tcpdump自己主动选择合适的长度来抓取数据包.

-T type

强制tcpdump按type指定的协议所描写叙述的包结构来分析收到的数据包. 眼下已知的type 可取的协议为:

aodv (Ad-hoc On-demand Distance Vector protocol, 按需距离向量路由协议, 在Ad hoc(点对点模式)网络中使用),

cnfp (Cisco NetFlow protocol), rpc(Remote Procedure Call), rtp (Real-Time Applications protocol),

rtcp (Real-Time Applications con-trol protocol), snmp (Simple Network Management Protocol),

tftp (Trivial File Transfer Protocol, 碎文件协议), vat (Visual Audio Tool, 可用于在internet 上进行电

视电话会议的应用层协议), 以及wb (distributed White Board, 可用于网络会议的应用层协议).

-t 在每行输出中不打印时间戳

-tt 不正确每行输出的时间进行格式处理(nt: 这样的格式一眼可能看不出其含义, 如时间戳打印成1261798315)

-ttt tcpdump 输出时, 每两行打印之间会延迟一个段时间(以毫秒为单位)

-tttt 在每行打印的时间戳之前加入日期的打印

-u 打印出未加密的NFS 句柄(nt: handle可理解为NFS 中使用的文件句柄, 这将包含目录和目录中的文件)

-U 使得当tcpdump在使用-w 选项时, 其文件写入与包的保存同步.(nt: 即, 当每一个数据包被保存时, 它将及时被写入文件里,而不是等文件的输出缓冲已满时才真正写入此文件)

-U 标志在老版本号的libcap库(nt: tcpdump 所依赖的报文捕获库)上不起作用, 由于当中缺乏pcap_cump_flush()函数.

-v 当分析和打印的时候, 产生具体的输出. 比方, 包的生存时间, 标识, 总长度以及IP包的一些选项. 这也会打开一些附加的包完整性检測, 比方对IP或ICMP包头部的校验和.

-vv 产生比-v更具体的输出. 比方, NFS回应包中的附加域将会被打印, SMB数据包也会被全然解码.

-vvv 产生比-vv更具体的输出. 比方, telent 时所使用的SB, SE 选项将会被打印, 假设telnet同一时候使用的是图形界面,

其对应的图形选项将会以16进制的方式打印出来(nt: telnet 的SB,SE选项含义未知, 另需补充).

-w 把包数据直接写入文件而不进行分析和打印输出. 这些包数据可在随后通过-r 选项来又一次读入并进行分析和打印.

-W filecount

此选项与-C 选项配合使用, 这将限制可打开的文件数目, 而且当文件数据超过这里设置的限制时, 依次循环替代之前的文件, 这相当于一个拥有filecount 个文件的文件缓冲池. 同一时候, 该选项会使得每一个文件名称的开头会出现足够多并用来占位的0, 这能够方便这些文件被正确的排序.

-x 当分析和打印时, tcpdump 会打印每一个包的头部数据, 同一时候会以16进制打印出每一个包的数据(但不包含连接层的头部).总共打印的数据大小不会超过整个数据包的大小与snaplen 中的最小值. 必须要注意的是, 假设高层协议数据没有snaplen 这么长,而且数据链路层(比方, Ethernet层)有填充数据, 则这些填充数据也会被打印.(nt: so for link layers that pad, 未能衔接理解和翻译, 需补充 )

-xx tcpdump 会打印每一个包的头部数据, 同一时候会以16进制打印出每一个包的数据, 当中包含数据链路层的头部.

-X 当分析和打印时, tcpdump 会打印每一个包的头部数据, 同一时候会以16进制和ASCII码形式打印出每一个包的数据(但不包含连接层的头部).这对于分析一些新协议的数据包非常方便.

-XX 当分析和打印时, tcpdump 会打印每一个包的头部数据, 同一时候会以16进制和ASCII码形式打印出每一个包的数据, 当中包含数据链路层的头部.这对于分析一些新协议的数据包非常方便.

-y datalinktype

设置tcpdump 仅仅捕获数据链路层协议类型是datalinktype的数据包

-Z user

使tcpdump 放弃自己的超级权限(假设以root用户启动tcpdump, tcpdump将会有超级用户权限), 并把当前tcpdump的用户ID设置为user, 组ID设置为user首要所属组的ID(nt: tcpdump 此处可理解为tcpdump 执行之后对应的进程)

此选项也可在编译的时候被设置为默认打开.(nt: 此时user 的取值未知, 需补充)

-A 以ASCII码方式显示每一个数据包(不会显示数据包中链路层头部信息). 在抓取包含网页数据的数据包时, 可方便查看数据(nt: 即Handy for capturing web pages).

-c count

tcpdump将在接受到count个数据包后退出.

-C file-size (nt: 此选项用于配合-w file 选项使用)

该选项使得tcpdump 在把原始数据包直接保存到文件里之前, 检查此文件大小是否超过file-size. 假设超过了, 将关闭此文件,另创一个文件继续用于原始数据包的记录. 新创建的文件名称与-w 选项指定的文件名称一致, 但文件名称后多了一个数字.该数字会从1開始随着新创建文件的增多而添加. file-size的单位是百万字节(nt: 这里指1,000,000个字节,并不是1,048,576个字节, 后者是以1024字节为1k, 1024k字节为1M计算所得, 即1M=1024 * 1024 = 1,048,576)

-d 以easy阅读的形式,在标准输出上打印出编排过的包匹配码, 随后tcpdump停止.(nt | rt: human readable, easy阅读的,一般是指以ascii码来打印一些信息. compiled, 编排过的. packet-matching code, 包匹配码,含义未知, 需补充)

-dd 以C语言的形式打印出包匹配码.

-ddd 以十进制数的形式打印出包匹配码(会在包匹配码之前有一个附加的'count'前缀).

-D 打印系统中全部tcpdump能够在其上进行抓包的网络接口. 每一个接口会打印出数字编号, 对应的接口名字, 以及可能的一个网络接口描写叙述. 当中网络接口名字和数字编号能够用在tcpdump 的-i flag 选项(nt: 把名字或数字取代flag), 来指定要在其上抓包的网络接口.

此选项在不支持接口列表命令的系统上非常实用(nt: 比方, Windows 系统, 或缺乏 ifconfig -a 的UNIX系统); 接口的数字编号在windows 2000 或其后的系统中非常实用, 由于这些系统上的接口名字比較复杂, 而不易使用.

假设tcpdump编译时所依赖的libpcap库太老,-D 选项不会被支持, 由于当中缺乏 pcap_findalldevs()函数.

-e 每行的打印输出中将包含数据包的数据链路层头部信息

-E spi@ipaddr algo:secret,...

可通过spi@ipaddr algo:secret 来解密IPsec ESP包(nt | rt:IPsec Encapsulating Security Payload,IPsec 封装安全负载, IPsec可理解为, 一整套对ip数据包的加密协议, ESP 为整个IP 数据包或当中上层协议部分被加密后的数据,前者的工作模式称为隧道模式; 后者的工作模式称为传输模式 . 工作原理, 另需补充).

须要注意的是, 在终端启动tcpdump 时, 能够为IPv4 ESP packets 设置密钥(secret).

可用于加密的算法包含des-cbc, 3des-cbc, blowfish-cbc, rc3-cbc, cast128-cbc, 或者没有(none).默认的是des-cbc(nt: des, Data Encryption Standard, 数据加密标准, 加密算法未知, 另需补充).secret 为用于ESP 的密钥, 使用ASCII 字符串方式表达. 假设以 0x 开头, 该密钥将以16进制方式读入.

该选项中ESP 的定义遵循RFC2406, 而不是 RFC1827. 而且, 此选项仅仅是用来调试的, 不推荐以真实密钥(secret)来使用该选项, 由于这样不安全: 在命令行中输入的secret 能够被其它人通过ps 等命令查看到.

除了以上的语法格式(nt: 指spi@ipaddr algo:secret), 还能够在后面加入一个语法输入文件名称字供tcpdump 使用(nt:即把spi@ipaddr algo:secret,... 中...换成一个语法文件名称). 此文件在接受到第一个ESP 包时会打开此文件, 所以最好此时把赋予tcpdump 的一些特权取消(nt: 可理解为, 这样防范之后, 当该文件为恶意编写时,不至于造成过大损害).

-f 显示外部的IPv4 地址时(nt: foreign IPv4 addresses, 可理解为, 非本机ip地址), 採用数字方式而不是名字.(此选项是用来对付Sun公司的NISserver的缺陷(nt: NIS, 网络信息服务, tcpdump 显示外部地址的名字时会用到她提供的名称服务): 此NISserver在查询非本地地址名字时,经常会陷入无尽的查询循环).

由于对外部(foreign)IPv4地址的測试须要用到本地网络接口(nt: tcpdump 抓包时用到的接口)及其IPv4 地址和网络掩码. 假设此地址或网络掩码不可用, 或者此接口根本就没有设置对应网络地址和网络掩码(nt: linux 下的 'any' 网络接口就不须要设置地址和掩码, 只是此'any'接口能够收到系统中全部接口的数据包), 该选项不能正常工作.

-F file

使用file 文件作为过滤条件表达式的输入, 此时命令行上的输入将被忽略.

-i interface

指定tcpdump 须要监听的接口. 假设没有指定, tcpdump 会从系统接口列表中搜寻编号最小的已配置好的接口(不包含 loopback 接口).一但找到第一个符合条件的接口, 搜寻立即结束.

在採用2.2版本号或之后版本号内核的Linux 操作系统上, 'any' 这个虚拟网络接口可被用来接收全部网络接口上的数据包(nt: 这会包含目的是该网络接口的, 也包含目的不是该网络接口的). 须要注意的是假设真实网络接口不能工作在'混杂'模式(promiscuous)下,则无法在'any'这个虚拟的网络接口上抓取其数据包.

假设 -D 标志被指定, tcpdump会打印系统中的接口编号。而该编号就可用于此处的interface 參数.

-l 对标准输出进行行缓冲(nt: 使标准输出设备遇到一个换行符就立即把这行的内容打印出来).在须要同一时候观察抓包打印以及保存抓包记录的时候非常实用. 比方, 可通过下面命令组合来达到此目的:

``tcpdump -l | tee dat'' 或者 ``tcpdump -l > dat & tail -f dat''.(nt: 前者使用tee来把tcpdump 的输出同一时候放到文件dat和标准输出中, 而后者通过重定向操作'>', 把tcpdump的输出放到dat 文件里, 同一时候通过tail把dat文件里的内容放到标准输出中)

-L 列出指定网络接口所支持的数据链路层的类型后退出.(nt: 指定接口通过-i 来指定)

-m module

通过module 指定的file 装载SMI MIB 模块(nt: SMI,Structure of Management Information, 管理信息结构MIB, Management Information Base, 管理信息库. 可理解为, 这两者用于SNMP(Simple Network Management Protoco)协议数据包的抓取. 具体SNMP 的工作原理未知, 另需补充).

此选项可多次使用, 从而为tcpdump 装载不同的MIB 模块.

-M secret 假设TCP 数据包(TCP segments)有TCP-MD5选项(在RFC 2385有相关描写叙述), 则为其摘要的验证指定一个公共的密钥secret.

-n 不正确地址(比方, 主机地址, port号)进行数字表示到名字表示的转换.

-N 不打印出host 的域名部分. 比方, 假设设置了此选现, tcpdump 将会打印'nic' 而不是 'nic.ddn.mil'.

-O 不启用进行包匹配时所用的优化代码. 当怀疑某些bug是由优化代码引起的, 此选项将非常实用.

-p 普通情况下, 把网络接口设置为非'混杂'模式. 但必须注意 , 在特殊情况下此网络接口还是会以'混杂'模式来工作; 从而, '-p' 的设与不设, 不能当做下面选现的代名词:'ether host {local-hw-add}' 或 'ether broadcast'(nt: 前者表示仅仅匹配以太网地址为host 的包, 后者表示匹配以太网地址为广播地址的数据包).

-q 高速(或许用'安静'更好?)打印输出. 即打印非常少的协议相关信息, 从而输出行都比較简短.

-R 设定tcpdump 对 ESP/AH 数据包的解析依照 RFC1825而不是RFC1829(nt: AH, 认证头, ESP, 安全负载封装, 这两者会用在IP包的安全传输机制中). 假设此选项被设置, tcpdump 将不会打印出'禁止中继'域(nt: relay prevention field). 另外,由于ESP/AH规范中没有规定ESP/AH数据包必须拥有协议版本号号域,所以tcpdump不能从收到的ESP/AH数据包中推导出协议版本号号.

-r file

从文件file 中读取包数据. 假设file 字段为 '-' 符号, 则tcpdump 会从标准输入中读取包数据.

-S 打印TCP 数据包的顺序号时, 使用绝对的顺序号, 而不是相对的顺序号.(nt: 相对顺序号可理解为, 相对第一个TCP 包顺序号的差距,比方, 接受方收到第一个数据包的绝对顺序号为232323, 对于后来接收到的第2个,第3个数据包, tcpdump会打印其序列号为1, 2分别表示与第一个数据包的差距为1 和 2. 而假设此时-S 选项被设置, 对于后来接收到的第2个, 第3个数据包会打印出其绝对顺序号:232324, 232325).

-s snaplen

设置tcpdump的数据包抓取长度为snaplen, 假设不设置默认将会是68字节(而支持网络接口分接头(nt: NIT, 上文已有描写叙述,可搜索'网络接口分接头'keyword找到那里)的SunOS系列操作系统中默认的也是最小值是96).68字节对于IP, ICMP(nt: Internet Control Message Protocol,因特网控制报文协议), TCP 以及 UDP 协议的报文已足够, 但对于名称服务(nt: 可理解为dns, nis等服务), NFS服务相关的数据包会产生包截短. 假设产生包截短这样的情况, tcpdump的对应打印输出行中会出现''[|proto]''的标志(proto 实际会显示为被截短的数据包的相关协议层次). 须要注意的是, 採用长的抓取长度(nt: snaplen比較大), 会添加包的处理时间, 而且会降低tcpdump 可缓存的数据包的数量。 从而会导致数据包的丢失. 所以, 在能抓取我们想要的包的前提下, 抓取长度越小越好.把snaplen 设置为0 意味着让tcpdump自己主动选择合适的长度来抓取数据包.

-T type

强制tcpdump按type指定的协议所描写叙述的包结构来分析收到的数据包. 眼下已知的type 可取的协议为:

aodv (Ad-hoc On-demand Distance Vector protocol, 按需距离向量路由协议, 在Ad hoc(点对点模式)网络中使用),

cnfp (Cisco NetFlow protocol), rpc(Remote Procedure Call), rtp (Real-Time Applications protocol),

rtcp (Real-Time Applications con-trol protocol), snmp (Simple Network Management Protocol),

tftp (Trivial File Transfer Protocol, 碎文件协议), vat (Visual Audio Tool, 可用于在internet 上进行电

视电话会议的应用层协议), 以及wb (distributed White Board, 可用于网络会议的应用层协议).

-t 在每行输出中不打印时间戳

-tt 不正确每行输出的时间进行格式处理(nt: 这样的格式一眼可能看不出其含义, 如时间戳打印成1261798315)

-ttt tcpdump 输出时, 每两行打印之间会延迟一个段时间(以毫秒为单位)

-tttt 在每行打印的时间戳之前加入日期的打印

-u 打印出未加密的NFS 句柄(nt: handle可理解为NFS 中使用的文件句柄, 这将包含目录和目录中的文件)

-U 使得当tcpdump在使用-w 选项时, 其文件写入与包的保存同步.(nt: 即, 当每一个数据包被保存时, 它将及时被写入文件里,而不是等文件的输出缓冲已满时才真正写入此文件)

-U 标志在老版本号的libcap库(nt: tcpdump 所依赖的报文捕获库)上不起作用, 由于当中缺乏pcap_cump_flush()函数.

-v 当分析和打印的时候, 产生具体的输出. 比方, 包的生存时间, 标识, 总长度以及IP包的一些选项. 这也会打开一些附加的包完整性检測, 比方对IP或ICMP包头部的校验和.

-vv 产生比-v更具体的输出. 比方, NFS回应包中的附加域将会被打印, SMB数据包也会被全然解码.

-vvv 产生比-vv更具体的输出. 比方, telent 时所使用的SB, SE 选项将会被打印, 假设telnet同一时候使用的是图形界面,

其对应的图形选项将会以16进制的方式打印出来(nt: telnet 的SB,SE选项含义未知, 另需补充).

-w 把包数据直接写入文件而不进行分析和打印输出. 这些包数据可在随后通过-r 选项来又一次读入并进行分析和打印.

-W filecount

此选项与-C 选项配合使用, 这将限制可打开的文件数目, 而且当文件数据超过这里设置的限制时, 依次循环替代之前的文件, 这相当于一个拥有filecount 个文件的文件缓冲池. 同一时候, 该选项会使得每一个文件名称的开头会出现足够多并用来占位的0, 这能够方便这些文件被正确的排序.

-x 当分析和打印时, tcpdump 会打印每一个包的头部数据, 同一时候会以16进制打印出每一个包的数据(但不包含连接层的头部).总共打印的数据大小不会超过整个数据包的大小与snaplen 中的最小值. 必须要注意的是, 假设高层协议数据没有snaplen 这么长,而且数据链路层(比方, Ethernet层)有填充数据, 则这些填充数据也会被打印.(nt: so for link layers that pad, 未能衔接理解和翻译, 需补充 )

-xx tcpdump 会打印每一个包的头部数据, 同一时候会以16进制打印出每一个包的数据, 当中包含数据链路层的头部.

-X 当分析和打印时, tcpdump 会打印每一个包的头部数据, 同一时候会以16进制和ASCII码形式打印出每一个包的数据(但不包含连接层的头部).这对于分析一些新协议的数据包非常方便.

-XX 当分析和打印时, tcpdump 会打印每一个包的头部数据, 同一时候会以16进制和ASCII码形式打印出每一个包的数据, 当中包含数据链路层的头部.这对于分析一些新协议的数据包非常方便.

-y datalinktype

设置tcpdump 仅仅捕获数据链路层协议类型是datalinktype的数据包

-Z user

使tcpdump 放弃自己的超级权限(假设以root用户启动tcpdump, tcpdump将会有超级用户权限), 并把当前tcpdump的用户ID设置为user, 组ID设置为user首要所属组的ID(nt: tcpdump 此处可理解为tcpdump 执行之后对应的进程)

此选项也可在编译的时候被设置为默认打开.(nt: 此时user 的取值未知, 需补充)

tcpdump条件表达式

tcpdump条件表达式

该表达式用于决定哪些数据包将被打印. 假设不给定条件表达式, 网络上全部被捕获的包都会被打印,否则, 仅仅有满足条件表达式的数据包被打印.(nt: all packets, 可理解为, 全部被指定接口捕获的数据包). 表达式由一个或多个'表达元'组成(nt: primitive, 表达元, 可理解为组成表达式的基本元素). 一个表达元通常由一个或多个修饰符(qualifiers)后跟一个名字或数字表示的id组成(nt: 即, 'qualifiers id').有三种不同类型的修饰符:type, dir以及 proto.

type 修饰符指定id 所代表的对象类型, id能够是名字也能够是数字. 可选的对象类型有: host, net, port 以及portrange(nt: host 表明id表示主机, net 表明id是网络, port 表明id是端而portrange 表明id 是一个端口范围). 如, 'host foo', 'net 128.3', 'port 20', 'portrange 6000-6008'(nt: 分别表示主机 foo,网络 128.3, 端口 20, 端口范围 6000-6008). 假设不指定type 修饰符, id默认的修饰符为host.

dir 修饰符描写叙述id 所相应的传输方向, 即发往id 还是从id 接收(nt: 而id 究竟指什么须要看其前面的type 修饰符).可取的方向为: src, dst, src 或 dst, src而且dst.(nt:分别表示, id是传输源, id是传输目的, id是传输源或者传输目的, id是传输源而且是传输目的). 比如, 'src foo','dst net 128.3', 'src or dst port ftp-data'.(nt: 分别表示符合条件的数据包中, 源主机是foo, 目的网络是128.3, 源或目的端口为 ftp-data).假设不指定dir修饰符, id 默认的修饰符为src 或 dst.对于链路层的协议,比方SLIP(nt: Serial Line InternetProtocol, 串联线路网际网络协议), 以及linux下指定'any' 设备, 并指定'cooked'(nt | rt: cooked 含义未知, 需补充) 抓取类型, 或其它设备类型,能够用'inbound' 和 'outbount' 修饰符来指定想要的传输方向.

proto 修饰符描写叙述id 所属的协议. 可选的协议有: ether, fddi, tr, wlan, ip, ip6, arp, rarp, decnet, tcp以及 upd.(nt | rt: ether, fddi, tr, 详细含义未知, 需补充. 可理解为物理以太网传输协议, 光纤分布数据网传输协议,以及用于路由跟踪的协议. wlan, 无线局域网协议; ip,ip6 即通常的TCP/IP协议栈中所使用的ipv4以及ipv6网络层协议;arp, rarp 即地址解析协议,反向地址解析协议; decnet, Digital Equipment Corporation开发的, 最早用于PDP-11 机器互联的网络协议; tcp and udp, 即通常TCP/IP协议栈中的两个传输层协议).

比如, `ether src foo', `arp net 128.3', `tcp port 21', `udp portrange 7000-7009'分别表示 '从以太网地址foo 来的数据包','发往或来自128.3网络的arp协议数据包', '发送或接收端口为21的tcp协议数据包', '发送或接收端口范围为7000-7009的udp协议数据包'.

假设不指定proto 修饰符, 则默觉得与相应type匹配的修饰符. 比如, 'src foo' 含义是 '(ip or arp or rarp) src foo' (nt: 即, 来自主机foo的ip/arp/rarp协议数据包, 默认type为host),`net bar' 含义是`(ip or arp or rarp) net bar'(nt: 即, 来自或发往bar网络的ip/arp/rarp协议数据包),`port 53' 含义是 `(tcp or udp) port 53'(nt: 即, 发送或接收端口为53的tcp/udp协议数据包).(nt: 因为tcpdump 直接通过数据链路层的 BSD 数据包过滤器或 DLPI(datalink provider interface, 数据链层提供者接口)来直接获得网络数据包, 其可抓取的数据包可涵盖上层的各种协议, 包含arp, rarp, icmp(因特网控制报文协议),ip, ip6, tcp, udp, sctp(流控制传输协议).

对于修饰符后跟id 的格式,可理解为, type id 是对包最主要的过滤条件: 即对包相关的主机, 网络, 端口的限制;dir 表示对包的传送方向的限制; proto表示对包相关的协议限制)

'fddi'(nt: Fiber Distributed Data Interface) 实际上与'ether' 含义一样: tcpdump 会把他们当作一种''指定网络接口上的数据链路层协议''. 如同ehter网(以太网), FDDI 的头部通常也会有源, 目的, 以及包类型, 从而能够像ether网数据包一样对这些域进行过滤. 此外, FDDI 头部还有其它的域, 但不能被放到表达式中用来过滤

相同, 'tr' 和 'wlan' 也和 'ether' 含义一致, 上一段对fddi 的描写叙述相同适用于tr(Token Ring) 和wlan(802.11 wireless LAN)的头部. 对于802.11 协议数据包的头部, 目的域称为DA, 源域称为 SA;而当中的 BSSID, RA, TA 域(nt | rt: 详细含义需补充)不会被检測(nt: 不能被用于包过虑表达式中).

type 修饰符指定id 所代表的对象类型, id能够是名字也能够是数字. 可选的对象类型有: host, net, port 以及portrange(nt: host 表明id表示主机, net 表明id是网络, port 表明id是端而portrange 表明id 是一个端口范围). 如, 'host foo', 'net 128.3', 'port 20', 'portrange 6000-6008'(nt: 分别表示主机 foo,网络 128.3, 端口 20, 端口范围 6000-6008). 假设不指定type 修饰符, id默认的修饰符为host.

dir 修饰符描写叙述id 所相应的传输方向, 即发往id 还是从id 接收(nt: 而id 究竟指什么须要看其前面的type 修饰符).可取的方向为: src, dst, src 或 dst, src而且dst.(nt:分别表示, id是传输源, id是传输目的, id是传输源或者传输目的, id是传输源而且是传输目的). 比如, 'src foo','dst net 128.3', 'src or dst port ftp-data'.(nt: 分别表示符合条件的数据包中, 源主机是foo, 目的网络是128.3, 源或目的端口为 ftp-data).假设不指定dir修饰符, id 默认的修饰符为src 或 dst.对于链路层的协议,比方SLIP(nt: Serial Line InternetProtocol, 串联线路网际网络协议), 以及linux下指定'any' 设备, 并指定'cooked'(nt | rt: cooked 含义未知, 需补充) 抓取类型, 或其它设备类型,能够用'inbound' 和 'outbount' 修饰符来指定想要的传输方向.

proto 修饰符描写叙述id 所属的协议. 可选的协议有: ether, fddi, tr, wlan, ip, ip6, arp, rarp, decnet, tcp以及 upd.(nt | rt: ether, fddi, tr, 详细含义未知, 需补充. 可理解为物理以太网传输协议, 光纤分布数据网传输协议,以及用于路由跟踪的协议. wlan, 无线局域网协议; ip,ip6 即通常的TCP/IP协议栈中所使用的ipv4以及ipv6网络层协议;arp, rarp 即地址解析协议,反向地址解析协议; decnet, Digital Equipment Corporation开发的, 最早用于PDP-11 机器互联的网络协议; tcp and udp, 即通常TCP/IP协议栈中的两个传输层协议).

比如, `ether src foo', `arp net 128.3', `tcp port 21', `udp portrange 7000-7009'分别表示 '从以太网地址foo 来的数据包','发往或来自128.3网络的arp协议数据包', '发送或接收端口为21的tcp协议数据包', '发送或接收端口范围为7000-7009的udp协议数据包'.

假设不指定proto 修饰符, 则默觉得与相应type匹配的修饰符. 比如, 'src foo' 含义是 '(ip or arp or rarp) src foo' (nt: 即, 来自主机foo的ip/arp/rarp协议数据包, 默认type为host),`net bar' 含义是`(ip or arp or rarp) net bar'(nt: 即, 来自或发往bar网络的ip/arp/rarp协议数据包),`port 53' 含义是 `(tcp or udp) port 53'(nt: 即, 发送或接收端口为53的tcp/udp协议数据包).(nt: 因为tcpdump 直接通过数据链路层的 BSD 数据包过滤器或 DLPI(datalink provider interface, 数据链层提供者接口)来直接获得网络数据包, 其可抓取的数据包可涵盖上层的各种协议, 包含arp, rarp, icmp(因特网控制报文协议),ip, ip6, tcp, udp, sctp(流控制传输协议).

对于修饰符后跟id 的格式,可理解为, type id 是对包最主要的过滤条件: 即对包相关的主机, 网络, 端口的限制;dir 表示对包的传送方向的限制; proto表示对包相关的协议限制)

'fddi'(nt: Fiber Distributed Data Interface) 实际上与'ether' 含义一样: tcpdump 会把他们当作一种''指定网络接口上的数据链路层协议''. 如同ehter网(以太网), FDDI 的头部通常也会有源, 目的, 以及包类型, 从而能够像ether网数据包一样对这些域进行过滤. 此外, FDDI 头部还有其它的域, 但不能被放到表达式中用来过滤

相同, 'tr' 和 'wlan' 也和 'ether' 含义一致, 上一段对fddi 的描写叙述相同适用于tr(Token Ring) 和wlan(802.11 wireless LAN)的头部. 对于802.11 协议数据包的头部, 目的域称为DA, 源域称为 SA;而当中的 BSSID, RA, TA 域(nt | rt: 详细含义需补充)不会被检測(nt: 不能被用于包过虑表达式中).

除以上所描写叙述的表达元('primitive'), 还有其它形式的表达元, 而且与上述表达元格式不同. 比方: gateway, broadcast, less, greater以及算术表达式(nt: 当中每个都算一种新的表达元). 以下将会对这些表达元进行说明. 表达元之间还能够通过keywordand, or 以及 not 进行连接, 从而可组成比較复杂的条件表达式. 比方,`host foo and not port ftp and not port ftp-data'(nt: 其过滤条件可理解为, 数据包的主机为foo,而且port不是ftp(port21) 和ftp-data(port20, 经常使用port和名字的相应可在linux 系统中的/etc/service 文件里找到)). 为了表示方便, 相同的修饰符能够被省略, 如'tcp dst port ftp or ftp-data or domain' 与下面的表达式含义相同'tcp dst port ftp or tcp dst port ftp-data or tcp dst port domain'.(nt: 其过滤条件可理解为,包的协议为tcp, 目的端口为ftp 或 ftp-data 或 domain(端口53) ). 借助括号以及对应操作符,可把表达元组合在一起使用(因为括号是shell的特殊字符, 所以在shell脚本或终端中使用时必须对括号进行转义, 即'(' 与')'须要分别表达成'\(' 与 '\)'). 有效的操作符有: 否定操作 (`!' 或 `not') 与操作(`&&' 或 `and') 或操作(`||' 或 `or')否定操作符的优先级别最高. 与操作和或操作优先级别同样, 而且二者的结合顺序是从左到右. 要注意的是, 表达'与操作'时, 须要显式写出'and'操作符, 而不仅仅是把前后表达元并列放置(nt: 二者中间的'and' 操作符不可省略). 假设一个标识符前没有keyword, 则表达式的解析过程中近期用过的keyword(往往也是从左往右距离标识符近期的keyword)将被使用.比方, not host vs and ace 是下面表达的精简: not host vs and host ace 而不是not (host vs or ace).(nt: 前两者表示, 所需数据包不是来自或发往host vs, 而是来自或发往ace.而后者表示数据包仅仅要不是来自或发往vs或ac都符合要求) 整个条件表达式能够被当作一个单独的字符串參数也能够被当作空格切割的多个參数传入tcpdump, 后者更方便些. 通常, 假设表达式中包括元字符(nt: 如正則表達式中的'*', '.'以及shell中的'('等字符), 不妨使用单独字符串的方式传入. 这时,整个表达式须要被单引號括起来. 多參数的传入方式中, 全部參数终于还是被空格串联在一起, 作为一个字符串被解析. 附录:tcpdump的表达元 (nt: True 在下面的描写叙述中含义为: 对应条件表达式中仅仅含有下面所列的一个特定表达元, 此时表达式为真, 即条件得到满足) dst host host假设IPv4/v6 数据包的目的域是host, 则与此相应的条件表达式为真.host 能够是一个ip地址, 也能够是一个主机名.src host host假设IPv4/v6 数据包的源域是host, 则与此相应的条件表达式为真.host 能够是一个ip地址, 也能够是一个主机名.host host 假设IPv4/v6数据包的源或目的地址是 host, 则与此相应的条件表达式为真.以上的几个host 表达式之前能够加入下面keyword:ip, arp, rarp, 以及 ip6.比方:ip host host也能够表达为:ether proto \ip and host host(nt: 这样的表达方式在以下有说明, 当中ip之前须要有\来转义,由于ip 对tcpdump 来说已经是一个keyword了.) 假设host 是一个拥有多个IP 的主机, 那么不论什么一个地址都会用于包的匹配(nt: 即发向host 的数据包的目的地址能够是这几个IP中的不论什么一个, 从host 接收的数据包的源地址也能够是这几个IP中的不论什么一个). ether dst ehost假设数据包(nt: 指tcpdump 可抓取的数据包, 包含ip 数据包, tcp数据包)的以太网目标地址是ehost,则与此相应的条件表达式为真. Ehost 能够是/etc/ethers 文件里的名字或一个数字地址(nt: 可通过 man ethers 看到对/etc/ethers 文件的描写叙述, 例子中用的是数字地址) ether src ehost假设数据包的以太网源地址是ehost, 则与此相应的条件表达式为真. ether host ehost假设数据包的以太网源地址或目标地址是ehost, 则与此相应的条件表达式为真. gateway host假设数据包的网关地址是host, 则与此相应的条件表达式为真. 须要注意的是, 这里的网关地址是指以太网地址, 而不是IP 地址(nt | rt: I.e., 比如, 可理解为'注意'.the Ethernet source or destination address, 以太网源和目标地址, 可理解为, 指代上句中的'网关地址' ).host 必须是名字而不是数字, 而且必须在机器的'主机名-ip地址'以及'主机名-以太地址'两大映射关系中 有其条目(前一映射关系可通过/etc/hosts文件, DNS 或 NIS得到, 而后一映射关系可通过/etc/ethers 文件得到. nt: /etc/ethers并不一定存在 , 可通过man ethers 看到其数据格式, 怎样创建该文件, 未知,需补充).也就是说host 的含义是 ether host ehost 而不是 host host, 而且ehost必须是名字而不是数字.眼下, 该选项在支持IPv6地址格式的配置环境中不起作用(nt: configuration, 配置环境, 可理解为,通信两方的网络配置). dst net net假设数据包的目标地址(IPv4或IPv6格式)的网络号字段为 net, 则与此相应的条件表达式为真.net 能够是从网络数据库文件/etc/networks 中的名字, 也能够是一个数字形式的网络编号. 一个数字IPv4 网络编号将以点分四元组(比方, 192.168.1.0), 或点分三元组(比方, 192.168.1 ), 或点分二元组(比方, 172.16), 或单一单元组(比方, 10)来表达; 相应于这四种情况的网络掩码各自是:四元组:255.255.255.255(这也意味着对net 的匹配如同对主机地址(host)的匹配:地址的四个部分都用到了),三元组:255.255.255.0, 二元组: 255.255.0.0, 一元组:255.0.0.0. 对于IPv6 的地址格式, 网络编号必须所有写出来(8个部分必须所有写出来); 对应网络掩码为:ff:ff:ff:ff:ff:ff:ff:ff, 所以IPv6 的网络匹配是真正的'host'方式的匹配(nt | rt | rc:地址的8个部分都会用到,是否不属于网络的字节填写0, 需接下来补充), 但同一时候须要一个网络掩码长度參数来详细指定前面多少字节为网络掩码(nt: 可通过以下的net net/len 来指定) src net net假设数据包的源地址(IPv4或IPv6格式)的网络号字段为 net, 则与此相应的条件表达式为真. net net假设数据包的源或目的地址(IPv4或IPv6格式)的网络号字段为 net, 则与此相应的条件表达式为真. net net mask netmask假设数据包的源或目的地址(IPv4或IPv6格式)的网络掩码与netmask 匹配, 则与此相应的条件表达式为真.此选项之前还能够配合src和dst来匹配源网络地址或目标网络地址(nt: 比方 src net net mask 255.255.255.0).该选项对于ipv6 网络地址无效. net net/len假设数据包的源或目的地址(IPv4或IPv6格式)的网络编号字段的比特数与len同样, 则与此相应的条件表达式为真.此选项之前还能够配合src和dst来匹配源网络地址或目标网络地址(nt | rt | tt: src net net/24, 表示须要匹配源地址的网络编号有24位的数据包). dst port port假设数据包(包含ip/tcp, ip/udp, ip6/tcp or ip6/udp协议)的目的port为port, 则与此对应的条件表达式为真.port 能够是一个数字也能够是一个名字(对应名字能够在/etc/services 中找到该名字, 也能够通过man tcp 和man udp来得到相关描写叙述信息 ). 假设使用名字, 则该名字对应的port号和对应使用的协议都会被检查. 假设仅仅是使用一个数字port号,则仅仅有对应port号被检查(比方, dst port 513 将会使tcpdump抓取tcp协议的login 服务和udp协议的who 服务数据包, 而port domain 将会使tcpdump 抓取tcp协议的domain 服务数据包, 以及udp 协议的domain 数据包)(nt | rt: ambiguous name is used 不可理解, 需补充). src port port假设数据包的源端口为port, 则与此相应的条件表达式为真. port port假设数据包的源或目的端口为port, 则与此相应的条件表达式为真. dst portrange port1-port2假设数据包(包含ip/tcp, ip/udp, ip6/tcp or ip6/udp协议)的目的端口属于port1到port2这个端口范围(包含port1, port2), 则与此相应的条件表达式为真. tcpdump 对port1 和port2 解析与对port 的解析一致(nt:在dst port port 选项的描写叙述中有说明). src portrange port1-port2假设数据包的源端口属于port1到port2这个端口范围(包含 port1, port2), 则与此相应的条件表达式为真. portrange port1-port2假设数据包的源端口或目的端口属于port1到port2这个端口范围(包含 port1, port2), 则与此相应的条件表达式为真. 以上关于port 的选项都能够在其前面加入keyword:tcp 或者udp, 比方:tcp src port port这将使tcpdump 仅仅抓取源端口是port 的tcp数据包. less length假设数据包的长度比length 小或等于length, 则与此相应的条件表达式为真. 这与'len = length' 的含义一致. ip proto protocol假设数据包为ipv4数据包而且其协议类型为protocol, 则与此相应的条件表达式为真.Protocol 能够是一个数字也能够是名字, 比方:icmp6, igmp, igrp(nt: Interior Gateway Routing Protocol,内部网关路由协议), pim(Protocol Independent Multicast, 独立组播协议, 应用于组播路由器),ah, esp(nt: ah, 认证头, esp 安全负载封装, 这两者会用在IP包的安全传输机制中 ), vrrp(Virtual Router Redundancy Protocol, 虚拟路由器冗余协议), udp, or tcp. 因为tcp , udp 以及icmp是tcpdump 的keyword,所以在这些协议名字之前必需要用\来进行转义(假设在C-shell 中需要用\\来进行转义). 注意此表达元不会把数据包中协议头链中所有协议头内容所有打印出来(nt: 实际上仅仅会打印指定协议的一些头部信息, 比方能够用tcpdump -i eth0 'ip proto \tcp and host 192.168.3.144', 则仅仅打印主机192.168.3.144 发出或接收的数据包中tcp 协议头所包括的信息) ip6 proto protocol假设数据包为ipv6数据包而且其协议类型为protocol, 则与此相应的条件表达式为真.注意此表达元不会把数据包中协议头链中所有协议头内容所有打印出来 ip6 protochain protocol假设数据包为ipv6数据包而且其协议链中包括类型为protocol协议头, 则与此相应的条件表达式为真. 比方,ip6 protochain 6 将匹配其协议头链中拥有TCP 协议头的IPv6数据包.此数据包的IPv6头和TCP头之间可能还会包括验证头, 路由头, 或者逐跳寻径选项头.由此所触发的对应BPF(Berkeley Packets Filter, 可理解为, 在数据链路层提供数据包过滤的一种机制)代码比較繁琐,而且BPF优化代码也未能照应到此部分, 从而此选项所触发的包匹配可能会比較慢. ip protochain protocol与ip6 protochain protocol 含义同样, 但这用在IPv4数据包. ether broadcast假设数据包是以太网广播数据包, 则与此相应的条件表达式为真. ether keyword是可选的. ip broadcast假设数据包是IPv4广播数据包, 则与此相应的条件表达式为真. 这将使tcpdump 检查广播地址是否符合全0和全1的一些约定,并查找网络接口的网络掩码(网络接口为当时在其上抓包的网络接口). 假设抓包所在网络接口的网络掩码不合法, 或者此接口根本就没有设置对应网络地址和网络。 亦或是在linux下的'any'网络接口上抓包(此'any'接口能够收到系统中不止一个接口的数据包(nt: 实际上, 可理解为系统中全部可用的接口)),网络掩码的检查不能正常进行. ether multicast假设数据包是一个以太网多点广播数据包(nt: 多点广播, 可理解为把消息同一时候传递给一组目的地址, 而不是网络中全部地址,后者为可称为广播(broadcast)), 则与此相应的条件表达式为真. keywordether 能够省略. 此选项的含义与下面条件表达式含义一致:`ether[0] & 1 != 0'(nt: 可理解为, 以太网数据包中第0个字节的最低位是1, 这意味这是一个多点广播数据包). ip multicast假设数据包是ipv4多点广播数据包, 则与此相应的条件表达式为真. ip6 multicast假设数据包是ipv6多点广播数据包, 则与此相应的条件表达式为真. ether proto protocol假设数据包属于下面以太协议类型, 则与此相应的条件表达式为真.协议(protocol)字段, 能够是数字或下面所列出了名字: ip, ip6, arp, rarp, atalk(AppleTalk网络协议),aarp(nt: AppleTalk Address Resolution Protocol, AppleTalk网络的地址解析协议),decnet(nt: 一个由DEC公司所提供的网络协议栈), sca(nt: 未知, 需补充),lat(Local Area Transport, 区域传输协议, 由DEC公司开发的以太网主机互联协议),mopdl, moprc, iso(nt: 未知, 需补充), stp(Spanning tree protocol, 生成树协议, 可用于防止网络中产生链接循环),ipx(nt: Internetwork Packet Exchange, Novell 网络中使用的网络层协议), 或者netbeui(nt: NetBIOS Extended User Interface。可理解为, 网络基本输入输出系统接口扩展). protocol字段能够是一个数字或下面协议名之中的一个:ip, ip6, arp, rarp, atalk, aarp, decnet, sca, lat,mopdl, moprc, iso, stp, ipx, 或者netbeui.必需要注意的是标识符也是keyword, 从而必须通过'\'来进行转义. (SNAP:子网接入协议 (SubNetwork Access Protocol)) 在光纤分布式数据网络接口(其表达元形式能够是'fddi protocol arp'), 令牌环网(其表达元形式能够是'tr protocol arp'),以及IEEE 802.11 无线局域网(其表达元形式能够是'wlan protocol arp')中, protocol标识符来自802.2 逻辑链路控制层头,在FDDI, Token Ring 或 802.1头中会包括此逻辑链路控制层头. 当以这些网络上的对应的协议标识为过滤条件时, tcpdump仅仅是检查LLC头部中以0x000000为组成单元标识符(OUI, 0x000000标识一个内部以太网)的一段'SNAP格式结构'中的protocol ID 域, 而不会管包中是否有一段OUI为0x000000的'SNAP格式结构'(nt: SNAP, SubNetwork Access Protocol,子网接入协议 ). 下面例外: iso tcpdump 会检查LLC头部中的DSAP域(Destination service Access Point, 目标服务接入点)和SSAP域(源服务接入点).(nt: iso 协议未知, 需补充) stp 以及 netbeuitcpdump 将会检查LLC 头部中的目标服务接入点(Destination service Access Point); atalktcpdump 将会检查LLC 头部中以0x080007 为OUI标识的'SNAP格式结构', 并会检查AppleTalk etype域.(nt: AppleTalk etype 是否位于SNAP格式结构中, 未知, 需补充). 此外, 在以太网中, 对于ether proto protocol 选项, tcpdump 会为 protocol 所指定的协议检查以太网类型域(the Ethernet type field), 但下面这些协议除外: iso, stp, and netbeuitcpdump 将会检查802.3 物理帧以及LLC 头(这两种检查与FDDI, TR, 802.11网络中的对应检查一致);(nt: 802.3, 理解为IEEE 802.3, 其为一系列IEEE 标准的集合. 此集合定义了有线以太网络中的物理层以及数据链路层的媒体接入控制子层. stp 在上文已有描写叙述) atalktcpdump 将会检查以太网物理帧中的AppleTalk etype 域 , 同一时候也会检查数据包中LLC头部中的'SNAP格式结构'(这两种检查与FDDI, TR, 802.11网络中的对应检查一致) aarp tcpdump 将会检查AppleTalk ARP etype 域, 此域或存在于以太网物理帧中, 或存在于LLC(由802.2 所定义)的'SNAP格式结构'中, 当为后者时, 该'SNAP格式结构'的OUI标识为0x000000;(nt: 802.2, 可理解为, IEEE802.2, 当中定义了逻辑链路控制层(LLC), 该层相应于OSI 网络模型中数据链路层的上层部分.LLC 层为使用数据链路层的用户提供了一个统一的接口(通经常使用户是网络层). LLC层下面是媒体接入控制层(nt: MAC层,相应于数据链路层的下层部分).该层的实现以及工作方式会依据不同物理传输媒介的不同而有所差别(比方, 以太网, 令牌环网,光纤分布数据接口(nt: 实际可理解为一种光纤网络), 无线局域网(802.11), 等等.) ipx tcpdump 将会检查物理以太帧中的IPX etype域, LLC头中的IPX DSAP域。无LLC头并对IPX进行了封装的802.3帧,以及LLC 头部'SNAP格式结构'中的IPX etype 域(nt | rt: SNAP frame, 可理解为, LLC 头中的'SNAP格式结构'.该含义属初步理解阶段, 需补充). decnet src host假设数据包中DECNET源地址为host, 则与此相应的条件表达式为真.(nt:decnet, 由Digital Equipment Corporation 开发, 最早用于PDP-11 机器互联的网络协议) decnet dst host假设数据包中DECNET目的地址为host, 则与此相应的条件表达式为真.(nt: decnet 在上文已有说明) decnet host host假设数据包中DECNET目的地址或DECNET源地址为host, 则与此相应的条件表达式为真.(nt: decnet 在上文已有说明) ifname interface假设数据包已被标记为从指定的网络接口中接收的, 则与此相应的条件表达式为真.(此选项仅仅适用于被OpenBSD中pf程序做过标记的包(nt: pf, packet filter, 可理解为OpenBSD中的防火墙程序)) on interface与 ifname interface 含义一致. rnr num假设数据包已被标记为匹配PF的规则, 则与此相应的条件表达式为真.(此选项仅仅适用于被OpenBSD中pf程序做过标记的包(nt: pf, packet filter, 可理解为OpenBSD中的防火墙程序)) rulenum num与 rulenum num 含义一致. reason code假设数据包已被标记为包括PF的匹配结果代码, 则与此相应的条件表达式为真.有效的结果代码有: match, bad-offset,fragment, short, normalize, 以及memory.(此选项仅仅适用于被OpenBSD中pf程序做过标记的包(nt: pf, packet filter, 可理解为OpenBSD中的防火墙程序)) rset name假设数据包已被标记为匹配指定的规则集, 则与此相应的条件表达式为真.(此选项仅仅适用于被OpenBSD中pf程序做过标记的包(nt: pf, packet filter, 可理解为OpenBSD中的防火墙程序)) ruleset name与 rset name 含义一致. srnr num假设数据包已被标记为匹配指定的规则集中的特定规则(nt: specified PF rule number, 特定规则编号, 即特定规则),则与此相应的条件表达式为真.(此选项仅仅适用于被OpenBSD中pf程序做过标记的包(nt: pf, packet filter, 可理解为OpenBSD中的防火墙程序)) subrulenum num与 srnr 含义一致. action act假设包被记录时PF会运行act指定的动作, 则与此相应的条件表达式为真. 有效的动作有: pass, block.(此选项仅仅适用于被OpenBSD中pf程序做过标记的包(nt: pf, packet filter, 可理解为OpenBSD中的防火墙程序)) ip, ip6, arp, rarp, atalk, aarp, decnet, iso, stp, ipx, netbeui与下面表达元含义一致:ether proto pp是以上协议中的一个. lat, moprc, mopdl与下面表达元含义一致:ether proto pp是以上协议中的一个. 必需要注意的是tcpdump眼下还不能分析这些协议. vlan [vlan_id]假设数据包为IEEE802.1Q VLAN 数据包, 则与此相应的条件表达式为真.(nt: IEEE802.1Q VLAN, 即IEEE802.1Q 虚拟网络协议, 此协议用于不同网络的之间的互联).假设[vlan_id] 被指定, 则仅仅有数据包括有指定的虚拟网络id(vlan_id), 则与此相应的条件表达式为真.要注意的是, 对于VLAN数据包, 在表达式中遇到的第一个vlankeyword会改变表达式中接下来keyword所相应数据包中数据的開始位置(即解码偏移). 在VLAN网络体系中过滤数据包时, vlan [vlan_id]表达式能够被多次使用. keywordvlan每出现一次都会添加4字节过滤偏移(nt: 过滤偏移, 可理解为上面的解码偏移). 比如:vlan 100 && vlan 200表示: 过滤封装在VLAN100中的VLAN200网络上的数据包再比如:vlan && vlan 300 && ip表示: 过滤封装在VLAN300 网络中的IPv4数据包, 而VLAN300网络又被更外层的VLAN封装 mpls [label_num]假设数据包为MPLS数据包, 则与此相应的条件表达式为真.(nt: MPLS, Multi-Protocol Label Switch, 多协议标签交换, 一种在开放的通信网上利用标签引导传输数据的技术). 假设[label_num] 被指定, 则仅仅有数据包括有指定的标签id(label_num), 则与此相应的条件表达式为真.要注意的是, 对于内含MPLS信息的IP数据包(即MPLS数据包), 在表达式中遇到的第一个MPLSkeyword会改变表达式中接下来keyword所相应数据包中数据的開始位置(即解码偏移). 在MPLS网络体系中过滤数据包时, mpls [label_num]表达式能够被多次使用. keywordmpls每出现一次都会添加4字节过滤偏移(nt: 过滤偏移, 可理解为上面的解码偏移). 比如:mpls 100000 && mpls 1024表示: 过滤外层标签为100000 而层标签为1024的数据包 再如:mpls && mpls 1024 && host 192.9.200.1表示: 过滤发往或来自192.9.200.1的数据包, 该数据包的内层标签为1024, 且拥有一个外层标签. pppoed假设数据包为PPP-over-Ethernet的server探寻数据包(nt: Discovery packet,其ethernet type 为0x8863),则与此相应的条件表达式为真.(nt: PPP-over-Ethernet, 点对点以太网承载协议, 其点对点的连接建立分为Discovery阶段(地址发现) 和PPPoE 会话建立阶段 , discovery 数据包就是第一阶段发出来的包. ethernet type是以太帧里的一个字段,用来指明应用于帧数据字段的协议) pppoes假设数据包为PPP-over-Ethernet会话数据包(nt: ethernet type 为0x8864, PPP-over-Ethernet在上文已有说明, 可搜索keyword'PPP-over-Ethernet'找到其描写叙述), 则与此相应的条件表达式为真. 要注意的是, 对于PPP-over-Ethernet会话数据包, 在表达式中遇到的第一个pppoeskeyword会改变表达式中接下来keyword所相应数据包中数据的開始位置(即解码偏移). 比如:pppoes && ip表示: 过滤嵌入在PPPoE数据包中的ipv4数据包 tcp, udp, icmp与下面表达元含义一致:ip proto p or ip6 proto p当中p 是以上协议之中的一个(含义分别为: 假设数据包为ipv4或ipv6数据包而且其协议类型为 tcp,udp, 或icmp则与此对应的条件表达式为真) iso proto protocol假设数据包的协议类型为iso-osi协议栈中protocol协议, 则与此相应的条件表达式为真.(nt: [初解]iso-osi 网络模型中每层的详细协议与tcp/ip对应层採用的协议不同. iso-osi各层中的详细协议另需补充 ) protocol 能够是一个数字编号, 或下面名字中之中的一个:clnp, esis, or isis.(nt: clnp, Connectionless Network Protocol, 这是OSI网络模型中网络层协议 , esis, isis 未知, 需补充) clnp, esis, isis是下面表达的缩写iso proto p当中p 是以上协议之中的一个 l1, l2, iih, lsp, snp, csnp, psnp为IS-IS PDU 类型 的缩写.(nt: IS-IS PDU, Intermediate system to intermediate system Protocol Data Unit, 中间系统到中间系统的协议数据单元. OSI(Open Systems Interconnection)网络由终端系统, 中间系统构成.终端系统指路由器, 而终端系统指用户设备. 路由器形成的本地组称之为'区域'(Area)和多个区域组成一个'域'(Domain).IS-IS 提供域内或区域内的路由. l1, l2, iih, lsp, snp, csnp, psnp 表示PDU的类型, 详细含义另需补充) vpi n假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 ,假设数据包为ATM数据包, 而且其虚拟路径标识为n, 则与此相应的条件表达式为真.(nt: ATM, Asychronous Transfer Mode, 实际上可理解为由ITU-T(国际电信联盟电信标准化部门)提出的一个与TCP/IP中IP层功能等同的一系列协议, 详细协议层次另需补充) vci n假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 ,假设数据包为ATM数据包, 而且其虚拟通道标识为n, 则与此相应的条件表达式为真.(nt: ATM, 在上文已有描写叙述) lane假设数据包为ATM LANE 数据包, 则与此相应的条件表达式为真. 要注意的是, 假设是模拟以太网的LANE数据包或者LANE逻辑单元控制包, 表达式中第一个lanekeyword会改变表达式中随后条件的測试. 假设没有指定lanekeyword, 条件測试将依照数据包中内含LLC(逻辑链路层)的ATM包来进行. llc假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 ,假设数据包为ATM数据包, 而且内含LLC则与此相应的条件表达式为真 oamf4s假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是Segment OAM F4 信元(VPI=0 而且 VCI=3), 则与此相应的条件表达式为真. (nt: OAM, Operation Administration and Maintenance, 操作管理和维护,可理解为:ATM网络中用于网络管理所产生的ATM信元的分类方式. ATM网络中传输单位为信元, 要传输的数据终究会被切割成固定长度(53字节)的信元,(初理解: 一条物理线路可被复用, 形成虚拟路径(virtual path). 而一条虚拟路径再次被复用, 形成虚拟信道(virtual channel)).通信两方的编址方式为:虚拟路径编号(VPI)/虚拟信道编号(VCI)). OAM F4 flow 信元又可分为segment 类和end-to-end 类, 其差别未知, 需补充.) oamf4e假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是 end-to-end OAM F4 信元(VPI=0 而且 VCI=4), 则与此相应的条件表达式为真.(nt: OAM 与 end-to-end OAM F4 在上文已有描写叙述, 可搜索'oamf4s'来定位) oamf4假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是 end-to-end 或 segment OAM F4 信元(VPI=0 而且 VCI=3 或者 VCI=4), 则与此相应的条件表达式为真.(nt: OAM 与 end-to-end OAM F4 在上文已有描写叙述, 可搜索'oamf4s'来定位) oam假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是 end-to-end 或 segment OAM F4 信元(VPI=0 而且 VCI=3 或者 VCI=4), 则与此相应的条件表达式为真.(nt: 此选项与oamf4反复, 需确认) metac假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是来自'元信令线路'(nt: VPI=0 而且 VCI=1, '元信令线路', meta signaling circuit, 详细含义未知, 需补充),则与此相应的条件表达式为真. bcc假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是来自'广播信令线路'(nt: VPI=0 而且 VCI=2, '广播信令线路', broadcast signaling circuit, 详细含义未知, 需补充),则与此相应的条件表达式为真. sc假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是来自'信令线路'(nt: VPI=0 而且 VCI=5, '信令线路', signaling circuit, 详细含义未知, 需补充),则与此相应的条件表达式为真. ilmic假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是来自'ILMI线路'(nt: VPI=0 而且 VCI=16, 'ILMI', Interim Local Management Interface , 可理解为基于SNMP(简易网络管理协议)的用于网络管理的接口)则与此相应的条件表达式为真. connectmsg 假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是来自'信令线路'而且是Q.2931协议中规定的下面几种消息: Setup, Calling Proceeding, Connect,Connect Ack, Release, 或者Release Done. 则与此相应的条件表达式为真.(nt: Q.2931 为ITU(国际电信联盟)制定的信令协议. 当中规定了在宽带综合业务数字网络的用户接口层建立, 维护, 取消网络连接的相关步骤.) metaconnect假设数据包为ATM数据包, 则与此相应的条件表达式为真. 对于Solaris 操作系统上的SunATM设备 , 假设数据包为ATM数据包而且是来自'元信令线路'而且是Q.2931协议中规定的下面几种消息: Setup, Calling Proceeding, Connect,Connect Ack, Release, 或者Release Done. 则与此相应的条件表达式为真. expr relop expr假设relop 两側的操作数(expr)满足relop 指定的关系, 则与此相应的条件表达式为真.relop 能够是下面关系操作符之中的一个: >, |

【本文地址】

今日新闻 |

推荐新闻 |