ctf misc 文件(下) |

您所在的位置:网站首页 › rar伪加密破解 › ctf misc 文件(下) |

ctf misc 文件(下)

|

1.压缩文件处理

1.伪加密

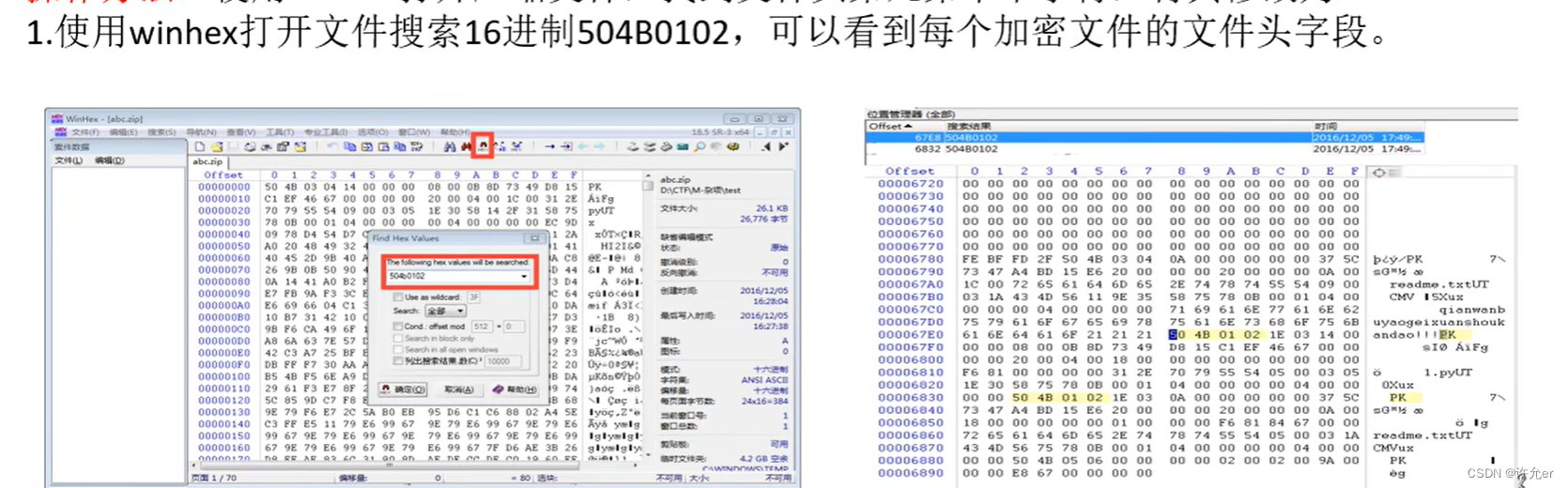

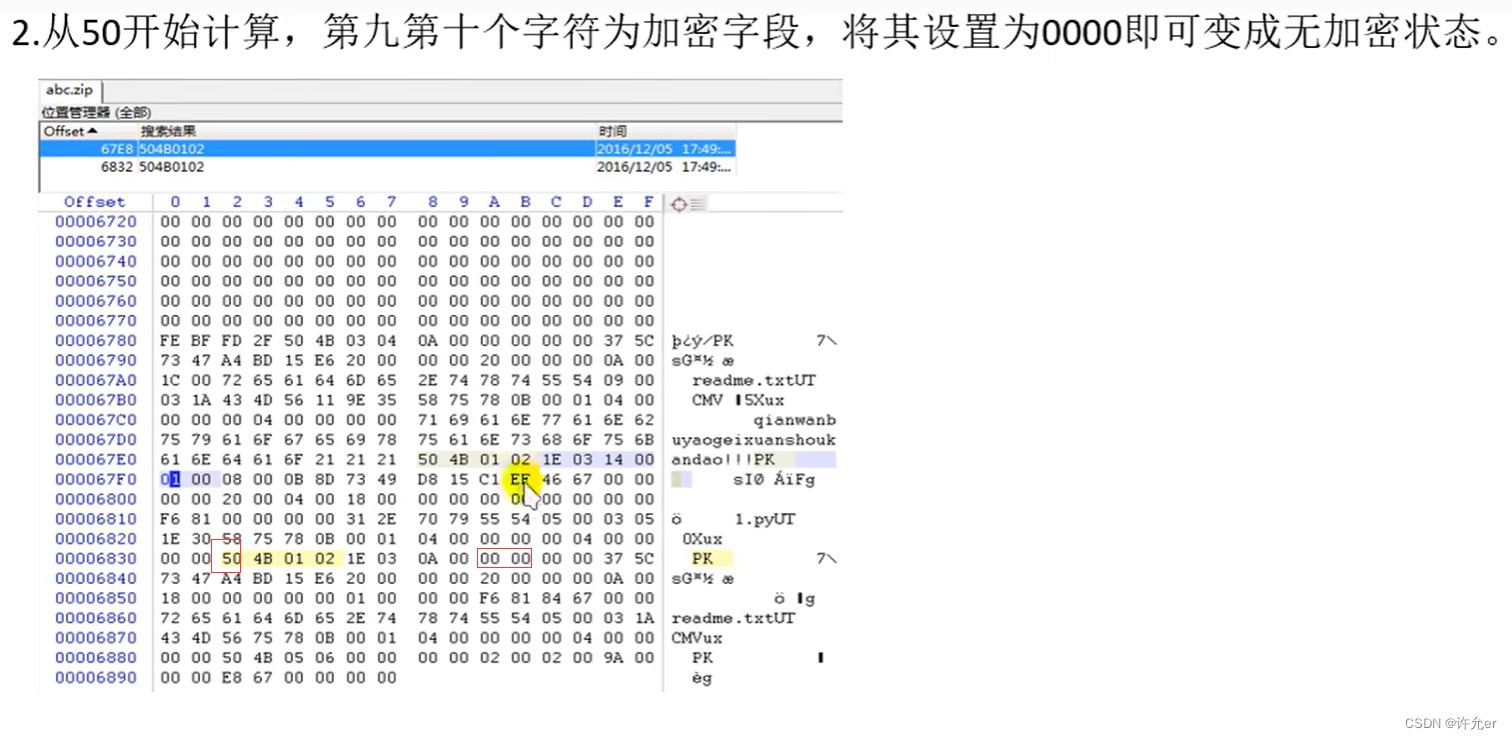

如果文件是加密的,或文件头正常但解压错误,首先尝试文件是否为伪加密。zip文件是否加密是通过标识符来显示的,在每个文件的文件目录字段有一位专门标识了文件是否加密,将其设置为00表示该文件未加密 。如果文件成功解压则表示文件伪加密,如果解压出错文件为真加密 winhex 和 010editor都可以 找到504b0102 之后的第9和第十个字符改为0000

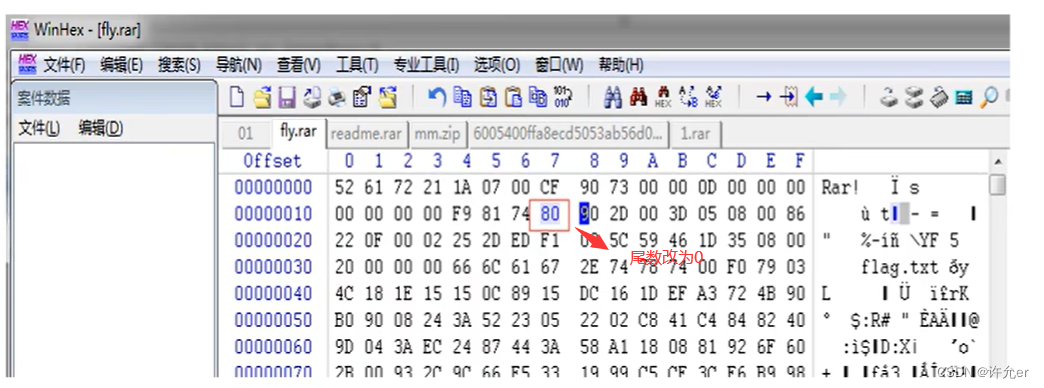

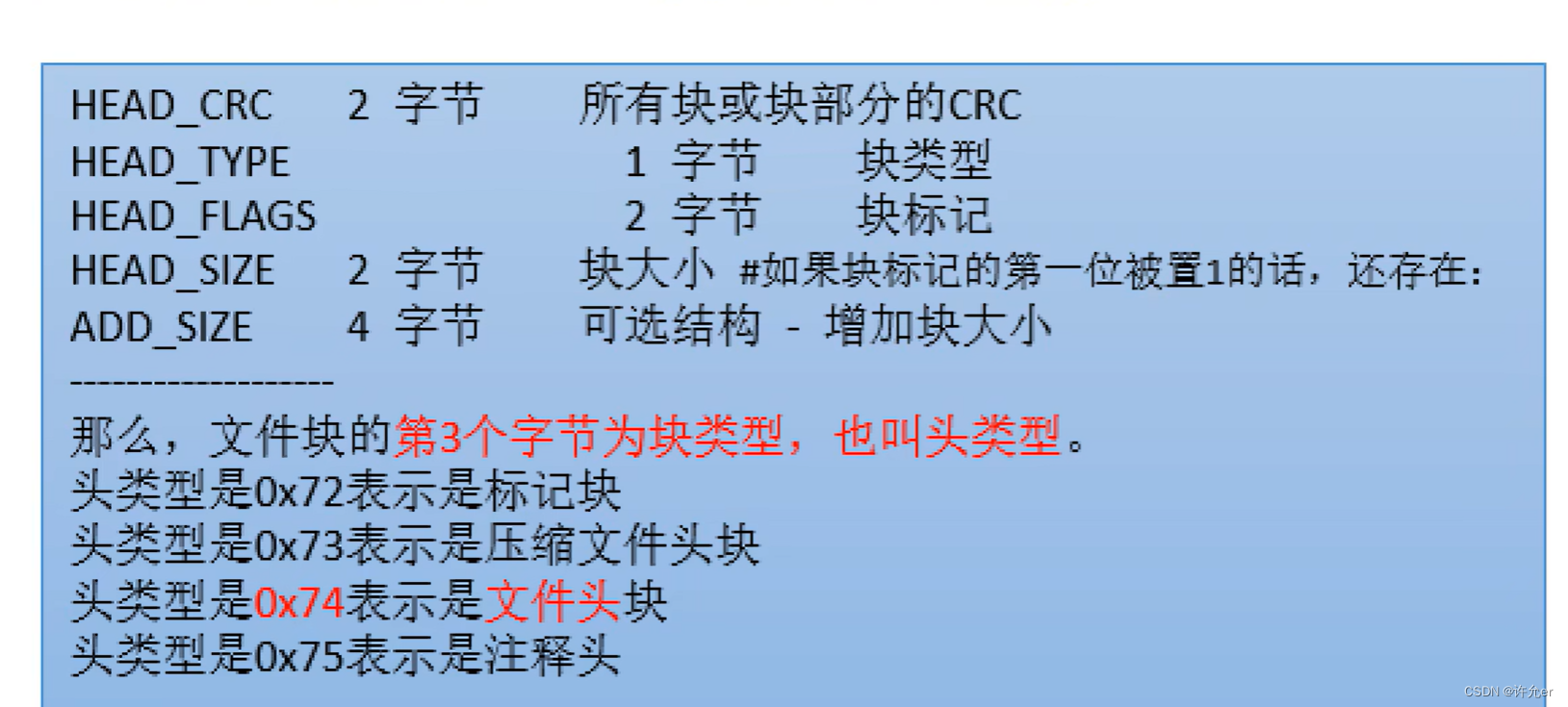

3.rar文件由于有文件头部校验,使用伪加密时打开文件会出现报错,使用010editor修改标志位后如报错消失无法正常解压缩,证明是伪加密。找到24个字节,该字节尾数为4表示加密,0表示无加密,将尾数改为0即可破解伪加密

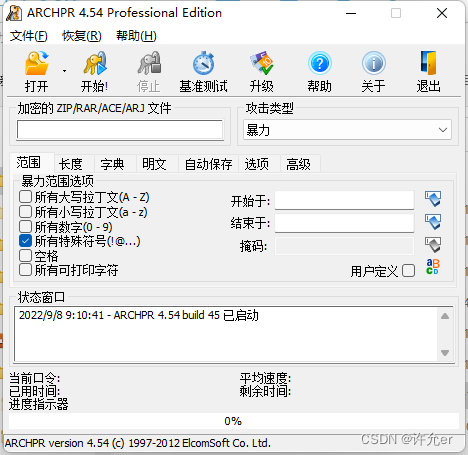

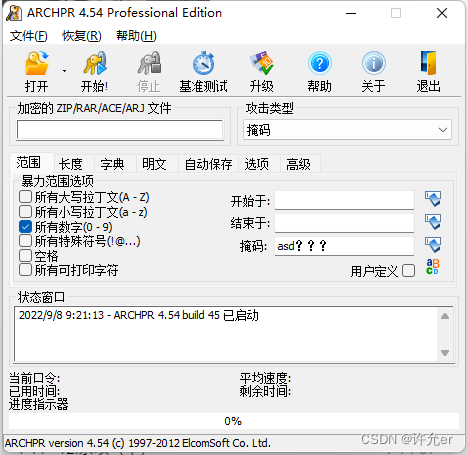

使用ARCHPR.exe工具来破解zip文件 1.攻击类型选择暴力破解,在范围位置根据提示选择暴力破解范围选项设置暴力破解包含的类型开始于和结束于选项具体范围,如果没有定义则全范围暴力破解。点击打开选择要暴力破解的文件,点击开始进行暴力破解。多使用1~9位的数字密码,以及系统自带的英文字典作为密码字典

攻击类型选择掩码可以进行复杂的暴力怕破解比如知道密码前3位是asd,后3位为数字,则在攻击类型中选择掩码,在掩码处输入asd??? ,暴力范围选项中选择所以的数字,打开要破解的点击。此时???部分会被数字代替

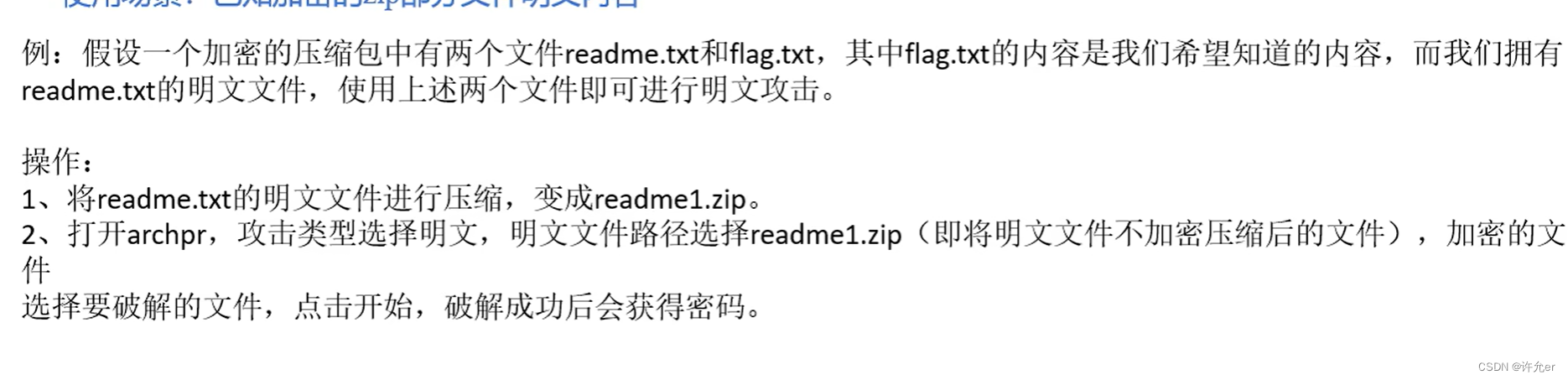

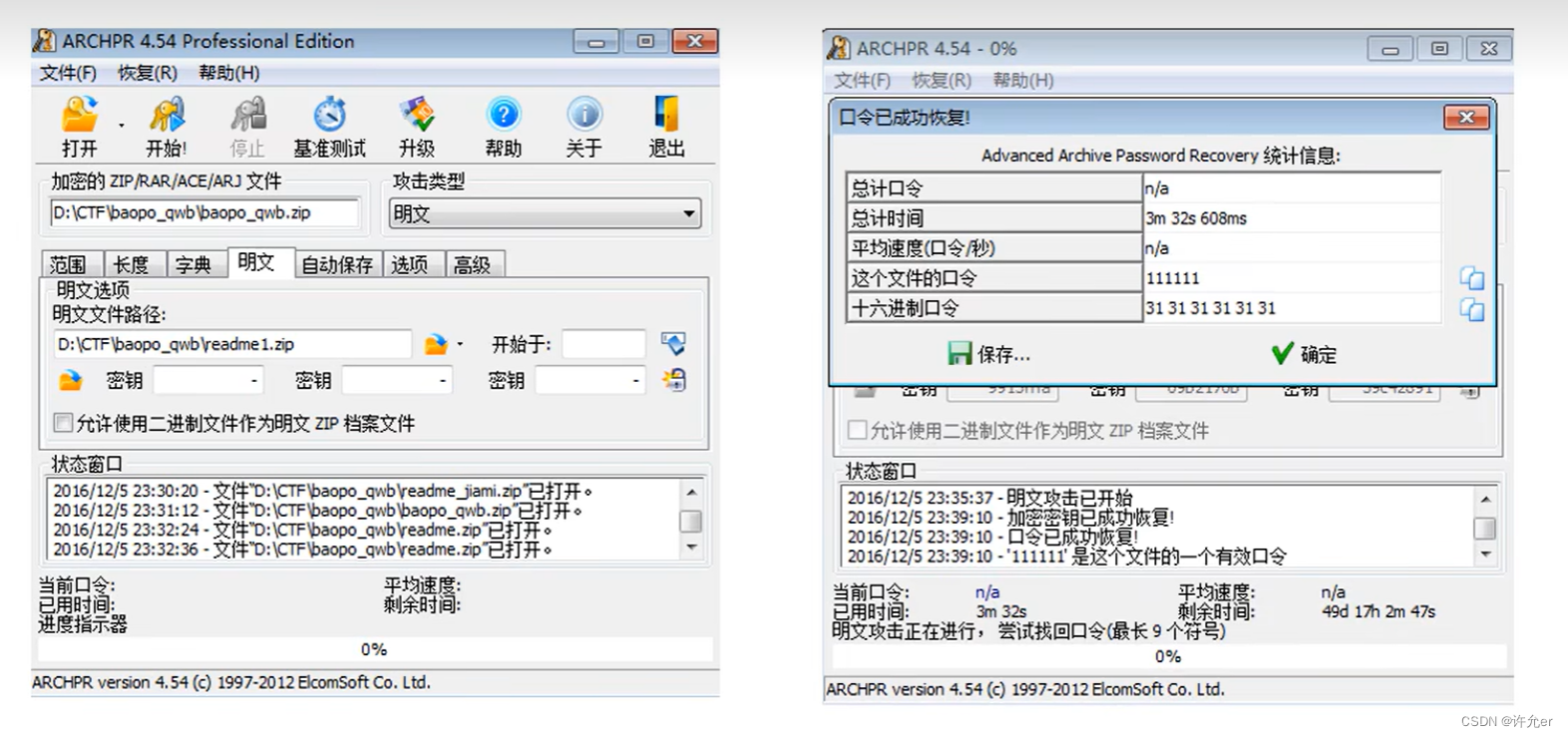

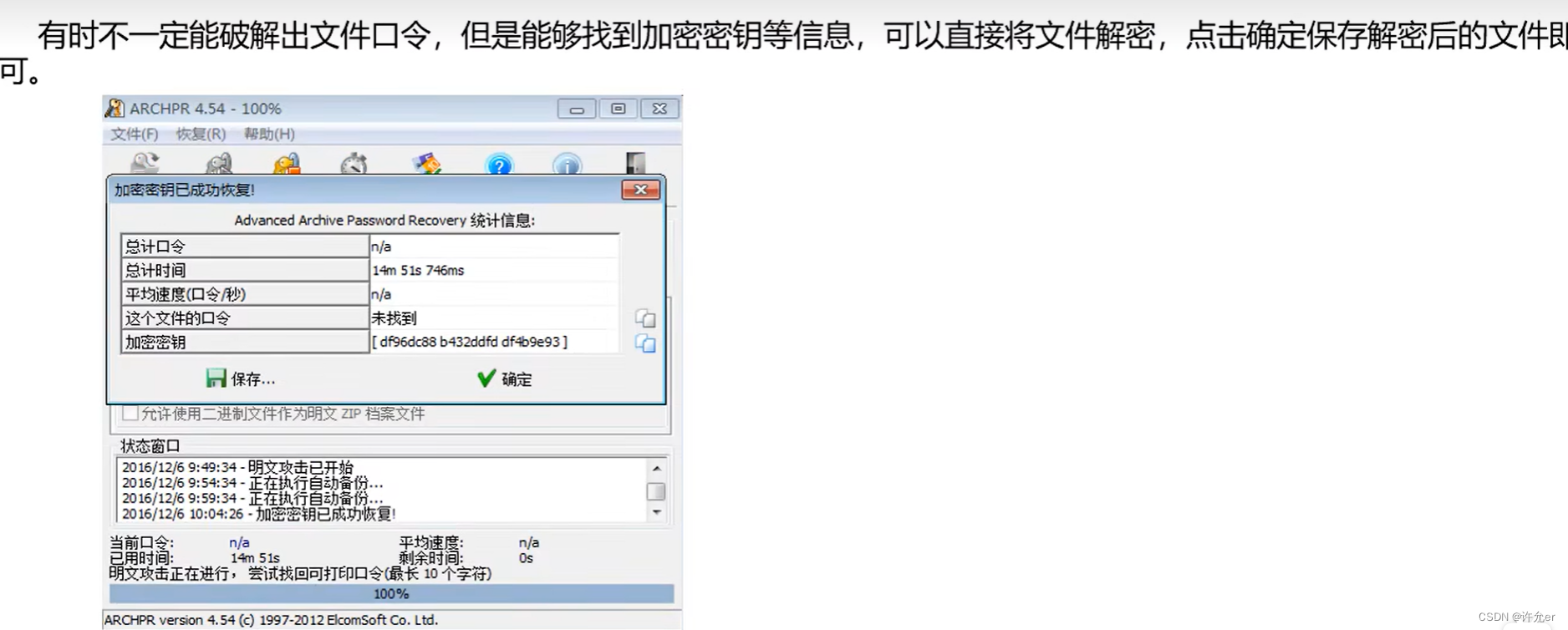

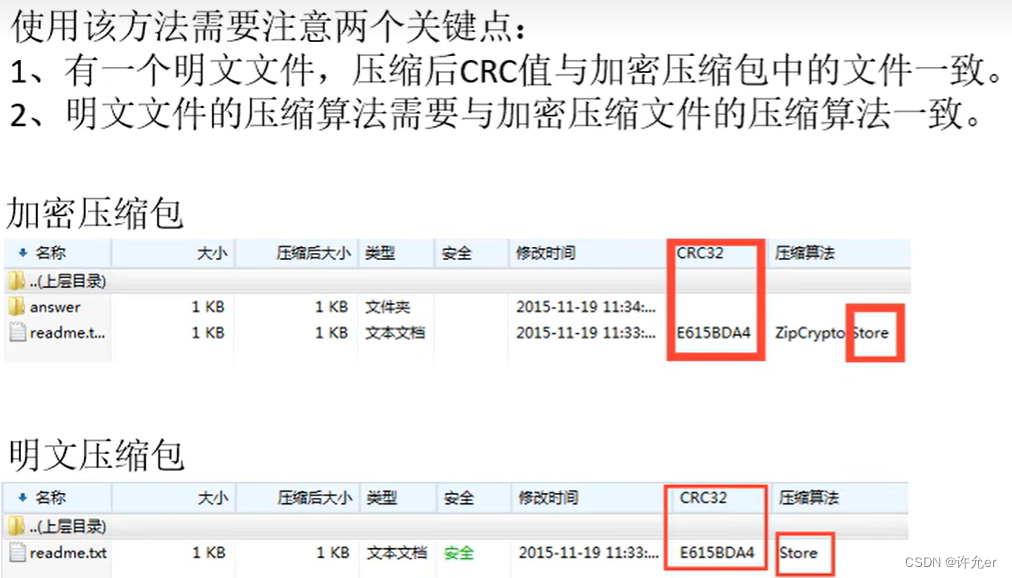

3.明文 明文攻击指知道加密的zip中i部分文件的明文内容,利用这些内容推断出密匙并解密zip文件的攻击方法,相比于暴力破解,这种方法在破解密码较为复杂的压缩包时效率更高

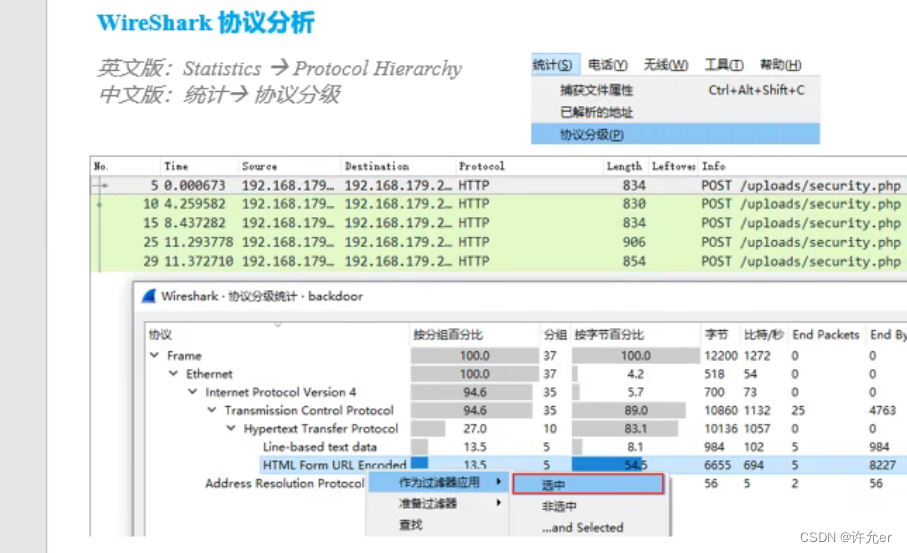

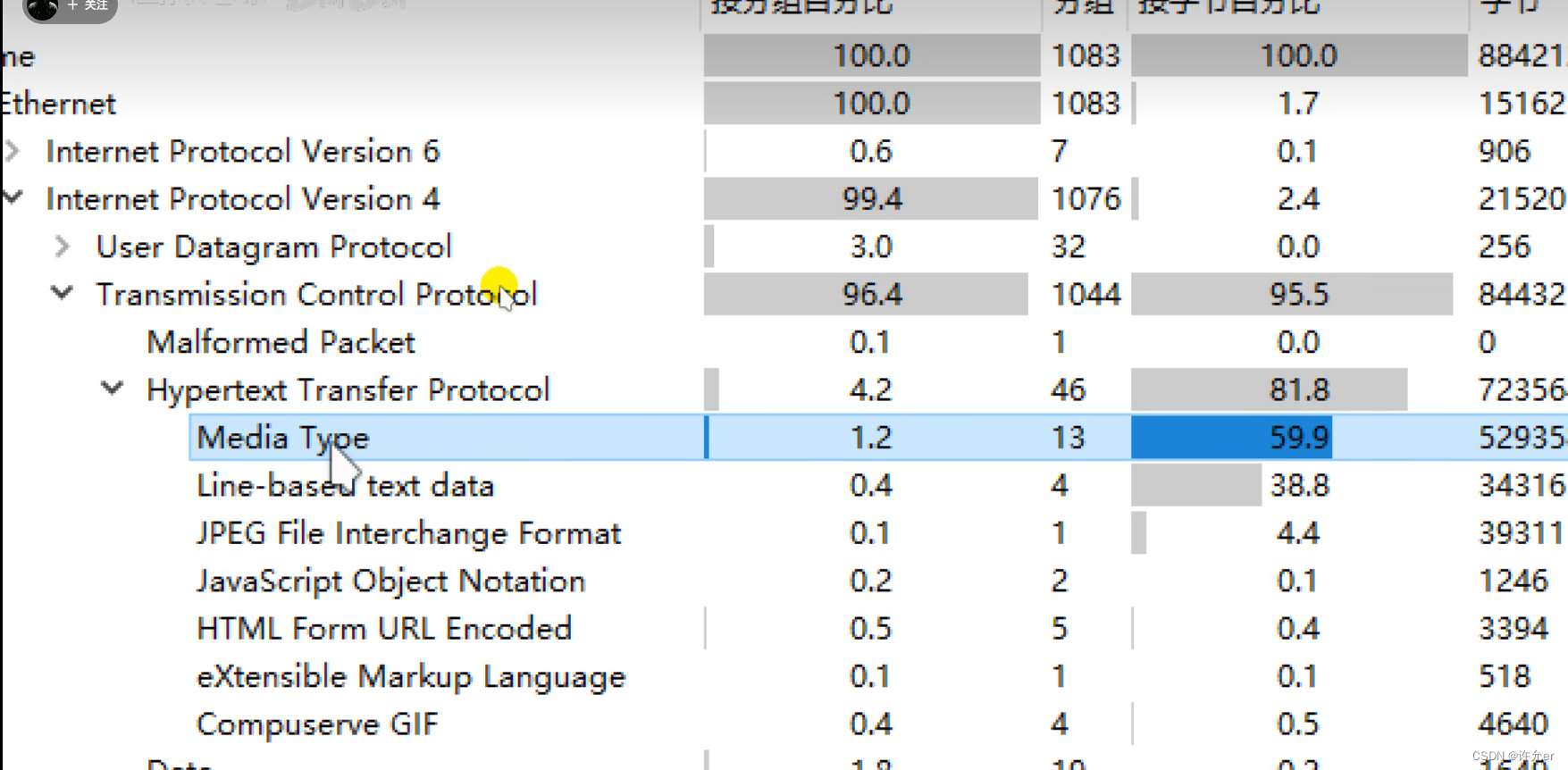

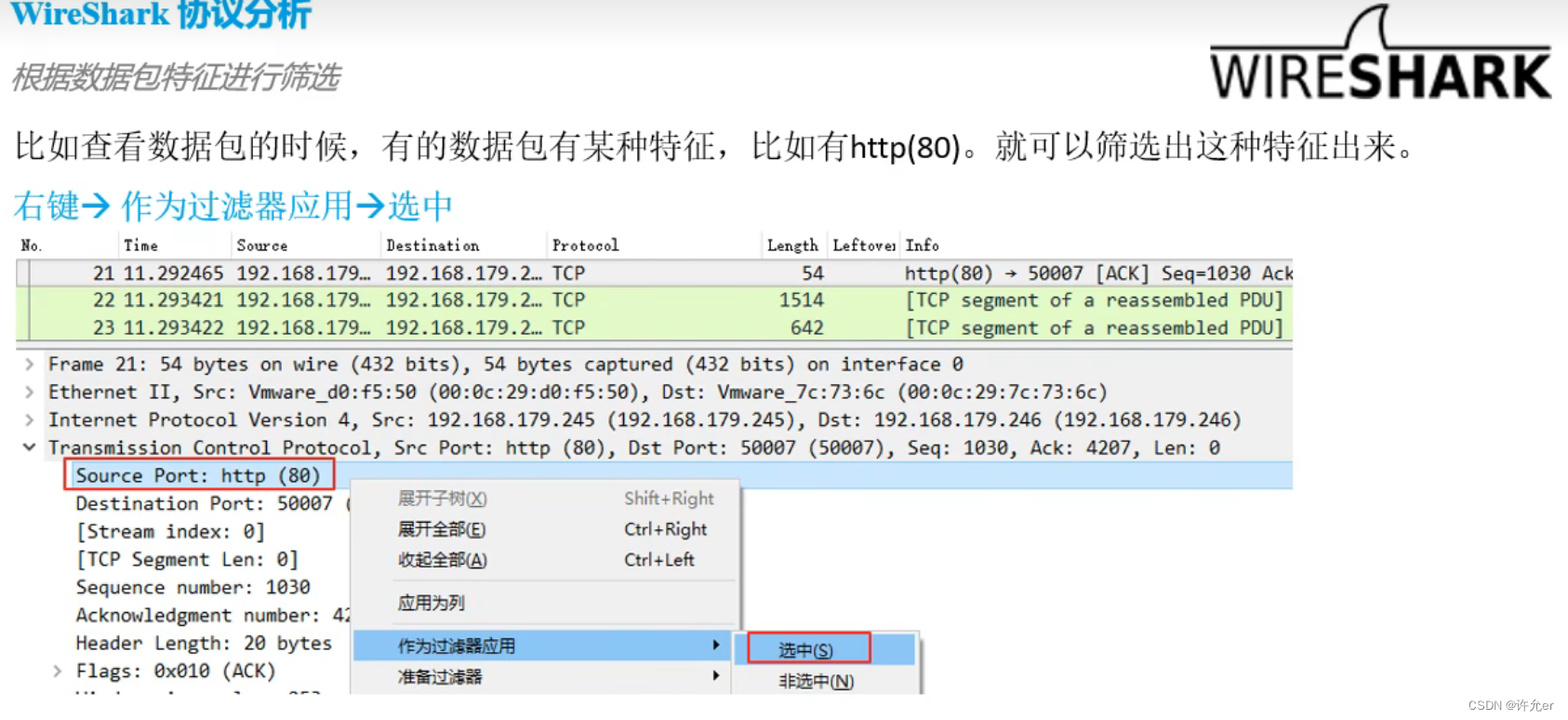

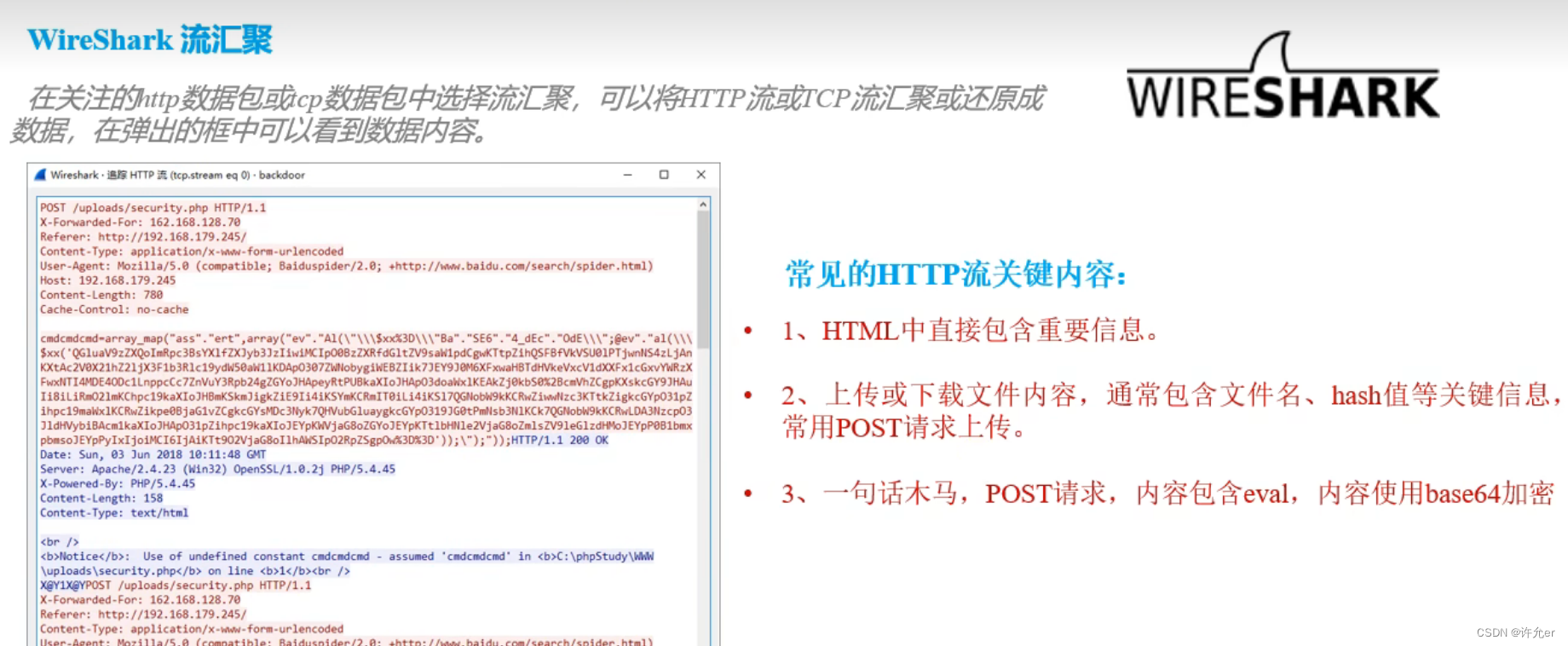

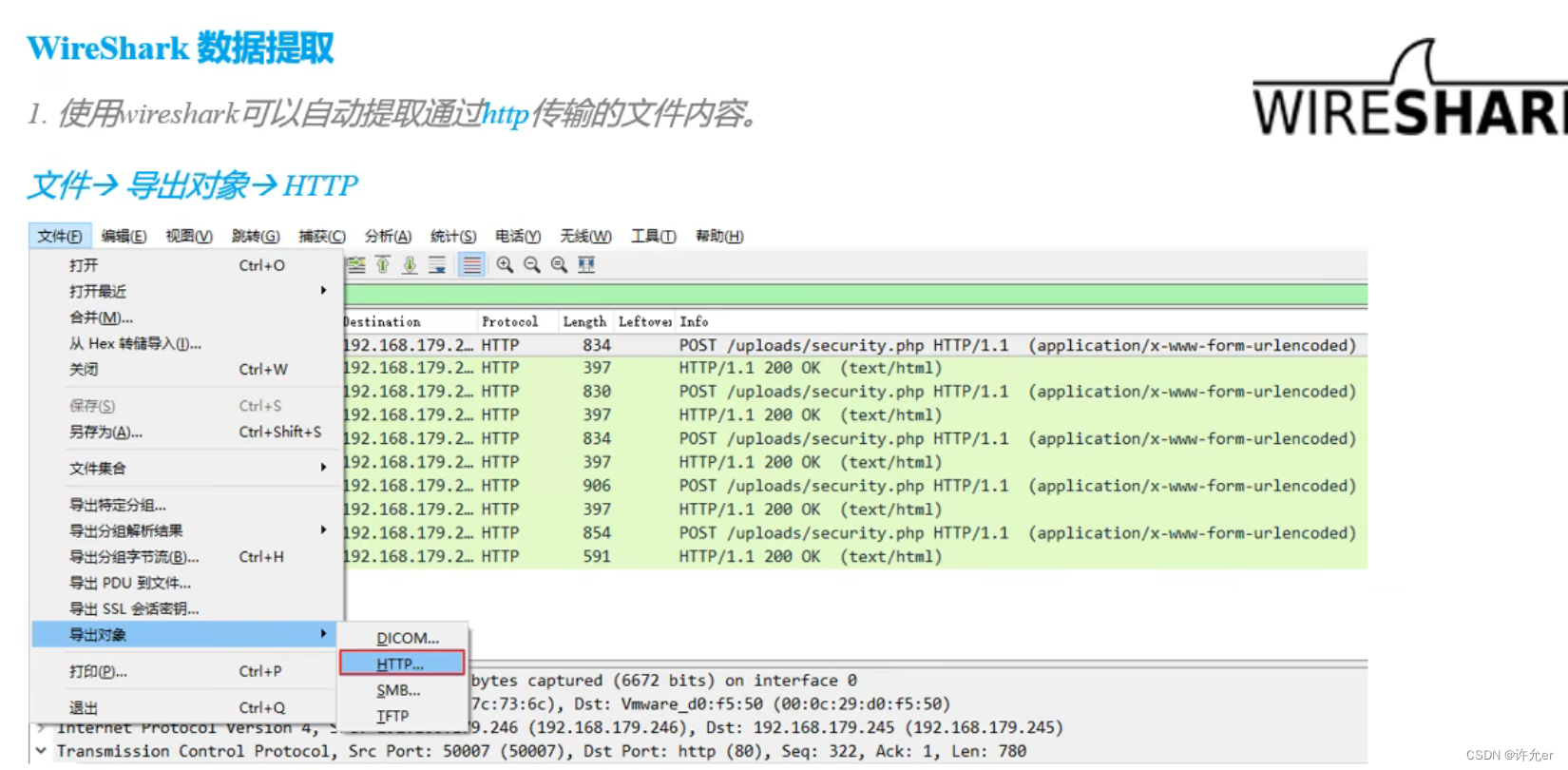

通常pcap文件会通过其他步骤得到或直接提供pcap的包,有时候也会需要选手们先进行修复或重构传输文件后,再进行分析 1.协议分级 2.端口统计 3.过滤语法 4.host,protocol,contains,特征值 5.特殊字符串 6.协议某字段 7.flag在服务器中 8.字符提取 9.文件提取 工具 wireshark 1.过滤IP,如源ip或者目标 X.X.X.Xip.src eq X.X.X.X or ip.dst eq x.x.x.x 或者 ip.addr eq x.x.x.x (eq是等于(=)) 2.过滤端口tcp.port eq 80 or udp.port eq 80 tcp.desport == 80 只显示tcp协议的目标端口为80 tcp.srcport == 80 只显tcp协议的原端口为80 tcp.port >= 1 and tcp.port = 7 指的是ip数据包(tcp下面的那块数据)不包括tcp本身 ip.len == 94 除了以太头固定长度14其他都算ip.len,即从ip本身到最后 frame.len == 119 整个数据包长度。从eth开始到最后 6.http模式过滤http.requesthod == "GET" http.requesthod == "POST" http.request.uri == "/img/logo-edu.gif" http contains “GET” http contains "HTTP/1." http.requesthod == “GET” && http http contains "flag" http contains "key" tcp contains "flag"

查找大字节的流量可能藏有文件

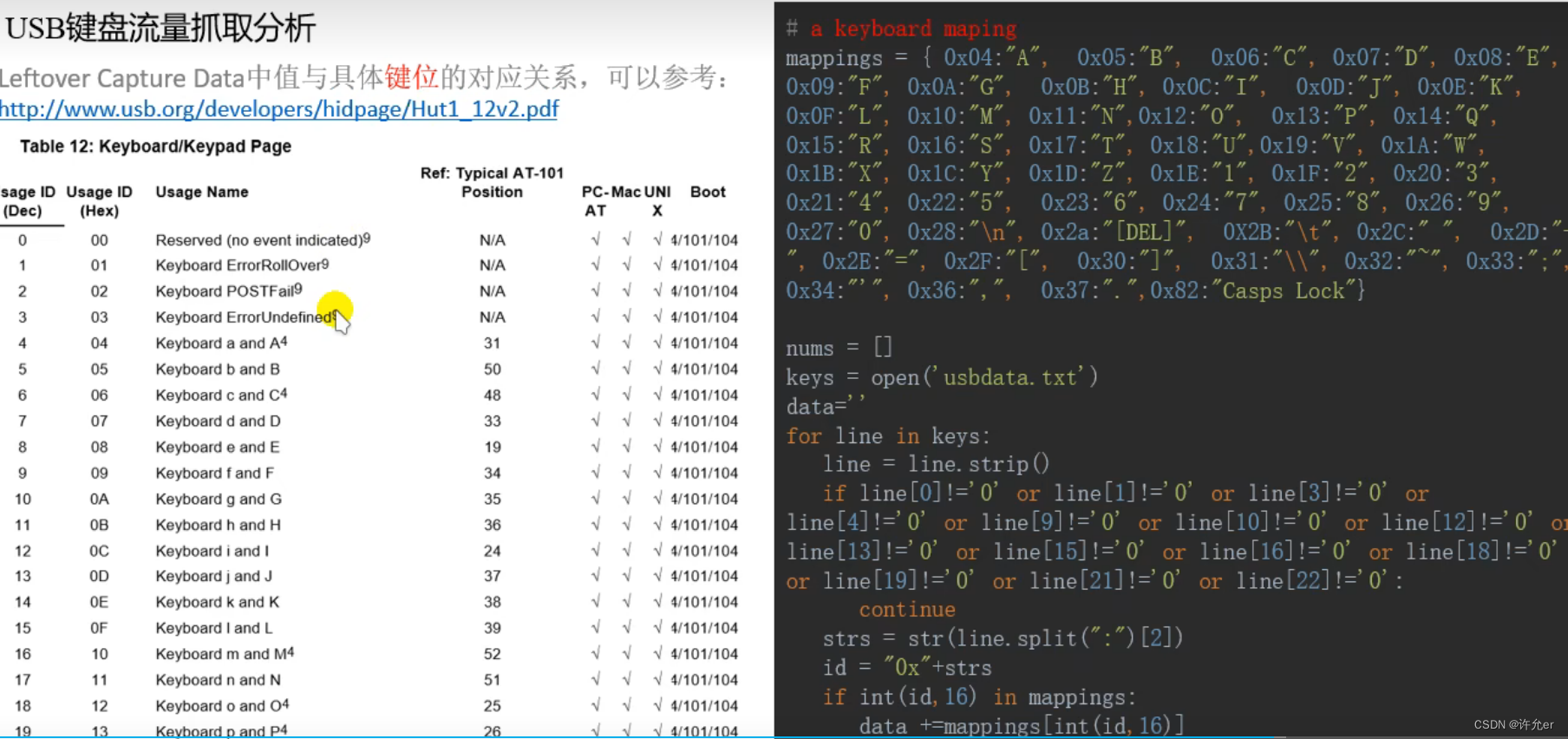

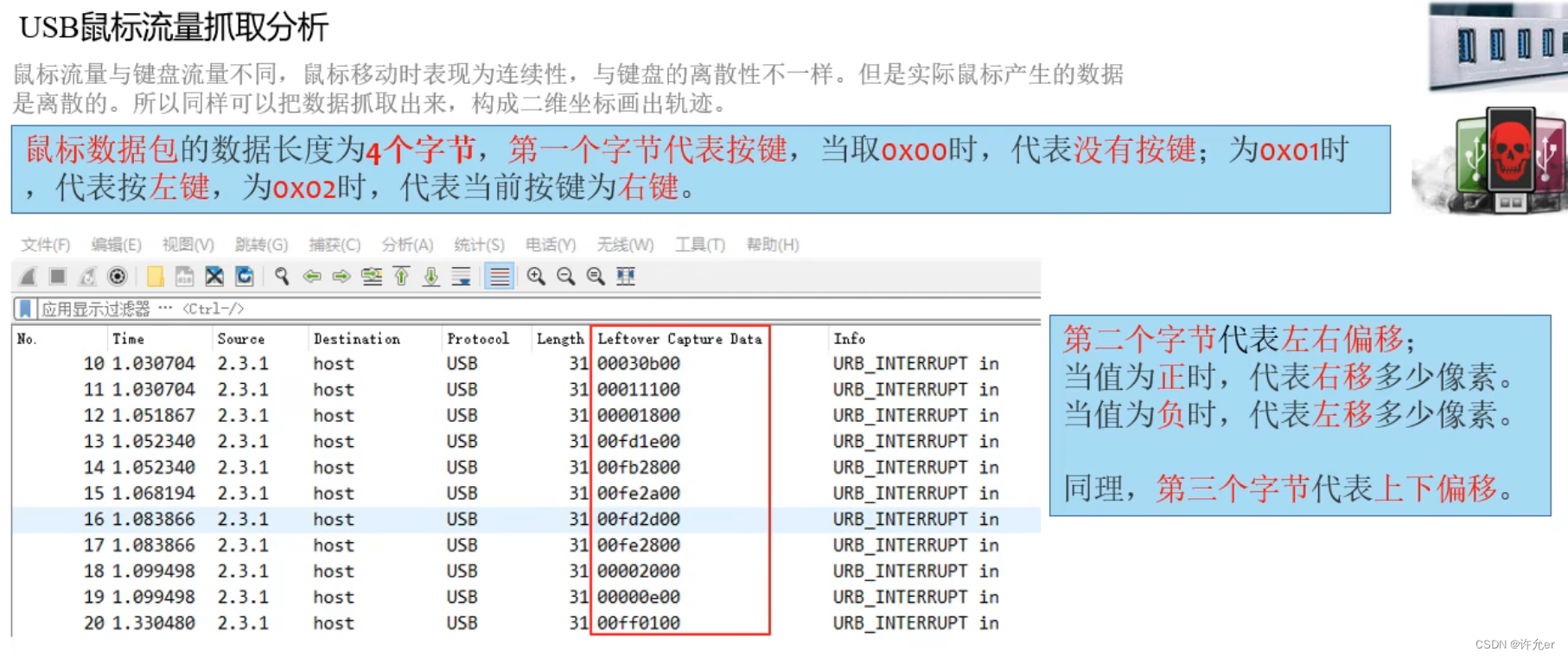

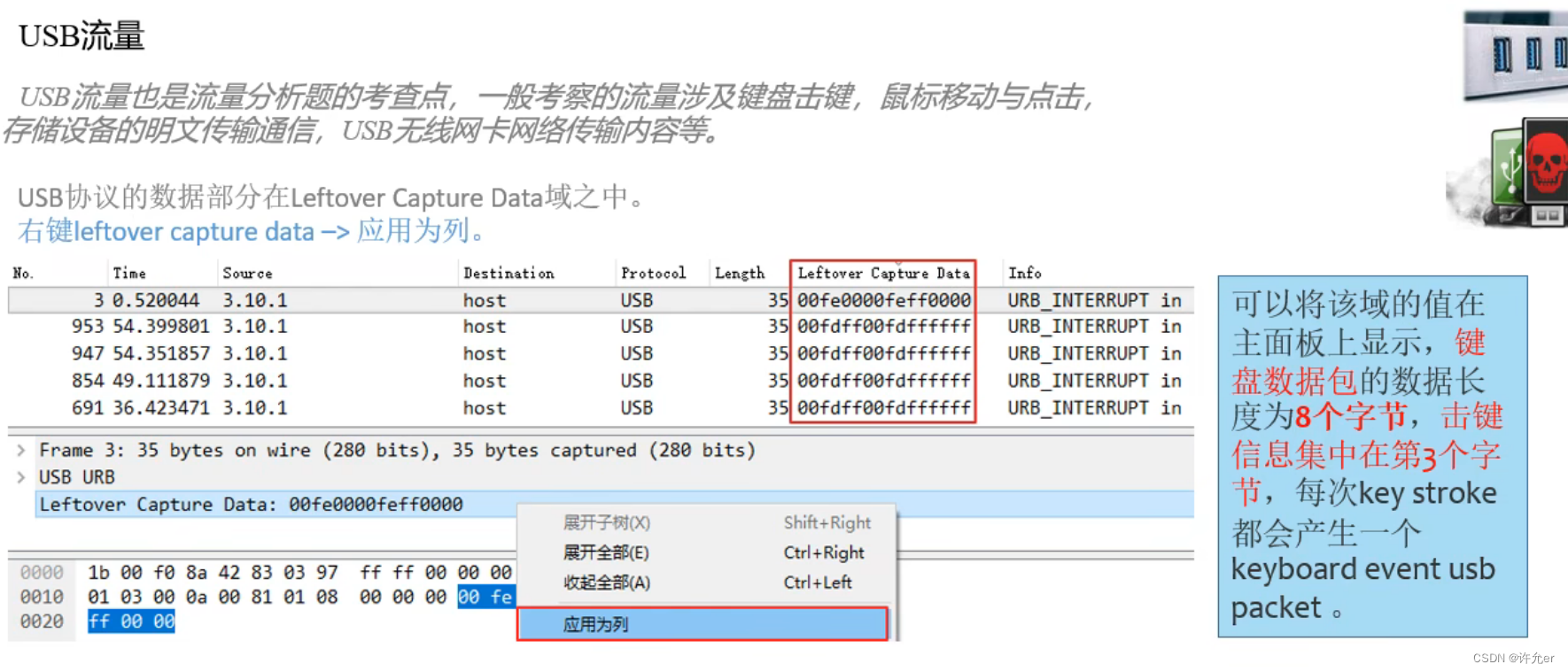

tshark -r usb.pacp -T fields -e usb.capdata > usbdata.txt tshark -r pacp文件 -T fields -e usb.capdata > 生成的文件

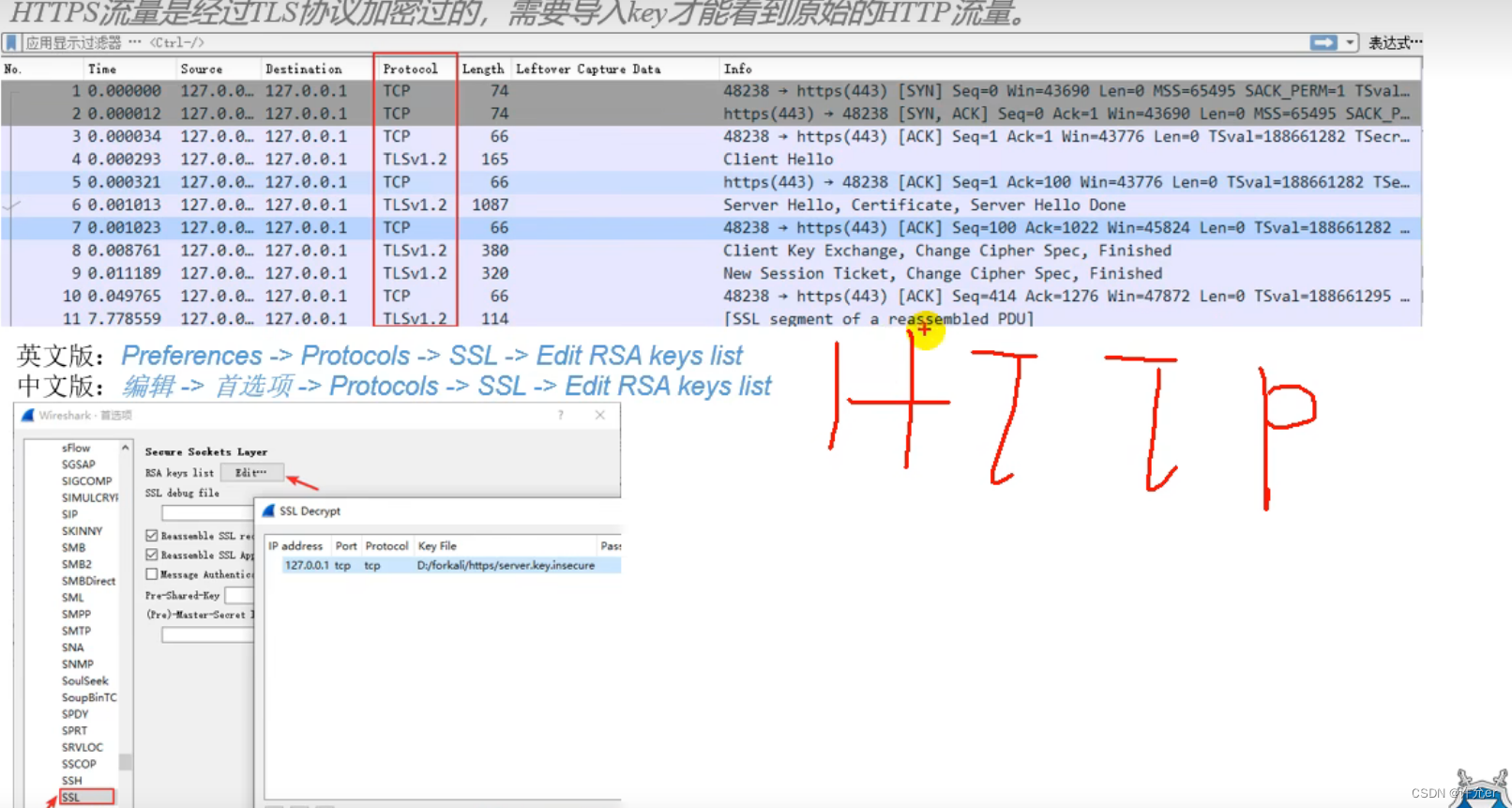

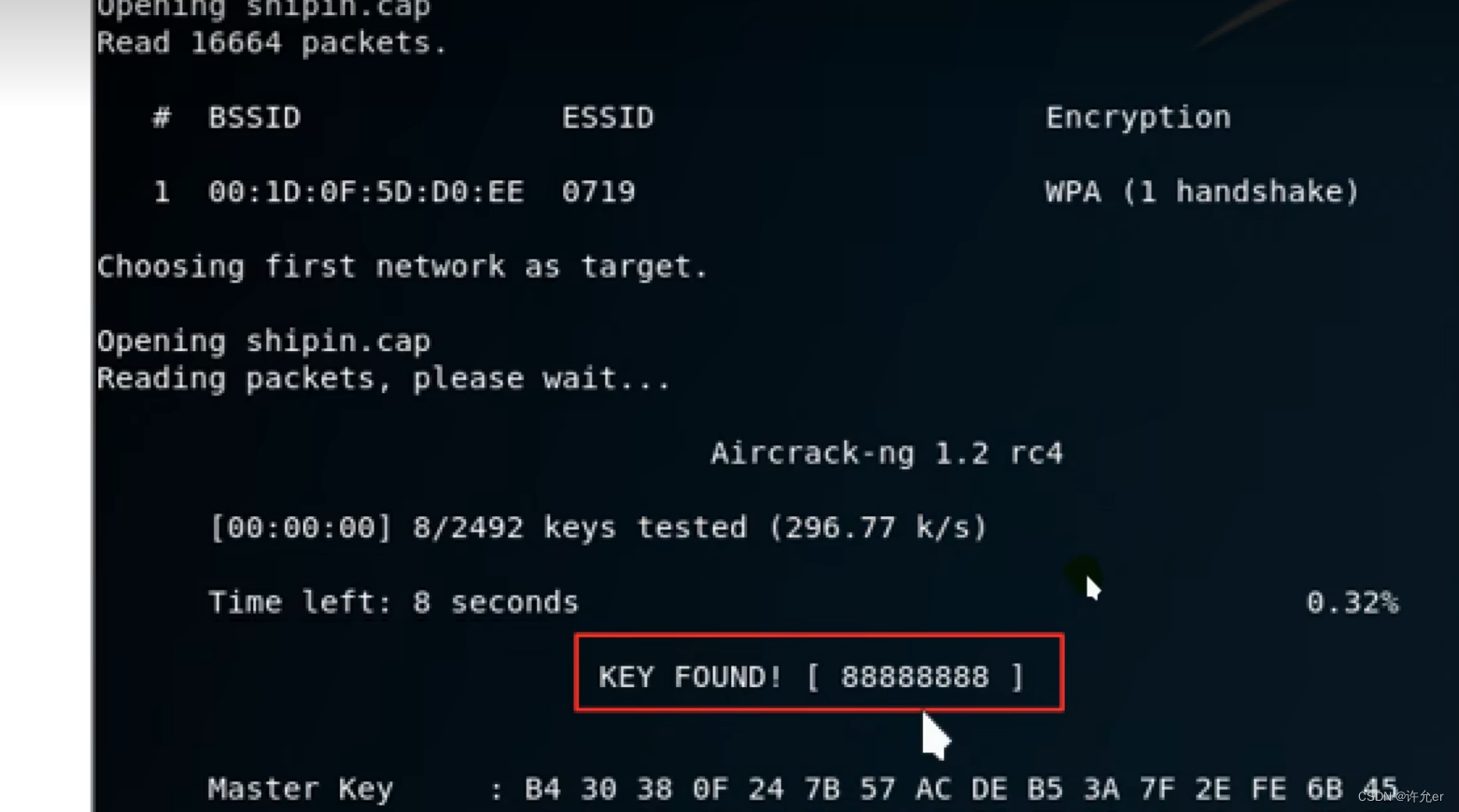

如果为https加密则要key 导入http 3.wifi密码破解 1.aircrack 1.aircrack-ng xxx.cap 检测cap包 得到encryption 即加密等级 /Bssid 得到mac地址 /Essid WiFi名字(隐藏名字可以防止被搜索到) 2.aircrack-ng xxx.cap -w pass.txt用aircrack-ng跑字典进行破解

|

【本文地址】