思科无线认证服务器,无线局域网控制器(WLC)上管理用户的RADIUS服务器身份验证配置示例... |

您所在的位置:网站首页 › radius认证服务器搭建认证上网 › 思科无线认证服务器,无线局域网控制器(WLC)上管理用户的RADIUS服务器身份验证配置示例... |

思科无线认证服务器,无线局域网控制器(WLC)上管理用户的RADIUS服务器身份验证配置示例...

|

本文档说明如何配置无线LAN控制器(WLC)和访问控制服务器(Cisco Secure ACS),以便AAA服务器对控制器上的管理用户进行身份验证。本文档还说明不同管理用户如何使用从Cisco Secure ACS RADIUS服务器返回的供应商特定属性(VSA)接收不同权限。 尝试进行此配置之前,请确保满足以下要求: 了解如何在WLC上配置基本参数 了解如何配置RADIUS服务器(如Cisco Secure ACS) 本文档中的信息基于以下软件和硬件版本: 运行版本7.0.216.0的Cisco 4400无线LAN控制器 运行软件版本4.1并用作此配置中RADIUS服务器的思科安全ACS。 本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。 有关文档规则的详细信息,请参阅 Cisco 技术提示规则。 在本节中,您将了解如何配置WLC和ACS以实现本文档中描述的目的。 本文档使用以下网络设置:

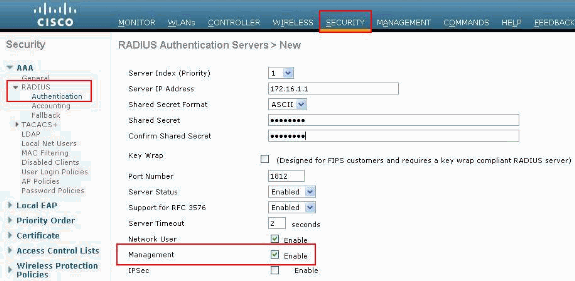

此配置示例使用以下参数: 思科安全ACS的IP地址–172.16.1.1/255.255.0.0 控制器的管理接口IP地址 — 172.16.1.30/255.255.0.0 在接入点(AP)和RADIUS服务器上使用的共享密钥 — asdf1234 以下是本示例在ACS上配置的两个用户的凭证: 用户名 — acsreadwrite 密码 — acsreadwrite 用户名 — acsreadonly 密码 — acsreadonly 您需要配置WLC和思科安全思科安全ACS,以便: 使用用户名和密码acsreadwrite登录WLC的任何用户都获得对WLC的完全管理访问权限。 以用户名和口令acsreadonly登录WLC的任何用户都获得对WLC的只读访问权限。 本文档使用以下配置: 完成以下步骤以配置WLC,使其能够与RADIUS服务器通信。 从 WLC GUI 中,单击 Security。从左侧的菜单中,单击RADIUS > Authentication。系统将显示“RADIUS身份验证服务器”页。要添加新的RADIUS服务器,请单击New。在RADIUS Authentication Servers> New页中,输入特定于RADIUS服务器的参数。下面是一个示例。

选中Management单选按钮以允许RADIUS服务器对登录WLC的用户进行身份验证。 注意:确保在此页上配置的共享密钥与在RADIUS服务器上配置的共享密钥匹配。只有这样,WLC才能与RADIUS服务器通信。 验证WLC是否配置为由Cisco Secure ACS管理。为此,请从WLC GUI中单击Security。生成的GUI窗口与本示例类似。

您可以看到RADIUS服务器172.16.1.1的Management复选框已启用。这说明允许ACS对WLC上的管理用户进行身份验证。 要配置ACS,请完成以下各节中的步骤: 要将WLC添加为Cisco Secure ACS中的AAA客户端,请完成以下步骤。 从 ACS GUI 中,单击 Network Configuration。 在 AAA Clients 下,单击 Add Entry。 在添加AAA客户端窗口中,输入WLC主机名、WLC的IP地址和共享密钥。 在本例中,以下是设置: AAA客户端主机名为WLC-4400 172.16.1.30/16是AAA客户端IP地址,在本例中为WLC。 共享密钥为“asdf1234”。

此共享密钥必须与您在WLC上配置的共享密钥相同。 从Authenticate Using下拉菜单中,选择RADIUS(Cisco Airespace)。 单击Submit + Restart以保存配置。 为了通过RADIUS服务器对用户进行身份验证,为了进行控制器登录和管理,您必须将用户添加到RADIUS数据库,并根据用户权限将IETF RADIUS属性Service-Type设置为适当的值。 要为用户设置读写权限,请将“服务类型属性”设置为“管理”。 要为用户设置只读权限,请将“服务类型属性”设置为“NAS — 提示符”。 第一个示例显示具有对WLC的完全访问权限的用户的配置。当此用户尝试登录控制器时,RADIUS服务器会进行身份验证并为此用户提供完全管理访问权限。 在本示例中,用户名和密码为acsreadwrite。 在思科安全ACS上完成以下步骤。 从 ACS GUI 中,单击 User Setup。 键入要添加到ACS的用户名,如本示例窗口所示。

单击Add/Edit以转到“User Edit”页。 在“用户编辑”(User Edit)页面中,提供此用户的实名、说明和密码详细信息。 向下滚动到IETF RADIUS属性设置并选中Service-Type属性。 由于在本示例中,用户acsreadwrite需要获得完全访问权限,因此请为Service-Type下拉菜单选择Administrative,然后单击Submit。 这可确保此特定用户对WLC具有读写访问权限。

有时,此服务类型属性在用户设置下不可见。在这种情况下,请完成这些步骤使其可见。 从ACS GUI中,选择Interface Configuration > RADIUS(IETF)以在User Configuration窗口中启用IETF属性。 这会将您转到RADIUS(IETF)设置页面。 从RADIUS(IETF)Settings页面,您可以启用需要在用户或组设置下可见的IETF属性。对于此配置,请选中“用户”列的“服务类型”并单击提交。此窗口显示一个示例。

注意:此示例按用户指定身份验证。您还可以根据特定用户所属的组执行身份验证。在这种情况下,请启用Group复选框,以便在Group设置下显示此属性。 注意:此外,如果身份验证基于组,则需要将用户分配到特定组,并配置组设置IETF属性以向该组的用户提供访问权限。有关如何配置和管理组的详细信息,请参阅组管理。 此示例显示对WLC具有只读访问权限的用户的配置。当此用户尝试登录控制器时,RADIUS服务器会进行身份验证并为此用户提供只读访问。 在本例中,用户名和密码为acsreadonly。 在 Cisco Secure ACS 上完成以下步骤: 从 ACS GUI 中,单击 User Setup。 键入要添加到ACS的用户名,然后单击Add/Edit以转到User Edit页面。

提供此用户的实名、说明和密码。此窗口显示一个示例。

向下滚动到IETF RADIUS属性设置并选中Service-Type属性。 由于在本示例中,用户acsreadonly需要具有只读访问权限,因此从“服务类型”下拉菜单中选择NAS提示,然后单击“提交”。 这可确保此特定用户对WLC具有只读访问权限。

您还可以在WLC上本地配置管理用户。这可以从控制器GUI的“管理”(Management)>“本地管理用户”(Local Management Users)下执行。

假设WLC配置了本地和RADIUS服务器中的管理用户,并启用了Management复选框。在这种情况下,默认情况下,当用户尝试登录WLC时,WLC的行为方式如下: WLC首先查看为验证用户而定义的本地管理用户。如果用户存在于其本地列表中,则允许对此用户进行身份验证。如果此用户不在本地显示,则会查看RADIUS服务器。 如果同一用户同时在本地和RADIUS服务器中存在,但具有不同的访问权限,则WLC将使用本地指定的权限对用户进行身份验证。换句话说,与RADIUS服务器相比,WLC上的本地配置始终优先。 可以在WLC上更改管理用户的身份验证顺序。为此,请从WLC的“安全”页面中,单击“优先级顺序”>“管理用户”。在此页中,可以指定身份验证顺序。下面是一个示例。

注:如果选择LOCAL作为第二优先级,则只有当定义为第一优先级(RADIUS/TACACS)的方法不可达时,才会使用此方法对用户进行身份验证。 要验证您的配置是否正常工作,请通过CLI或GUI(HTTP/HTTPS)模式访问WLC。当出现登录提示时,键入在Cisco Secure ACS上配置的用户名和密码。 如果配置正确,则成功通过WLC的身份验证。 您还可以确保已通过身份验证的用户是否具有ACS指定的访问限制。为此,请通过HTTP/HTTPS访问WLC GUI(确保WLC配置为允许HTTP/HTTPS)。 在ACS中设置读写访问权限的用户在WLC中具有多个可配置权限。例如,读写用户有权在WLC的WLANs页面下创建新WLAN。此窗口显示一个示例。

当具有只读权限的用户尝试更改控制器上的配置时,用户会看到此消息。

这些访问限制也可以通过WLC的CLI进行验证。下面是一个输出示例。 (Cisco Controller) >? debug Manages system debug options. help Help linktest Perform a link test to a specified MAC address. logout Exit this session. Any unsaved changes are lost. show Display switch options and settings. (Cisco Controller) >config Incorrect usage. Use the '?' or key to list commands. 如本示例输出所示,是?在控制器CLI中,显示当前用户可用的命令列表。另请注意,此示例输出中config命令不可用。这说明只读用户无权在WLC上执行任何配置。但是,读写用户确实有权在控制器(GUI和CLI模式)上执行配置。 注意:即使通过RADIUS服务器对WLC用户进行身份验证后,在您逐页浏览时,HTTP[S]服务器仍然每次对客户端进行完全身份验证。在每个页面上不提示您进行身份验证的唯一原因是您的浏览器缓存并重放您的凭证。 当控制器通过ACS对管理用户进行身份验证时,身份验证成功完成(access-accept),并且您在控制器上未看到任何授权错误时,会出现某些情况。但是,系统再次提示用户进行身份验证。 在这种情况下,您无法仅使用debug aaa events enable命令解释错误以及用户无法登录WLC的原因。相反,控制器显示另一个身份验证提示。 出现这种情况的一个可能原因是,ACS未配置为传输特定用户或组的Service-Type属性,即使ACS上正确配置了用户名和密码。 debug aaa events enable 命令的输出不表示用户没有所需的属性(例如,Service-Type属性),即使从AAA服务器发回access-accept。此示例debug aaa events enable命令输出显示一个示例。 (Cisco Controller) >debug aaa events enable Mon Aug 13 20:14:33 2011: AuthenticationRequest: 0xa449a8c Mon Aug 13 20:14:33 2011: Callback.....................................0x8250c40 Mon Aug 13 20:14:33 2011: protocolType.................................0x00020001 Mon Aug 13 20:14:33 2011: proxyState......................1A:00:00:00:00:00-00:00 Mon Aug 13 20:14:33 2011: Packet contains 5 AVPs (not shown) Mon Aug 13 20:14:33 2011: 1a:00:00:00:00:00 Successful transmission of Authentication Packet (id 8) to 172.16.1.1:1812, proxy state 1a:00:00:00:00:00-00:00 Mon Aug 13 20:14:33 2011: ****Enter processIncomingMessages: response code=2 Mon Aug 13 20:14:33 2011: ****Enter processRadiusResponse: response code=2 Mon Aug 13 20:14:33 2011: 1a:00:00:00:00:00 Access-Accept received from RADIUS server 172.16.1.1 for mobile 1a:00:00:00:00:00 receiveId = 0 Mon Aug 13 20:14:33 2011: AuthorizationResponse: 0x9802520 Mon Aug 13 20:14:33 2011: structureSize................................28 Mon Aug 13 20:14:33 2011: resultCode...................................0 Mon Aug 13 20:14:33 2011: protocolUsed.................................0x00000001 Mon Aug 13 20:14:33 2011: proxyState.......................1A:00:00:00:00:00-00:00 Mon Aug 13 20:14:33 2011: Packet contains 0 AVPs: 在第一个示例debug aaa events enable命令输出中,您看到Access-Accept已成功从RADIUS服务器接收,但Service-Type属性未传递到WLC。这是因为特定用户未在ACS上配置此属性。 Cisco Secure ACS需要配置为在用户身份验证后返回Service-Type属性。必须根据用户权限将Service-Type属性值设置为Administrative或NAS-Prompt。 第二个示例再次显示debug aaa events enable命令输出。但是,这次在ACS上将Service-Type属性设置为Administrative。 (Cisco Controller)>debug aaa events enable Mon Aug 13 20:17:02 2011: AuthenticationRequest: 0xa449f1c Mon Aug 13 20:17:02 2011: Callback.....................................0x8250c40 Mon Aug 13 20:17:02 2011: protocolType.................................0x00020001 Mon Aug 13 20:17:02 2011: proxyState.......................1D:00:00:00:00:00-00:00 Mon Aug 13 20:17:02 2011: Packet contains 5 AVPs (not shown) Mon Aug 13 20:17:02 2011: 1d:00:00:00:00:00 Successful transmission of Authentication Packet (id 11) to 172.16.1.1:1812, proxy state 1d:00:00:00:00:00-00:00 Mon Aug 13 20:17:02 2011: ****Enter processIncomingMessages: response code=2 Mon Aug 13 20:17:02 2011: ****Enter processRadiusResponse: response code=2 Mon Aug 13 20:17:02 2011: 1d:00:00:00:00:00 Access-Accept received from RADIUS server 172.16.1.1 for mobile 1d:00:00:00:00:00 receiveId = 0 Mon Aug 13 20:17:02 2011: AuthorizationResponse: 0x9802520 Mon Aug 13 20:17:02 2011: structureSize................................100 Mon Aug 13 20:17:02 2011: resultCode...................................0 Mon Aug 13 20:17:02 2011: protocolUsed.................................0x00000001 Mon Aug 13 20:17:02 2011: proxyState.......................1D:00:00:00:00:00-00:00 Mon Aug 13 20:17:02 2011: Packet contains 2 AVPs: Mon Aug 13 20:17:02 2011: AVP[01] Service-Type...........0x00000006 (6) (4 bytes) Mon Aug 13 20:17:02 2011: AVP[02] Class......... CISCOACS:000d1b9f/ac100128/acsserver (36 bytes) 在本示例输出中,您可以看到Service-Type属性已传递到WLC。 |

【本文地址】

今日新闻 |

推荐新闻 |