PPP的认证【eNSP实现】 |

您所在的位置:网站首页 › ppp协议原理及应用 › PPP的认证【eNSP实现】 |

PPP的认证【eNSP实现】

|

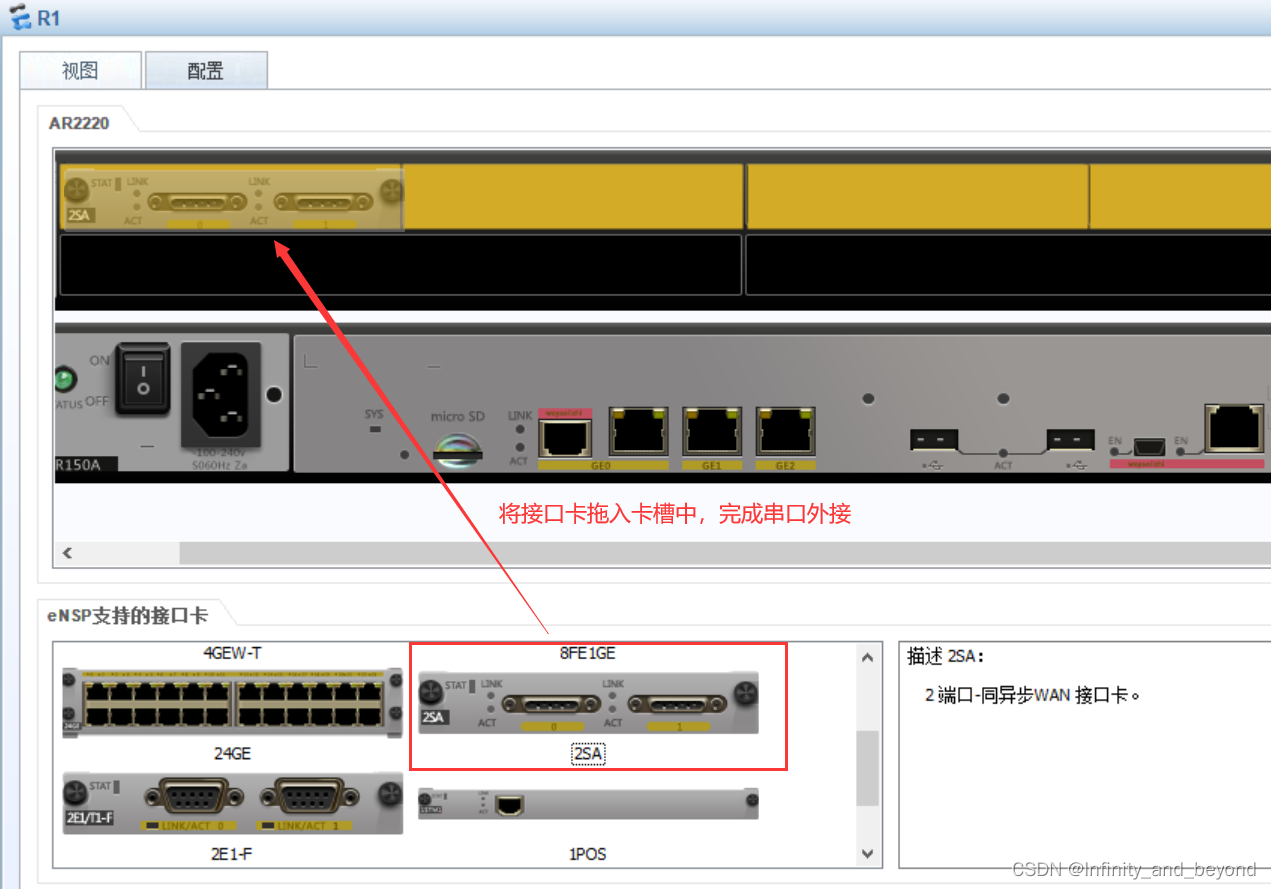

PPP协议之所以能成为广域网中应用较为广泛的协议,原因之一就是它能提供验证协议CHAP【Challenge Handshake Authentication Protocol,挑战式握手验证协议】、PAP【Password Authentication Protocol,密码验证协议】,更好地保证了网络安全性。 PAP为两次握手验证,口令为明文,验证过程仅在链路初始建立阶段进行。当链路建立阶段结束后,用户名和密码将由被验证方重复地在链路上发送给验证方,直到验证通过或者中止连接。PAP不是一种安全的验证协议,因为口令是以明文方式在链路上发送的,并且用户名和口令还会被验证方不停地在链路上反复发送,导致很容易被截获。 CHAP是三次握手验证协议,只在网络上传输用户名,而并不传输用户密码,因此安全性要比PAP高。CHAP协议是在链路建立开始就完成的,在链路建立完成后的任何时间都可以进行再次验证。 当链路建立阶段完成后,验证方发送一个"challenge"报文给被验证方;被验证方经过一次Hash算法后,给验证方返回一个值;验证方把自己经过Hash算法生成的值和被验证方返回的值进行比较。如果两者匹配,那么验证通过,否则验证不通过,连接被终止。 实验目的 掌握配置PPP PAP认证的方法掌握配置PPP CHAP认证的方法理解PPP PAP认证与CHAP认证的区别 实验拓扑路由器应当选用AR2220,否则有些语句不能运行;同时由于初始AR2220没有串口,因此我们还需要外接串口

按照图示进行基本配置,路由器接口若为特别说明,则主机号与其编号一致 R1: sys [Huawei]undo info-center en [Huawei]sysname R1 [R1]int g0/0/0 [R1-GigabitEthernet0/0/0]ip address 10.0.1.254 24 [R1-GigabitEthernet0/0/0]int s0/0/0 [R1-Serial4/0/0]ip address 10.0.13.1 24 R2: sys [Huawei]undo info-center en [Huawei]sysname R2 [R2]int g0/0/1 [R2-GigabitEthernet0/0/1]ip address 10.0.2.254 24 [R2-GigabitEthernet0/0/1]int g0/0/0 [R2-GigabitEthernet0/0/0]ip address 10.0.23.2 24 R3: sys [Huawei]undo info-center en [Huawei]sysname R3 [R3]int s0/0/0 [R3-Serial0/0/0]ip address 10.0.13.3 24 [R3-Serial4/0/0]int g0/0/0 [R3-GigabitEthernet0/0/0]ip address 10.0.23.3 24搭建OSPF网络 R1: [R1]ospf [R1-ospf-1]area 0 [R1-ospf-1-area-0.0.0.0]network 10.0.1.0 0.0.0.255 [R1-ospf-1-area-0.0.0.0]network 10.0.13.0 0.0.0.255 R2: [R2]ospf [R2-ospf-1]area 0 [R2-ospf-1-area-0.0.0.0]network 10.0.2.0 0.0.0.255 [R2-ospf-1-area-0.0.0.0]network 10.0.23.0 0.0.0.255 R3: [R3]ospf [R3-ospf-1]area 0 [R3-ospf-1-area-0.0.0.0]network 10.0.13.0 0.0.0.255 [R3-ospf-1-area-0.0.0.0]network 10.0.23.0 0.0.0.255在R1和R3上部署PPP的PAP认证。 在华为路由器上,广域网串行接口默认链路层协议即为PPP,因此可以直接配置PPP认证。使用ppp authentication-mode命令设置本端的PPP协议对对端设备的认证方式为PAP。 R1: [R1]int s4/0/0 //配置本端被对端以PAP方式验证时本地发送的PAP用户名和密码 [R1-Serial4/0/0]ppp pap local-user R1@huaweiyun password cipher Huawei R3: [R3]int s4/0/0 //设置本端的PPP协议对对端设备的认证方式为PAP,认证采用域名为huawei [R3-Serial4/0/0]ppp authentication-mode pap domain huawei //AAA是认证(Authentication)、授权(Authorization)和计费(Accounting)的简称 //aaa认证可以设置很多内容,由于此处不是重点,因此我们直接使用默认配置即可 [R3]aaa //设定对端认证方所使用的用户名为R1@huaweiyun,密码为Huawei [R3-aaa]local-user R1@huaweiyun password cipher Huawei [R3-aaa]local-user R1@huaweiyun service-type ppp配置完成后,关闭R1与R3相连接口一段时间后再打开,使R1与R3间的链路重新协商,并检查链路状态和连通性。

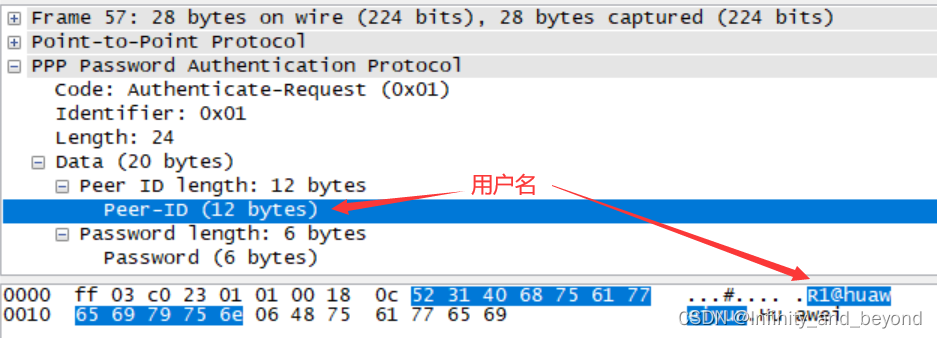

我们对串口链路进行抓包观察,观察报文中的用户名与密码 注意,在抓包前必须关闭重启接口,因为PPP链路只有协商阶段才会在报文中携带用户名与密码

由此我们验证了使用PAP认证时,口令将以明文方式在链路上传送,并且由于完成PPP链路建立后,被认证方会不停地在链路上反复发送用户名和口令,直到身份认证过程结束,所以不能防止攻击。 为了进一步提高安全性,我们重新部署PPP的认证方式为CHAP,口令用MD5算法加密后在链路上发送。 //首先将原先的配置取消,域名保持不变 R1: [R1]int s4/0/0 [R1-Serial4/0/0]undo ppp pap local-user R3: [R3]int s4/0/0 [R3-Serial4/0/0]undo ppp authentication-mode接着在认证设备R3的s4/0/0接口下配置PPP的认证方式为CHAP,配置存储在本地,对端认证方式所使用的的用户名为R1,密码为huawei。 R1: [R1]int s4/0/0 [R1-Serial4/0/0]PPP chap password cipher huawei R3: [R3]int s4/0/0 //配置PPP认证方式为CHAP [R3-Serial4/0/0]ppp authentication-mode chap [R3-Serial4/0/0]q [R3]aaa //配置存储在本地,对端认证方所使用的用户名为R1,密码为huawei,其余认证方案和域的配置保持不变 [R3-aaa]local-user R1 password cipher huawei [R3-aaa]local-user R1 service-type ppp此时再次抓包查看【同样需要重启接口协商】

本实验取自华为公司《HCNA网络技术实验指南》,此书对于新手学习计算机网络协议以及熟悉eNSP操作十分友好,强烈推荐!!! |

【本文地址】