关于信息安全技术(二)学习收获 |

您所在的位置:网站首页 › owaspzap获取密码 › 关于信息安全技术(二)学习收获 |

关于信息安全技术(二)学习收获

|

6 测试身份验证和会画管理

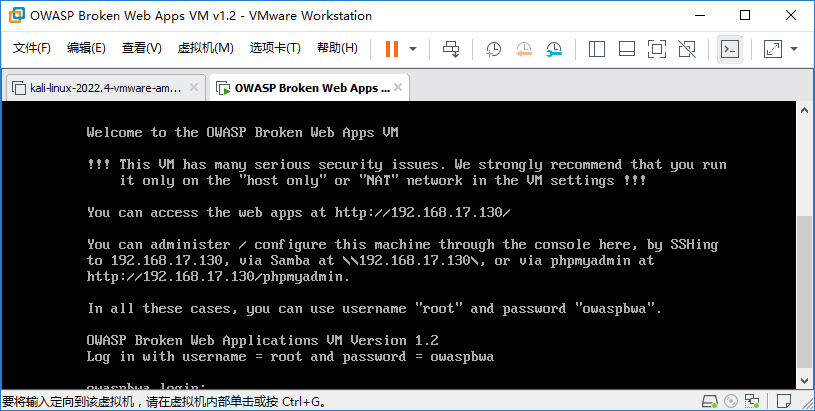

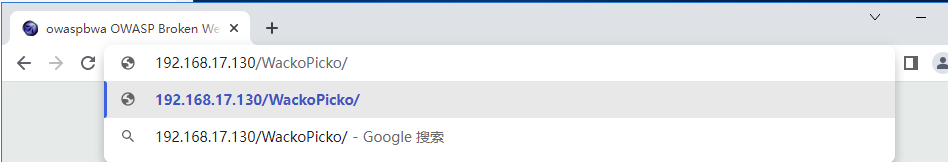

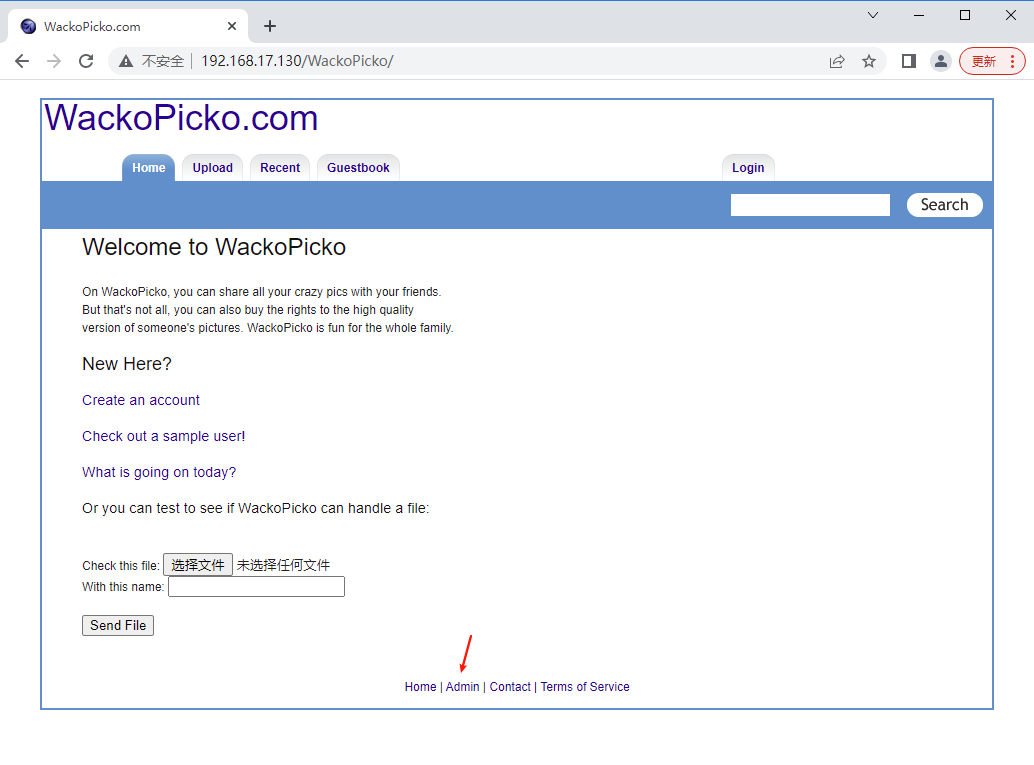

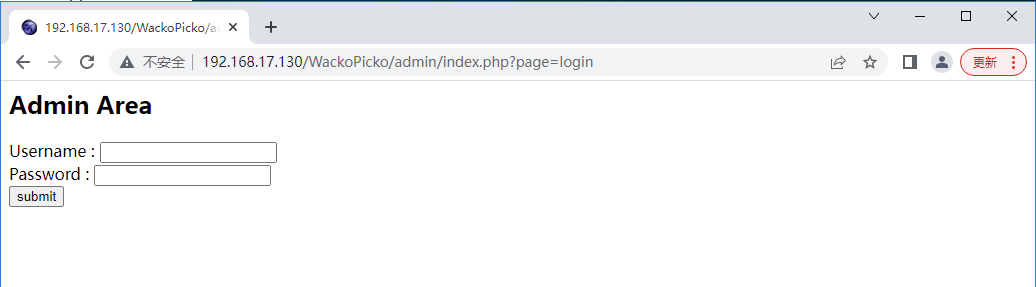

目录 6 测试身份验证和会画管理 概述 6.5 使用Burp Suite对登录页面进行字典攻击 1. 开启OWASP BWA靶场 2. 在物理机中开启Burp Suite 3. 打开Burp Suite自带的Chromium浏览器并登录靶场中的WackoPicko靶机 4. 点击http://192.168.17.130/WackoPicko/页面下方中间的Admin就可以浏览到http://192.168.17.130/WackoPicko/admin/index.php?page=login 5. 将看到一个登录表单。 尝试测试用户名和密码。 6. 现在,在Proxy的历史记录里查找刚刚通过登录尝试发出的POST请求,并将其发送给Intruder。 7. 在Intruder/Positions中单击【Clear§】按钮,清除预先选择的插入位置。 8. 现在,通过突出显示参数的值并单击【Add§】按钮,将位置置于两个POST参数(adminname和password)的值上。 9. 由于密码列表针对所有用户,因此选择Cluster bomb作为攻击类型: 10.下一步是在Intruder中选择输入测试值。 转到Payloads选项卡。 在Payload sets中的payload set的参数选择1,payload type选择simple list 11.在Payload settings[Simple list]中,Add对话框处添加以下名称,输入一个点一次Add。 12. 用户名手动输入完毕了,下一步,从Payload Set框中选择列表2。 此列表将是密码列表,将使用2017年最常用的25个密码进行此练习 : 13. 点击“Start attack”开始攻击 总结 概述当应用程序管理的信息不被公开时,需要一种机制来验证是否允许用户查看某些数据,这称为身份验证。 当今web应用程序中最常见的身份验证方法是用户名(或标识符)和密码。 HTTP是无状态的协议,这意味着它的每个请求都是独一无二的,因此应用程序还需要一种方法来区分来自不同用户的请求,并允许它们执行可能需要由同一用户执行的一系列请求和同时连接的多个用户执行的任务。这称为会话管理。 尽管Token令牌(包含在每个请求的授权头中发送的用户标识信息的值)在某些类型的应用程序中日益流行,例如后端web服务,cookie中的会话标识符是现代web应用程序中最常用的会话管理方法。 在本章中,将介绍检测web应用程序身份验证和会话管理中一些最常见漏洞的过程,以及攻击者如何滥用这些漏洞以获得对受限制信息的访问。 6.5 使用Burp Suite对登录页面进行字典攻击一旦获得了目标应用程序的有效用户名列表,就可以尝试爆破攻击,爆破攻击过程中会尝试密码所有可能的字符组合,直到找到有效的密码。 考虑到大量的字符组合以及客户端和服务器之间的响应时间,因此暴力攻击在Web应用程序中是不可行的。 一个更现实的解决方案是字典攻击,它采用一个简化的高可能性密码列表,并使用有效的用户名进行尝试。 在本文中,将使用BurpSuite Intruder尝试对登录页面进行字典攻击。 将使用WackoPicko admin section login来进行此次攻击实验: 1. 开启OWASP BWA靶场如图所示,我靶机IP为192.168.17.130

这个实验可以使用kali linux中的Burp Suite Community版本来做,也可以使用windows 10(物理机)系统下的Burp Suite Professional来做。 3. 打开Burp Suite自带的Chromium浏览器并登录靶场中的WackoPicko靶机 4. 点击http://192.168.17.130/WackoPicko/页面下方中间的Admin就可以浏览到http://192.168.17.130/WackoPicko/admin/index.php?page=login

点击Admin后跳转到下面这个页面

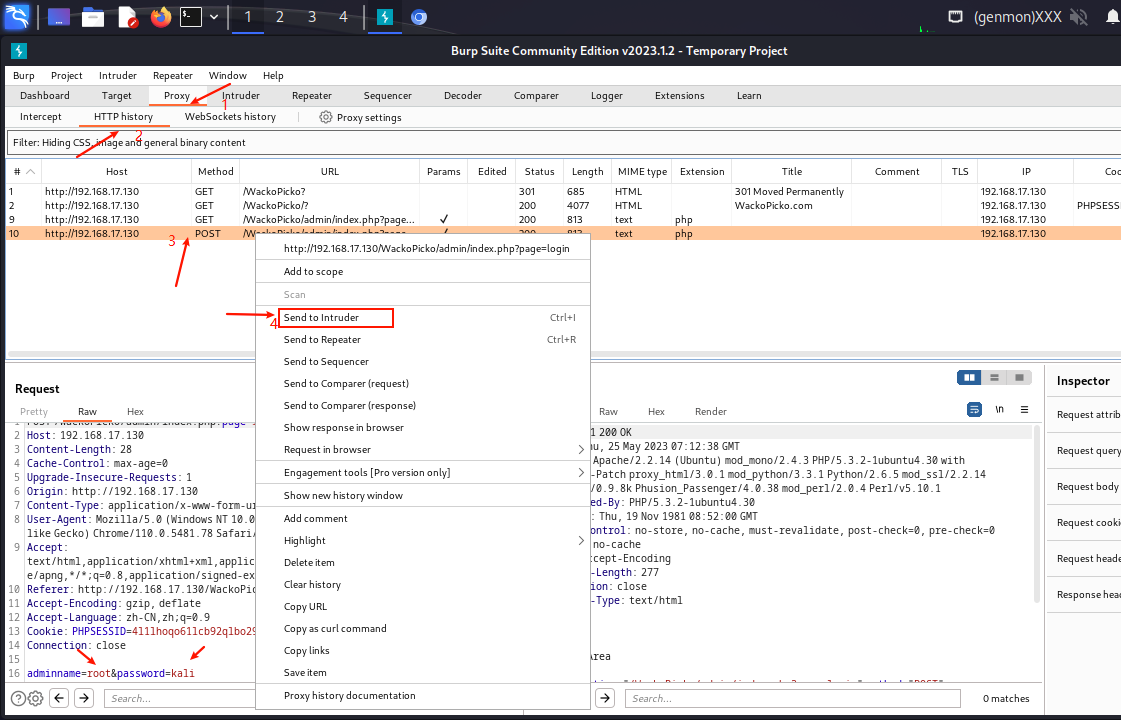

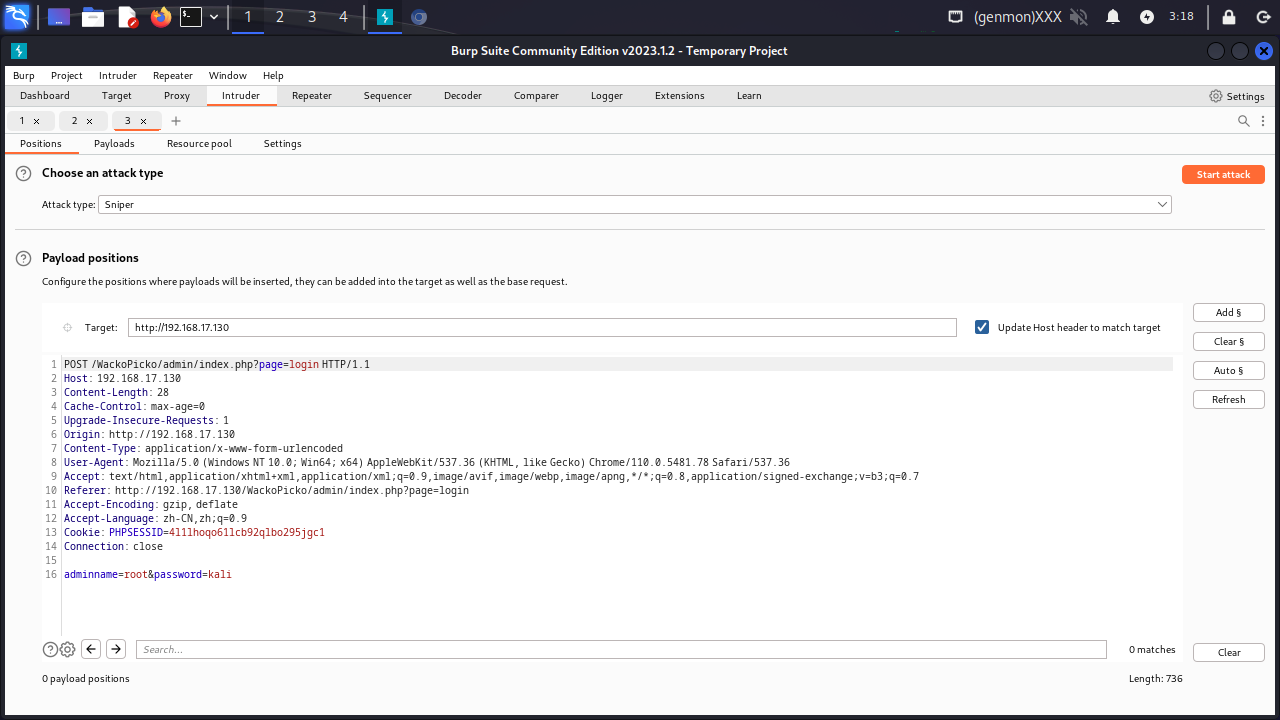

我尝试的用户名是root,密码是kali 然后 在kali里打开burpsuite插件

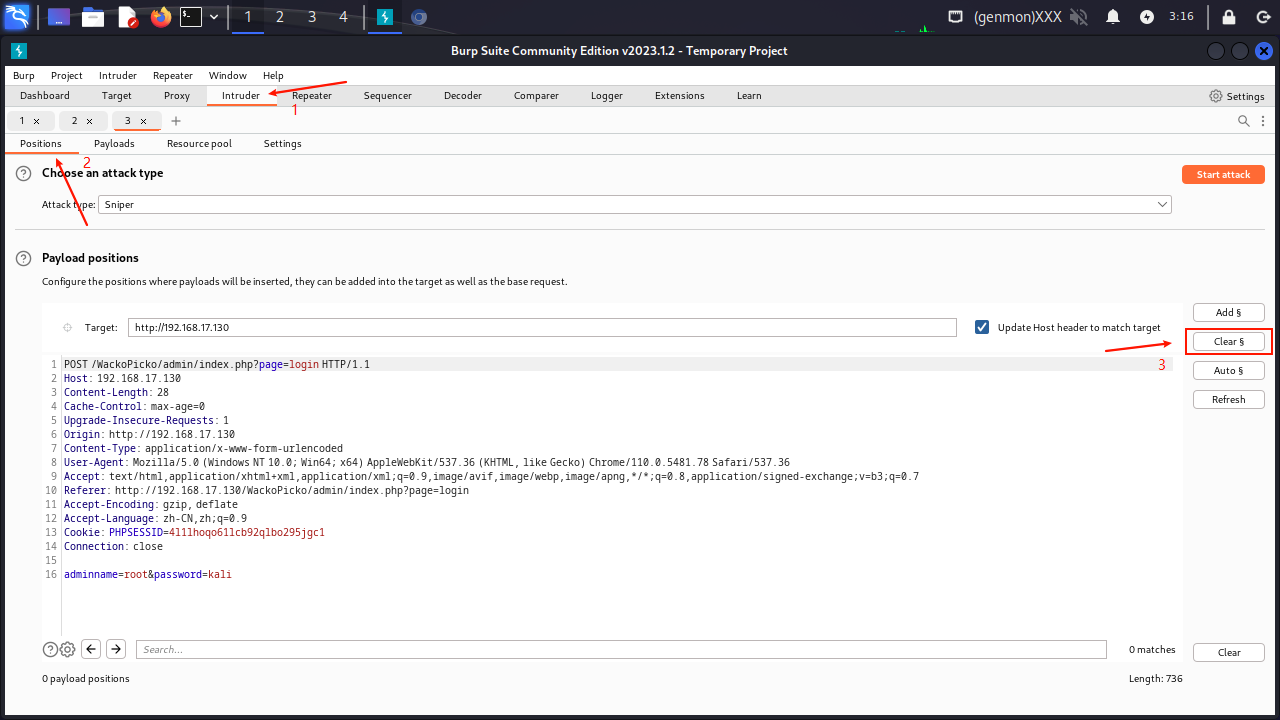

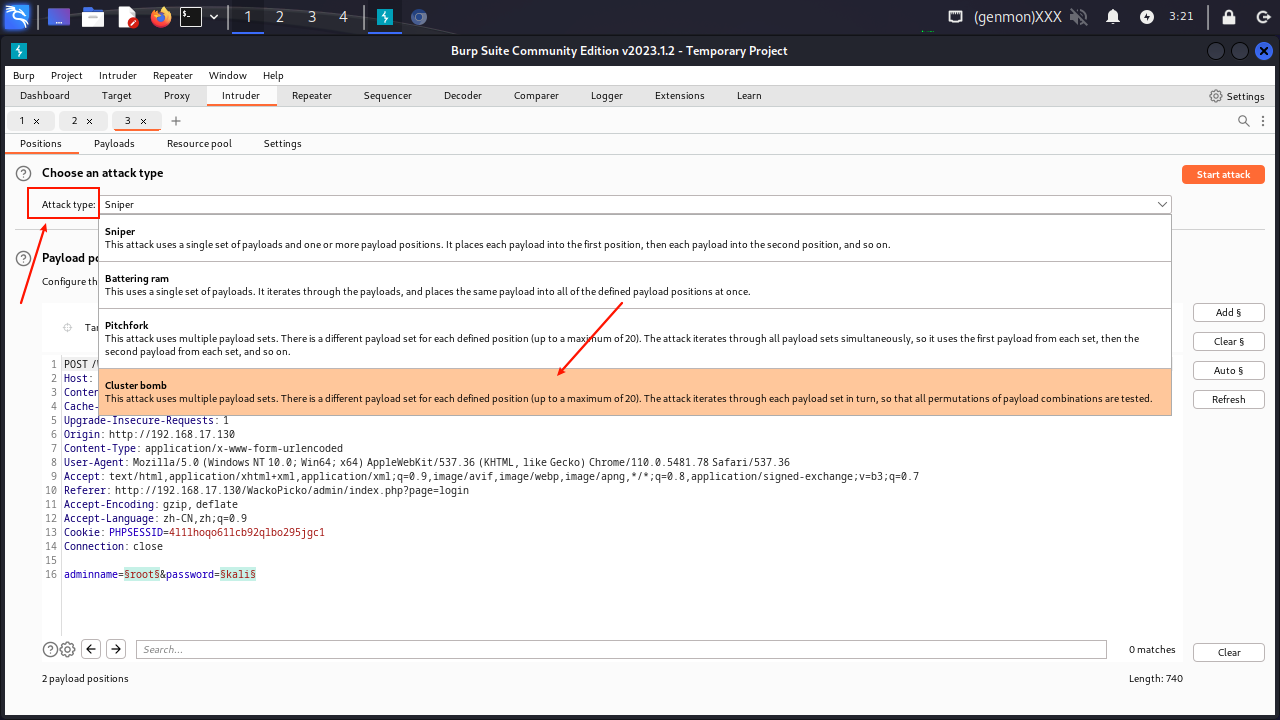

9. 由于密码列表针对所有用户,因此选择Cluster bomb作为攻击类型: Intruder/Positions中,Attack type选择为Cluster bomb。

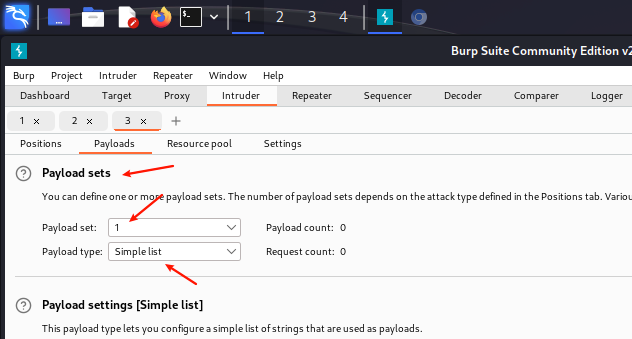

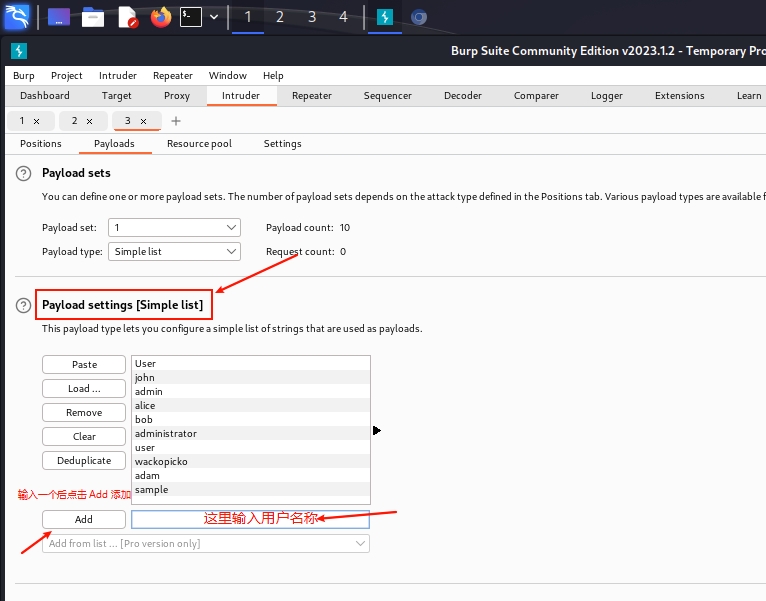

用户名列表: User john admin alice bob administrator user wackopicko adam sample 12. 用户名手动输入完毕了,下一步,从Payload Set框中选择列表2。 此列表将是密码列表,将使用2017年最常用的25个密码进行此练习 :

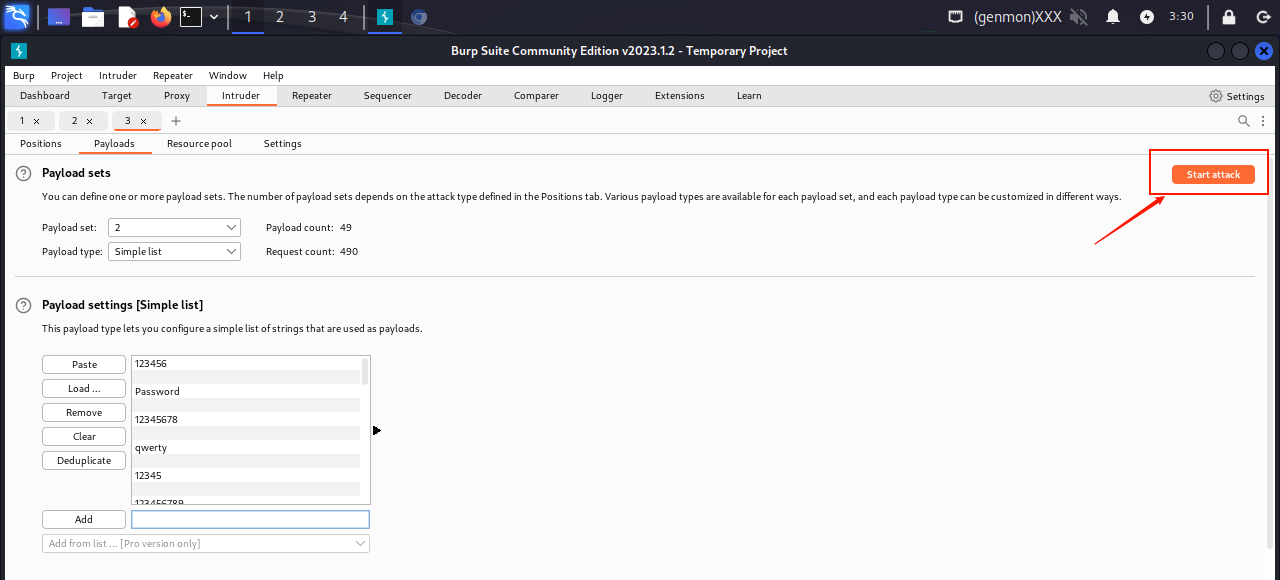

123456 Password 12345678 qwerty 12345 123456789 letmein 1234567 football iloveyou admin welcome monkey login abc123 starwars 123123 dragon passw0rd master hello freedom whatever qazwsx trustno1 13. 点击“Start attack”开始攻击

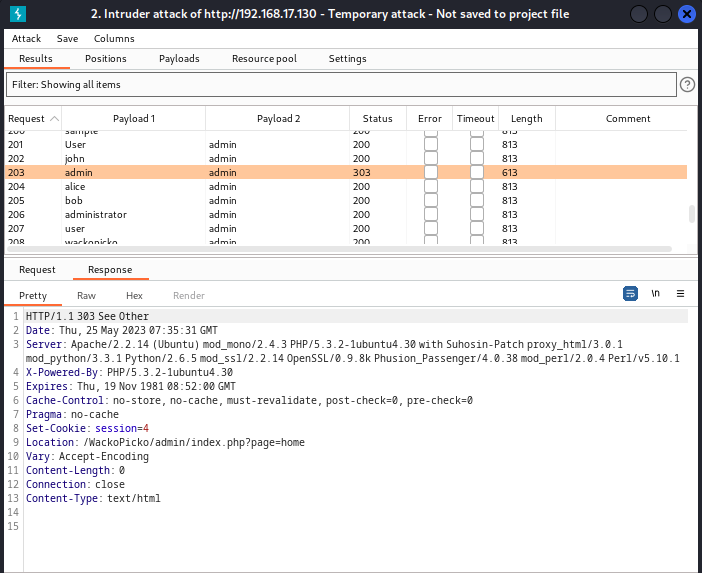

可以看到所有响应似乎具有相同的长度,但是有一个admin / admin组合具有状态303(重定向)和次要长度。 如果检查它,可以看到它是重定向到管理员的主页:

至于结果,可以看到所有失败的登录尝试得到相同的响应,但是一个状态为200(OK),在这种情况下长度为813个字节,因此假设成功的一个必须是不同的,在最小的长度(因为它必须重定向或将用户发送到他们的主页)。 如果发现成功和失败的请求长度相同,还可以检查状态代码或使用搜索框在响应中查找特定模式。 Kali Linux在/usr/share/wordlists中包含一组非常有用的密码字典和单词列表。您将在那里找到的一些文件如下: rockyou.tar.gz:RockYou网站于2010年12月遭到黑客攻击,泄露了超过1400万个密码,此列表包含了这些密码。这些密码存档在此文件中,因此您需要在使用之前将其解压缩: tar -xzf rockyou.tar.gz dnsmap.txt:包含常见的子域名,例如intranet、ftp或www,当暴力破坏DNS服务器时它很有用。 /dirbuster / *:dirbuster目录包含Web服务器中常见的文件名,使用DirBuster或OWASP-ZAP的强制浏览时可以使用这些文件。 /wfuzz / *:在这个目录中,可以找到一大堆用于网络攻击和暴力破解文件的模糊字符串。 /metasploit / *:此目录包含Metasploit Framework插件使用的所有默认词典。它包含带有多个服务、主机名、用户名、文件名等许多默认密码的字典。 总结最近老师的指导下学习使用了 Burp Suite, burp suite 可以用来可用于 SSL 抓包 ,渗透目标的URL,还可以扫描网站的链接,还能入侵代理等等,我觉得 burp suite 入门的难点是:入门很难,参数复杂,但是一旦掌握它的使用方法,在日常工作中肯定会如如虎添翼;

|

【本文地址】