Nmap安装和扫描(二:Nmap基本操作) |

您所在的位置:网站首页 › nmap随机扫描 › Nmap安装和扫描(二:Nmap基本操作) |

Nmap安装和扫描(二:Nmap基本操作)

|

任务二、选择和排除扫描目标

2.1、使用-iR随机扫描3台主机

注:为了减少扫描时间,仅限于在80端口上扫描

注:扫描192.168.43.0/24网段的主机但排除192.168.43.11主机

2.3.1、创建地址列表文件;

2.3.2、在Nmap下输入nmap 192.168.43.0/24 –excludefile file1.txt

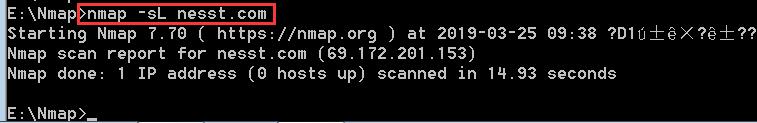

注:使用-sL在网络上扫描nesst.com域的主机,仅列出目标域中主机的IP地址并不能区分是否为存活主机。

注:使用-sn参数发现网络中192.168.43.140-253之间的主机

注:-Pn参数跳过主机发现过程直接报告端口开放情况。

3.4、组合参数探测 注:用组合参数探测域中信息。

4.1.1、列出范围内的存活主机

4.1.2、列出指定主机操作系统类型

4.2、猜测目标主机操作系统类型 注:使用-O –osscan-guess 参数猜测主机操作系统类型或者列出指纹

任务五、识别目标主机的服务及版本 5.1、使用-sV进行基本的版本扫描 注:命令格式:nmap -sV IP地址(默认扫描强度为7)

注:如果需要在较短的时间内完成探测过程,则可选择轻量级探测

5.4.1、对kali Linux进行探测

5.4.2、对本机电脑Windows10进行扫描

注:使用命令:nmap -v -F -D 192.168.43.12,192.168.43.11,ME -g 3355 IP

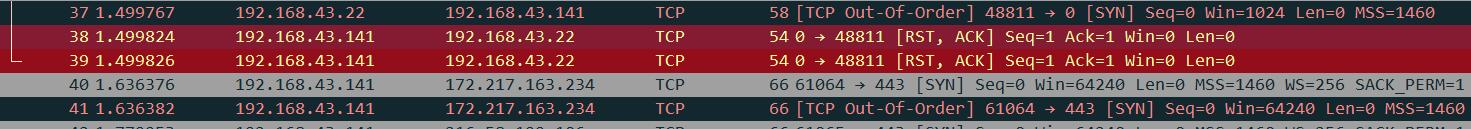

进行报文分析

注:-S结合-e进行源地址欺骗扫描

进行报文分析(伪装的地址为192.168.43.22)

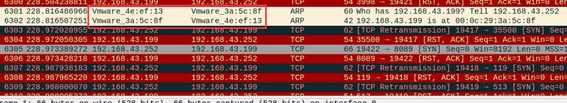

6.3.1、源主机的MAC地址

6.3.2、进行MAC地址伪装诱骗

6.3.3、报文分析(查看伪装MAC地址有变)

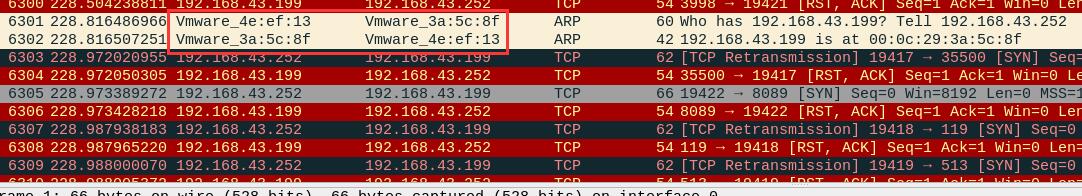

常见问题与解决方案 排错一:进行源MAC地址的伪装欺骗扫描失败。 排错思路: 各虚拟机之间的网络连接是否合适;测试命令及格式是否正确;软件版本及环境是否正确;原因:目标主机的安全性较高。

无法将伪装的MAC地址写入表中; 解决方案: 使用命令“nmap -sT -PN –spoof-mac 0 目标IP”

检查报文是否伪装成功

|

【本文地址】

今日新闻 |

推荐新闻 |