|

记录一下根据官方wp的复现过程

目录

1.解压2.得到新的压缩包3.明文攻击4.上传baidu.jpg至百度网盘得到flag

1.解压

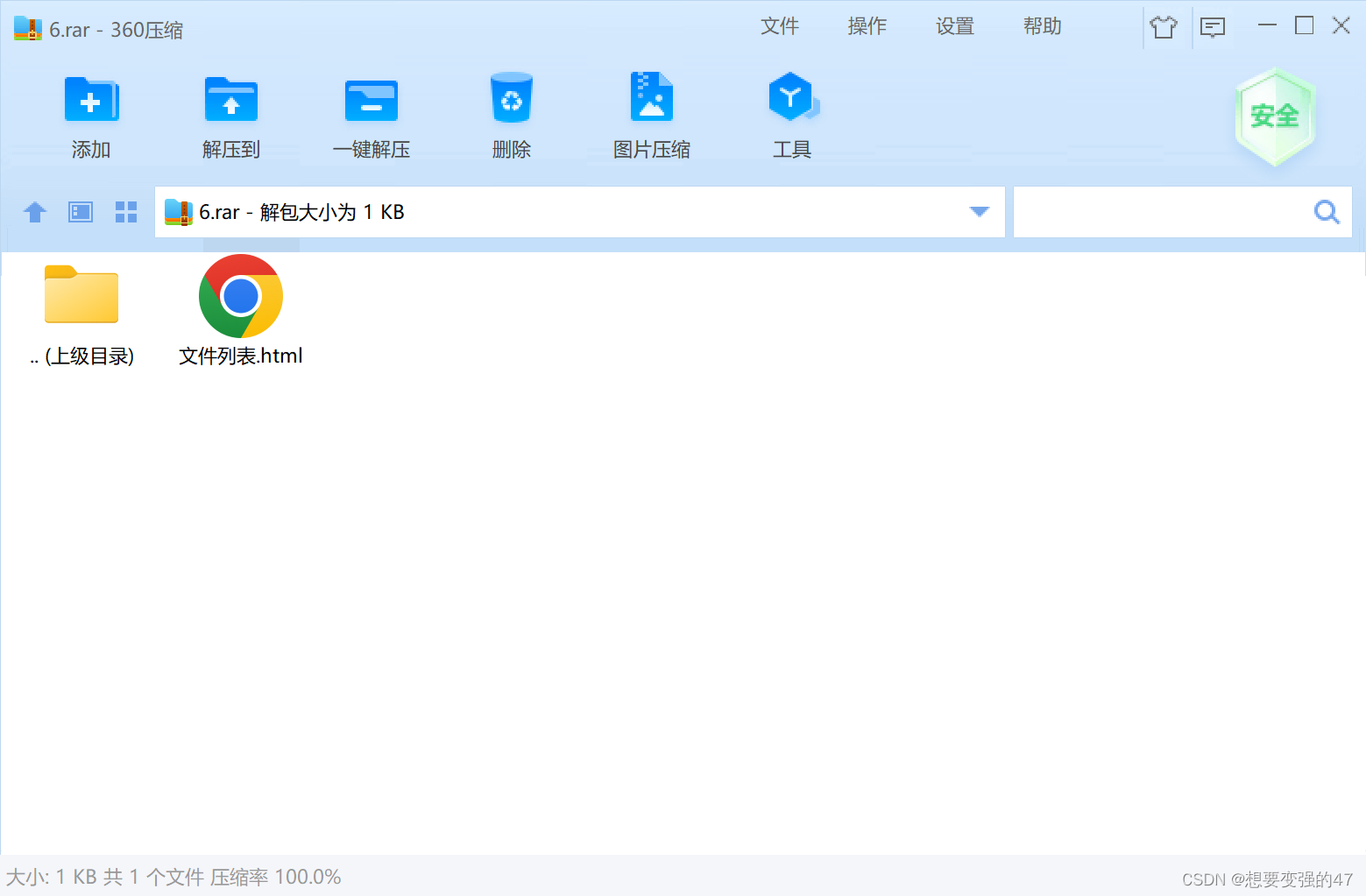

1)下载题目,得到一个名为6.zip的文件

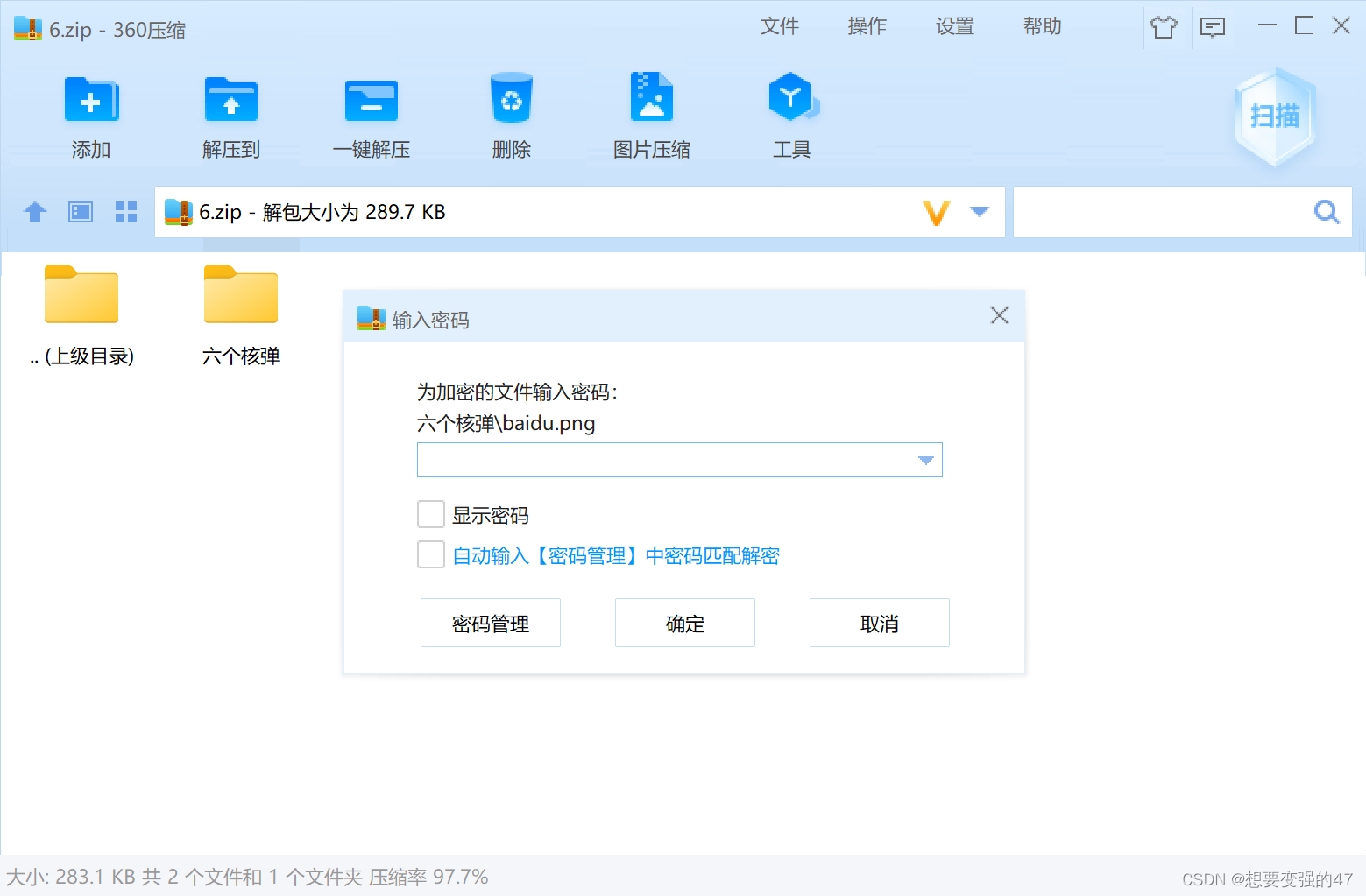

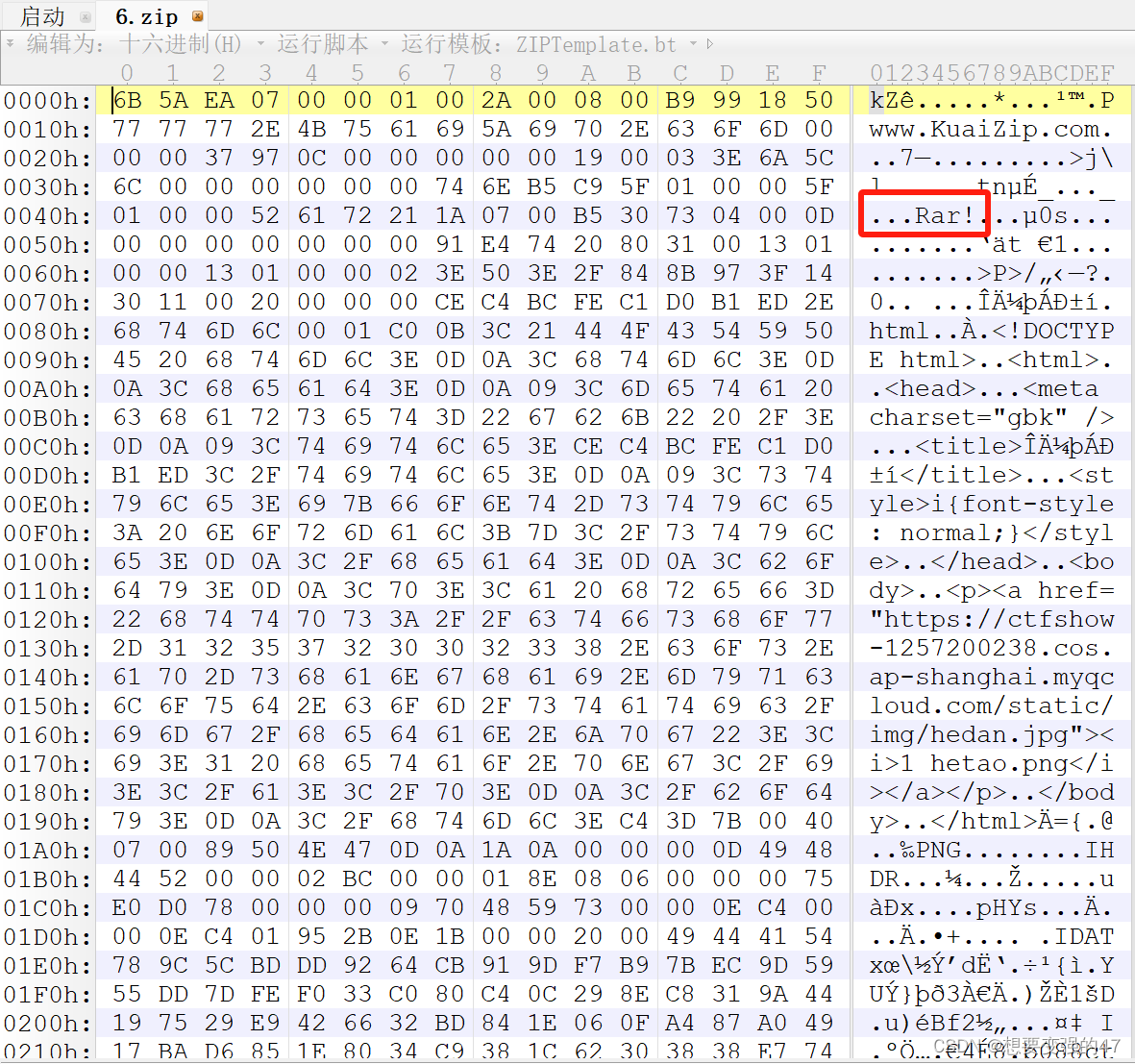

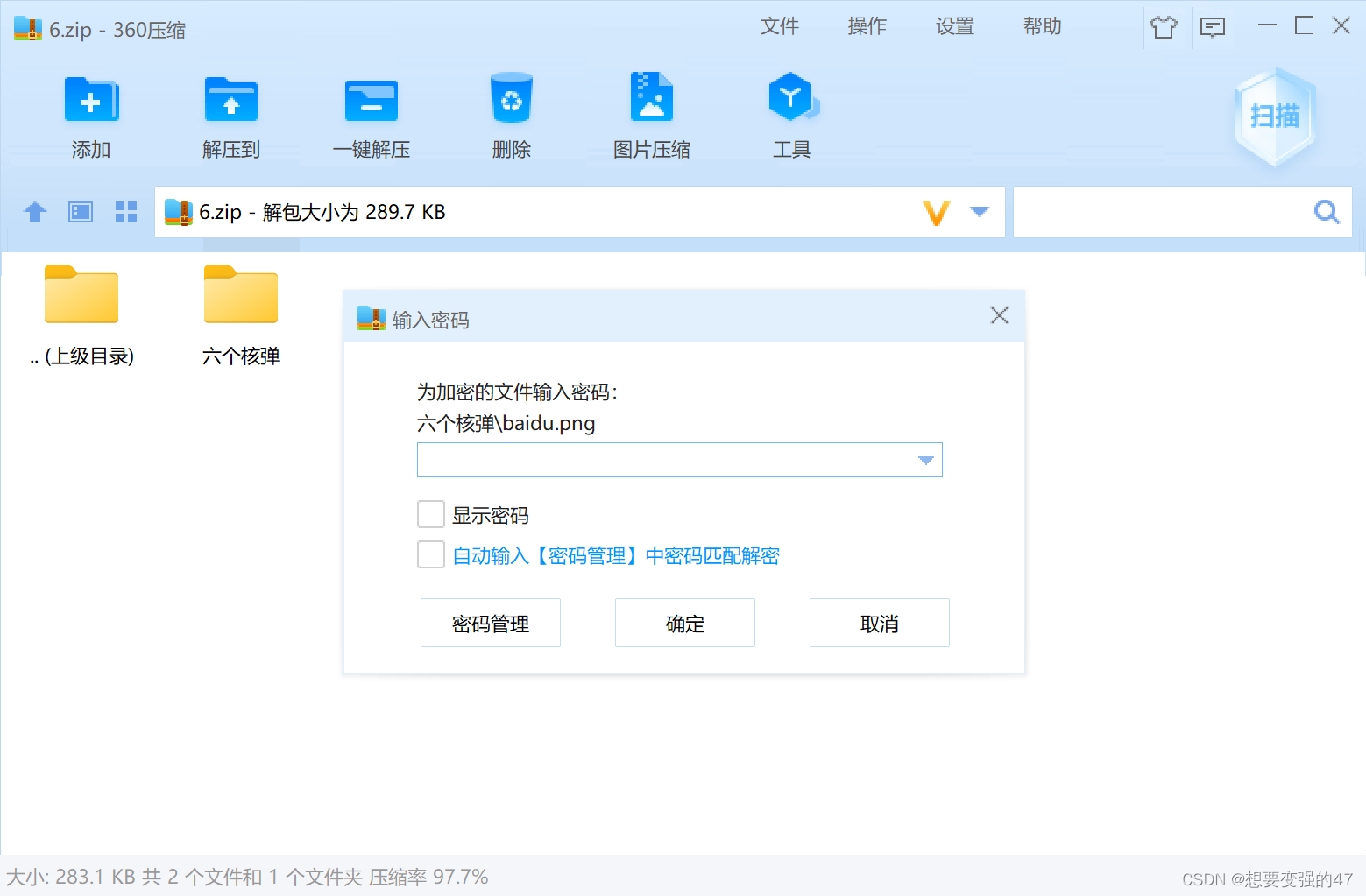

2)尝试直接用360解压,发现需要密码  3)那就常规思路用010打开,看看是不是伪加密啥的,一看是rar不是zip 3)那就常规思路用010打开,看看是不是伪加密啥的,一看是rar不是zip

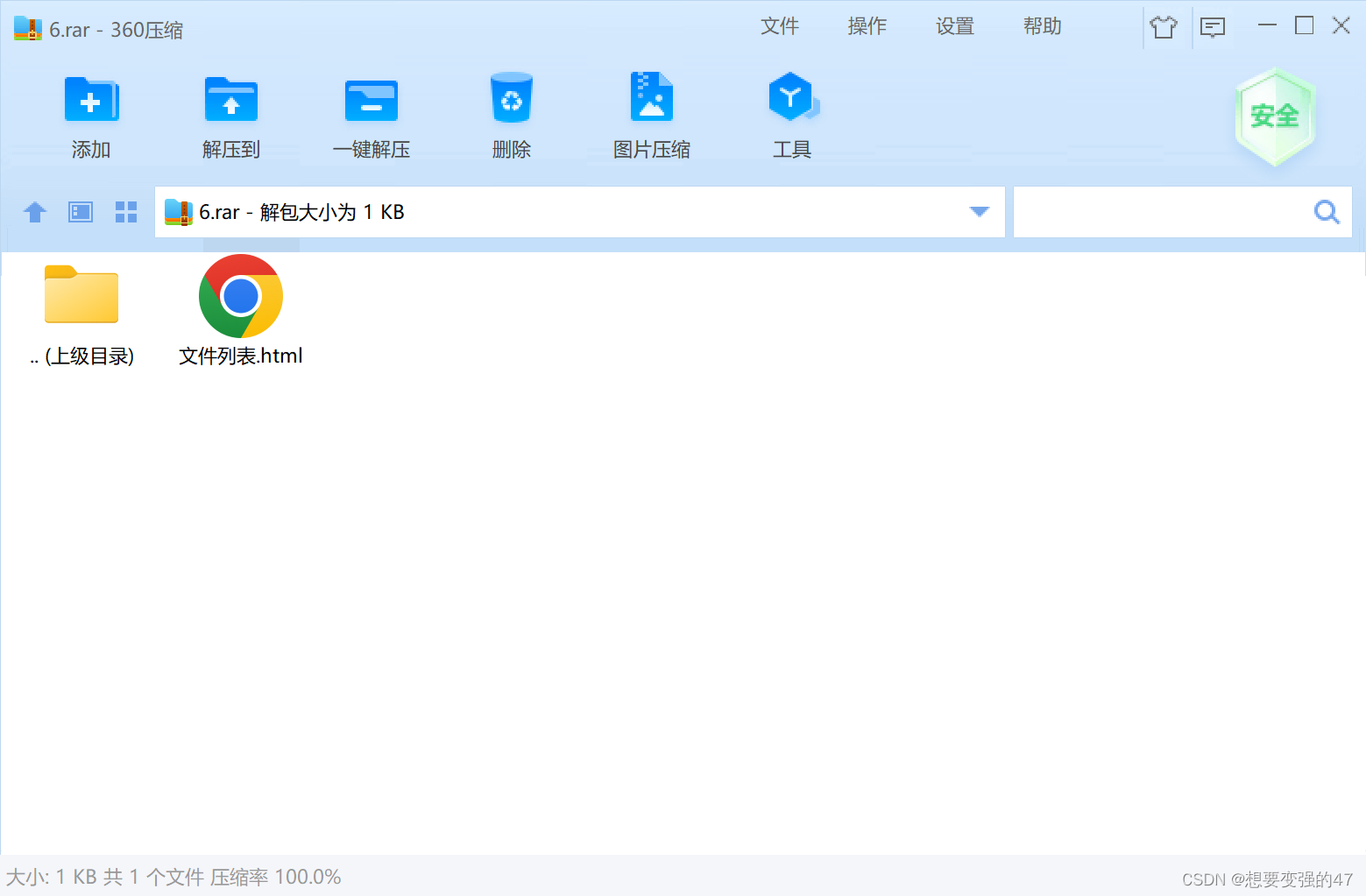

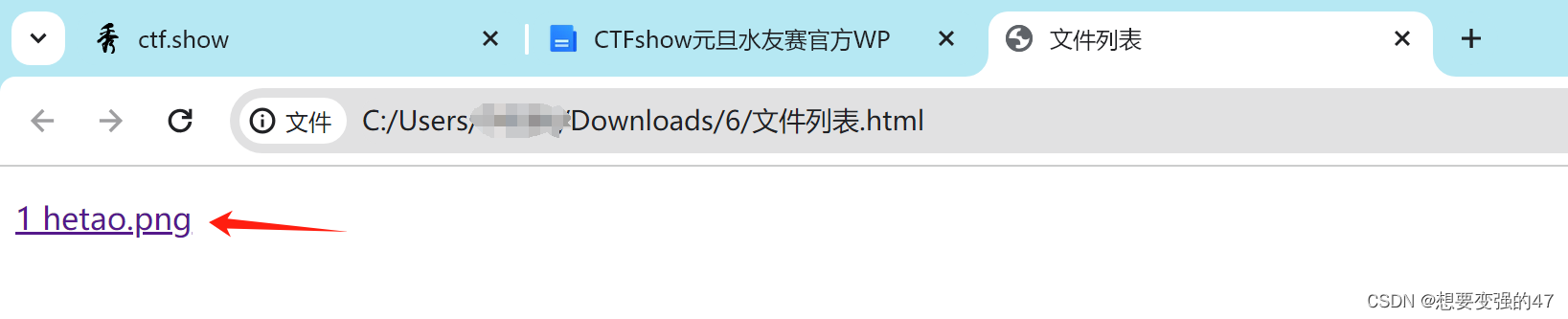

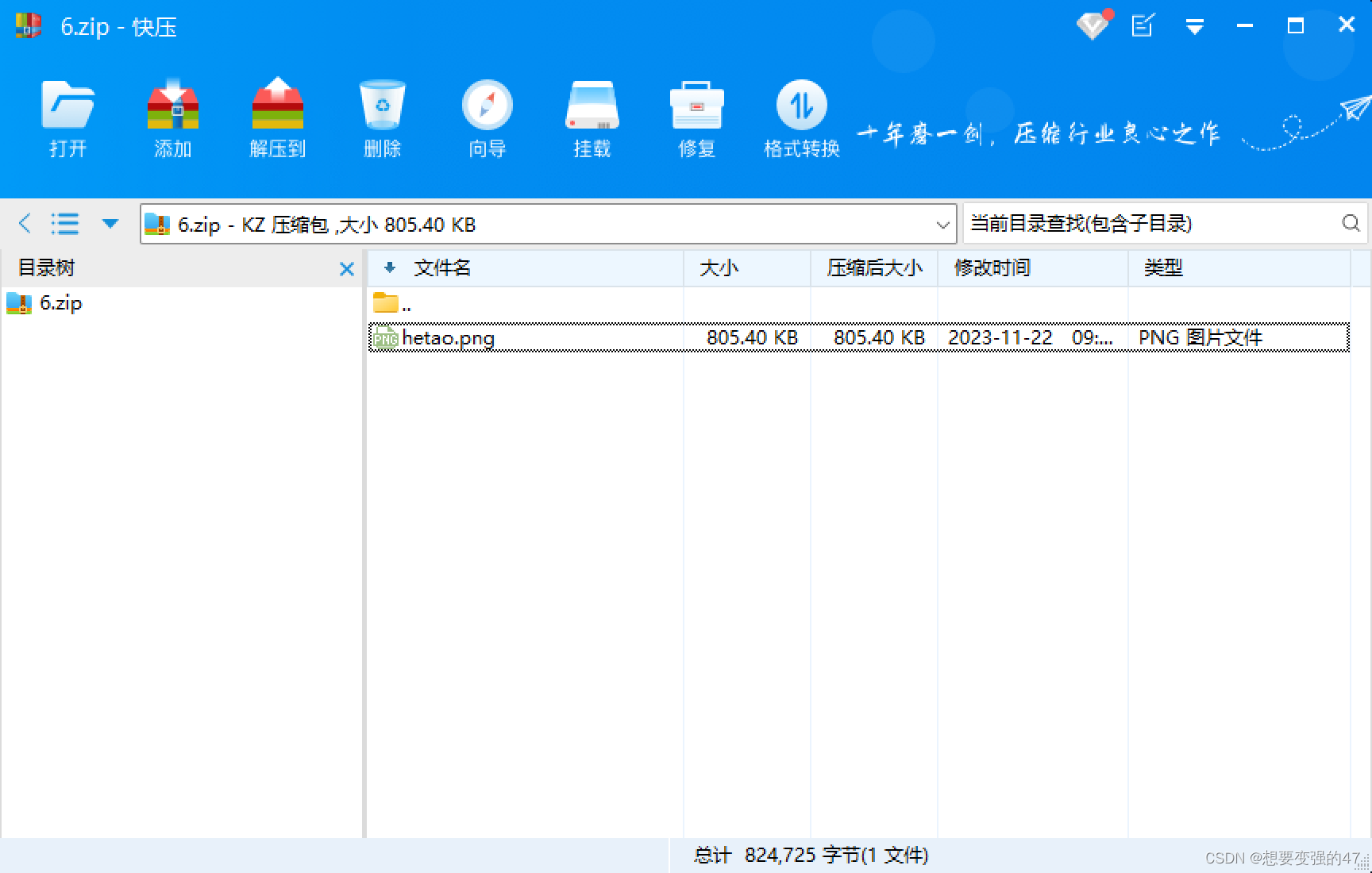

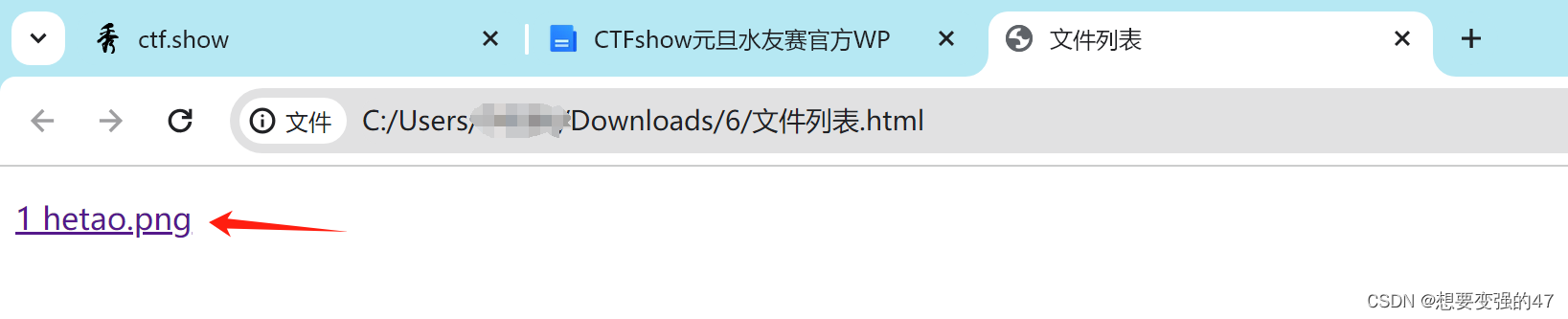

4)那就试试改后缀为rar能不能解压出来,可以解压,看到里面是个html文件  5)打开html文件,显示有一个hetao.png,点开后的文件却是hedan.jpg,然后把这个hedan.jpg存了下来,当时浅试了下是不是隐写,没做出来,就放弃了o(╥﹏╥)o 5)打开html文件,显示有一个hetao.png,点开后的文件却是hedan.jpg,然后把这个hedan.jpg存了下来,当时浅试了下是不是隐写,没做出来,就放弃了o(╥﹏╥)o   6)看官方wp后得知应该关注文件头,文件头 => 快压解压(360压缩打开的是下一步中的压缩包) => 得到hetao.png 6)看官方wp后得知应该关注文件头,文件头 => 快压解压(360压缩打开的是下一步中的压缩包) => 得到hetao.png

2.得到新的压缩包

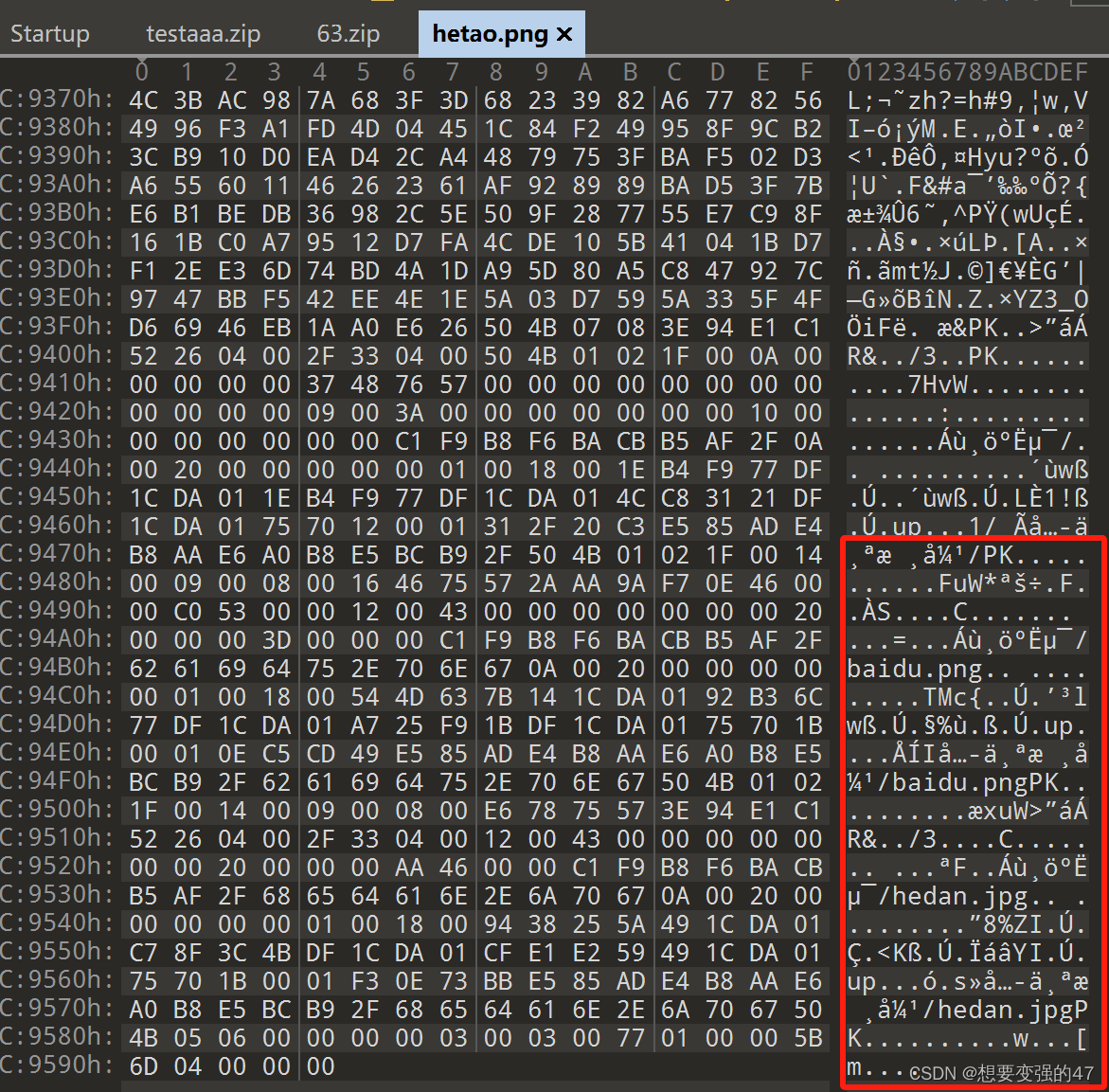

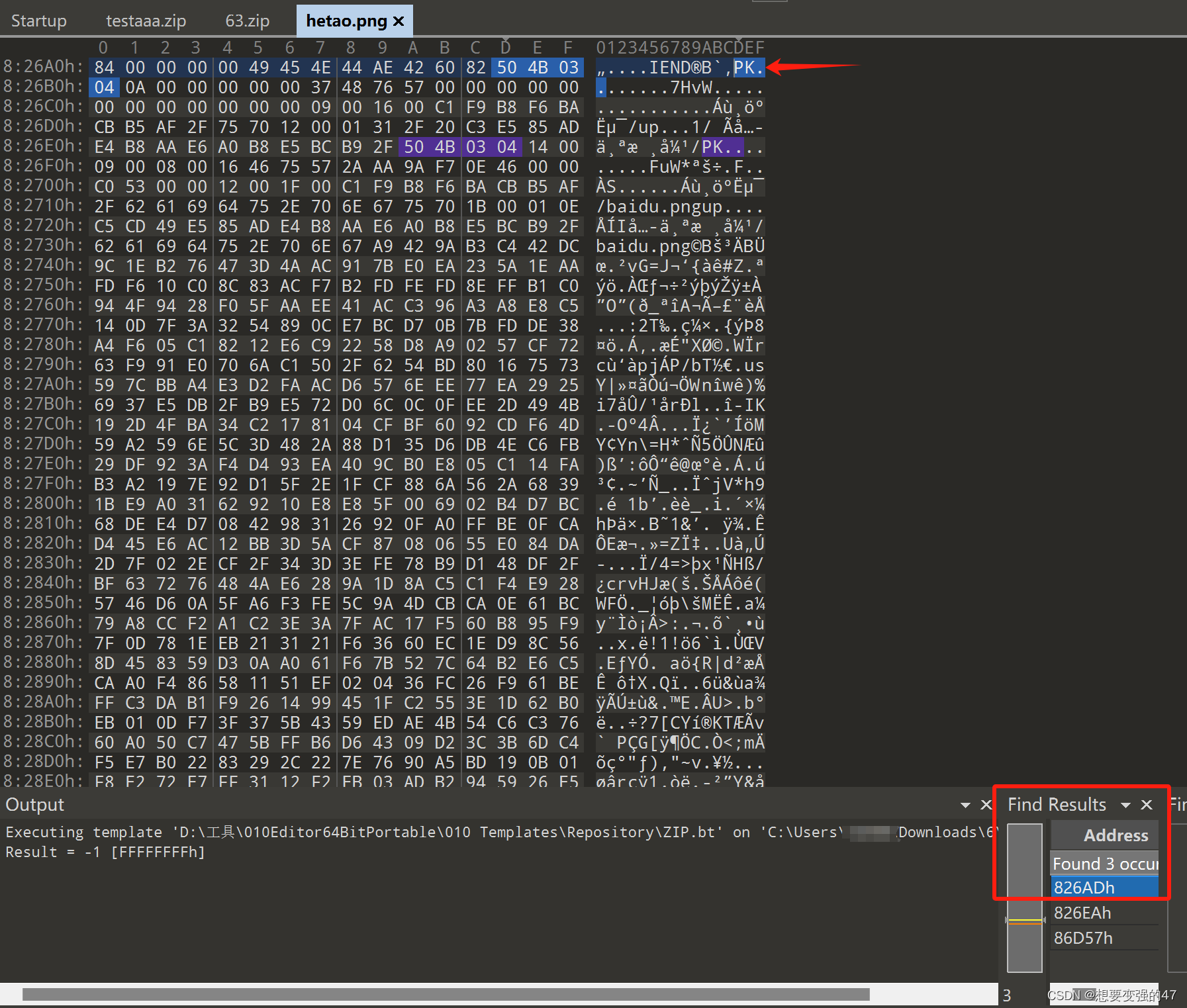

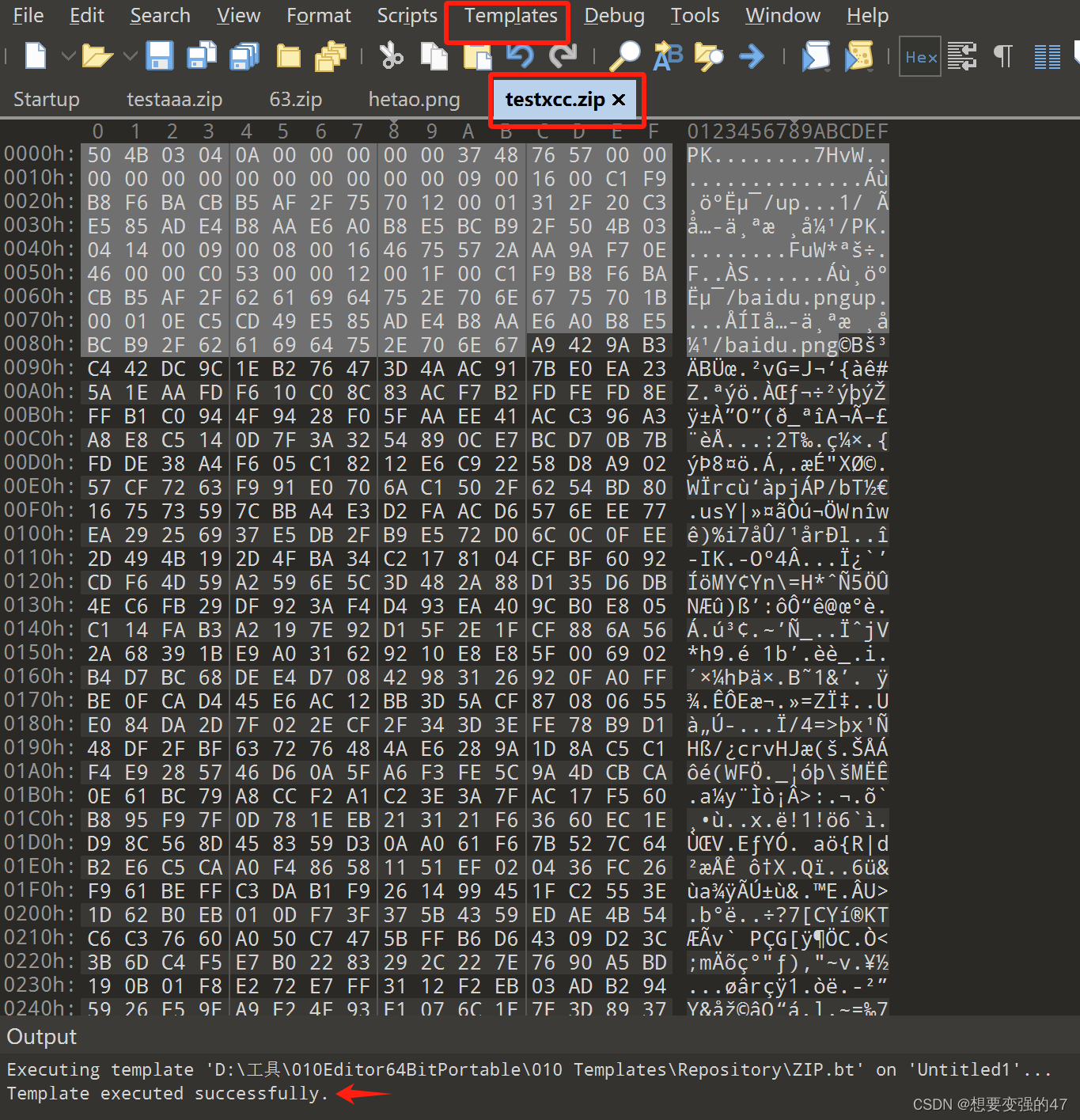

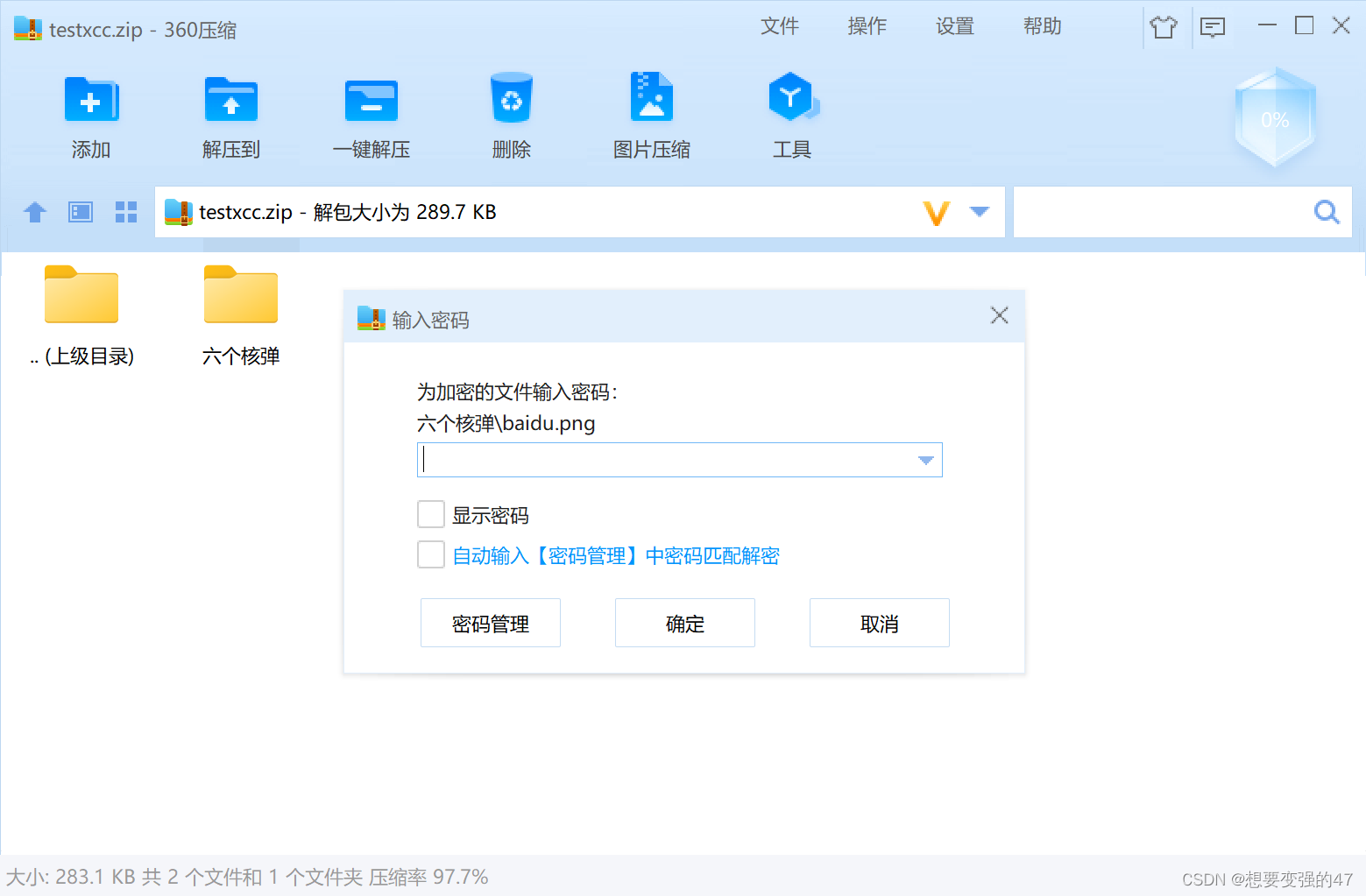

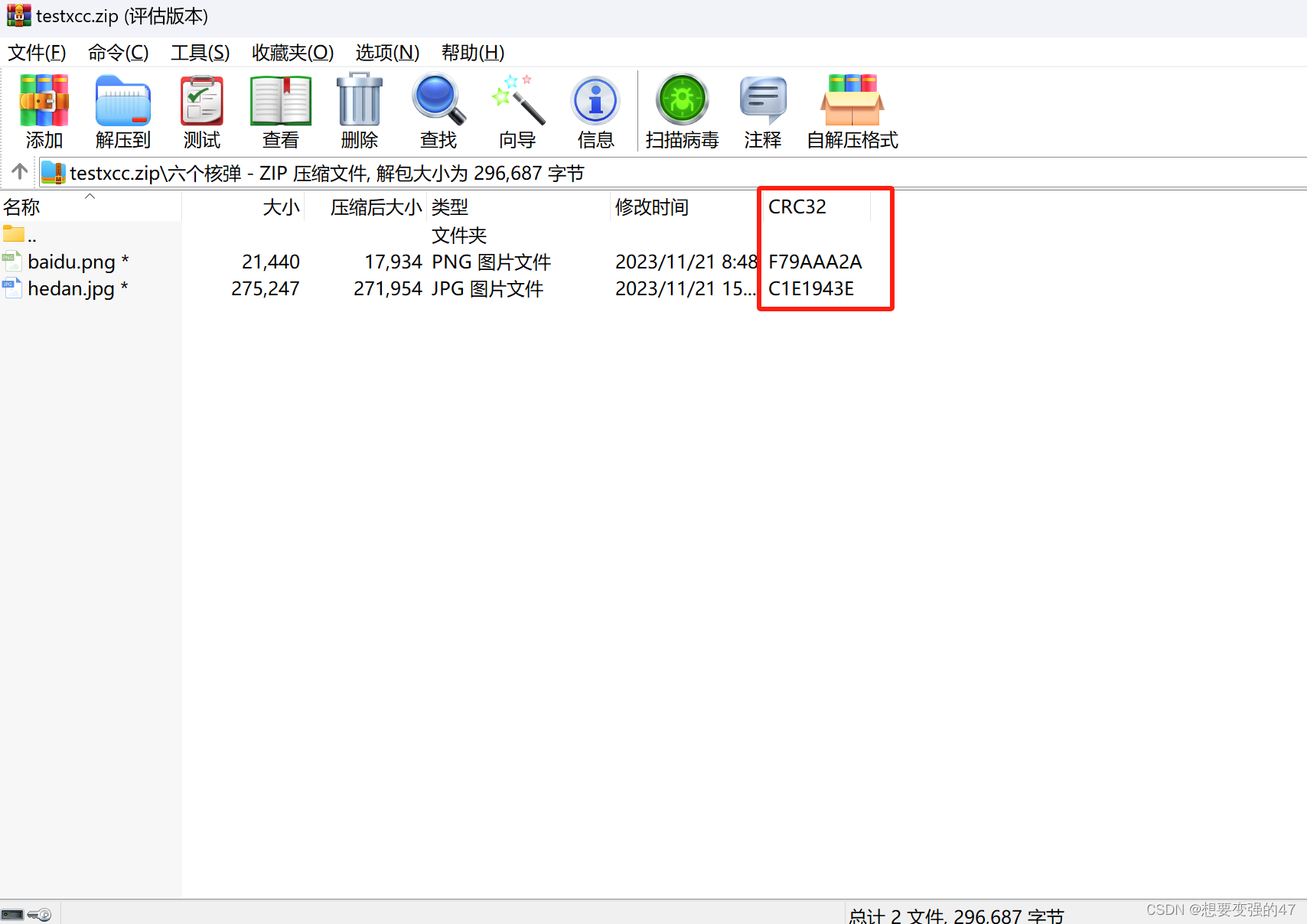

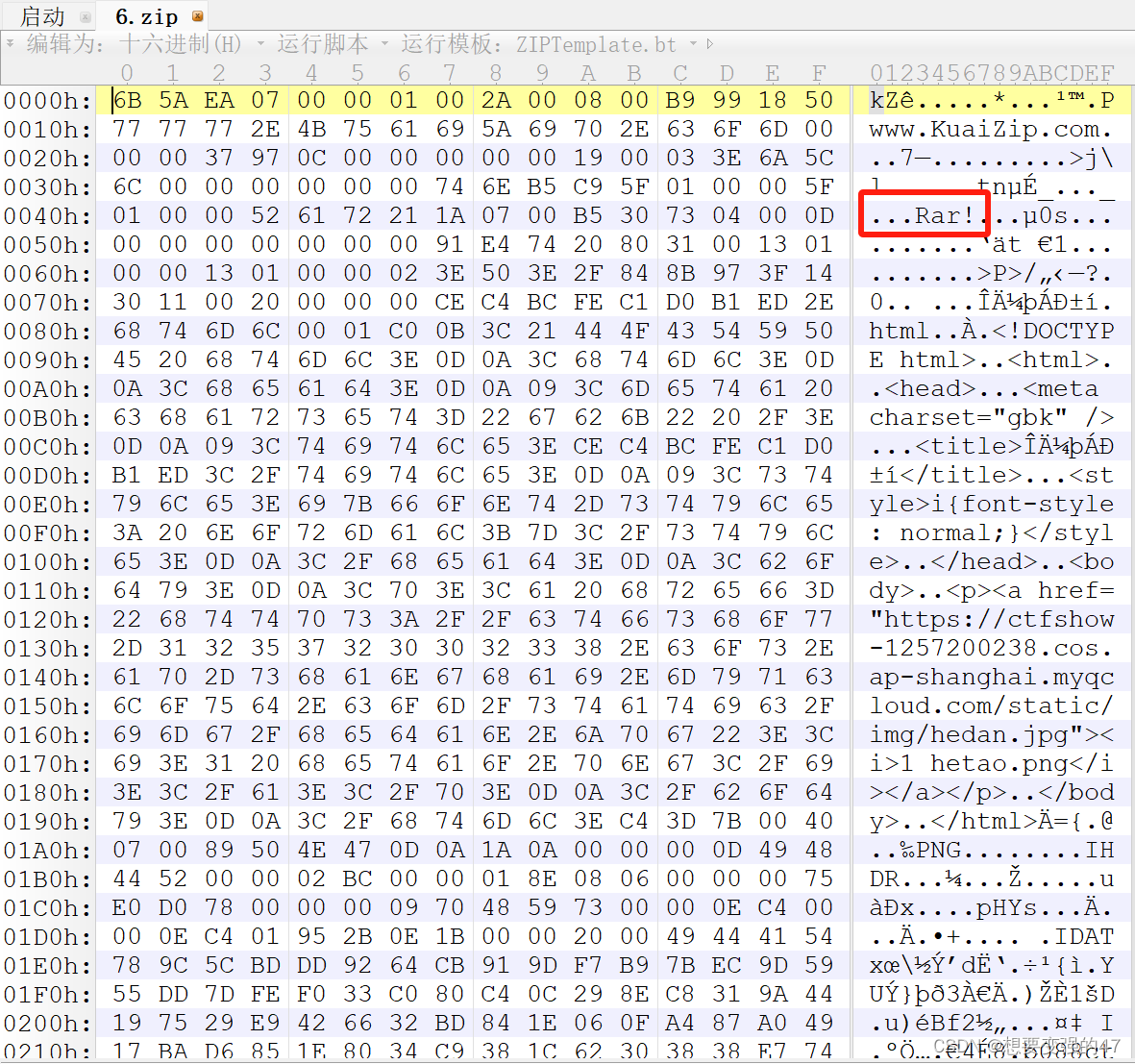

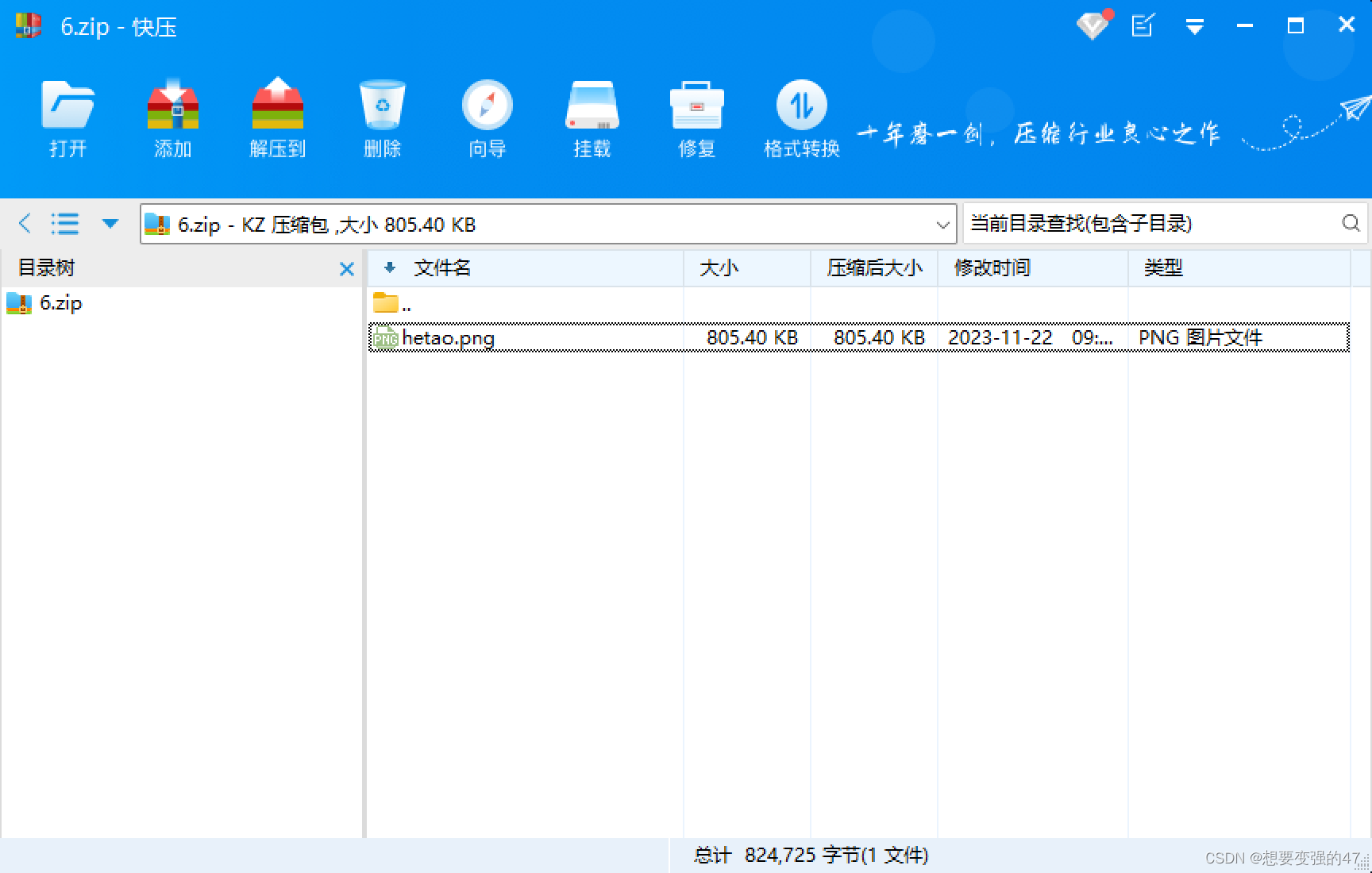

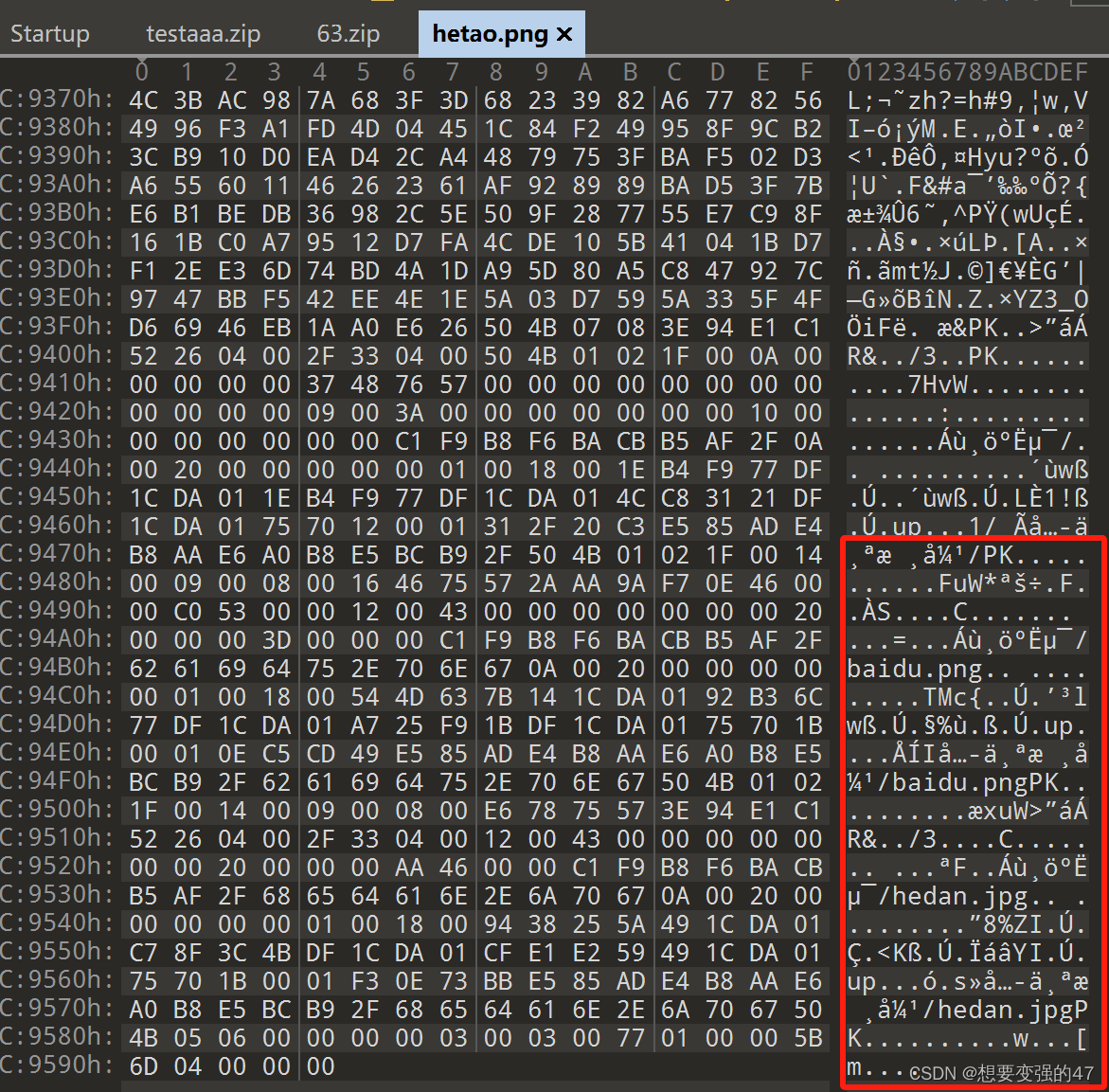

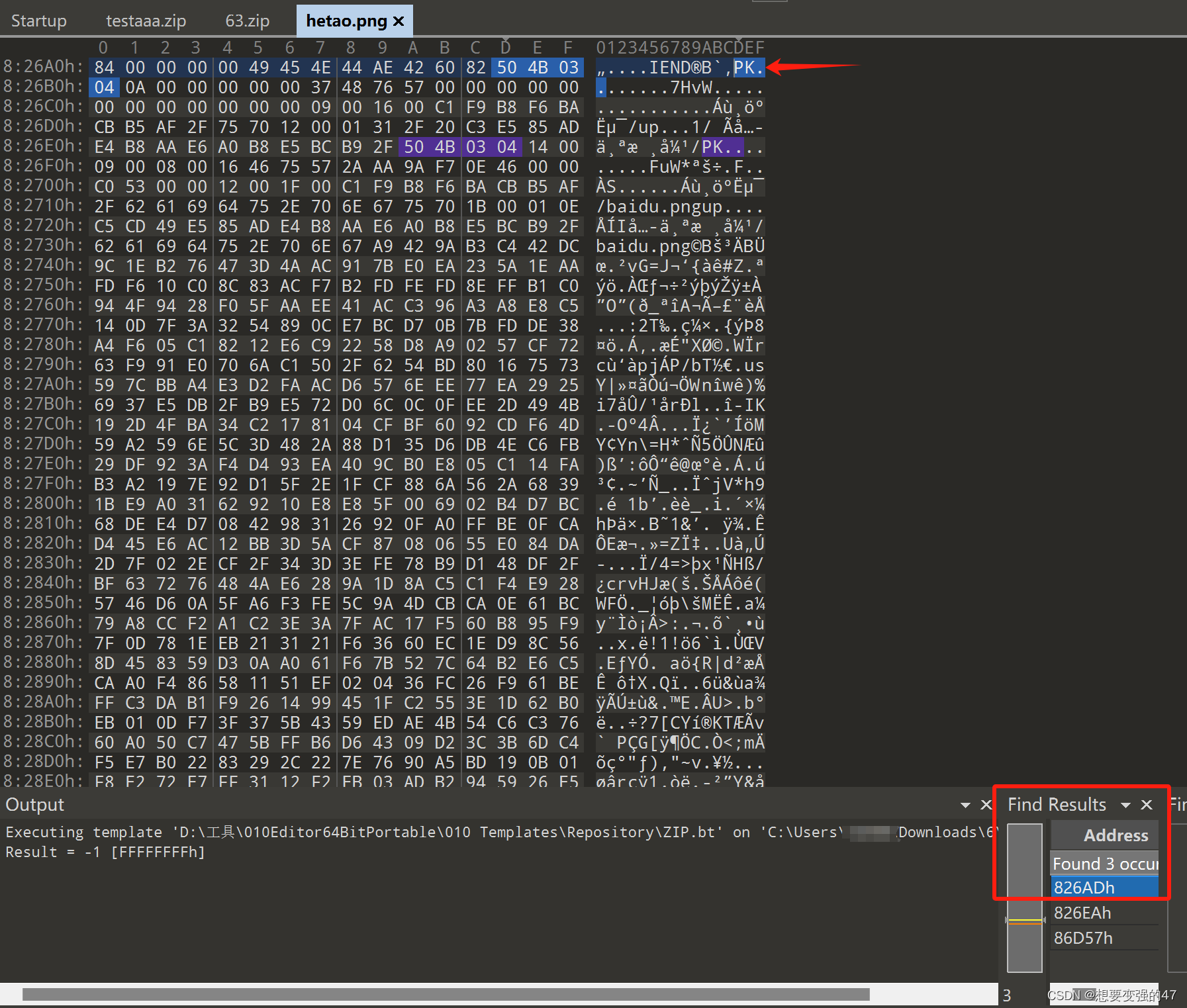

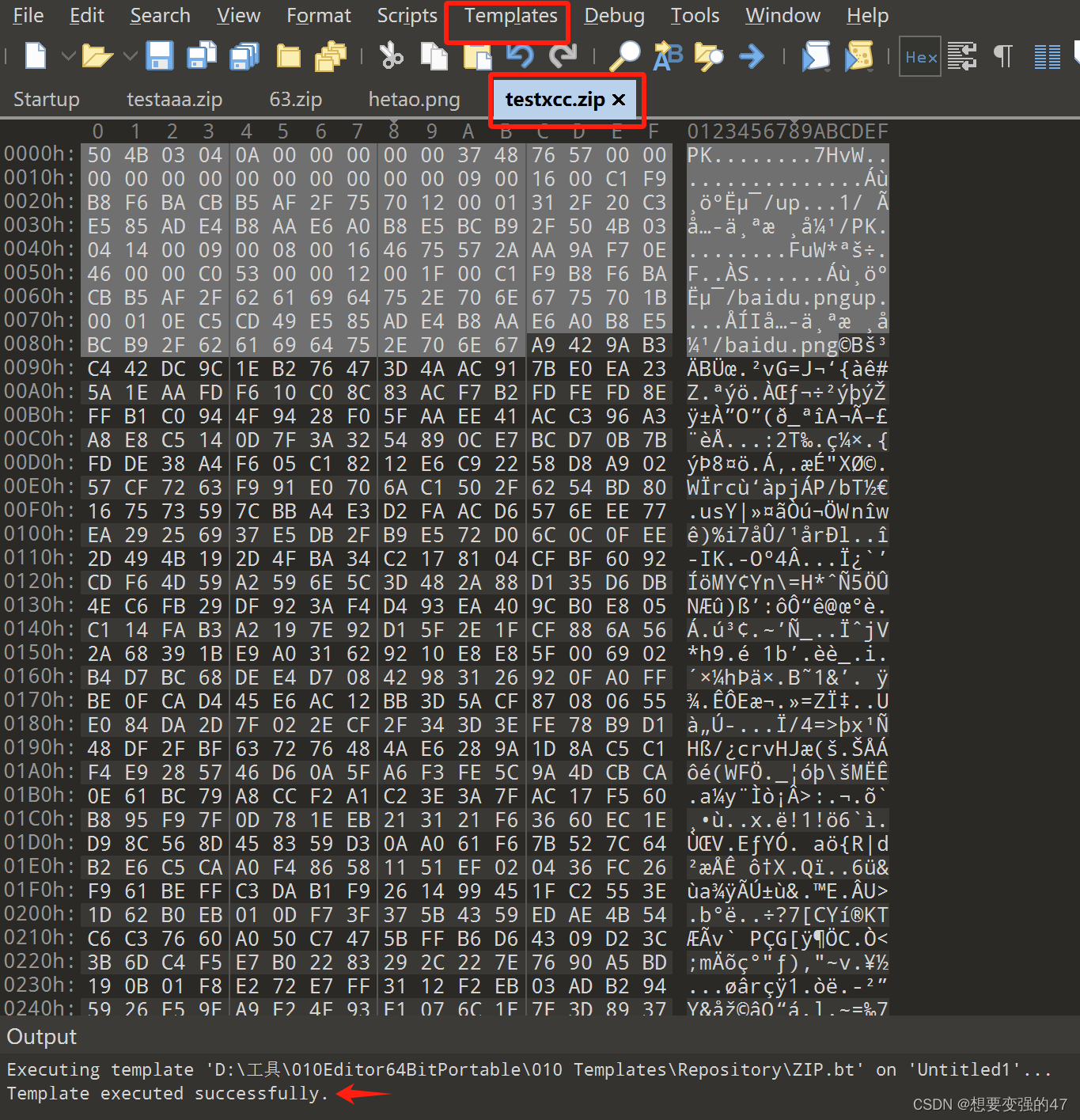

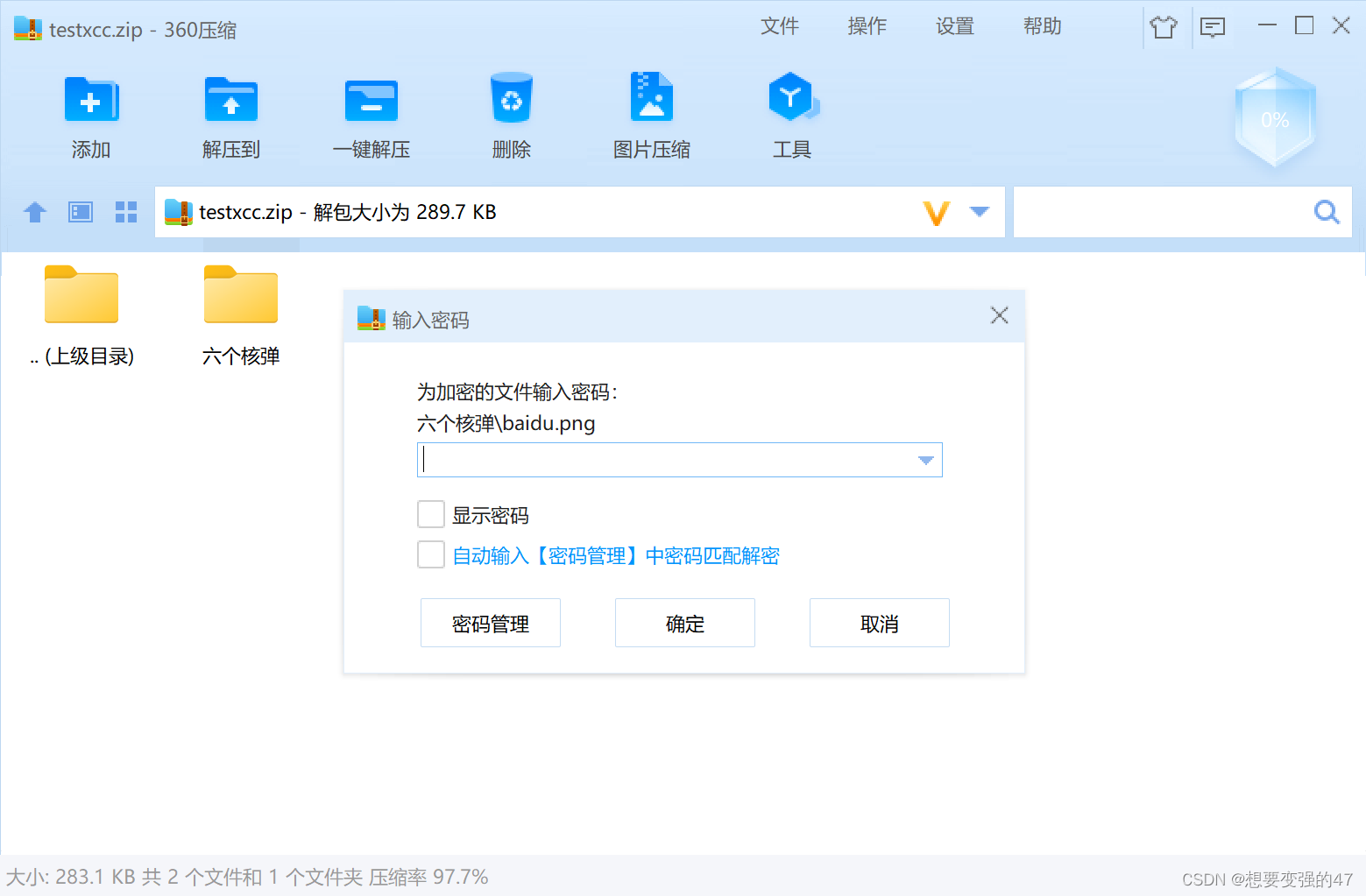

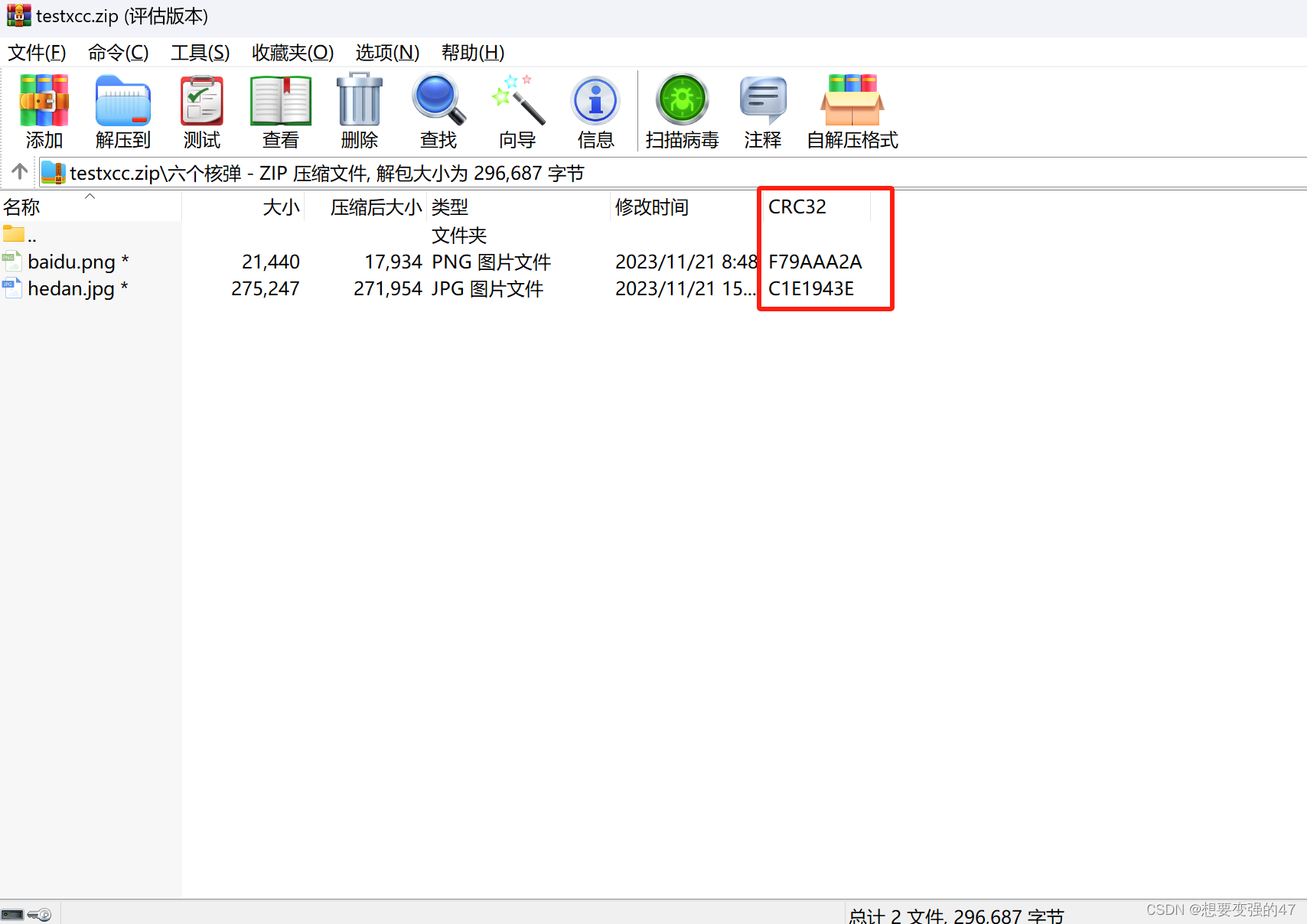

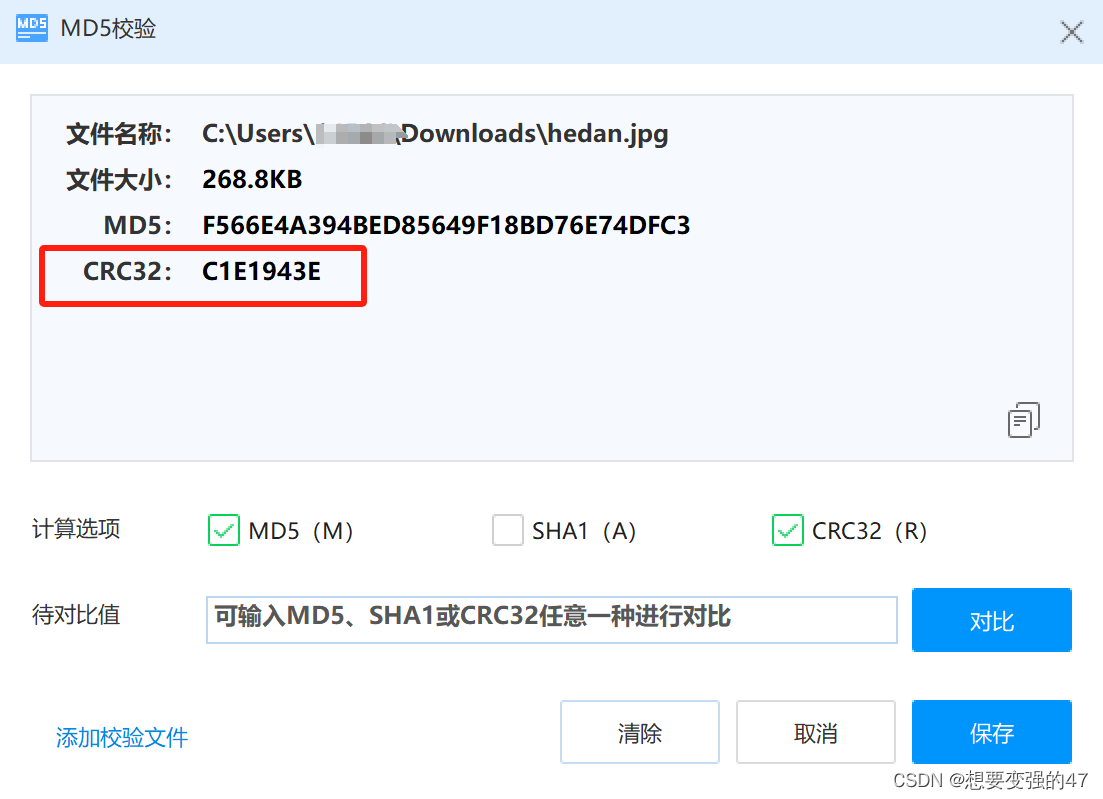

1)用010打开hetao.png文件,拖到末尾能看见有个zip压缩包,里面有baidu.png和hedan.jpg,我直接以hex格式搜504b0304定位到文件头然后把后面的内容全都复制出来,再从010新建一个文件粘贴进去,保存为testxcc.zip,这时可以运行一下template里的zip,发现successfully,也就是说这里的zip文件结构应该没啥问题。 看到文件末尾压缩包:  搜索文件头然后复制到文件末尾: 搜索文件头然后复制到文件末尾:  新建文件,保存为压缩文件,运行templates的zip发现可以成功: 新建文件,保存为压缩文件,运行templates的zip发现可以成功:  2)尝试打开上一步保存的testxcc.zip,发现需要密码,并且压缩包里的两个文件是baidu.png和hedan.jpg,然后想到换用winrar打开,可以看到文件的crc值 2)尝试打开上一步保存的testxcc.zip,发现需要密码,并且压缩包里的两个文件是baidu.png和hedan.jpg,然后想到换用winrar打开,可以看到文件的crc值  用winrar可以看到文件的crc值: 用winrar可以看到文件的crc值:

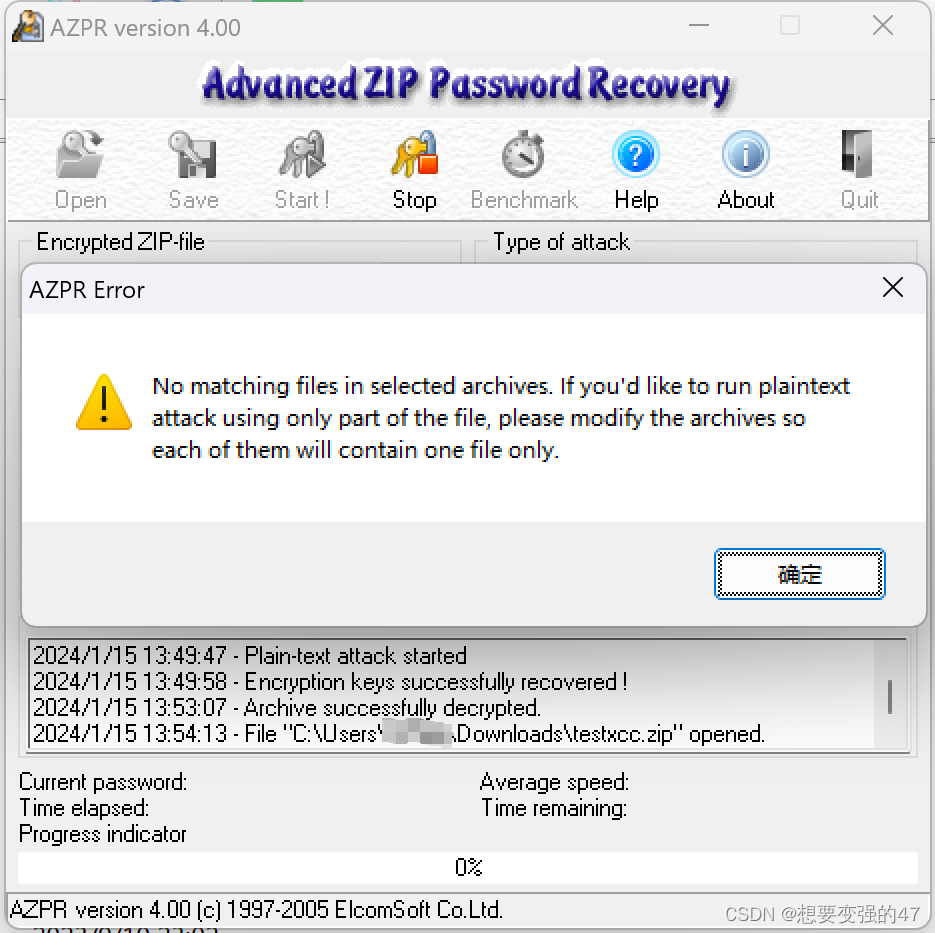

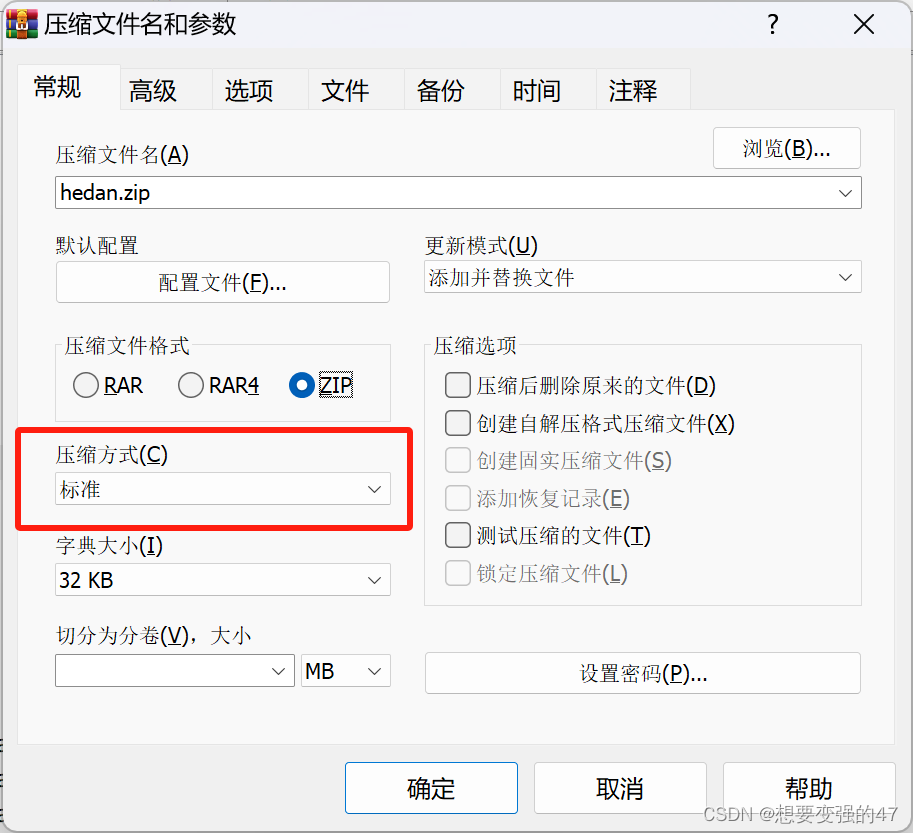

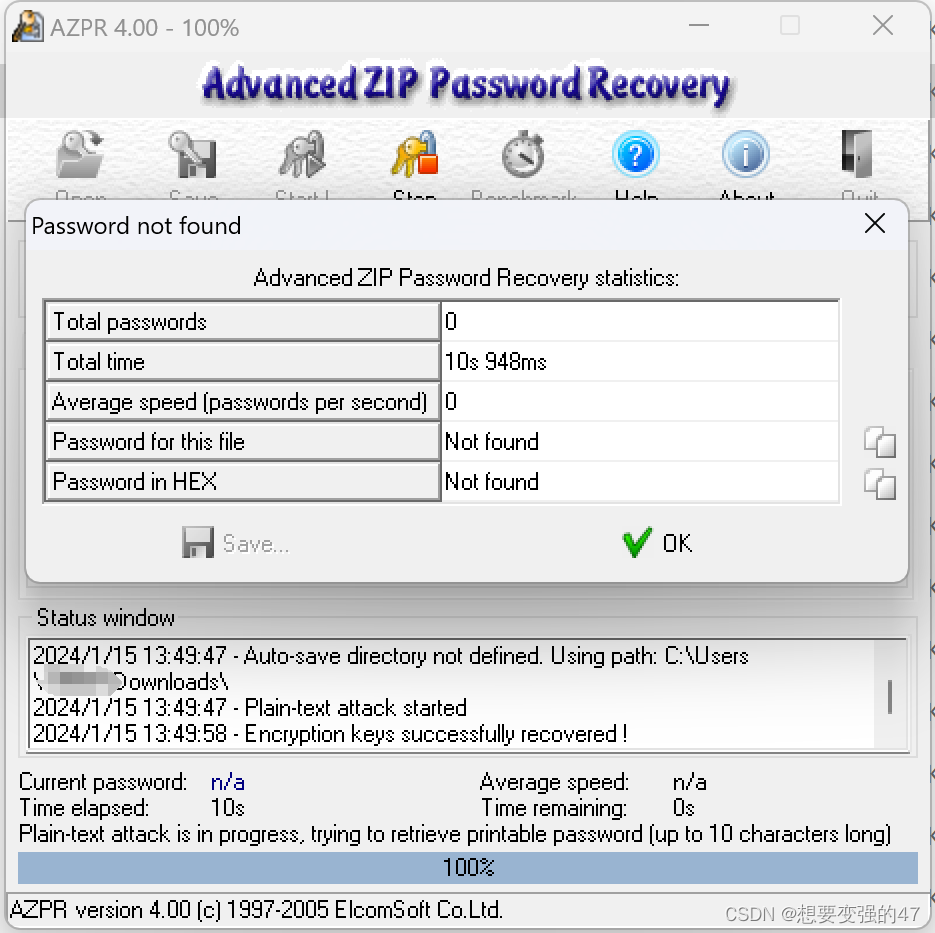

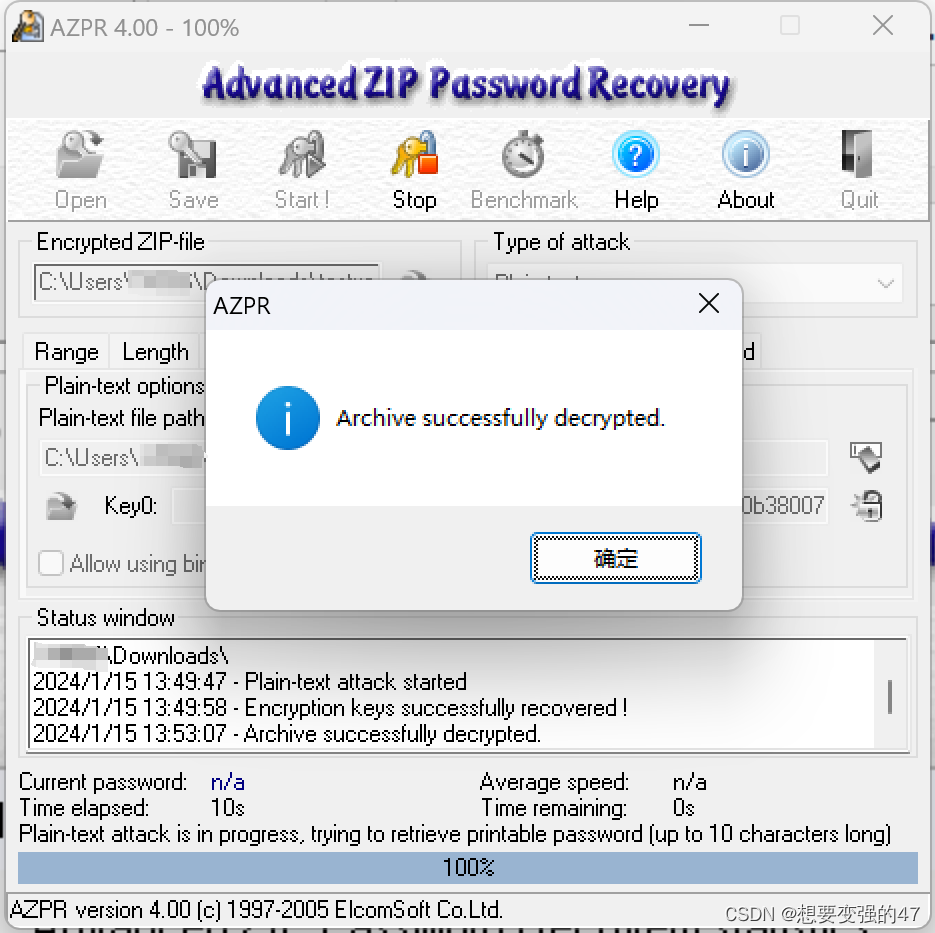

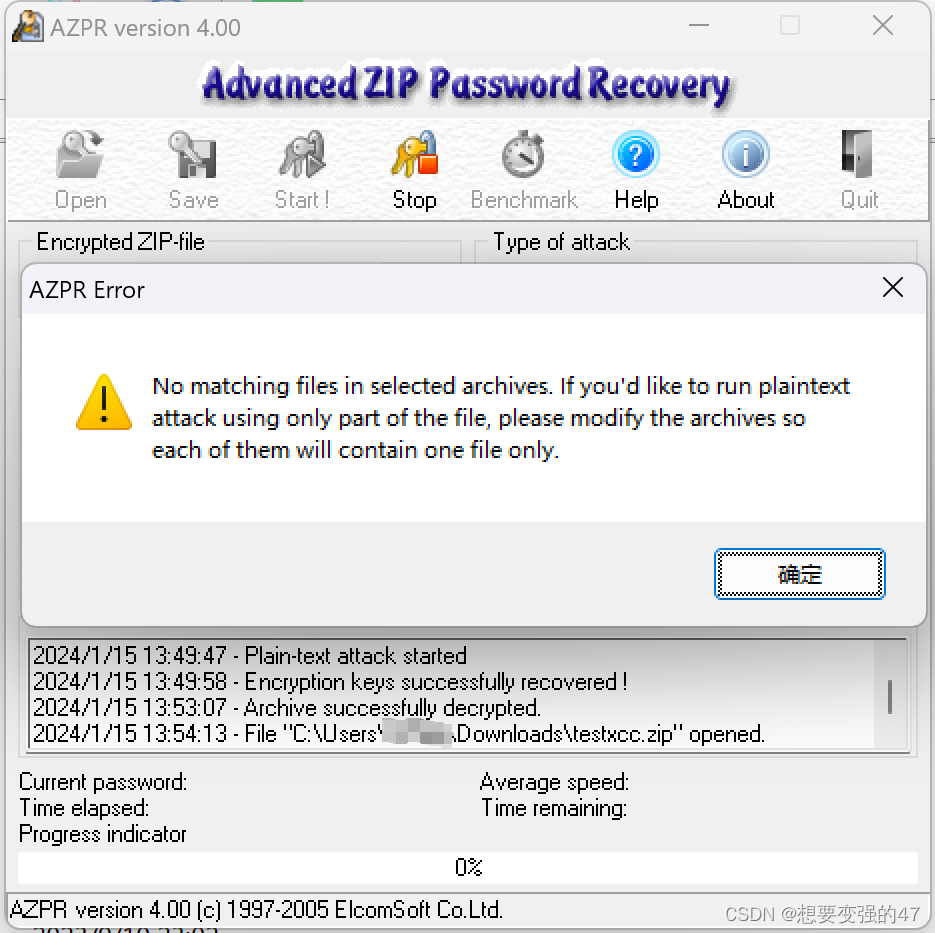

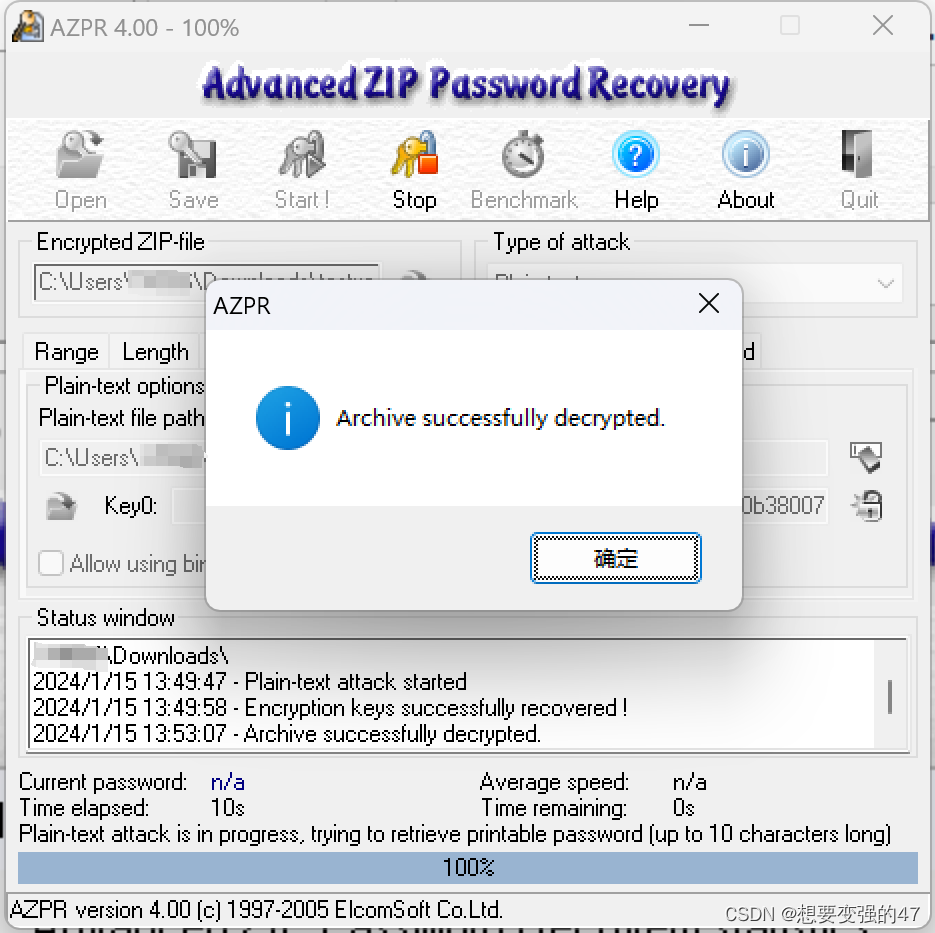

3.明文攻击

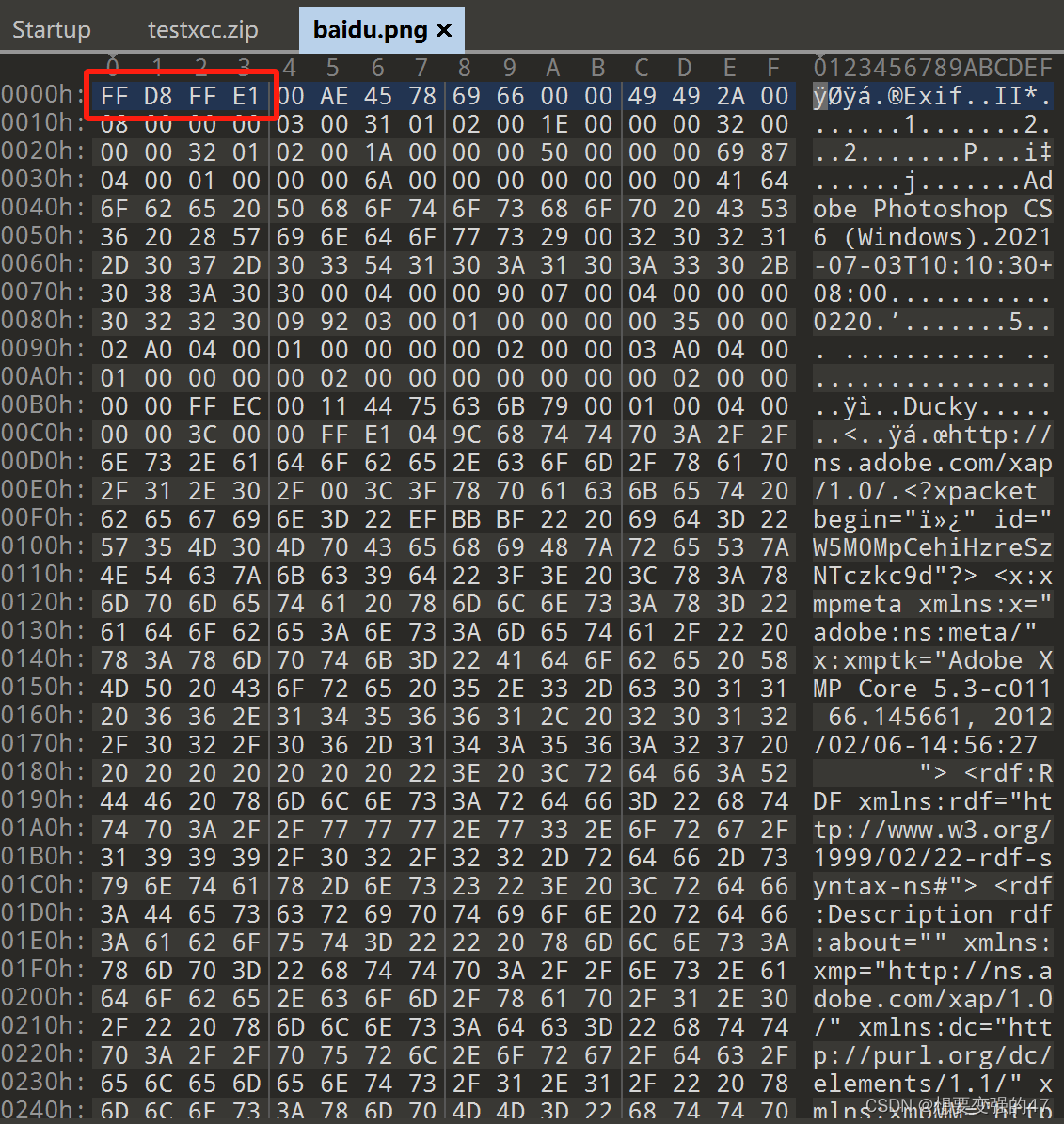

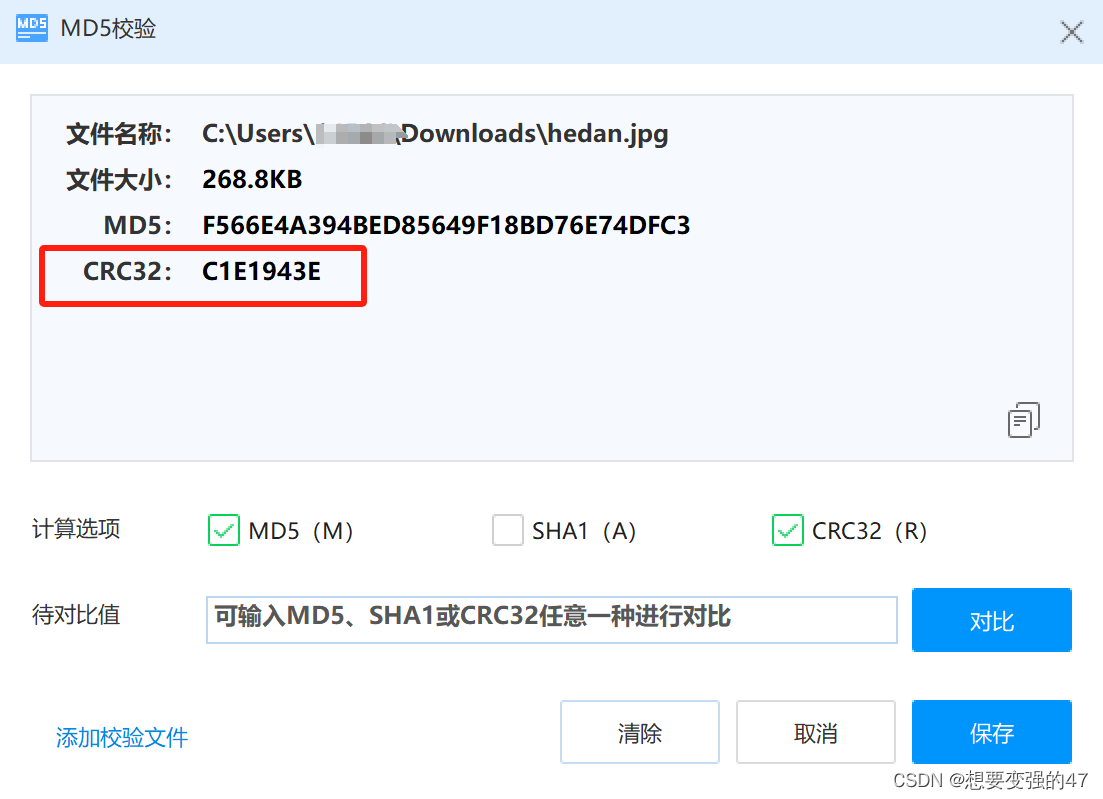

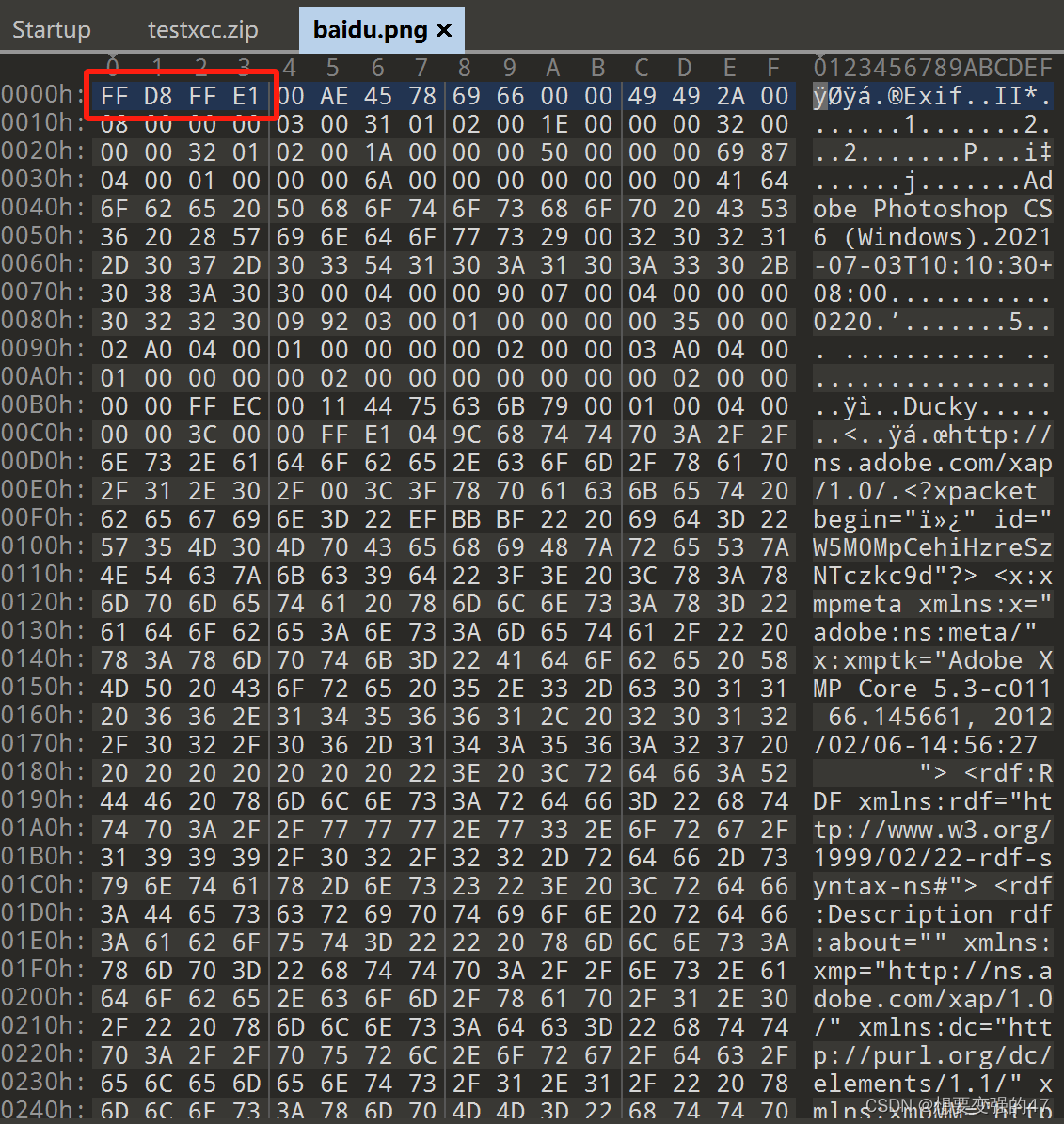

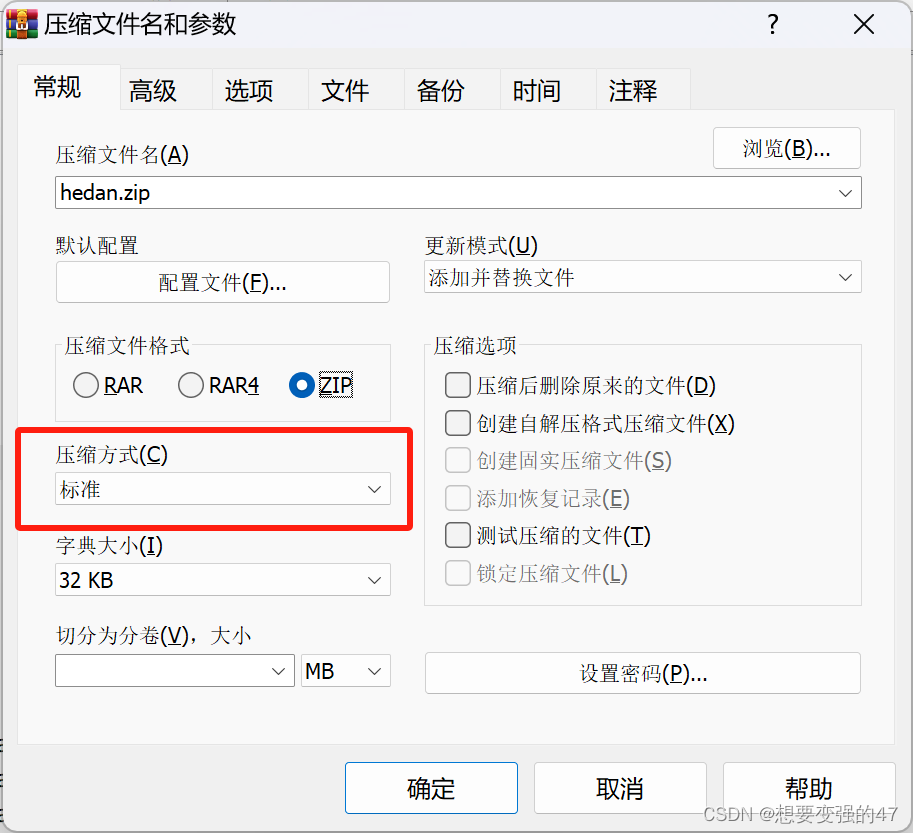

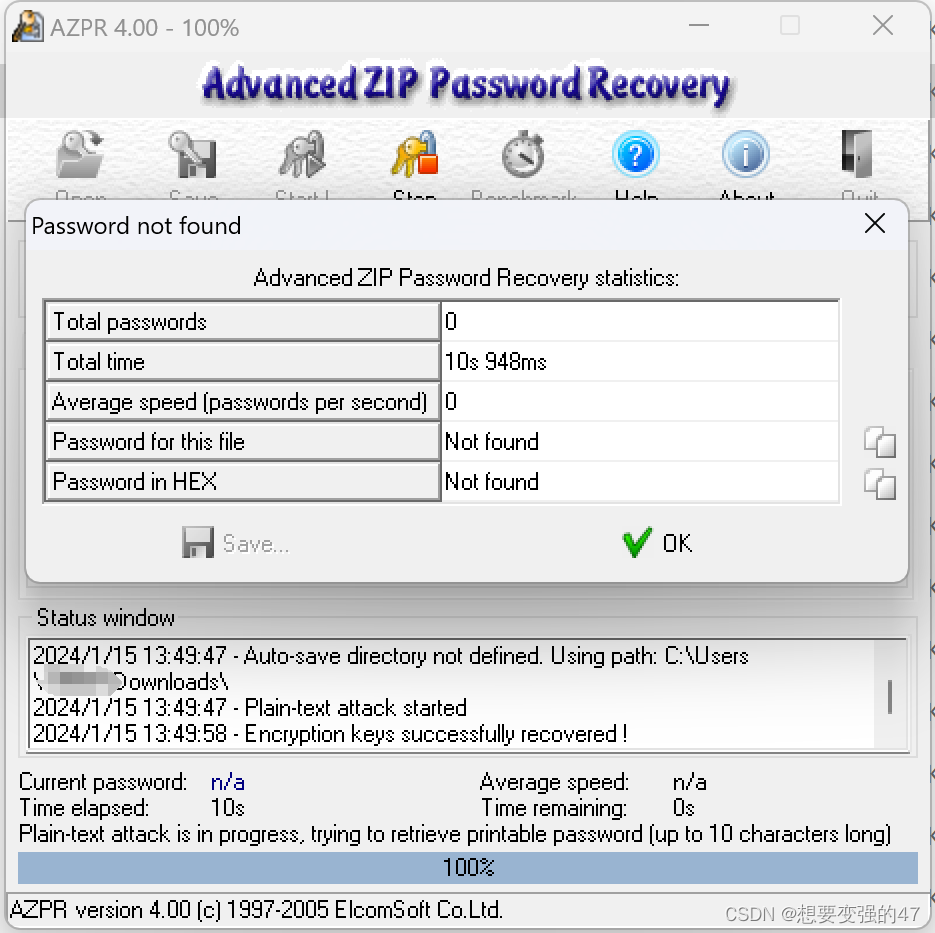

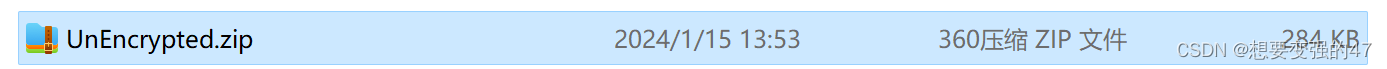

1)想到在第1步解压时,html文件打开后获得的图片也是hedan.jpg,就去看看这个文件的crc值,发现和testxcc.zip中的完全一致,那么可以考虑明文攻击。  2)用winrar压缩之前保存的hedan.jpg,然后运行Advanced Zip Password Recovery工具的明文攻击。建议先填明文文件,再填加密的原zip文件,其他的都不用填,点击strat! 2)用winrar压缩之前保存的hedan.jpg,然后运行Advanced Zip Password Recovery工具的明文攻击。建议先填明文文件,再填加密的原zip文件,其他的都不用填,点击strat!  3)注意,这里有个小坑,就是在压缩明文文件时时使用的压缩算法要和出题人使用的压缩算法一致。如果出现如下报错,就换一种压缩方式试一试。最后可以执行明文攻击的压缩方式是“标准”。以及,在我用winrar压缩明文文件之前,先试了用360压缩来压的,也是出现下图中的报错,因此在压缩软件的选择上也要和出题人一致。之前在网上看到过别的师傅的博客里有提到,bandzip、winrar、7zip以及Linux下zip命令得到的压缩文件的大小都是不同的。用哪个软件来压缩,可以根据压缩后的文件大小来判断,如果你压缩后的明文文件比题目里加密的压缩包中的对应文件小12个字节,那么大概率你所使用的压缩软件是对的,因为压缩文件加密后会产生一个12字节的三段密钥用于验证密码是否正确。 3)注意,这里有个小坑,就是在压缩明文文件时时使用的压缩算法要和出题人使用的压缩算法一致。如果出现如下报错,就换一种压缩方式试一试。最后可以执行明文攻击的压缩方式是“标准”。以及,在我用winrar压缩明文文件之前,先试了用360压缩来压的,也是出现下图中的报错,因此在压缩软件的选择上也要和出题人一致。之前在网上看到过别的师傅的博客里有提到,bandzip、winrar、7zip以及Linux下zip命令得到的压缩文件的大小都是不同的。用哪个软件来压缩,可以根据压缩后的文件大小来判断,如果你压缩后的明文文件比题目里加密的压缩包中的对应文件小12个字节,那么大概率你所使用的压缩软件是对的,因为压缩文件加密后会产生一个12字节的三段密钥用于验证密码是否正确。  winrar压缩时,压缩方式选择“标准”: winrar压缩时,压缩方式选择“标准”:  4)虽然没有跑出密码,但不重要(出题人是这么说的),这时其实已经得到没有密码的压缩文件了 4)虽然没有跑出密码,但不重要(出题人是这么说的),这时其实已经得到没有密码的压缩文件了   5)打开压缩文件 上一步中得到了这个文件 5)打开压缩文件 上一步中得到了这个文件  此时已经可以直接解压,用010打开baidu.png可以看到这其实是个jpg文件,改成jpg 此时已经可以直接解压,用010打开baidu.png可以看到这其实是个jpg文件,改成jpg

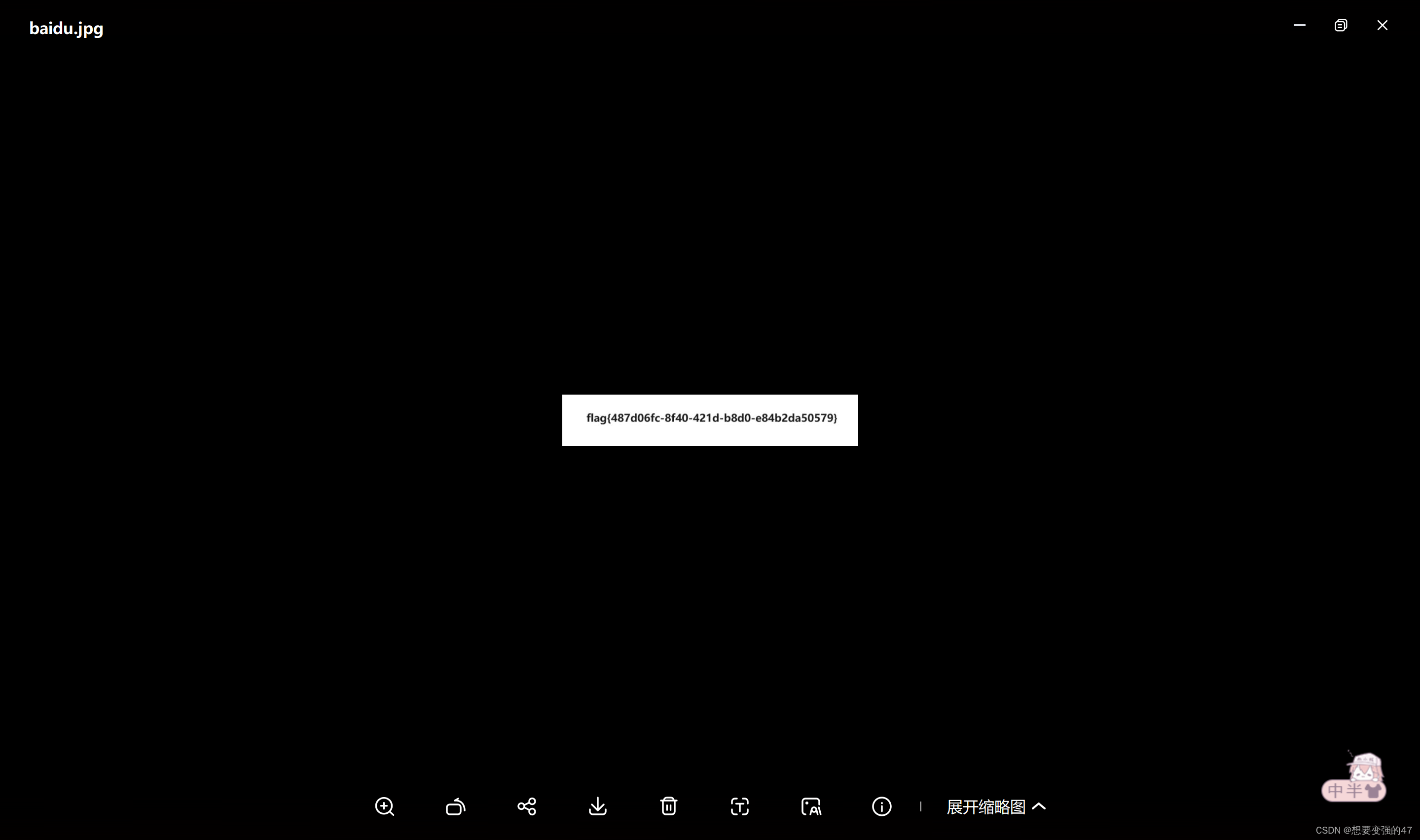

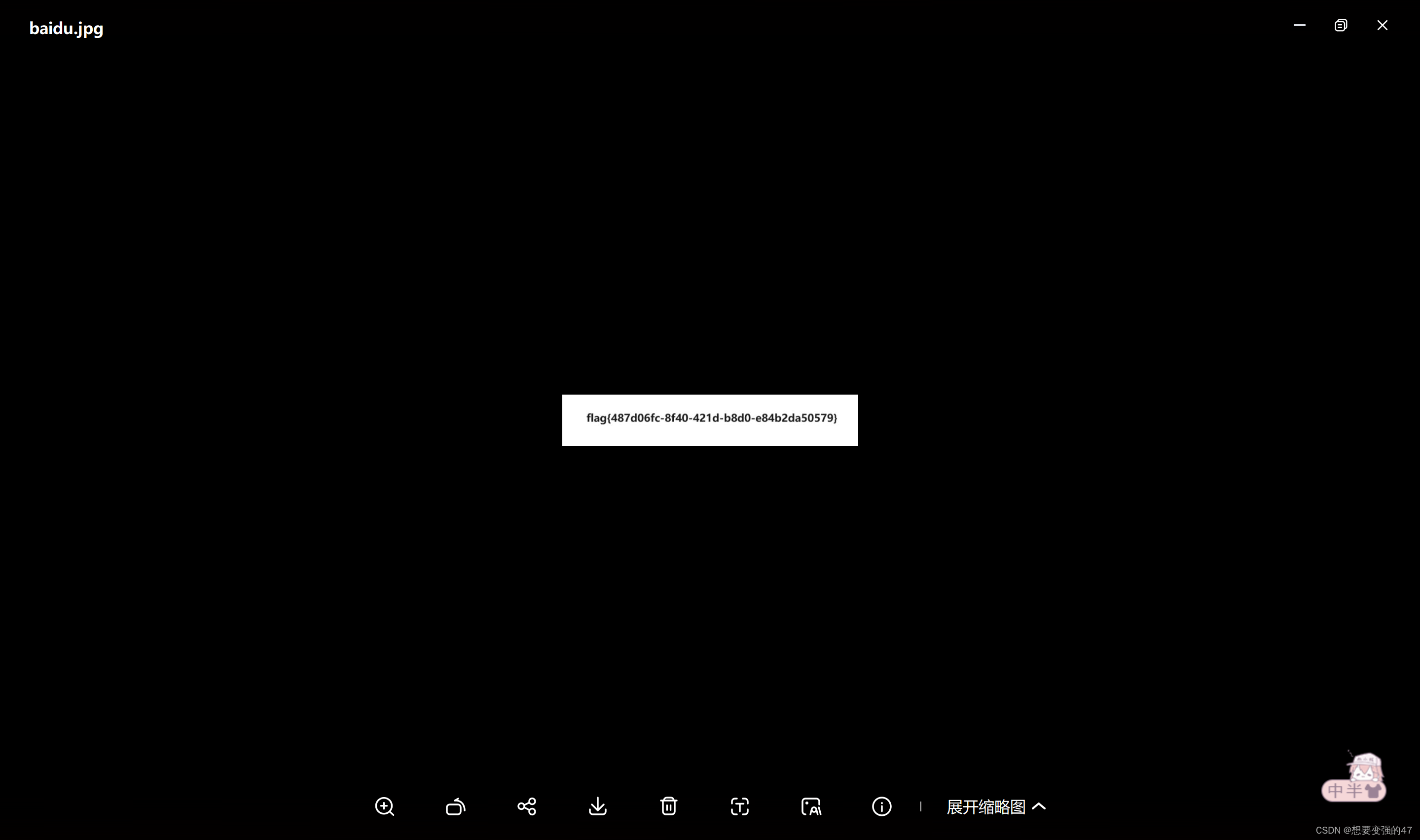

4.上传baidu.jpg至百度网盘得到flag

baidu.png是一张网盘logo图,改后缀成baidu.jpg后上传至网盘可以得到flag图片,这里的原理是秒传工具的原理是md5碰撞

|

3)那就常规思路用010打开,看看是不是伪加密啥的,一看是rar不是zip

3)那就常规思路用010打开,看看是不是伪加密啥的,一看是rar不是zip

5)打开html文件,显示有一个hetao.png,点开后的文件却是hedan.jpg,然后把这个hedan.jpg存了下来,当时浅试了下是不是隐写,没做出来,就放弃了o(╥﹏╥)o

5)打开html文件,显示有一个hetao.png,点开后的文件却是hedan.jpg,然后把这个hedan.jpg存了下来,当时浅试了下是不是隐写,没做出来,就放弃了o(╥﹏╥)o

6)看官方wp后得知应该关注文件头,文件头 => 快压解压(360压缩打开的是下一步中的压缩包) => 得到hetao.png

6)看官方wp后得知应该关注文件头,文件头 => 快压解压(360压缩打开的是下一步中的压缩包) => 得到hetao.png

搜索文件头然后复制到文件末尾:

搜索文件头然后复制到文件末尾:  新建文件,保存为压缩文件,运行templates的zip发现可以成功:

新建文件,保存为压缩文件,运行templates的zip发现可以成功:  2)尝试打开上一步保存的testxcc.zip,发现需要密码,并且压缩包里的两个文件是baidu.png和hedan.jpg,然后想到换用winrar打开,可以看到文件的crc值

2)尝试打开上一步保存的testxcc.zip,发现需要密码,并且压缩包里的两个文件是baidu.png和hedan.jpg,然后想到换用winrar打开,可以看到文件的crc值  用winrar可以看到文件的crc值:

用winrar可以看到文件的crc值:

2)用winrar压缩之前保存的hedan.jpg,然后运行Advanced Zip Password Recovery工具的明文攻击。建议先填明文文件,再填加密的原zip文件,其他的都不用填,点击strat!

2)用winrar压缩之前保存的hedan.jpg,然后运行Advanced Zip Password Recovery工具的明文攻击。建议先填明文文件,再填加密的原zip文件,其他的都不用填,点击strat!  3)注意,这里有个小坑,就是在压缩明文文件时时使用的压缩算法要和出题人使用的压缩算法一致。如果出现如下报错,就换一种压缩方式试一试。最后可以执行明文攻击的压缩方式是“标准”。以及,在我用winrar压缩明文文件之前,先试了用360压缩来压的,也是出现下图中的报错,因此在压缩软件的选择上也要和出题人一致。之前在网上看到过别的师傅的博客里有提到,bandzip、winrar、7zip以及Linux下zip命令得到的压缩文件的大小都是不同的。用哪个软件来压缩,可以根据压缩后的文件大小来判断,如果你压缩后的明文文件比题目里加密的压缩包中的对应文件小12个字节,那么大概率你所使用的压缩软件是对的,因为压缩文件加密后会产生一个12字节的三段密钥用于验证密码是否正确。

3)注意,这里有个小坑,就是在压缩明文文件时时使用的压缩算法要和出题人使用的压缩算法一致。如果出现如下报错,就换一种压缩方式试一试。最后可以执行明文攻击的压缩方式是“标准”。以及,在我用winrar压缩明文文件之前,先试了用360压缩来压的,也是出现下图中的报错,因此在压缩软件的选择上也要和出题人一致。之前在网上看到过别的师傅的博客里有提到,bandzip、winrar、7zip以及Linux下zip命令得到的压缩文件的大小都是不同的。用哪个软件来压缩,可以根据压缩后的文件大小来判断,如果你压缩后的明文文件比题目里加密的压缩包中的对应文件小12个字节,那么大概率你所使用的压缩软件是对的,因为压缩文件加密后会产生一个12字节的三段密钥用于验证密码是否正确。  winrar压缩时,压缩方式选择“标准”:

winrar压缩时,压缩方式选择“标准”:  4)虽然没有跑出密码,但不重要(出题人是这么说的),这时其实已经得到没有密码的压缩文件了

4)虽然没有跑出密码,但不重要(出题人是这么说的),这时其实已经得到没有密码的压缩文件了

5)打开压缩文件 上一步中得到了这个文件

5)打开压缩文件 上一步中得到了这个文件  此时已经可以直接解压,用010打开baidu.png可以看到这其实是个jpg文件,改成jpg

此时已经可以直接解压,用010打开baidu.png可以看到这其实是个jpg文件,改成jpg