20222922 2022 |

您所在的位置:网站首页 › kali破解开机密码 › 20222922 2022 |

20222922 2022

|

一、实验目标

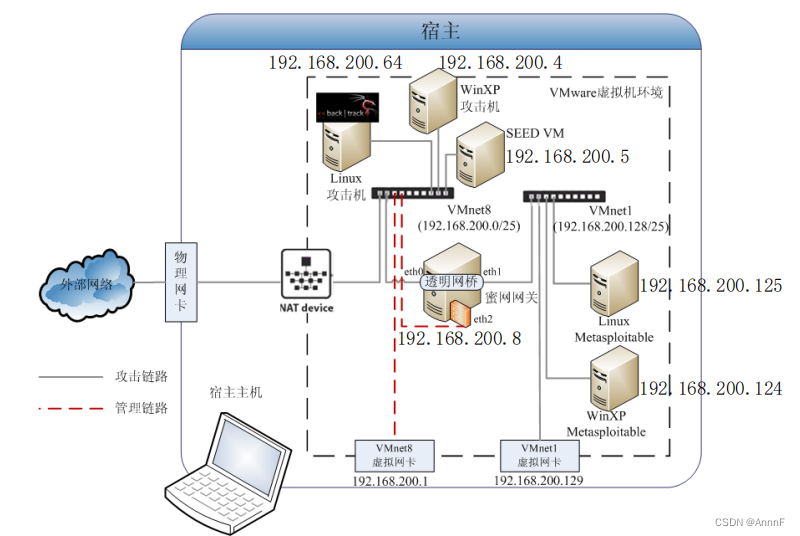

学习网络攻防相关知识进行环境搭建,完成网络攻防环境搭建。 二、学习总结 2.1 网络攻防环境一个基础的网络攻防实验环境包括以下部分: (1)攻击机:用于发起网络攻击的主机。本环境中包括Kali Linux、WinXPattacker两台攻击机。可以进行网络扫描、渗透攻击、程序逆向分析,密码破解,监视、反汇编和编译等功能。 (2)靶机:被网络攻击的目标主机。本环境中包括Metasploitable_ubuntu和Win2kServer_SP0_target,一般靶机存在许多安全漏洞的软件包,如tomcat5.5、distcc、Metasploit等软件,可以针对其进行网络渗透攻击,网络服务弱口令破解,获取远程访问权等。 (3)SEED虚拟机:是信息安全教育实验环境虚拟机,由SEED项目提供,可以进行TCP/IP协议栈攻击,SQL注入,XSS漏洞的phpBB论坛应用程序等操作。 (4)蜜网网关:通过构建部署陷阱网络进行诱骗与分析网络攻击的网关,能够提供网络攻击的行为监控、检测和分析。 2.2 网络攻防相关工具(1)Wireshark:一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。 (2)Tcpdump:可以将网络中传送的数据包完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。 (3)Nmap:Linux下的网络扫描和嗅探工具包,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。 三、网络攻防环境搭建 3.1 环境拓扑图结构

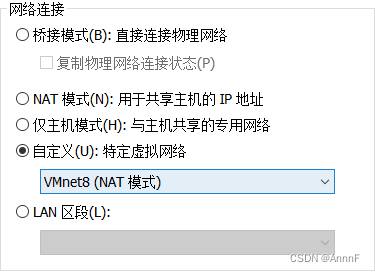

3.2.1 VM网络设置

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

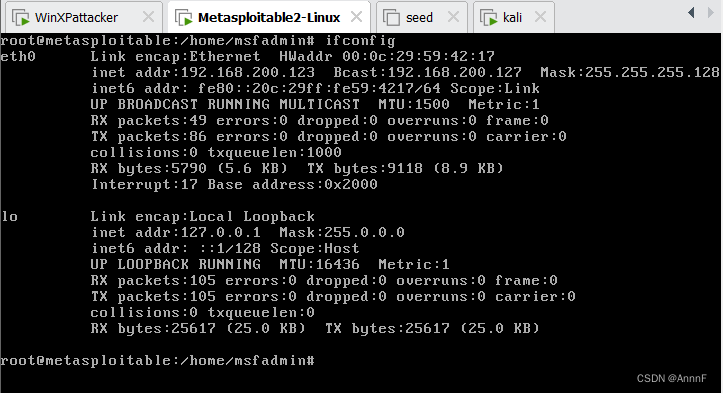

通过命令ifconfig查看IP等信息如下

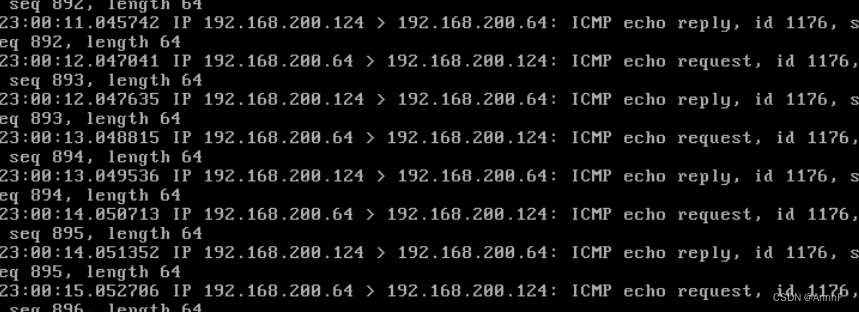

蜜罐网关中输入su -获取权限,运行tcpdump -i eth0 icmp,查看网桥信息

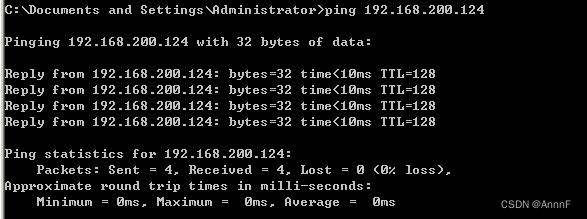

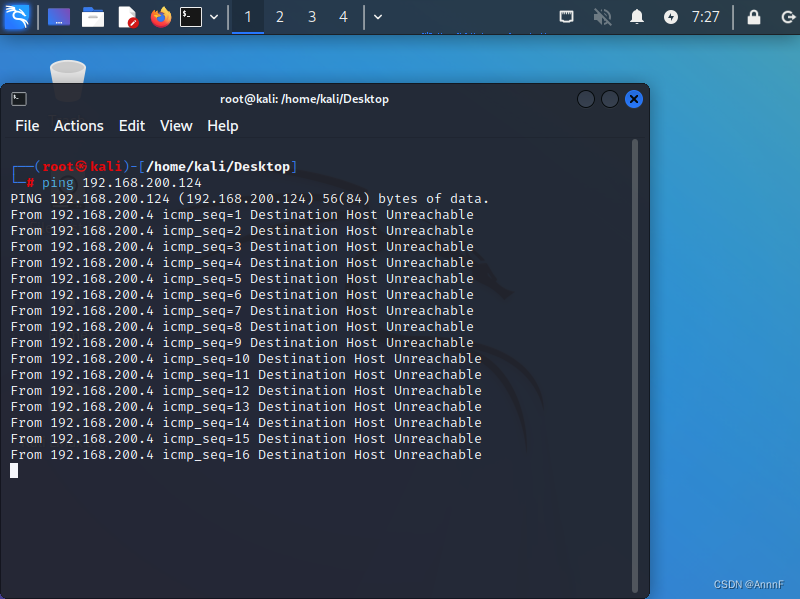

kali ping win靶机

通过这次实验,自己动手搭建网络攻防环境,对环境攻防工具有了更多的了解,虽然在实验中遇到了一些问题但通过一定的学习和测试都得到了解决,希望伴随着课程,自己的动手能力会越来越强。 |

【本文地址】

今日新闻 |

推荐新闻 |

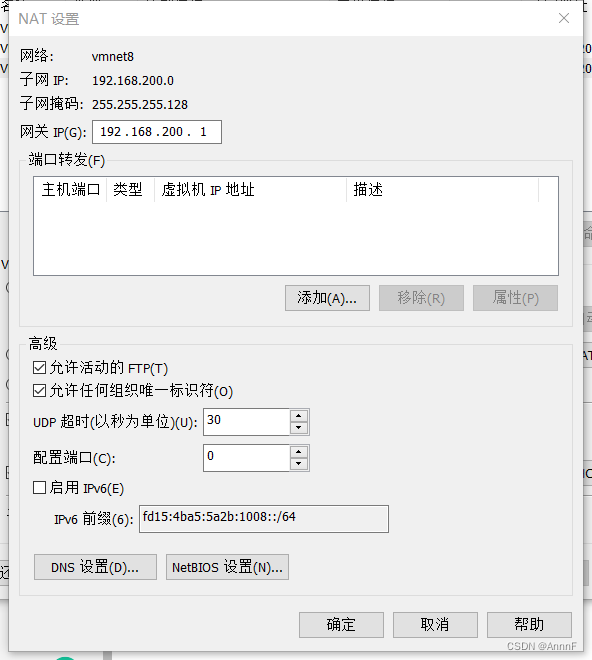

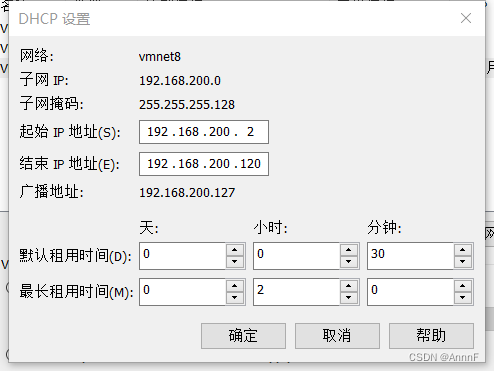

其中VMnet8的NAT和DHCP设置如下

其中VMnet8的NAT和DHCP设置如下

3.2.2 Linux攻击机kali配置

将kali网络适配器改成NAT模式(VMnet8)

3.2.2 Linux攻击机kali配置

将kali网络适配器改成NAT模式(VMnet8)

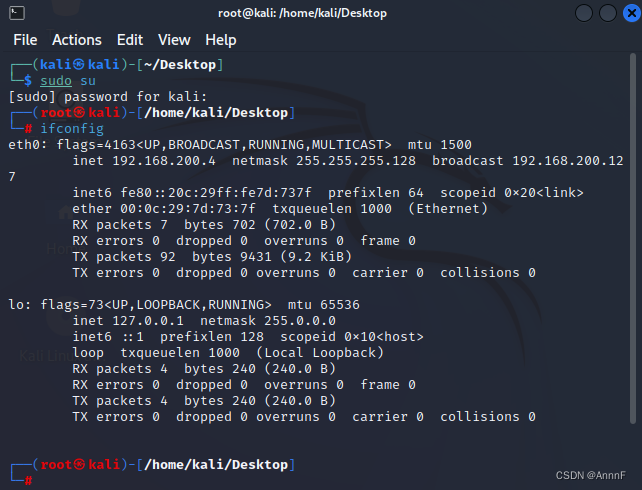

打开Terminal,输入sudo su获取root权限(密码为kali),输入ifconfig查看网络信息

打开Terminal,输入sudo su获取root权限(密码为kali),输入ifconfig查看网络信息

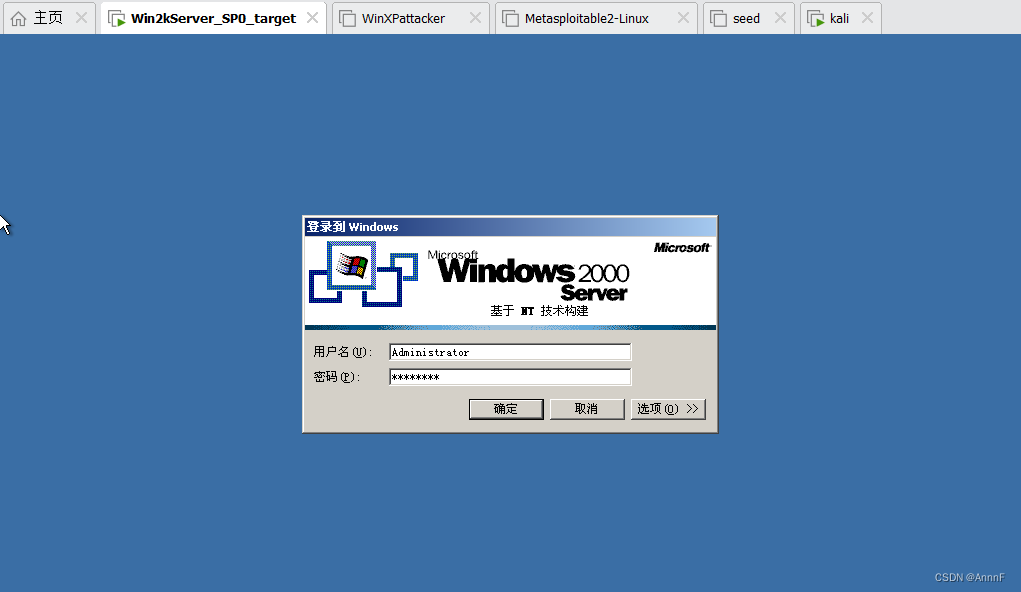

3.2.3 windows靶机-win2kServer安装

安装步骤与kali相同,使用快捷键ALT+CTRL+DEL进入,账号administrator,密码mima1234。

3.2.3 windows靶机-win2kServer安装

安装步骤与kali相同,使用快捷键ALT+CTRL+DEL进入,账号administrator,密码mima1234。

网卡设置如下

网卡设置如下 3.2.4 windows攻击机-windows Attacker安装

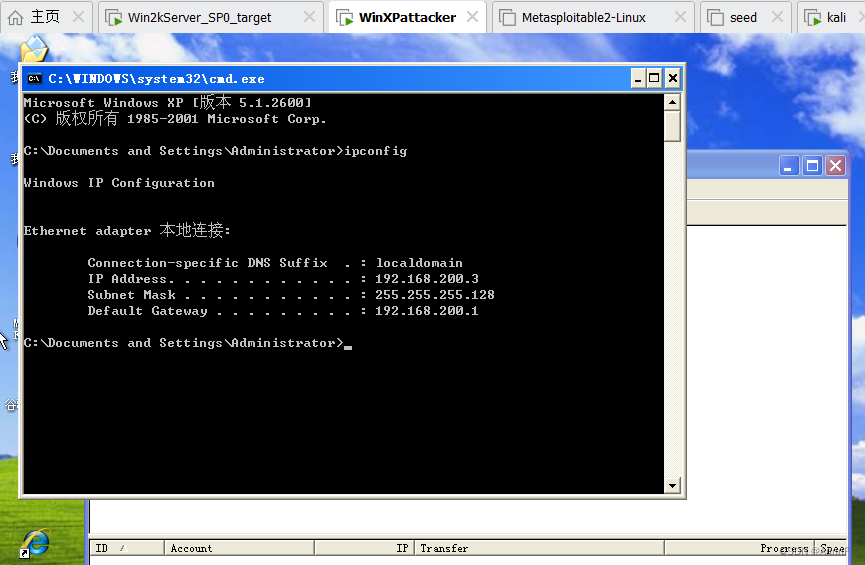

安装步骤与kali相同。网卡设置如下

3.2.4 windows攻击机-windows Attacker安装

安装步骤与kali相同。网卡设置如下

开机,在命令行查看windowsattacker的ip地址

开机,在命令行查看windowsattacker的ip地址

3.2.5 Metasploitable2-Linux安装

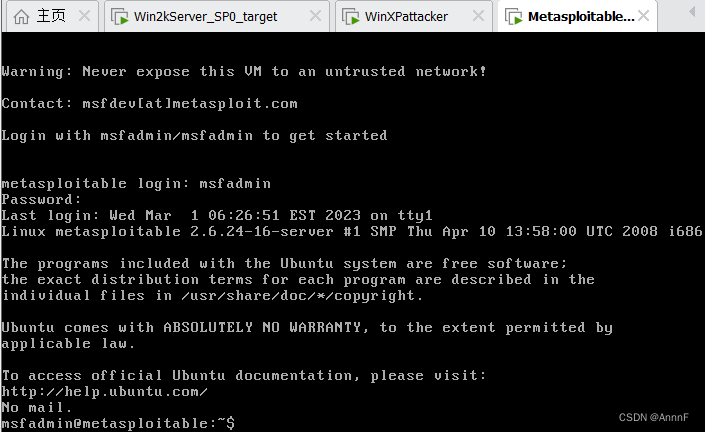

打开虚拟机,账号密码均为msfadmin。

3.2.5 Metasploitable2-Linux安装

打开虚拟机,账号密码均为msfadmin。

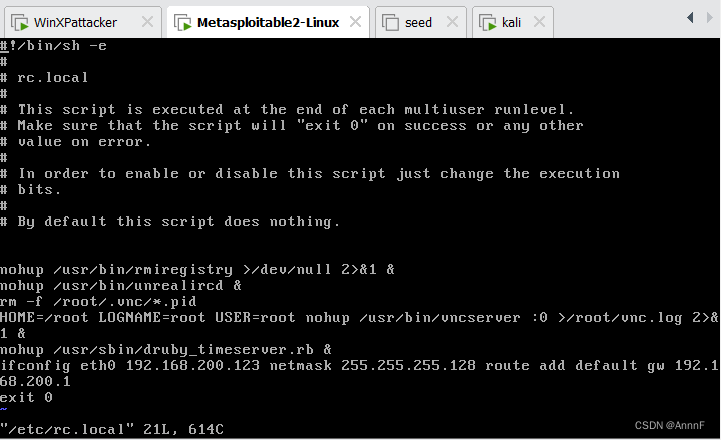

输入sudo su获取root权限(密码同上),之后键入vim /etc/rc.local,按i键进入编辑模式,方向键控制光标方向在文件倒数第二行exit0之前, 插入以下两句

输入sudo su获取root权限(密码同上),之后键入vim /etc/rc.local,按i键进入编辑模式,方向键控制光标方向在文件倒数第二行exit0之前, 插入以下两句 完成后按ESC键, 再按 :wq 回车。之后 reboot 重启。

完成后按ESC键, 再按 :wq 回车。之后 reboot 重启。 3.2.6 SEEDUbuntu安装配置

输入ifconfig查看ip信息

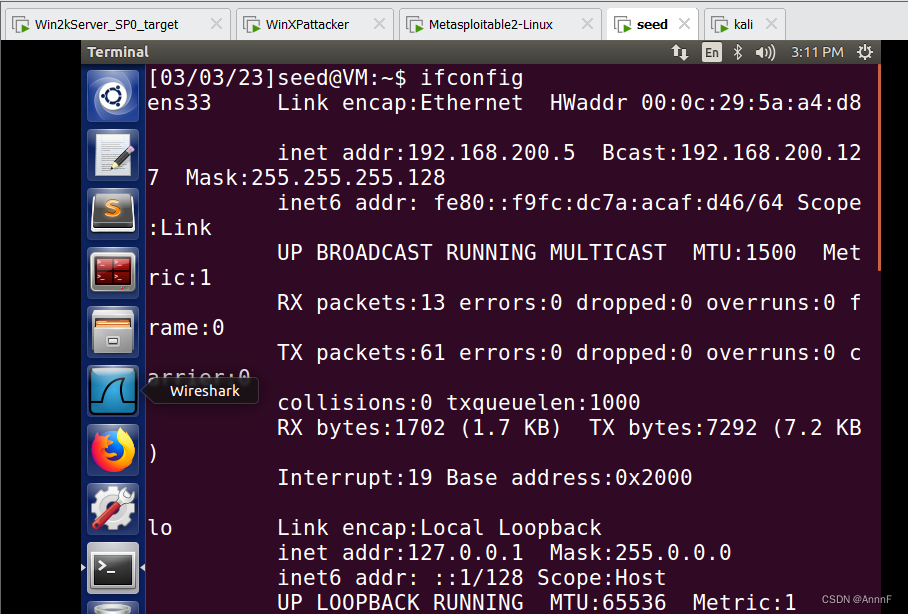

3.2.6 SEEDUbuntu安装配置

输入ifconfig查看ip信息

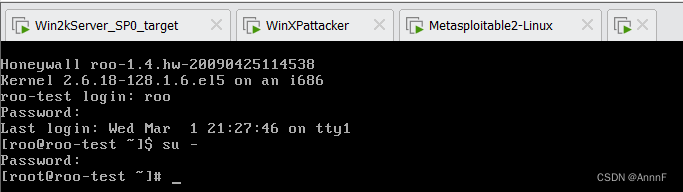

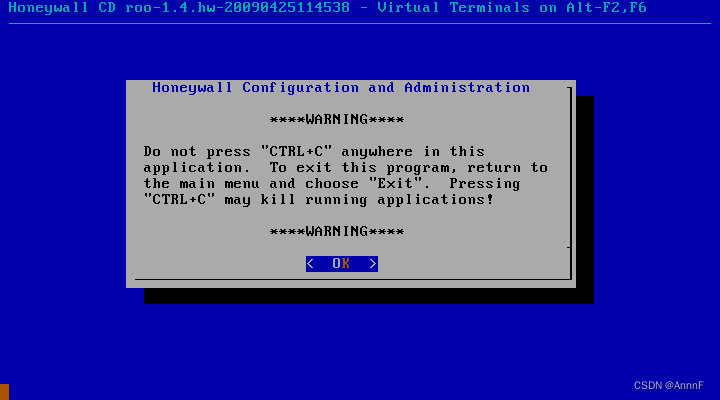

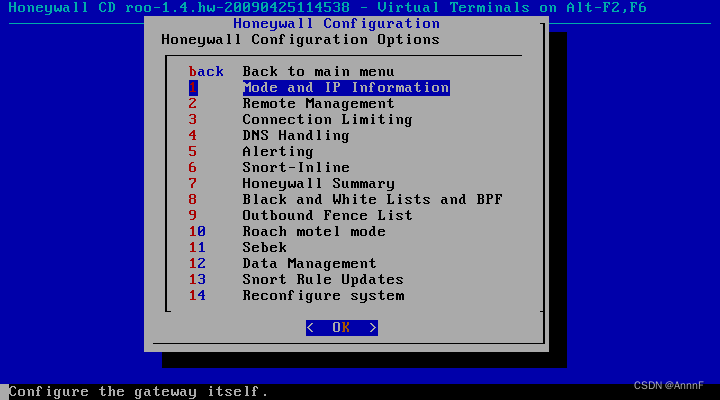

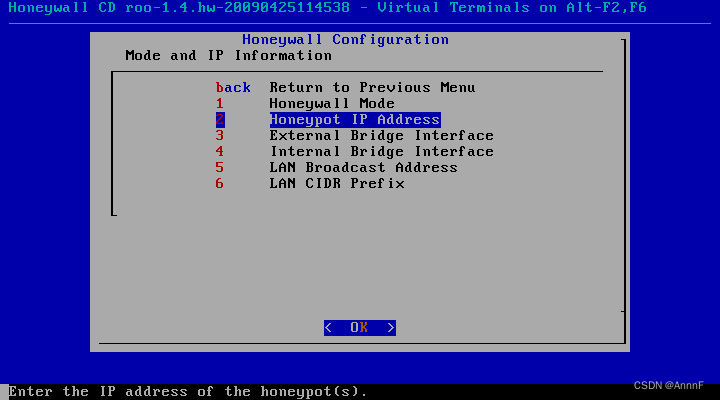

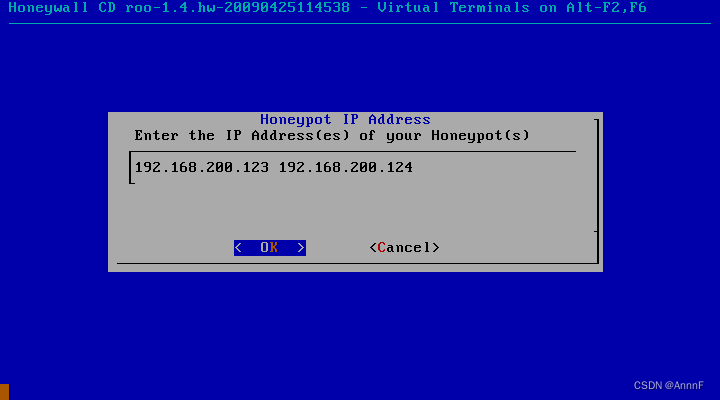

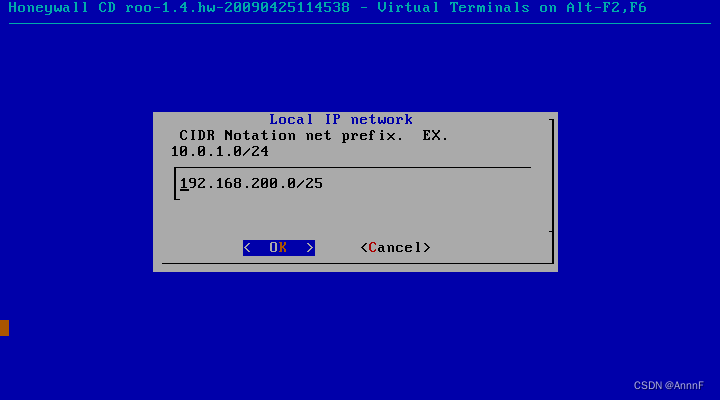

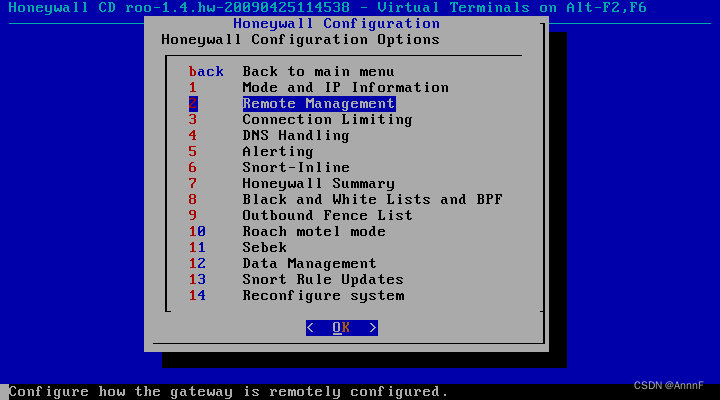

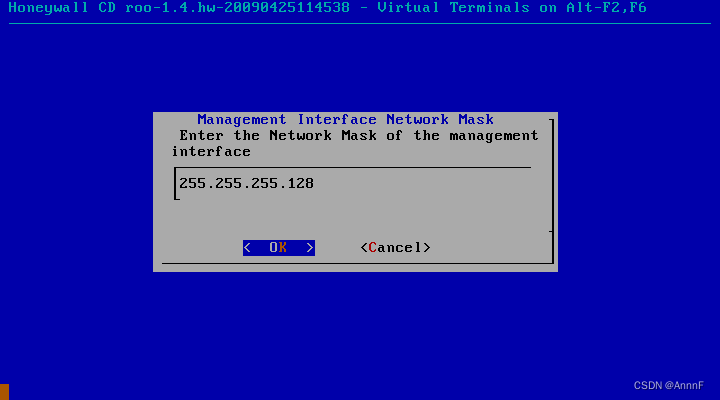

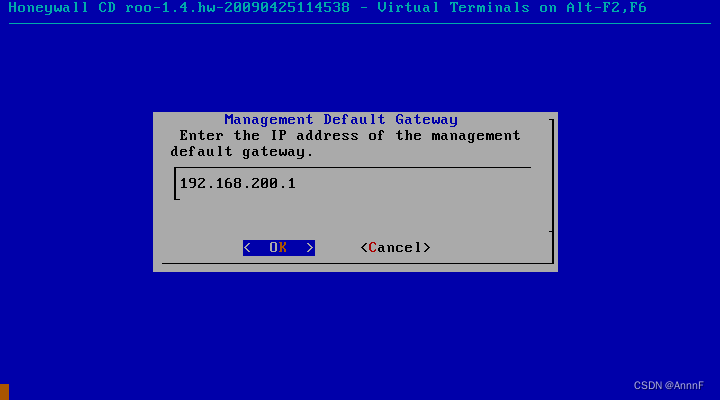

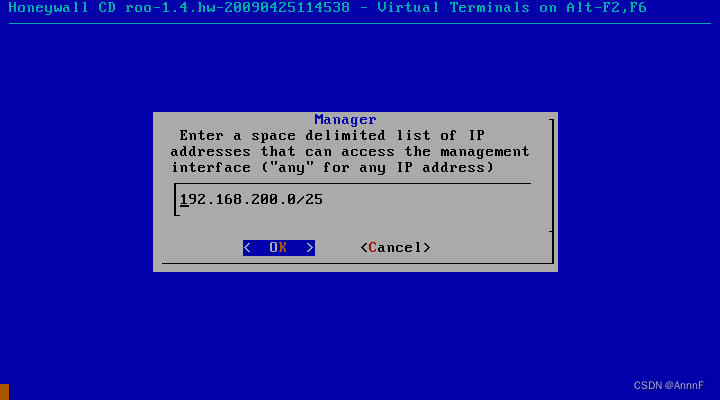

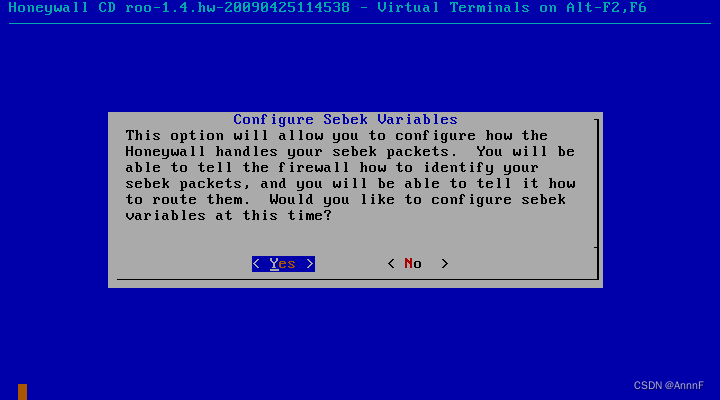

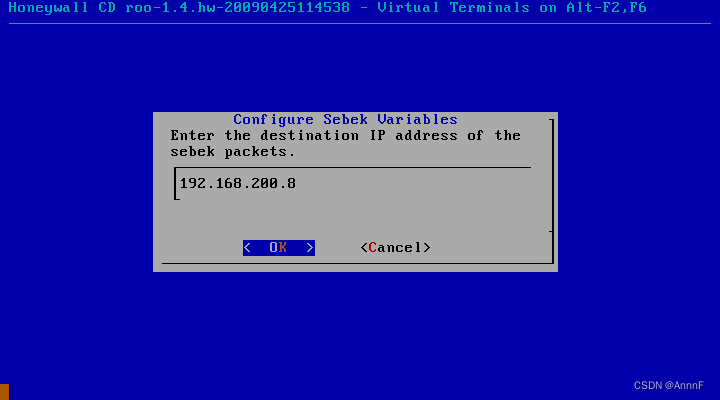

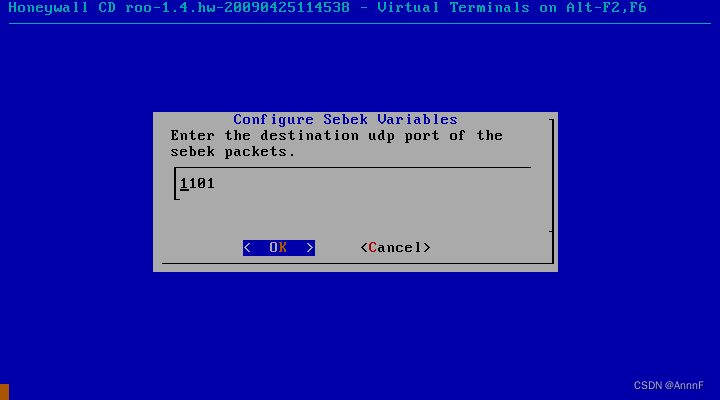

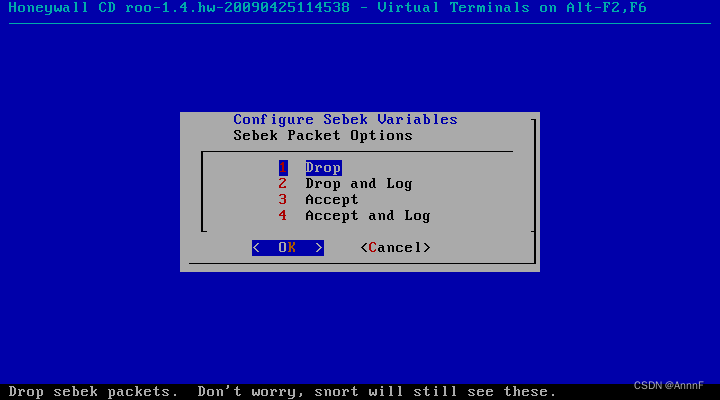

3.2.7 蜜罐网关配置

登录账号roo , 密码honey,再su -提权。再通过如下命令进入配置界面

cd /usr/sbin

./menu

3.2.7 蜜罐网关配置

登录账号roo , 密码honey,再su -提权。再通过如下命令进入配置界面

cd /usr/sbin

./menu

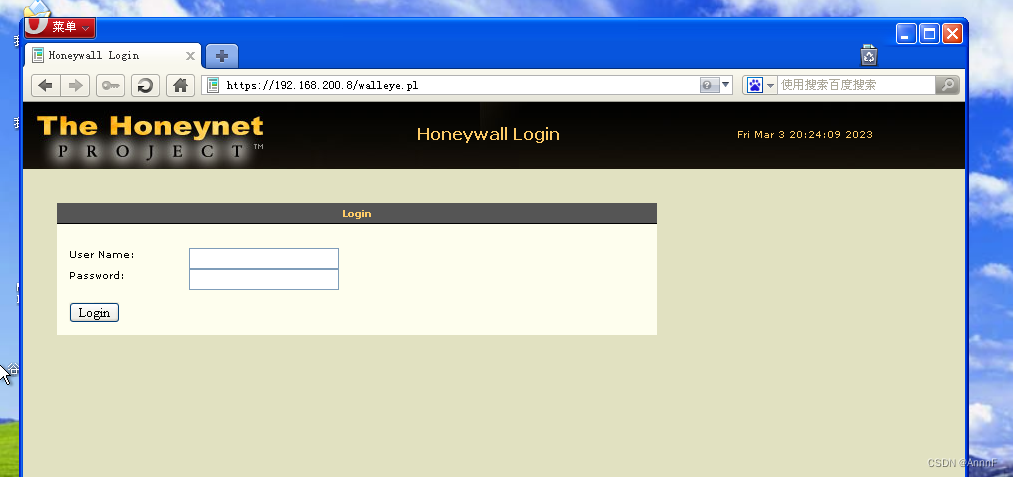

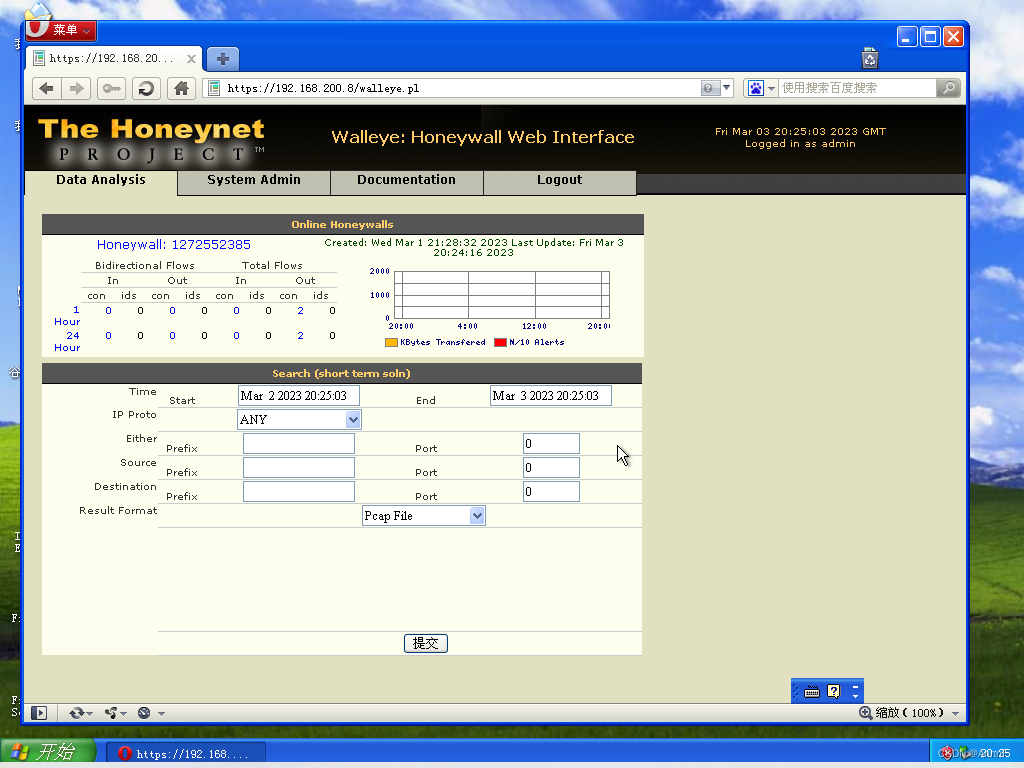

打开windowsattacker主机,打开浏览器,打开网址https://192.168.200.8。重置密码

打开windowsattacker主机,打开浏览器,打开网址https://192.168.200.8。重置密码

winxp ping win靶机

winxp ping win靶机

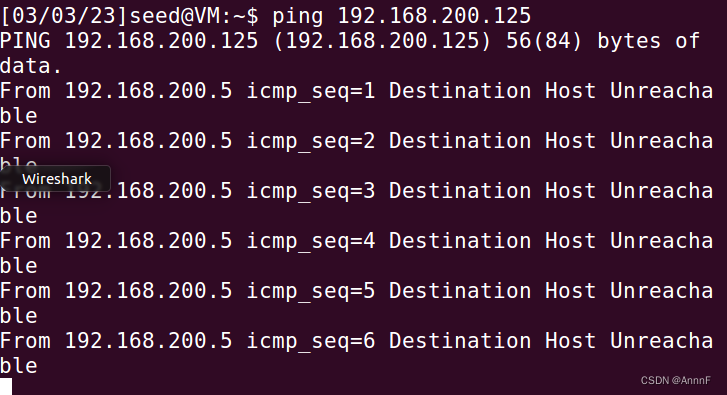

SEEDUbuntu ping Metasploitable2-Linux

SEEDUbuntu ping Metasploitable2-Linux

win2KServer ping windowsattacker

win2KServer ping windowsattacker