IPSEC VPN第一、第二阶段协商介绍 |

您所在的位置:网站首页 › ipsec第二阶段协商失败的原因 › IPSEC VPN第一、第二阶段协商介绍 |

IPSEC VPN第一、第二阶段协商介绍

|

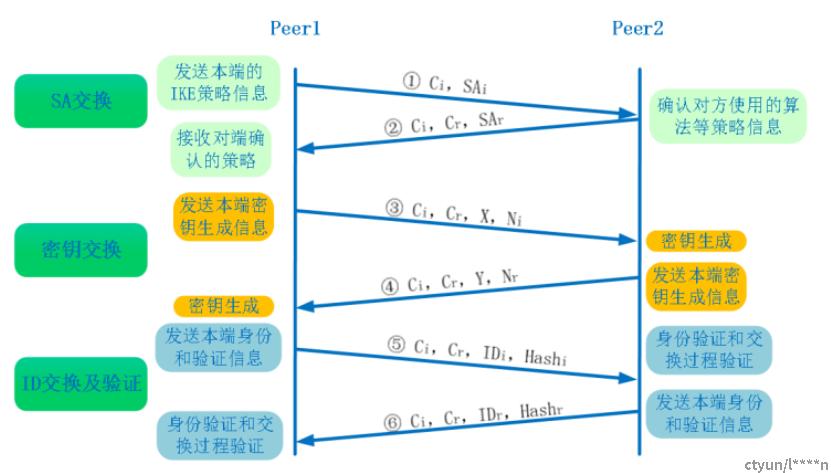

在公司cnp3.0vpn产品中,用户开通vpn业务经常会遇到,第一阶段协商失败,第二阶段协商失败。那么这里的第一阶段、第二阶段协商是做什么呢? 第一阶段:IKE SA 对等体之间的身份认证换建立一个iskmp 安全联盟,即iskmp sa。主要是IPSEC之间的密钥生成和交换 主模式 野蛮模式 第二阶段:用已经建立的安全联盟 iskmp sa(ike sa)的安全通道为ipsec协商安全服务,建立ipsec sa,产生用于业务数据加密的密钥。 快速模式 主模式: 6个包交互,使用IP地址作为身份标识,默认传递自己的接口地址作为身份标识,对方的公网地址作 为对端身份标识去检查。 但使用IP作为身份标识会产生一个问题——NAT会替换IP地址导致IP作为身份信息不可靠。 安全提议:加密算法、hash算法、身份认证方式、密钥交换算法、密钥有效期 具体交互信息 第一个包,承载协议是UDP,源目端口都是500

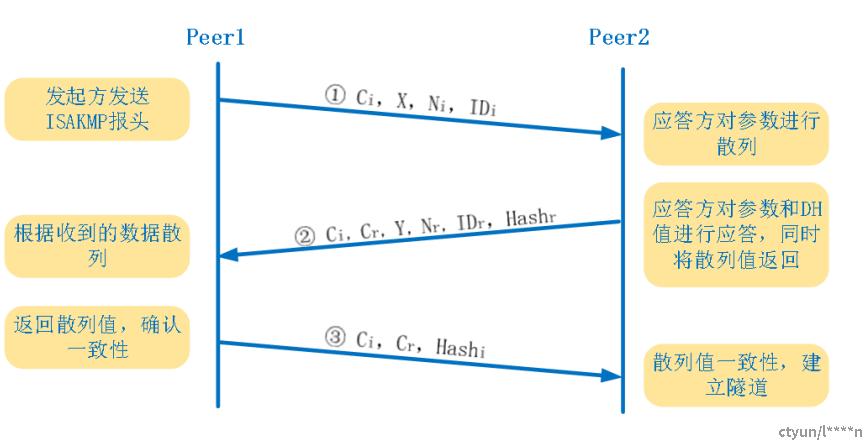

Ci标识本地cookie信息,SAi标示协商的安全策略参数,SAr表示对方协商参数的确认,Cr表示对方cookie信息的确认,Xi,Yi表示交换的公钥信息,Ni是随机数,ID是身份信息,HASH验证信息。 野蛮模式:

野蛮模式虽然是三个包但是安全性没问题,同时不再以IP地址作为身份标识,ID设置灵活性很高,有助于不同厂商ipsec对接,也解决了主模式在NAT场景下的局限。 综上: 第一阶段:双方之间彼此验证对方,并协商出IKE SA,从而保护第二阶段中IPSEC SA协商过程第二阶段:协商IPSEC单向SA,为保护IPS数据流而创建。

|

【本文地址】

今日新闻 |

推荐新闻 |