NSSCTF之Misc篇刷题记录⑧ |

您所在的位置:网站首页 › disordered的意思 › NSSCTF之Misc篇刷题记录⑧ |

NSSCTF之Misc篇刷题记录⑧

|

NSSCTF之Misc篇刷题记录⑧

[MMACTF 2015]welcome[广东强网杯 2021 团队组]欢迎参加强网杯[虎符CTF 2022]Plain Text[SWPUCTF 2021 新生赛]原来你也玩原神[SWPUCTF 2021 新生赛]我flag呢?[鹤城杯 2021]New MISC[UTCTF 2020]Zero[羊城杯 2021]Baby_Forenisc[HUBUCTF 2022 新生赛]最简单的misc[NISACTF 2022]bilala的二维码[NISACTF 2022]流量包里有个熊

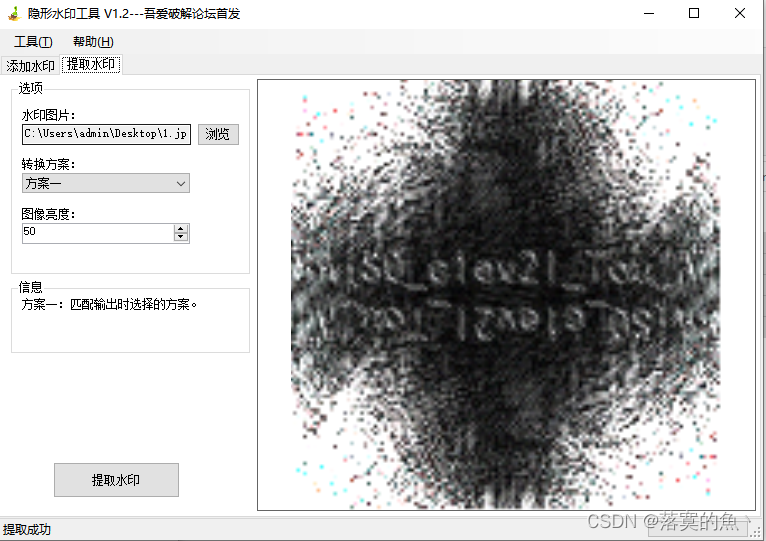

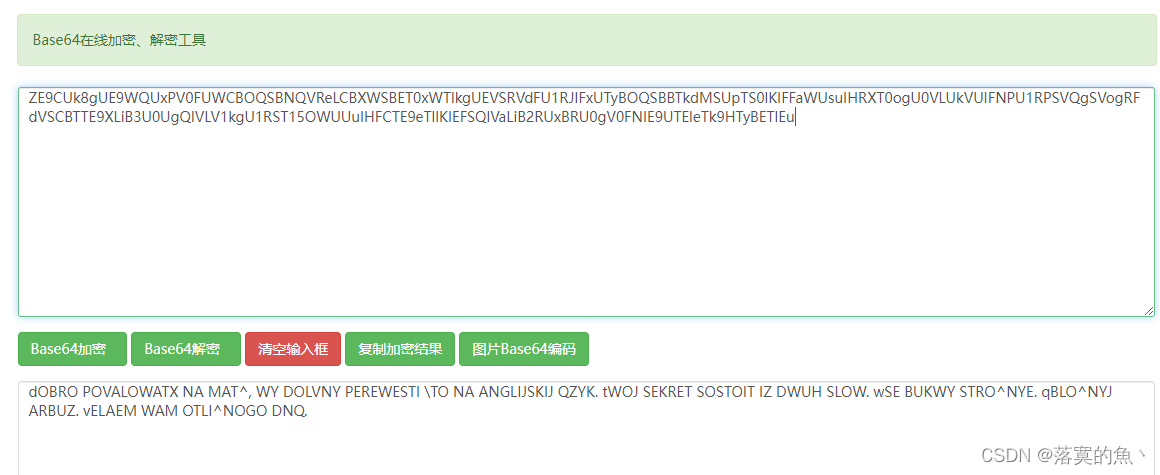

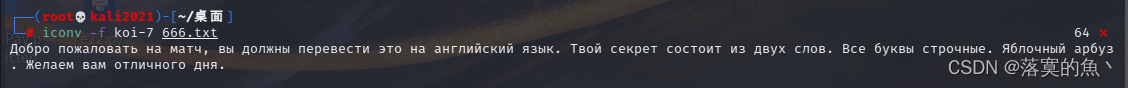

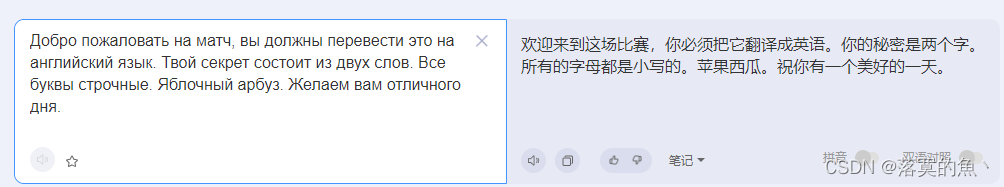

NSSCTF平台:https://www.nssctf.cn/ PS:记得所有的flag都改为NSSCTF [MMACTF 2015]welcomeNSSCTF{Welcome_To_MMACTF!!} [广东强网杯 2021 团队组]欢迎参加强网杯NSSCTF{Wec10m3_to_QwbCtF} [虎符CTF 2022]Plain Text先base64解码 放入kaili中使用 iconv -f koi-7 这里的koi-7是俄语编码的意思 然后进行百度翻译 在根据给的提示得到flag。

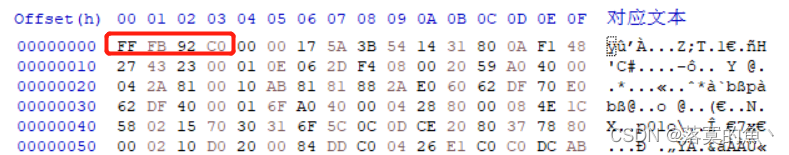

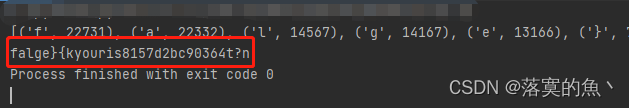

NSSCTF{apple_watermelon} [SWPUCTF 2021 新生赛]原来你也玩原神一个损坏的压缩包FF FB 92 这个是mp3的文件头这里需要使用一个工具:mp3stego mp3stego下载: 使用方法把文件放入工具目录下面 使用 Decode.exe -X -P 是输入密码 (这里没有直接回车) 得到一个文件发现是PK头修改后缀 解压发现要密码 是伪加密 修改09 为00 打开test.txt得到flag NSSCTF{So_you_also_play_Genshin_impact} [SWPUCTF 2021 新生赛]我flag呢?词频分析 ,使用套神脚本: 因为t只输出了一次,应该要被舍弃 from collections import Counter c = '' f = open('我flag呢?','r').readlines() for i in range(len(f)): ind = f[i].find('{') c += f[i][ind+1:-2] f = Counter(c.lower()) f = f.most_common() print(f) for i in range(len(f)): print(f[i][0],end='')

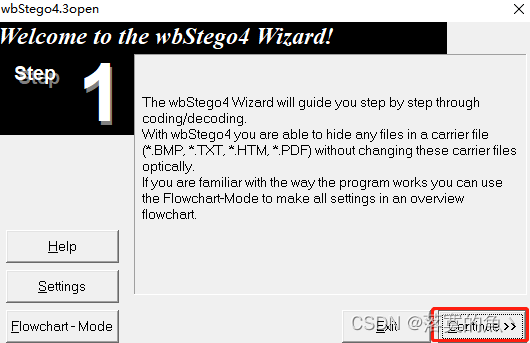

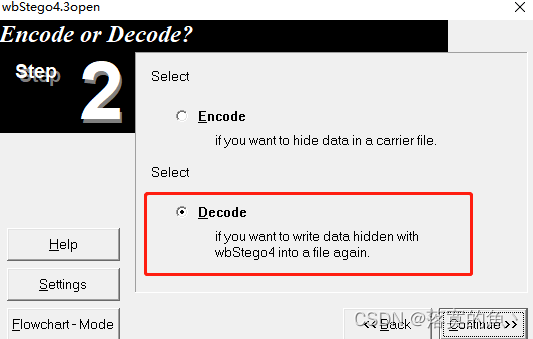

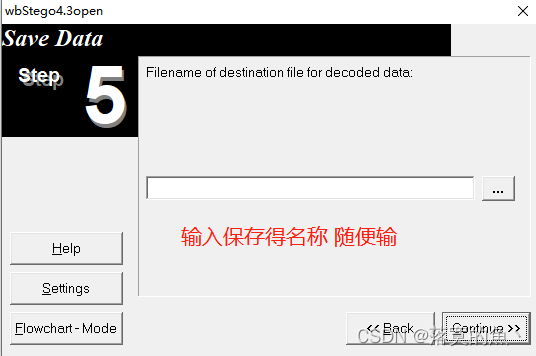

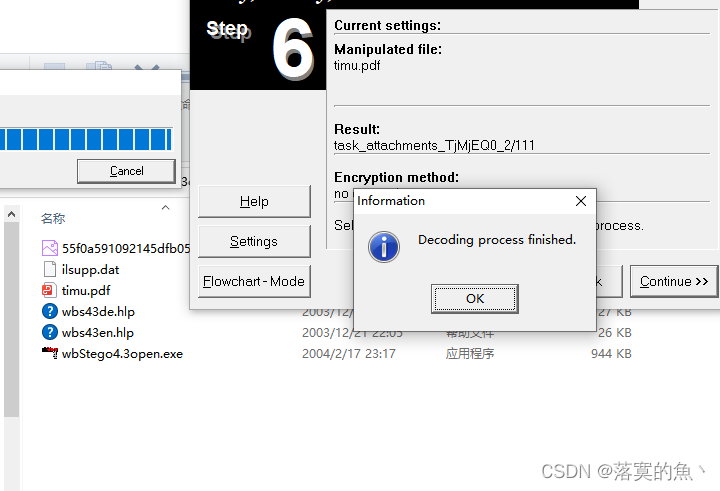

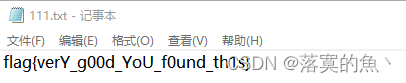

NSSCTF{81e57d2bc90364} [鹤城杯 2021]New MISC考点:pdf隐写,wbstego4.3open工具得使用 wbstego4.3open工具下载:http://www.bailer.at/wbstego/

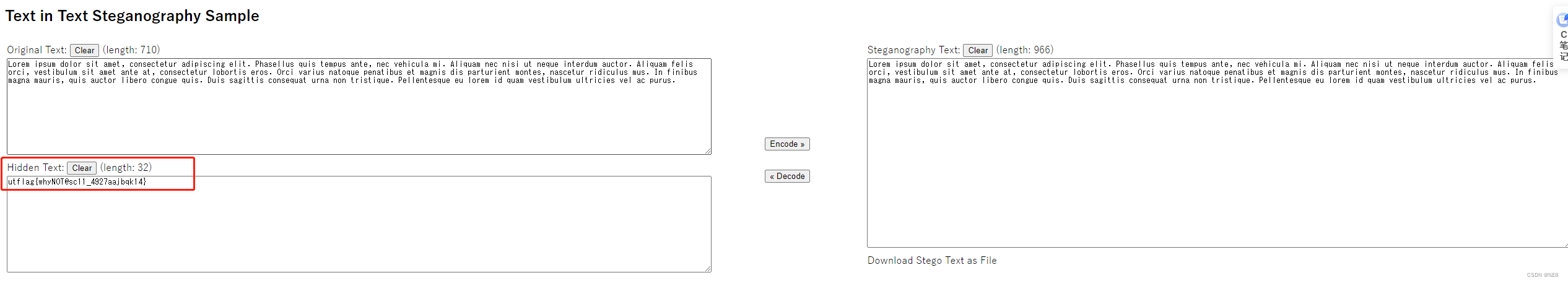

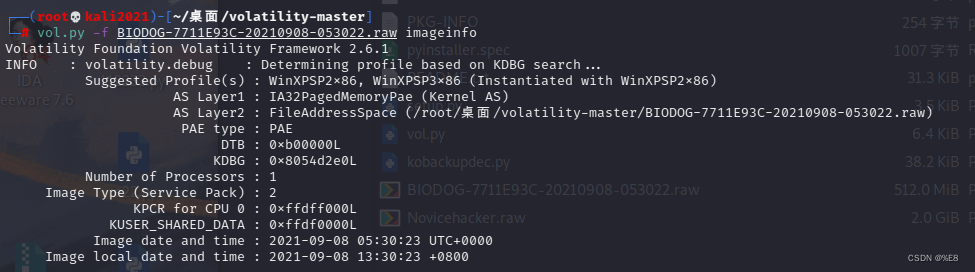

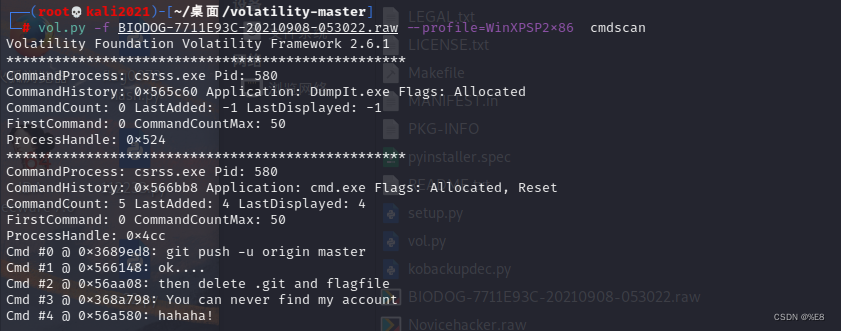

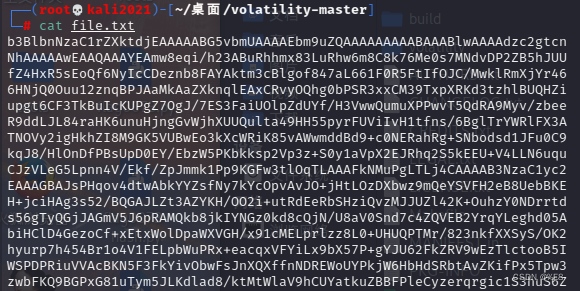

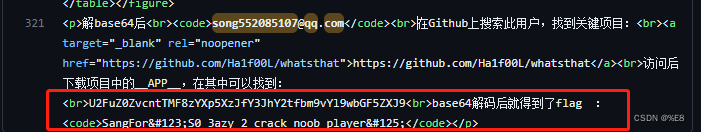

flag{verY_g00d_YoU_f0und_th1s} [UTCTF 2020]Zero考点:0宽字节隐写 零宽字节隐写网站:http://330k.github.io/misc_tools/unicode_steganography.html utflag{whyNOT@sc11_4927aajbqk14} [羊城杯 2021]Baby_Forenisc考点:内存取证(Volatility2) 这里可以参考:https://blog.csdn.net/Aluxian_/article/details/128194996 首先分析镜像的系统版本,cmdscan 发现git 命令可以想到github然后又发现了一个ssh.txt 把他导出来看看dump vol.py -f BIODOG-7711E93C-20210908-053022.raw imageinf

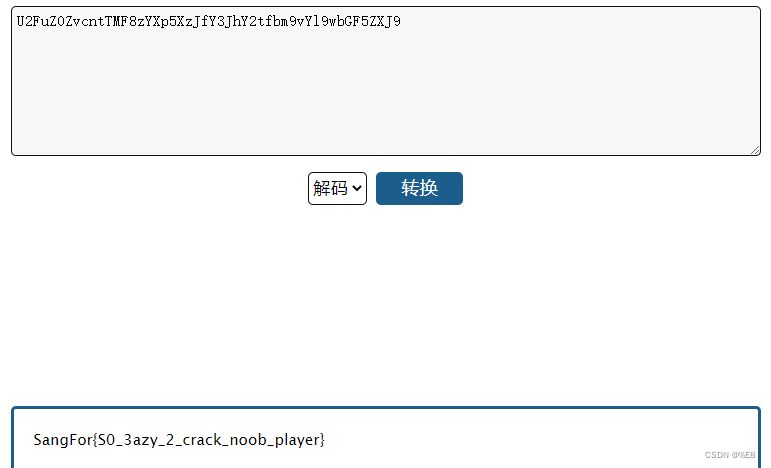

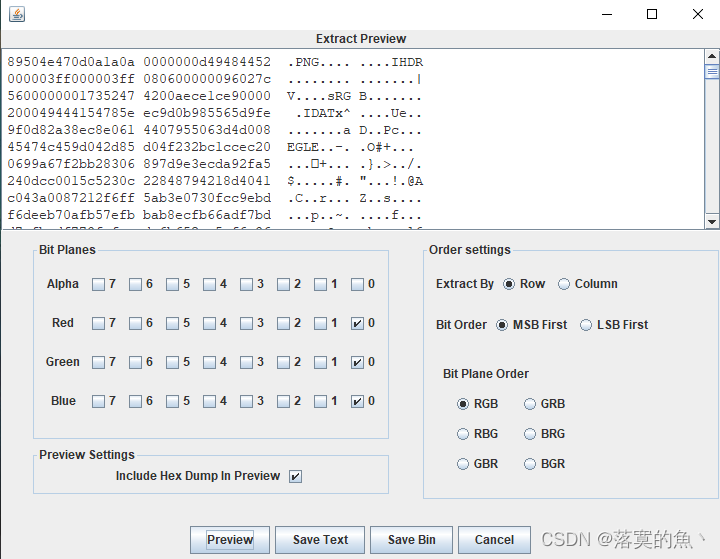

SangFor{S0_3azy_2_crack_noob_player} [HUBUCTF 2022 新生赛]最简单的misc老样子 先binwalk -e 和foremost 无果 使用zsteg查看有LSB隐写信息,使用Stegsolve进行导出有个二维码QR扫码即可。

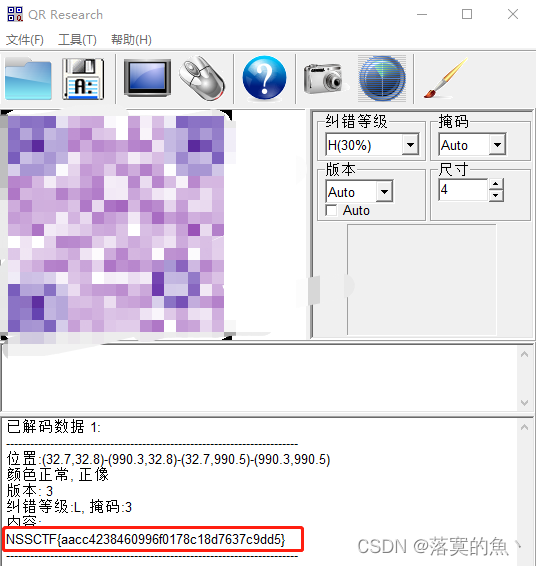

NSSCTF{aacc4238460996f0178c18d7637c9dd5} [NISACTF 2022]bilala的二维码下载下来确实定位符 手动PS补全 得到完整的扫码得到一个网站访问下载一个图片(皮卡丘!)

莫斯解密:https://morsecode.world/international/decoder/audio-decoder-adaptive.html

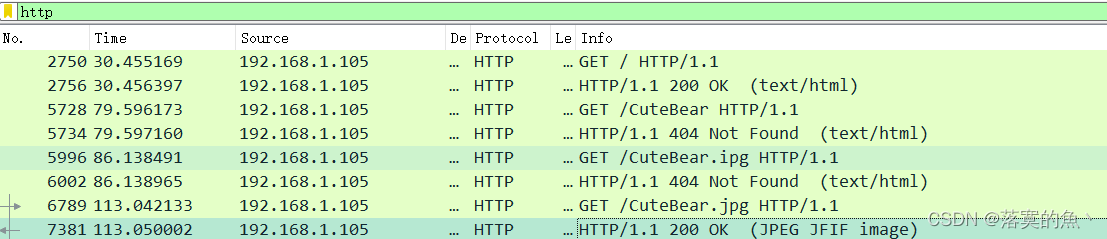

NSSCTF{M0RS34ND282X231} [NISACTF 2022]流量包里有个熊下载了一个没有后缀的文件,拖到kali 然后file 一下是pcap文件 直接导出http流里面的文件得到一个小熊的图片

使用binwalk -e 提取文件还有一样的图片,先分析txt第一个是base64编码假的,第二个尝试ROT13解码发现FFD8 JPG图片文件头数据 ROT13在线解密:http://www.mxcz.net/tools/rot13.aspx

NSSCTF{S0_clev2l_You} 🆗至此又是美好的一天结束,我们下一篇再见感谢大家支持,希望对学MISC方向的小伙伴有所帮助!! |

【本文地址】

今日新闻 |

推荐新闻 |

然后一眼Base64解码得到个 QQ号 去git找一下 然后找到了js代码 里面有一串Base64 解码即可。

然后一眼Base64解码得到个 QQ号 去git找一下 然后找到了js代码 里面有一串Base64 解码即可。

这里还是老样子分离使用binwalk -e 和foremost得到两个图片和一个加密txt 然后上面说了密码是战队名 尝试一下NISC 欧克打开了一个音频文件可以使用morse2ascii 可以使用使用Aud得到莫斯密码解密o要换成0

这里还是老样子分离使用binwalk -e 和foremost得到两个图片和一个加密txt 然后上面说了密码是战队名 尝试一下NISC 欧克打开了一个音频文件可以使用morse2ascii 可以使用使用Aud得到莫斯密码解密o要换成0

使用工具转一下得到一张图片 猜测是盲水印(真的看的眼睛疼!!)

使用工具转一下得到一张图片 猜测是盲水印(真的看的眼睛疼!!)