实验5 弱口令暴力破解(利用burpsuite暴力破解弱口令) |

您所在的位置:网站首页 › burpsuite暴力破解用户名 › 实验5 弱口令暴力破解(利用burpsuite暴力破解弱口令) |

实验5 弱口令暴力破解(利用burpsuite暴力破解弱口令)

|

实验5 弱口令暴力破解(利用burpsuite暴力破解弱口令)

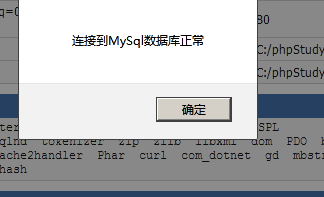

预备知识 BurpSuite是一款信息安全从业人员必备的集成型的渗透测试工具,它采用自动测试和半自动测试的方式,包含了Proxy,Spider,Scanner,Intruder,Repeater,Sequencer,Decoder,Comparer等工具模块。通过拦截HTTP/HTTPS的web数据包,充当浏览器和相关应用程序的中间人,进行拦截、修改、重放数据包进行测试,是web安全人员的一把必备的瑞士军刀。 实验目的 利用Burp Suite工具暴力破解弱口令。 实验工具 Burp Suite 实验环境 服务器一台(登录:http://www.any.com/fwcms/admin/login.php)客户机一台 实验步骤 安装php 启动apache,mysql 检查数据库